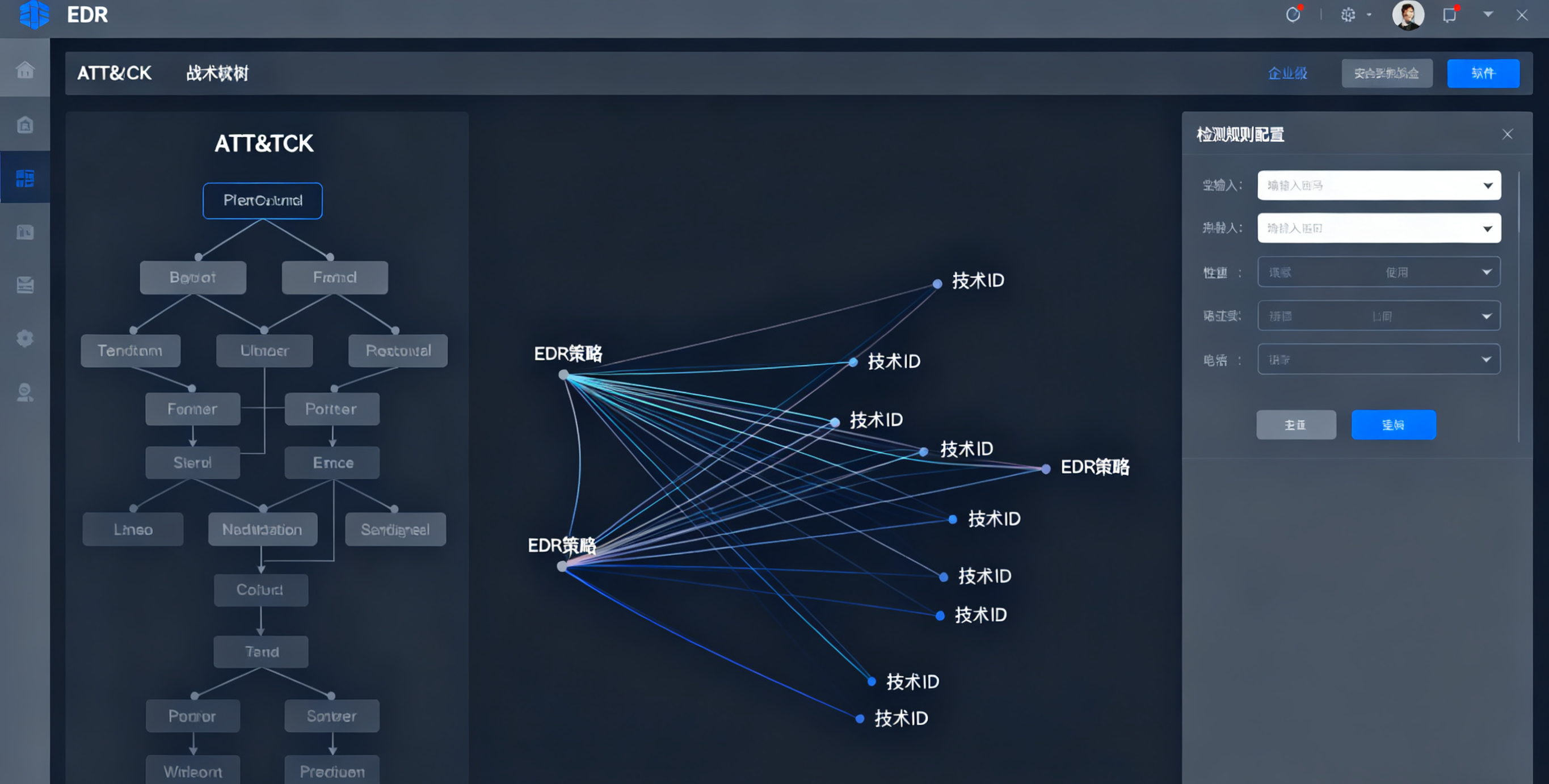

EDR与MITRE ATTCK 详解

EDR(Endpoint Detection and Response,端点检测与响应)是一种以端点设备为核心的主动安全防御体系,通过实时监控、深度分析和自动化响应,抵御传统安全工具难以应对的高级威胁(如 APT 攻击、无文件恶意软件、内存马等)。它的核心价值在于从被动查杀转向主动防御,通过持续追踪端点行为,实现威胁的 “检测 - 分析 - 响应” 闭环。

一、EDR 的核心功能与技术原理

1. 全维度端点监控

- 行为数据采集:通过部署在终端的轻量级代理,实时采集进程活动、文件操作、网络连接、注册表变更等动态行为数据。例如,监控 Word 进程是否异常调用 PowerShell 执行脚本(可能为宏病毒攻击)。

- 内存深度分析:突破传统杀毒软件仅扫描文件的局限,直接检测内存中的恶意代码(如无文件攻击),例如通过分析进程内存中的加密操作识别勒索病毒。

2. 智能威胁检测技术

- 行为分析与机器学习:建立终端 “正常行为基线”,通过 AI 模型识别细微异常(如深夜高频访问敏感数据库)。例如,Sophos EDR 的 AI 引擎可自动识别 0-day 漏洞利用行为。

- 威胁情报联动:结合云端威胁库(如卡巴斯基的全球威胁情报平台),实时匹配已知攻击特征(如特定 C2 服务器 IP),并联动阻断恶意通信。

3. 自动化响应与溯源

- 即时处置能力:检测到威胁时自动执行隔离终端、终止恶意进程、回滚系统配置等操作。例如,某制造企业通过 EDR 在 30 秒内阻断了针对生产系统的 APT 攻击,避免了生产线停机损失。

- 攻击链溯源:生成完整事件时间线(如 “异常登录→横向移动→数据窃取”),支持安全团队回溯攻击路径,定位漏洞根源。例如,卡巴斯基 EDR 可将多主机事件关联,还原 APT 组织的攻击手法。

二、EDR 与传统安全工具的本质区别

| 维度 | 传统杀毒软件 | EDR |

|---|---|---|

| 检测逻辑 | 基于特征码匹配,依赖病毒库更新(被动防御) | 行为分析 + 机器学习,主动识别未知威胁(如内存马、无文件攻击) |

| 响应能力 | 仅能隔离文件,无法阻断内存中的恶意活动 | 支持进程终止、网络隔离、系统回滚等深度响应,实现 “检测即响应” |

| 威胁可见性 | 单点检测,无法关联多终端事件 | 全局视角,可跨主机分析攻击链(如从终端入侵到服务器渗透) |

| 适用场景 | 个人用户或简单网络环境 | 企业级复杂环境(如混合云、工业控制系统),应对高级持续性威胁 |

三、EDR 的典型应用场景

1. 制造业:防御供应链攻击

比如某汽车零部件供应商通过 EDR 监控生产终端,发现某台设备异常连接海外 IP 并传输设计图纸。EDR 立即隔离设备并溯源,发现攻击者利用供应链漏洞植入内存马,最终成功阻断数据泄露。

2. 医疗行业:应对勒索病毒爆发

比如某医院部署 EDR 后,在勒索病毒加密文件前检测到异常进程(如 “winlogon.exe 调用加密模块”),自动终止进程并回滚系统,避免了医疗记录丢失和业务中断。

3. 金融行业:防范 APT 定向攻击

比如某银行通过 EDR 的行为分析功能,识别出伪装成合法运维工具的恶意进程(如 TeamViewer 被篡改),并联动防火墙封禁攻击源 IP,挫败了针对客户账户的 APT 攻击。

四、EDR 的最新发展趋势

1. AI 深度赋能,从检测到预测

- 异常行为预判:通过历史数据训练模型,预测潜在攻击路径(如 “异常登录→尝试爆破管理员账户→横向移动”),提前触发防御措施。例如,Gartner 预测 2025 年超 60% 企业将使用 AI 驱动的 EDR 进行威胁预测。

- 自动化决策升级:结合 SOAR(安全编排自动化响应)平台,实现跨域协同响应。例如,EDR 检测到终端异常后,自动联动防火墙阻断恶意 IP、重置关联账户密码,并向 SIEM 系统发送警报。

2. 云原生架构与 SaaS 化交付

- 弹性扩展能力:支持按需分配计算资源,应对突发攻击(如大规模勒索病毒爆发)。例如,云原生 EDR 可在 10 分钟内扩容 10 倍分析节点,确保检测性能不受影响。

- 简化运维管理:通过 Web 控制台实现全球终端统一配置、策略下发和日志审计,尤其适合分布式办公场景。例如,某跨国公司通过 SaaS 化 EDR,将终端管理效率提升 70%。

3. 与 XDR 整合,构建全局防御

- 跨域威胁分析:EDR 与 NDR(网络检测与响应)、CSPM(云安全态势管理)等工具集成,实现 “端点 - 网络 - 云端” 全维度威胁可见。例如,XDR 平台可将 EDR 检测到的终端异常进程,与 NDR 发现的恶意 DNS 流量关联,还原完整攻击链。

- 智能告警降噪:通过 AI 压缩海量告警,将数千条事件浓缩为少数高置信度攻击场景(如 MITRE ATT&CK 战术分组),使安全团队专注于关键威胁。

MITRE ATT&CK(MITRE Adversarial Tactics, Techniques, and Common Knowledge,MITRE 对抗战术、技术与常识)是由非营利组织MITRE(米特雷公司,长期为美国国防部、国土安全部等提供技术支持)主导构建的实战化网络攻击知识框架。它并非一款安全工具,而是一套以 “攻击者行为” 为核心的标准化知识体系,旨在统一描述攻击者的攻击路径、方法和目标,帮助企业、安全厂商更高效地应对网络威胁。

一、MITRE ATT&CK 的核心定位:为什么它如此重要?

在 ATT&CK 出现前,不同企业、安全厂商对 “攻击行为” 的描述混乱(例如,A 厂商称 “远程桌面爆破”,B 厂商称 “RDP 暴力破解”),导致威胁情报无法互通、防御策略难以对齐。ATT&CK 的核心价值在于:

- 统一 “威胁语言”:让安全团队、厂商、研究机构用同一套标准描述攻击行为,解决 “各说各话” 的问题。

- 还原 “攻击者视角”:从 “攻击者如何达成目标” 出发,而非仅关注 “防御技术”,帮助企业更精准地预判攻击路径。

- 落地 “实战化防御”:基于全球真实攻击案例(如 APT 组织、勒索病毒事件)提炼而成,避免 “纸上谈兵”,直接指导防御体系建设。

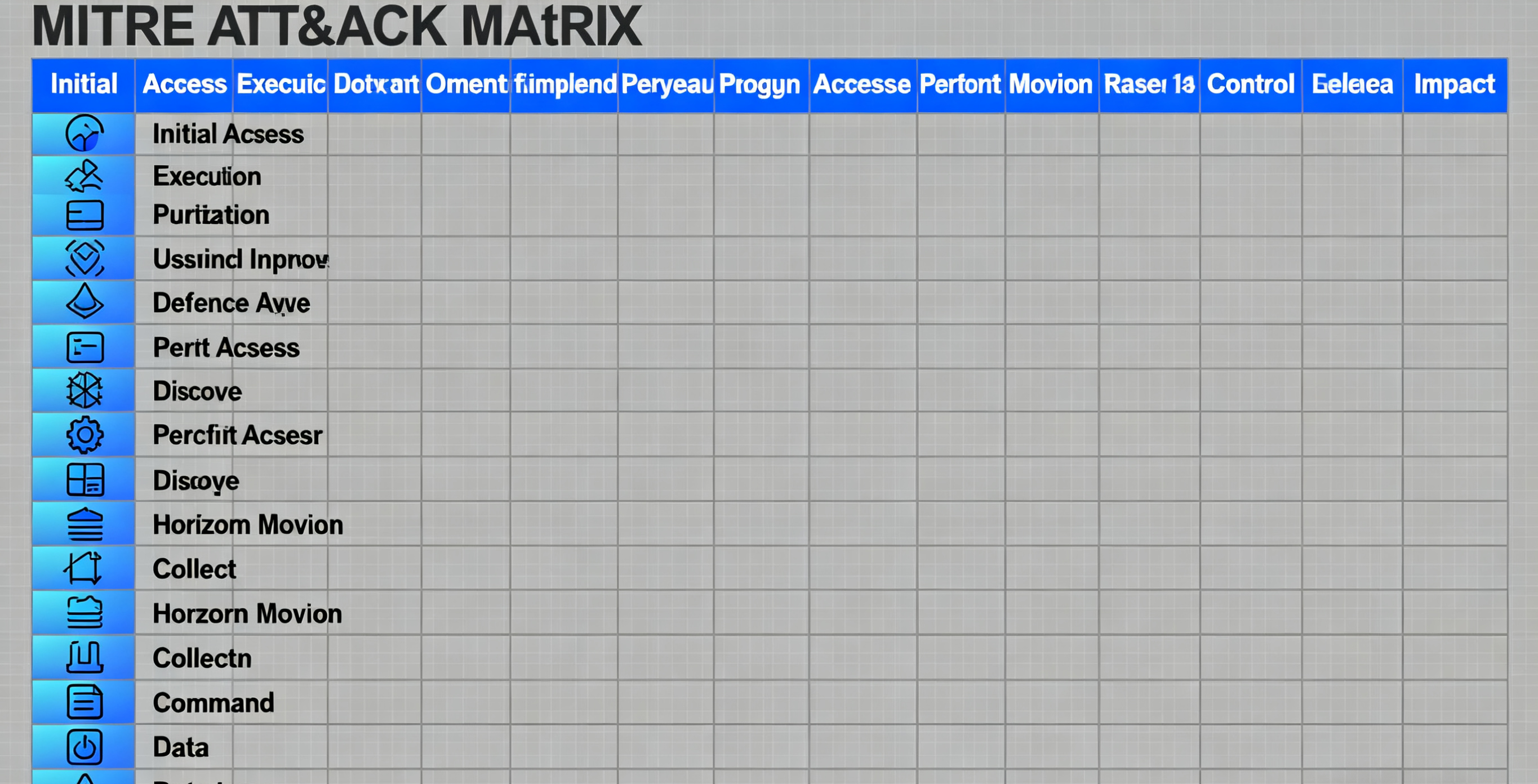

二、MITRE ATT&CK 的核心构成:战术与技术的 “攻防地图”

ATT&CK 的核心是 “战术 - 技术 - 子技术” 三层结构 ,可以理解为 “攻击者的目标(战术)→ 实现目标的方法(技术)→ 方法的具体场景(子技术)”。以最常用的 “企业网络矩阵” 为例,其结构如下:

1. 顶层:战术(Tactics)—— 攻击者的 “目标清单”

战术是攻击者在攻击生命周期中想要达成的核心目标,对应攻击的 “阶段”。企业网络矩阵包含 14 项核心战术,覆盖从 “入侵初期” 到 “数据外泄” 的全流程,例如:

| 战术 ID | 战术名称 | 核心目标(通俗解释) |

|---|---|---|

| TA0001 | Initial Access | 初始访问:如何 “闯入” 企业网络(如钓鱼邮件、漏洞利用) |

| TA0002 | Execution | 执行:在目标设备上运行恶意代码(如运行 exe、PowerShell 脚本) |

| TA0003 | Persistence | 持久化:如何 “赖着不走”(如创建后门账户、修改注册表) |

| TA0008 | Lateral Movement | 横向移动:从 “已控制设备” 扩散到其他设备(如远程桌面、内网渗透) |

| TA0010 | Exfiltration | 数据渗出:将偷到的数据传输出去(如加密上传、邮件发送) |

2. 中层:技术(Techniques)—— 攻击者的 “具体方法”

技术是实现某一战术的具体手段,每个战术下包含多个技术。例如,“初始访问(TA0001)” 战术下的核心技术包括:

- T1566:钓鱼(Phishing):通过伪装邮件诱骗用户点击链接 / 下载附件。

- T1190:利用公开漏洞(Exploit Public-Facing Application):攻击企业公开服务(如网站、OA 系统)的已知漏洞(如 Log4j、Struts2)。

- T1078:有效账户(Valid Accounts):使用泄露的账号密码登录(如暗网购买的企业账户)。

3. 底层:子技术(Sub-techniques)—— 技术的 “场景细分”

子技术是技术在特定场景下的具体实现,进一步细化攻击方式。例如,“钓鱼(T1566)” 技术下的子技术包括:

- T1566.001:鱼叉式钓鱼(Spearphishing):针对特定人群(如企业财务)定制邮件,伪装成 “领导指令”“银行通知”。

- T1566.002:批量钓鱼(Mass Phishing):向企业全员发送通用邮件(如 “企业福利领取”),广撒网碰运气。

- T1566.003:钓鱼附件(Phishing with Attachment):邮件附件包含恶意文件(如带宏病毒的 Excel、伪装成 PDF 的 exe)。

三、MITRE ATT&CK 的主要矩阵版本:覆盖不同攻击场景

ATT&CK 并非单一框架,而是针对不同 “攻击环境” 设计了多套矩阵,满足不同行业的需求:

| 矩阵类型 | 适用场景 | 核心关注对象 |

|---|---|---|

| Enterprise Matrix | 企业网络环境(Windows、Linux、macOS) | 员工电脑、服务器、内网系统 |

| Mobile Matrix | 移动设备(iOS、Android) | 手机 App、移动终端数据 |

| ICS Matrix | 工业控制系统(如电力、化工、智能制造) | PLC 控制器、SCADA 系统、工控协议 |

| Cloud Matrix | 云环境(AWS、Azure、阿里云等) | 云服务器、容器、云存储 |

其中,Enterprise Matrix(企业网络矩阵) 是应用最广泛的版本,也是大多数企业建设防御体系的核心参考。

四、MITRE ATT&CK 的实际应用:从 “知识” 到 “落地”

ATT&CK 的价值不在于 “了解概念”,而在于指导实战。典型应用场景:

1. 威胁检测

安全团队可基于 ATT&CK 梳理 “自己需要检测哪些攻击行为”,避免遗漏关键环节。例如:

- 针对 “横向移动(TA0008)” 战术,重点检测 “远程桌面协议(RDP)异常登录”“内网端口扫描” 等技术(T1021.001、T1046);

- 针对 “数据渗出(TA0010)” 战术,监控 “大文件加密上传”“异常海外 IP 通信” 等行为(T1030、T1041)。

通过这种方式,防御不再是 “被动等待告警”,而是 “主动覆盖攻击者的关键路径”。

2. 红队演练:模拟真实攻击,检验防御短板

红队(模拟攻击者的安全团队)可基于 ATT&CK 设计攻击流程,确保演练贴近真实威胁。例如:

- 演练目标:模拟 APT 组织攻击企业财务系统;

- 攻击路径(基于 ATT&CK):

- 初始访问(T1566.001:鱼叉式钓鱼财务人员)→

- 执行(T1059.001:运行 PowerShell 恶意脚本)→

- 持久化(T1098.002:创建隐藏后门账户)→

- 横向移动(T1021.001:通过 RDP 登录财务服务器)→

- 数据渗出(T1041:将财务数据压缩后通过邮件发送)。演练后,对比 ATT&CK 矩阵,可清晰发现 “哪些技术未被检测到”(如 PowerShell 脚本未触发告警),进而优化防御。

3. 威胁情报分析:还原攻击全貌

当企业遭遇攻击时,可通过 ATT&CK “给攻击行为贴标签”,快速定位攻击者意图。例如:

- 发现 “服务器上有异常计划任务(T1053.005)”+“向外网 C2 服务器发送加密数据(T1071.001)”,结合 ATT&CK 可判断:攻击者已完成 “持久化(TA0003)” 并正在 “数据渗出(TA0010)”,需立即阻断 C2 通信并清除计划任务。

五、MITRE ATT&CK 的特点:动态更新与开放协作

ATT&CK 并非 “一成不变的文档”,而是通过全球安全社区的协作持续迭代:

- 动态更新:每年更新 2-3 次,加入新的攻击技术(如 2023 年新增 “利用 AI 工具生成钓鱼邮件(T1566.004)”“容器逃逸(T1611)” 等子技术);

- 开放免费:所有内容在 MITRE 官网(https://attack.mitre.org/)免费公开,任何人可查询、使用、贡献案例;

- 社区驱动:微软、谷歌、卡巴斯基等厂商,以及全球安全研究人员会持续提交真实攻击案例,确保框架的实战性。