密码学误用启示录:案例拆解与正确实践指南

前言:数字时代下,密码技术为何频频 “失效”?

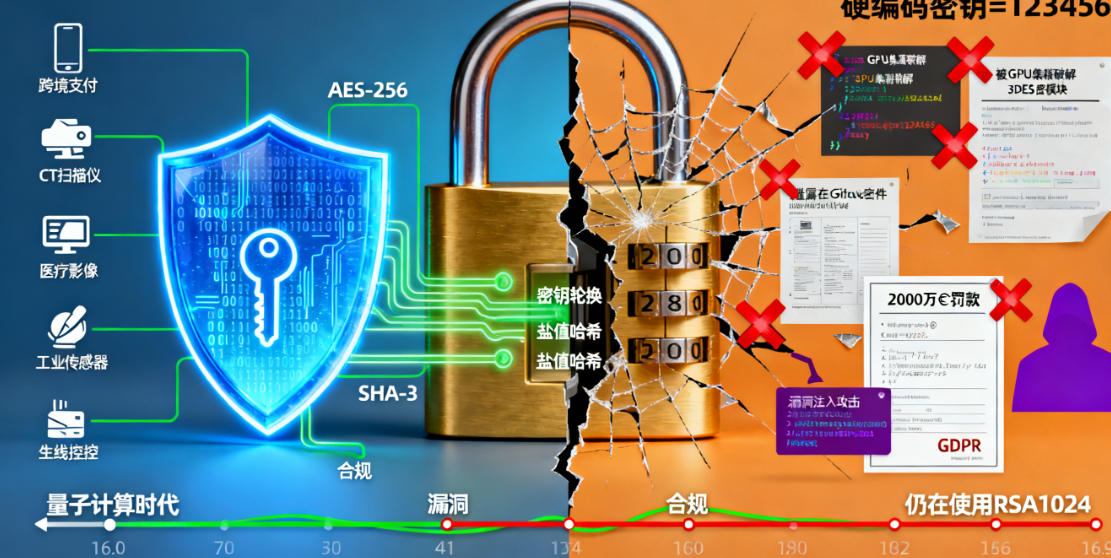

当我们在手机上完成一笔跨境支付、用智能家居监控家庭环境、通过工业系统远程调控生产线时,背后都有一套隐形的 “安全防线”—— 密码技术。作为数字世界的 “基础建材”,密码学承担着数据加密、身份认证、完整性校验三大核心职能:它让支付信息不被篡改,让医疗影像不泄露隐私,让工业指令不被劫持。可以说,没有密码技术的安全支撑,云计算、物联网、区块链等数字经济核心领域都将沦为 “不设防的城池”。

然而,近年来密码技术 “失效” 的案例却层出不穷:某银行用 3DES 加密交易数据被 GPU 集群破解,导致转账被篡改;某车企车机系统因硬编码密钥被逆向,引发远程操控风险;某跨境电商因未符合 GDPR 加密要求,被罚款超 2000 万欧元…… 这些并非密码技术本身的缺陷,而是 “误用” 带来的灾难。

密码技术误用现象频发,背后藏着三重不可忽视的背景:

其一,技术迭代与认知滞后的矛盾。密码学是一门需要深厚数学与计算机知识的交叉学科,但多数开发者仅通过 “调用工具库” 使用加密功能,对算法原理、参数设计一知半解 —— 比如将 ECB 模式当作 “通用加密方案”,或用未加盐的哈希存储密码,殊不知这些基础错误会直接瓦解安全防线。同时,量子计算、边缘计算等新技术的兴起,让传统加密算法(如 1024 位 RSA)面临淘汰,但许多系统仍在 “带病运行”。

其二,应用场景复杂化与安全适配不足。从算力受限的工业传感器(8 位 MCU),到高并发的金融交易系统,再到需跨境合规的医疗平台,不同场景对加密的需求天差地别:边缘设备需要轻量级算法(如 ChaCha20),金融系统需要抗量子攻击的方案(如 AES-256),跨境业务需要符合多地区法规(GDPR、HIPAA、等保 2.0)。但不少开发者用 “一套加密逻辑走天下”,比如在工业设备上强行运行重量级的 AES-GCM,最终为求性能裁剪算法轮数,留下安全漏洞。

其三,人为操作与合规管理的短板。密码安全不仅是技术问题,更是管理问题:员工将 AWS 密钥上传公开 GitHub、运维人员用明文文档存储根密钥、企业未建立密钥轮换机制…… 这些 “低级失误” 导致的泄露,占所有密码安全事件的 40% 以上。同时,全球数据合规要求日趋严格,但许多企业对 “强加密” 的定义模糊(如将 AES-128 误认为符合 GDPR),最终因合规缺失面临巨额罚款。

正是基于这些现实痛点,本文不再停留在 “密码技术是什么” 的基础科普,而是聚焦 “密码技术如何被用错” 的核心问题 —— 通过算法选择、实现细节、系统设计、合规操作、人为管理五大维度,拆解 12 个典型误用案例,深入剖析漏洞原理,并提供可落地的正确实践方案(含代码示例、工具推荐、应急流程)。希望能帮助开发者、运维人员、安全从业者避开 “隐形陷阱”,让密码技术真正成为数字世界的 “安全锁”,而非 “定时炸弹”。

一、算法选择缺陷:用错 “锁芯” 的致命风险

1.1 哈希函数误用:从身份认证到证书伪造

案例 1:MD5 碰撞导致的证书伪造(2008 年银行钓鱼事件)

- 漏洞原理拆解:

MD5 是 128 位哈希函数,存在 “碰撞攻击” 缺陷 —— 通过生日悖论(概率约 2^64 次计算),可构造两个不同数据(如合法证书与伪造证书)拥有相同 MD5 值。2008 年攻击者利用此缺陷,生成与银行 CA 证书 MD5 一致的伪造证书,浏览器因哈希校验通过,误认钓鱼网站为合法站点。

- 正确实践方案:

- 算法替换:用 SHA-256(256 位哈希)或 SHA-3(抗碰撞性更强)替代 MD5/SHA-1,NIST 已明确禁止 MD5 用于证书签名(SP 800-131A 标准);

- 双重校验:重要场景(如证书、软件签名)需结合 “哈希 + 数字签名”,例如用 RSA 私钥对 SHA-256 哈希值签名,验证时先验哈希再验签名;

- 工具验证:用 OpenSSL 命令生成安全哈希:openssl dgst -sha256 文件名,避免手动实现哈希逻辑。

案例 2:未加盐 SHA-1 导致 LinkedIn 密码泄露(2012 年)

- 漏洞原理拆解:

未加盐的哈希会导致 “彩虹表破解”—— 黑客预先计算常见密码的 SHA-1 值(如 “123456” 的 SHA-1 固定为 aaf4c61ddcc5e8a2dabede0f3b482cd9aea9434d),匹配泄露的哈希库即可快速还原密码。LinkedIn 的 650 万密码未加盐,90% 弱密码 1 小时内被破解。

- 正确实践方案:

- 加盐策略:为每个用户生成独立随机盐值(长度≥16 字节),存储时存 “盐值 + 哈希值”(格式:盐值:哈希值),示例:salt=0x1a2b3c... | hash=SHA256(salt+密码);

- 专用算法:用 bcrypt(自动加盐 + 慢哈希)或 Argon2(2015 年密码哈希竞赛冠军),而非通用哈希。bcrypt 示例(Python):

import bcrypt

salt = bcrypt.gensalt(rounds=12) # 12轮迭代,平衡安全与性能

hashed_pw = bcrypt.hashpw("用户密码".encode(), salt)

# 验证时:bcrypt.checkpw("输入密码".encode(), hashed_pw)

3. 盐值管理:盐值无需加密存储(仅需随机),但需与哈希值绑定,避免盐值丢失导致无法验证。

1.2 对称加密算法过时:3DES 在银行交易中的破解(2023 年)

- 漏洞原理拆解:

3DES 是 DES 的三重加密(EDE 模式),但本质仍依赖 DES 的 56 位密钥(总密钥长度 168 位,但存在弱密钥问题,实际安全强度仅约 112 位)。2023 年黑客用 GPU 集群(100 块 RTX 4090),通过 “中间相遇攻击”,48 小时内破解 3DES 密钥,篡改交易数据(将 “付款 100 元” 改为 “付款 10 万元”)。

- 正确实践方案:

- 算法升级:用 AES-256 替代 3DES,AES 是 NIST 推荐的对称加密标准,256 位密钥的安全强度(约 128 位)可抵御量子计算攻击(当前量子计算机最多破解 64 位密钥);

- 模式选择:AES 需搭配 AEAD 模式(如 GCM),而非 ECB/CBC(需额外加 MAC 校验),示例(Java):

Cipher cipher = Cipher.getInstance("AES/GCM/NoPadding");

SecretKey key = new SecretKeySpec("256位密钥".getBytes(), "AES");

GCMParameterSpec gcmSpec = new GCMParameterSpec(128, "12位随机IV".getBytes()); // IV需每次生成

cipher.init(Cipher.ENCRYPT_MODE, key, gcmSpec);

3. 性能适配:金融系统若担心 AES 性能,可使用硬件加速(如 Intel AES-NI 指令集),吞吐量可达 3DES 的 10 倍以上。

二、实现细节失误:“锁芯安装” 的致命漏洞

2.1 分组密码模式误用:ECB 加密 CT 影像泄露隐私(2020 年)

- 漏洞原理拆解:

ECB 模式(电子密码本)的核心缺陷是 “相同明文块→相同密文块”。CT 影像中大量相同灰度的像素块(如背景),加密后密文块重复,攻击者通过密文块的分布规律,可还原影像轮廓(如器官位置、病灶区域),2020 年某医院用 ECB 加密 CT 数据,导致 500 份患者隐私影像泄露。

- 正确实践方案:

- 禁用 ECB:所有场景禁用 ECB 模式,优先选 AES-GCM(认证加密)或 CBC+MAC(加密 + 单独完整性校验);

- IV 生成规则:CBC/GCM 模式需每次加密生成随机 IV(AES 用 12 字节 IV,符合 NIST SP 800-38D),IV 无需保密但需唯一(同一密钥下不重复);

- 影像加密优化:医疗影像可分块加密(每块 16 字节,AES 分组长度),搭配 IV + 认证标签,示例(OpenSSL 命令):

openssl enc -aes-256-gcm -in ct_image.dcm -out ct_image_enc.dcm -k "256位密钥" -iv "随机12字节IV" -tag "生成的认证标签"(验证时需传入 tag)。

2.2 关键参数管理不当:硬编码密钥导致车机被控制(2024 年)

- 漏洞原理拆解:

某汽车厂商在车机系统固件中,将 AES 密钥硬编码为 “1234567890ABCDEF”(明文存储在代码中),黑客通过逆向固件提取密钥后,伪造加密的控制指令(如刹车、转向),绕过车机安全验证,实现远程操控。

- 正确实践方案:

1、密钥存储安全:

- 硬件层面:用 SE(安全元件)或 TPM(可信平台模块)存储密钥(如汽车用 ISO 11898-2 标准的安全芯片),密钥永不进入内存明文;

- 软件层面:无硬件时用 KMS(如 AWS KMS、华为云 KMS),代码中仅存密钥 ID,运行时从 KMS 动态获取(需身份认证);

2、密钥轮换机制:

- 金融 / 汽车领域:密钥每 90 天轮换一次,旧密钥需安全销毁(如用内存清零指令);

- 轮换流程:先部署新密钥,待所有设备适配后,禁用旧密钥,避免业务中断;

3、代码审计:用工具扫描硬编码密钥(如 GitGuardian、SonarQube),禁止代码库中出现 “key=xxx”“password=xxx” 等明文。

2.3 边缘设备简化实现:工业传感器裁剪 AES 轮数(2022 年)

- 漏洞原理拆解:

AES-128 标准需 10 轮变换(SubBytes、ShiftRows、MixColumns、AddRoundKey),某工业传感器因 MCU 算力不足(8 位处理器,主频 8MHz),将轮数减为 6 轮,导致 “扩散性不足”—— 明文微小变化仅影响少数密文位,黑客用差分攻击 1 小时破解密钥,伪造温度数据(将 25℃改为 85℃),导致设备过载停机。

- 正确实践方案:

- 轻量级算法选型:边缘设备优先用 ChaCha20(无需硬件加速,软件实现效率比 AES 高 3 倍)或 AES-CCM(精简版 AES,适合低算力设备);

- 硬件适配优化:

- 选带加密加速模块的 MCU(如 STM32L4 系列,支持 AES 硬件加速,10 轮 AES-128 仅需 1.2ms);

- 分块加密:大尺寸数据分小块(如 1KB / 块),避免占用过多内存;

3. 禁止裁剪安全特性:任何情况下不修改加密算法的核心参数(轮数、分组长度、密钥长度),若性能不满足,优先升级硬件而非牺牲安全。

三、系统设计谬误:“安全体系” 的逻辑崩塌

3.1 协议层缺陷:WPA2 的 KRACK 攻击(2017 年)

- 漏洞原理拆解:

WPA2 协议的 4 次握手流程中,AP(路由器)发送 “Group Key” 时,未验证客户端是否已接收,黑客通过重放 “重传请求” 包,迫使客户端重复安装相同密钥和 Nonce(随机数)。由于 AES-CCMP 模式中,Nonce 需唯一,重复 Nonce 导致密文可被破解,黑客进而劫持 WiFi 流量(如窃取网银密码)。

- 正确实践方案:

- 协议升级:所有设备升级到 WPA3(修复 KRACK 漏洞,采用 SAE 密钥交换,防重放攻击),无法升级的设备禁用 WPA2-PSK,改用 802.1X 认证;

- 临时防护:WPA2 设备需安装厂商补丁(如路由器更新固件,手机更新系统),补丁原理是 “限制同一密钥的 Nonce 生成次数”;

- 流量加密叠加:即使 WiFi 安全,敏感应用(网银、支付)需额外用 TLS 1.3(如浏览器开启 HTTPS,APP 用 SSL Pinning),避免单一层级漏洞导致全链路风险。

3.2 自定义加密协议:跨境支付 APP 的 “混合算法” 陷阱(2020 年)

- 漏洞原理拆解:

某 APP 将 AES(对称加密)与 RC4(流加密)“叠加”,先对数据用 AES 加密,再用 RC4 二次加密,但密钥派生逻辑错误 ——AES 密钥与 RC4 密钥相同,且未做混淆处理。黑客通过 “密文异或”(AES 密文⊕RC4 密文),抵消两层加密效果,实际加密强度降为 12 位(暴力破解仅需 4096 次尝试),导致 1.5 亿元盗刷。

- 正确实践方案:

- 禁用自定义协议:所有加密场景复用成熟标准(如传输用 TLS 1.3,存储用 AES-GCM,密钥交换用 ECDH),NIST SP 800 系列文档可查合规方案;

- 算法组合规范:若需多层加密,需满足 “密钥独立 + 算法互补”,例如 “ECDH 密钥交换(非对称)→AES-GCM 加密(对称)→SHA-256 完整性校验”,且每层密钥需独立生成(如 ECDH 派生 AES 密钥,另一个随机数生成 SHA 密钥);

- 第三方审计:新系统上线前,需请专业安全公司(如奇安信、启明星辰)做加密协议审计,避免 “闭门造车” 的逻辑缺陷。

四、非技术维度缺失:合规与人为的 “隐形坑”

4.1 合规性加密缺失:跨境电商违反 GDPR(2021 年)

- 漏洞原理拆解:

GDPR(《通用数据保护条例》)要求欧盟用户的 “敏感个人数据”(如身份证、银行卡号)需用 “强加密”(密钥长度≥256 位),某电商用 AES-128 加密(128 位密钥),且未做密钥备份(密钥丢失导致用户数据无法恢复),被欧盟数据监管机构罚款 2300 万欧元(GDPR 最高罚款为全球年营业额的 4%)。

- 正确实践方案:

- 合规对标:

- 欧盟:GDPR→AES-256、SHA-256,密钥需加密存储;

- 美国:HIPAA→医疗数据用 AES-256,密钥需异地备份;

- 中国:等保 2.0→三级以上系统需用国密算法(SM4、SM3);

2.密钥备份与恢复:建立 “多副本 + 异地存储” 的密钥备份机制(如 3 份副本,分别存本地、云存储、离线硬盘),备份需加密(如用 SM4 加密密钥备份文件);

3.合规审计:每年至少 1 次第三方合规审计(如 ISO 27001 认证),留存审计报告,避免罚款风险。

4.2 人为操作失误:员工上传 AWS 密钥到 GitHub(2022 年)

- 漏洞原理拆解:

某公司员工将包含 AWS 访问密钥(AK/SK)的代码上传到公开 GitHub 仓库,黑客通过 “密钥扫描机器人”(如 Shodan、GitGuardian)发现密钥后,登录 AWS 控制台,获取 S3 存储桶的读写权限,泄露 100 万用户的手机号和地址数据。

- 正确实践方案:

1.密钥使用规范:

- 开发环境:用 IAM 角色(而非长期 AK/SK),角色权限自动过期(如 24 小时);

- 生产环境:AK/SK 需设置最小权限(如仅允许访问指定 S3 桶,禁止删除操作),并开启 MFA(多因素认证);

2.代码提交防护:

- 本地:用 Git 钩子(pre-commit)扫描密钥(工具:detect-secrets),禁止明文密钥提交;

- 远程:GitHub/GitLab 开启 “密钥扫描” 功能(如 GitHub Advanced Security),发现密钥自动通知并失效;

3.应急响应:一旦密钥泄露,10 分钟内完成 “禁用旧密钥→生成新密钥→更新所有依赖系统”,并审计密钥使用记录(如 AWS CloudTrail),确认是否被滥用。

五、安全实践指南:构建 “全维度” 防御体系

5.1 工具链推荐:从开发到运维的安全工具

场景 | 工具推荐 | 核心功能 |

算法实现 | OpenSSL、openHiTLS | 标准加密算法库(AES、SHA-256、SM2/3/4) |

密钥管理 | AWS KMS、HashiCorp Vault | 密钥存储、轮换、动态获取 |

代码审计 | SonarQube、GitGuardian | 扫描硬编码密钥、加密逻辑缺陷 |

合规检查 | Nessus、Qualys | GDPR、等保 2.0 合规性扫描 |

边缘设备加密 | Mbed TLS、openHiTLS | 轻量级加密库、可定制裁剪(适配低算力设备) |

5.2 应急响应流程:加密漏洞的 4 步处置

- 漏洞定位:用抓包工具(Wireshark)分析加密流量,或用调试工具(GDB)查看密钥处理逻辑,确认漏洞类型(算法 / 实现 / 设计);

- 临时止血:禁用受影响功能(如关闭存在漏洞的 WiFi 热点),或临时升级加密强度(如将 AES-128 改为 AES-256);

- 彻底修复:更新算法 / 代码 / 协议(如升级 WPA3、替换硬编码密钥),并通过渗透测试验证修复效果;

- 追溯复盘:分析漏洞根源(如员工操作失误→加强培训,算法过时→建立算法淘汰清单),避免重复发生。