华为USG6000v2 NAT模式下IPSEC IKE V1 实验

USG6000v2 NAT模式下IPSEC 实验

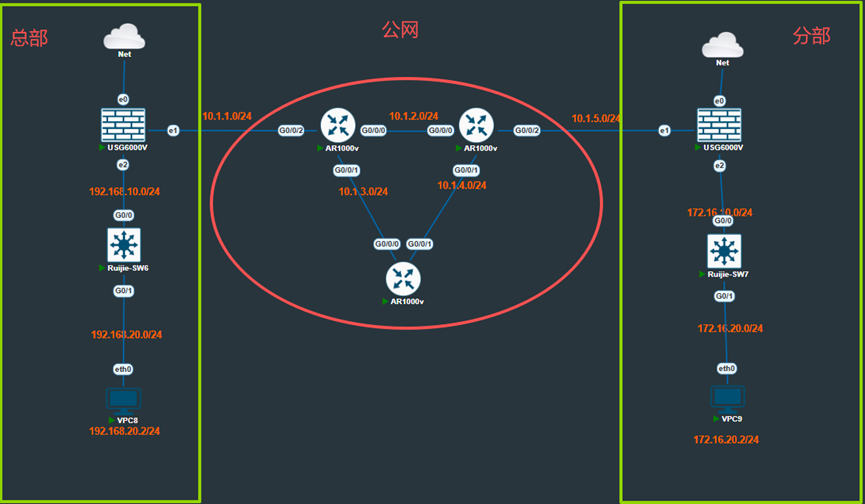

拓扑图

公网配置OSPF路由协议(网络要求能通就行)

一、 总部配置

(一)交换机配置

1、 总部交换机到防火墙网段 192.168.10.0/24

2、 交换机G0/0设置成access端口划分vlan 10,网关 192.168.10.1/24

3、 交换机G0/1设置成access端口划分vlan 20 ,网关192.168.20.1/24

4、 默认路由配置 ip rout 0.0.0.0 0.0.0.0 192.168.10.2

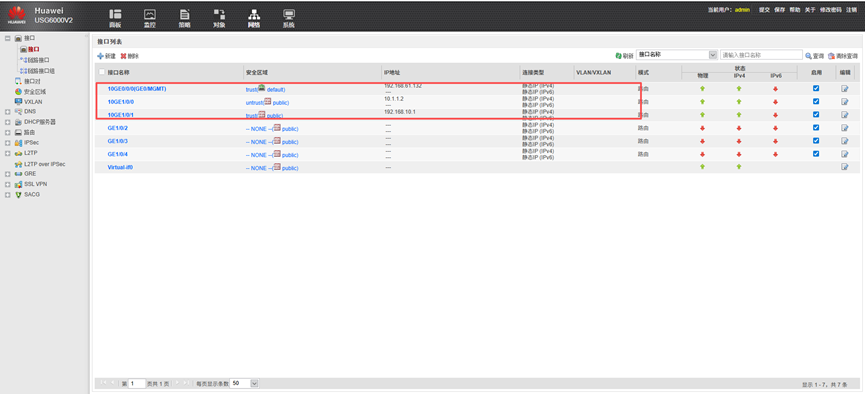

(二)防火墙配置

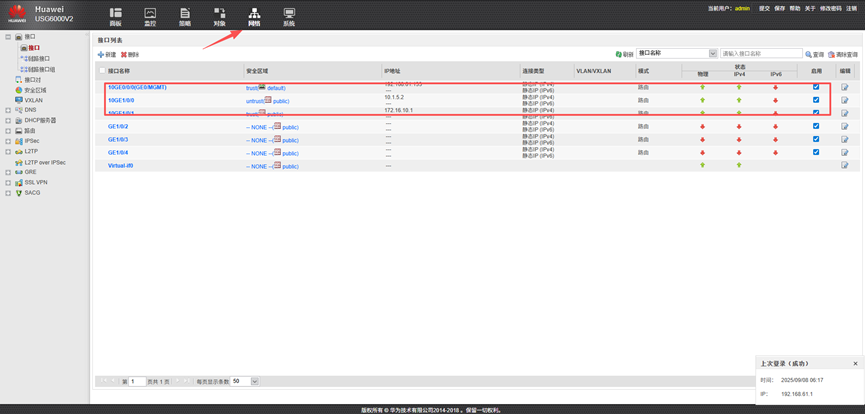

1、g/2口配置ip地址192.168.10.2/24

2、g0/1口配置公网ip 10.1.1.2/24,网关地址指向10.1.1.1/24

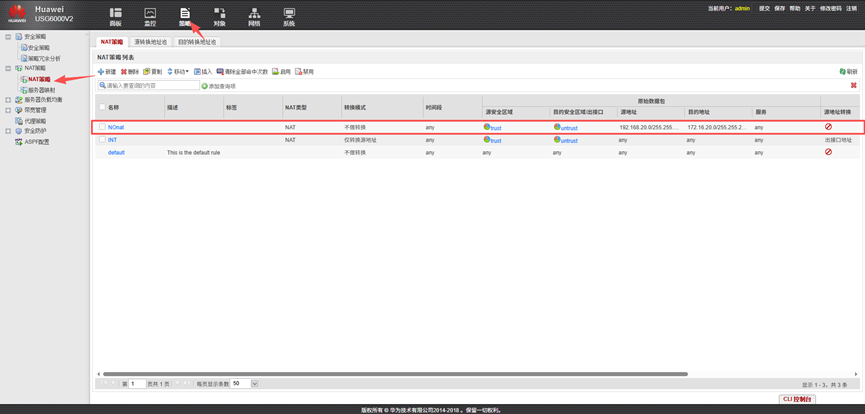

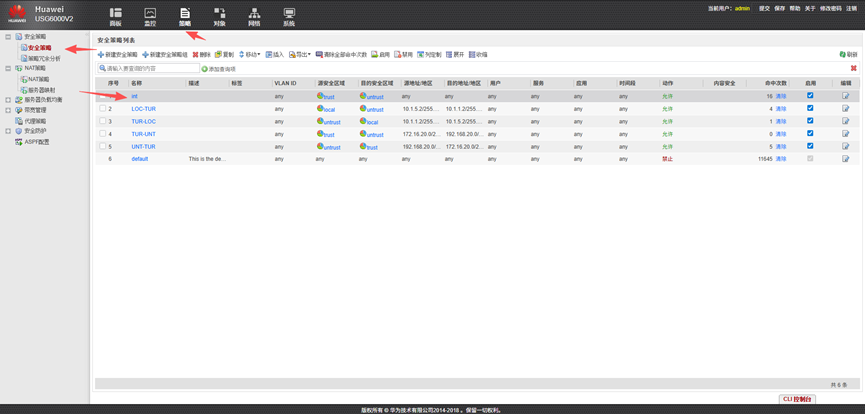

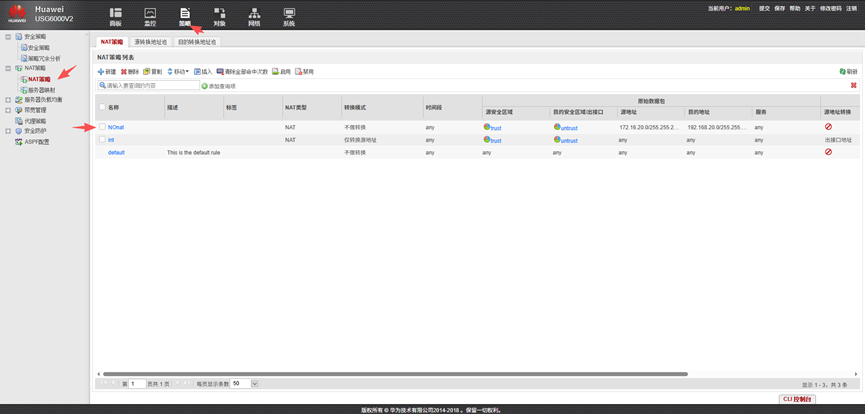

3、配置NAT上网策略

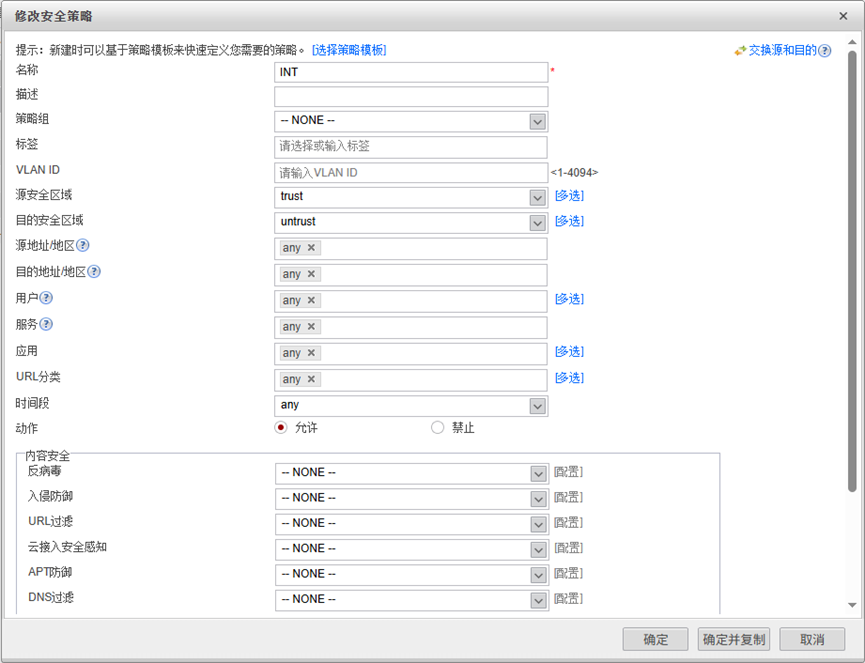

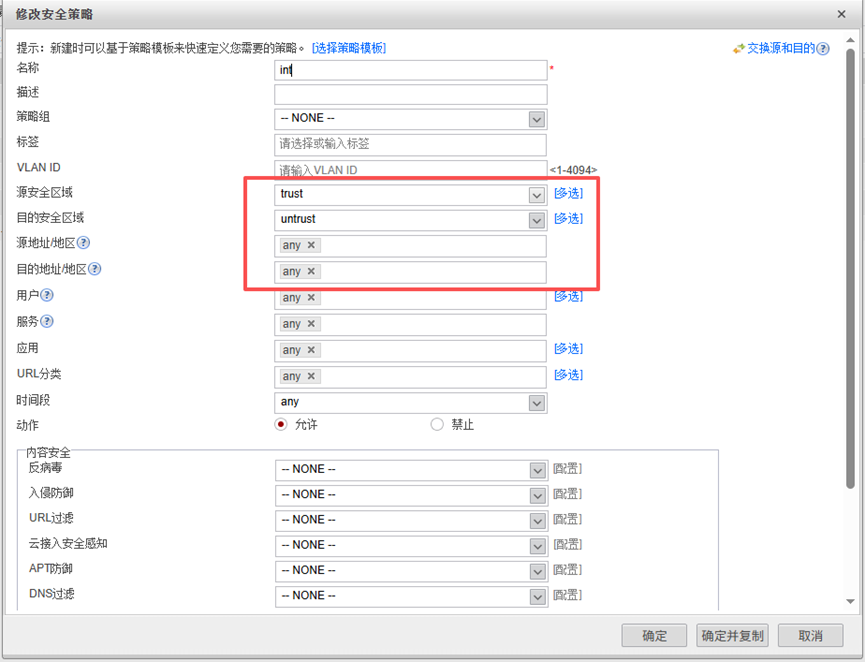

5、 配置策略放通流量,放通内网192.168.10.0/24 192.168.20.0/24的上网流量(我这里默认any 没有写明细网段)

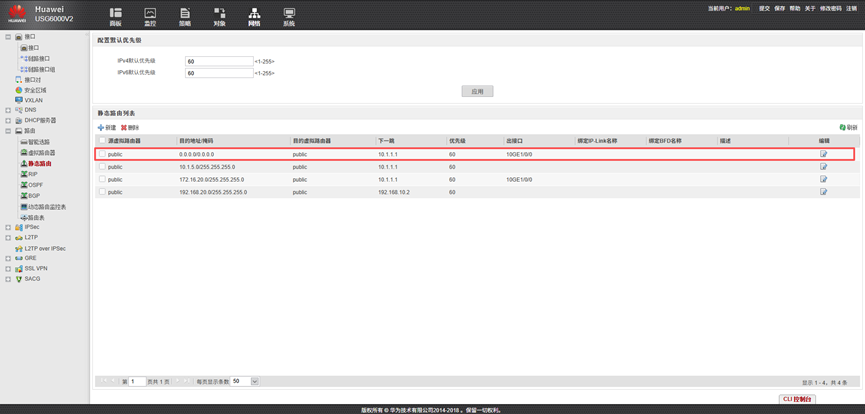

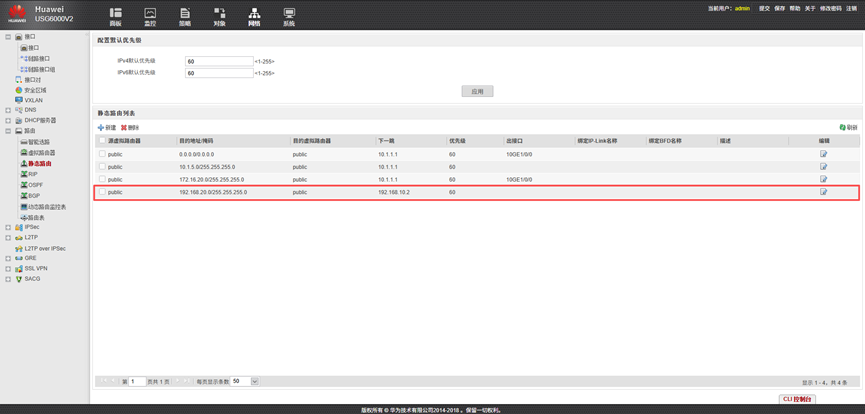

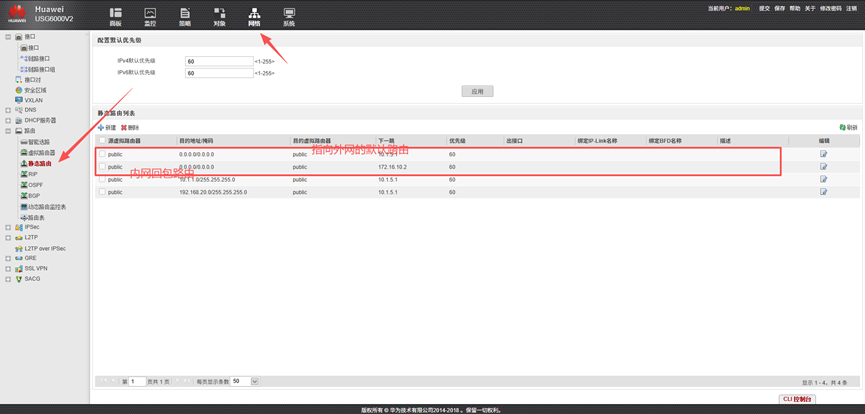

6、 配置出口路由(ip route-static 0.0.0.0 0.0.0.0 10.1.1.1)、回包路由(指向vlan10的网关地址(ip route-static 192.168.20.0 255.255.255.0 192.168.10.1)(配置完成后可使用内网PC机ping 外网地址是否能通)

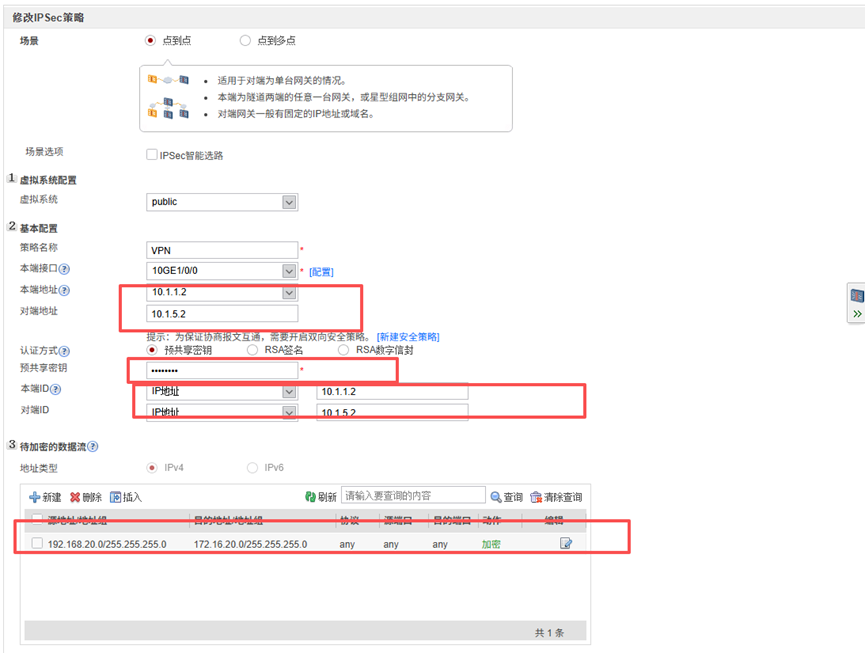

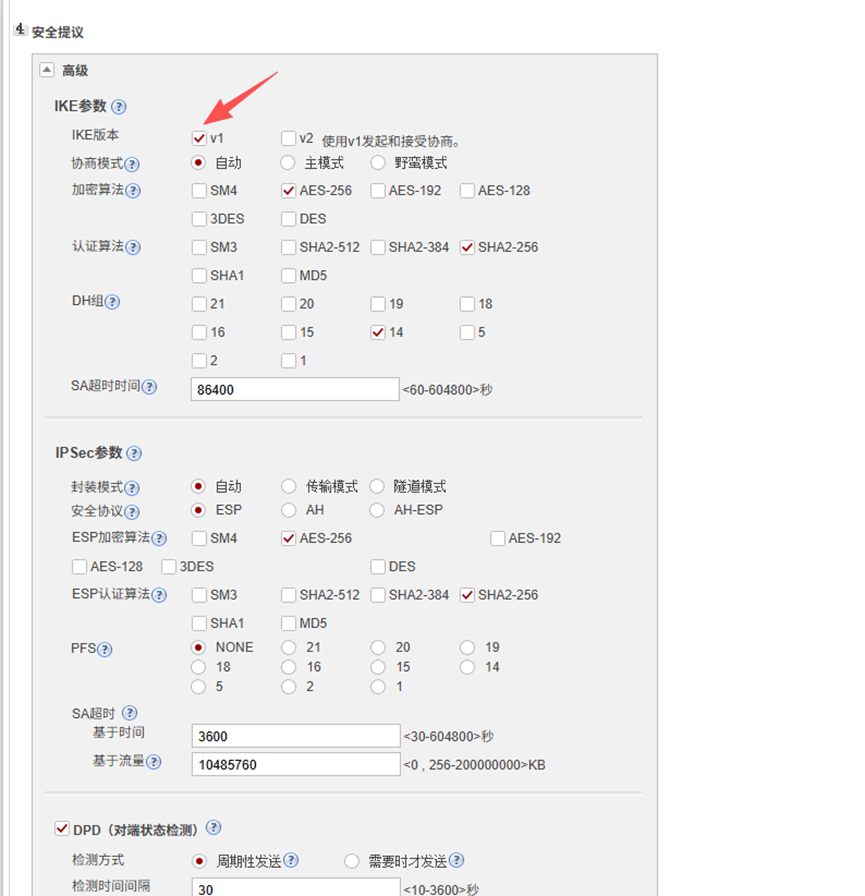

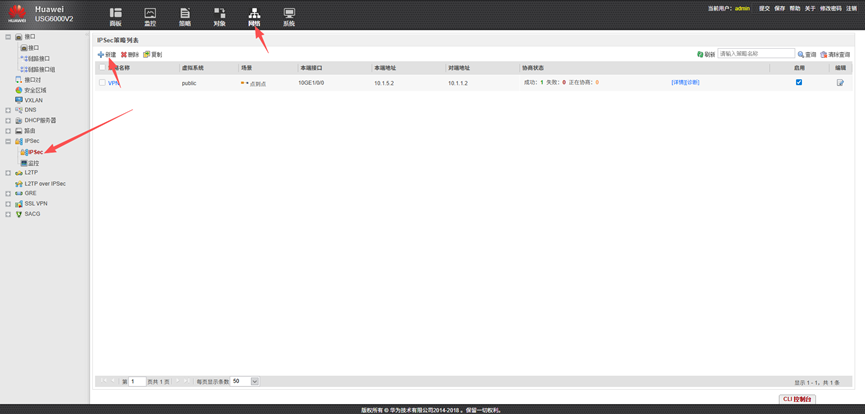

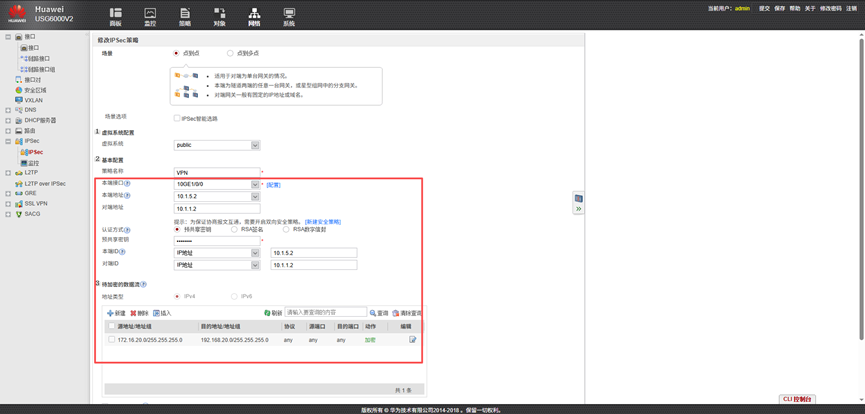

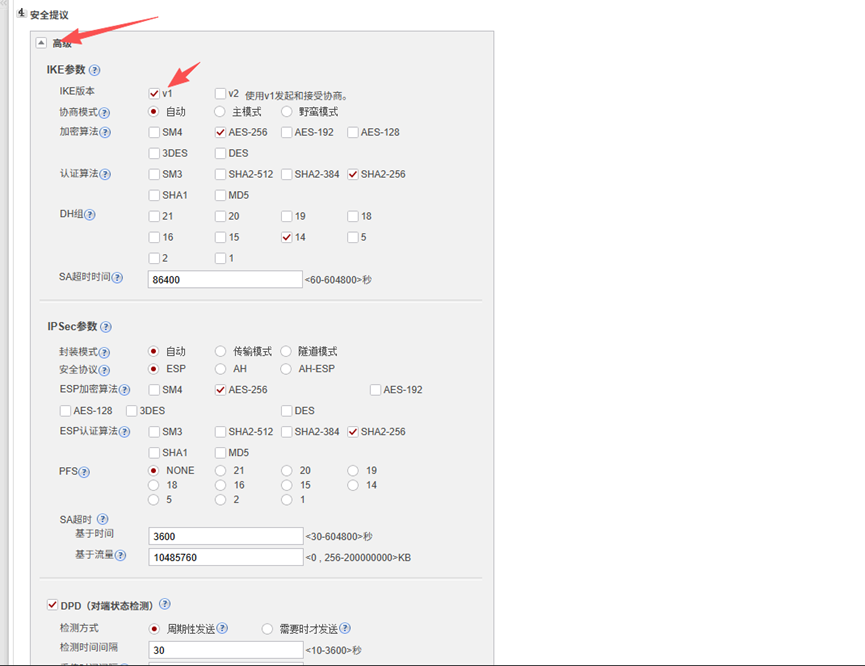

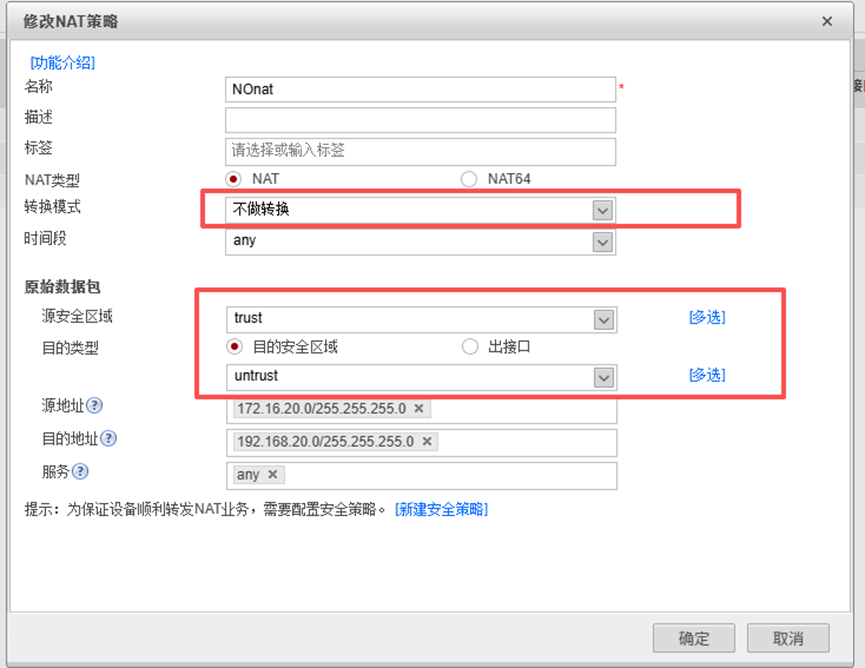

7、 配置IPSEC ,协商秘钥、版本等,(两端是NAT点到点的需要选择V1模式),且感兴趣流需要再NAT策略里配置“不做转换”。

点击高级选择V1,其他默认

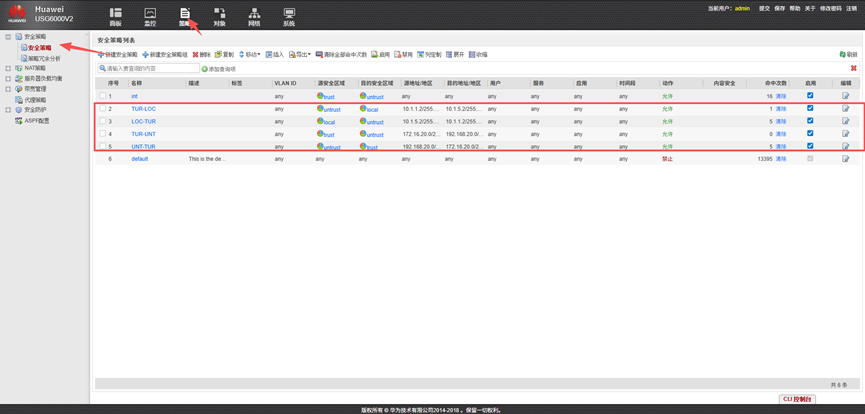

8、 配置策略放通总部-分部IPSEC流量,这里需要配置四条策略,也可以简化成两条。

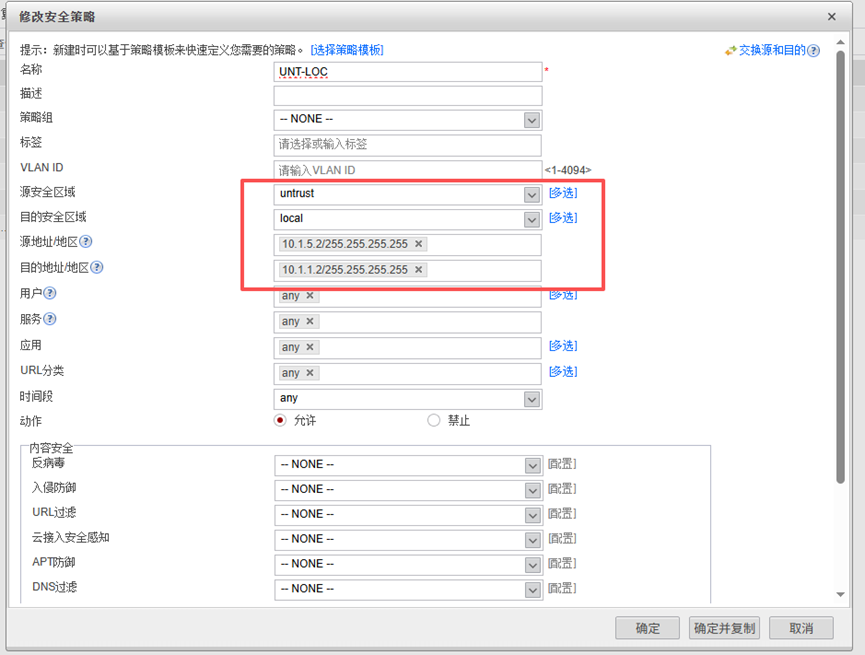

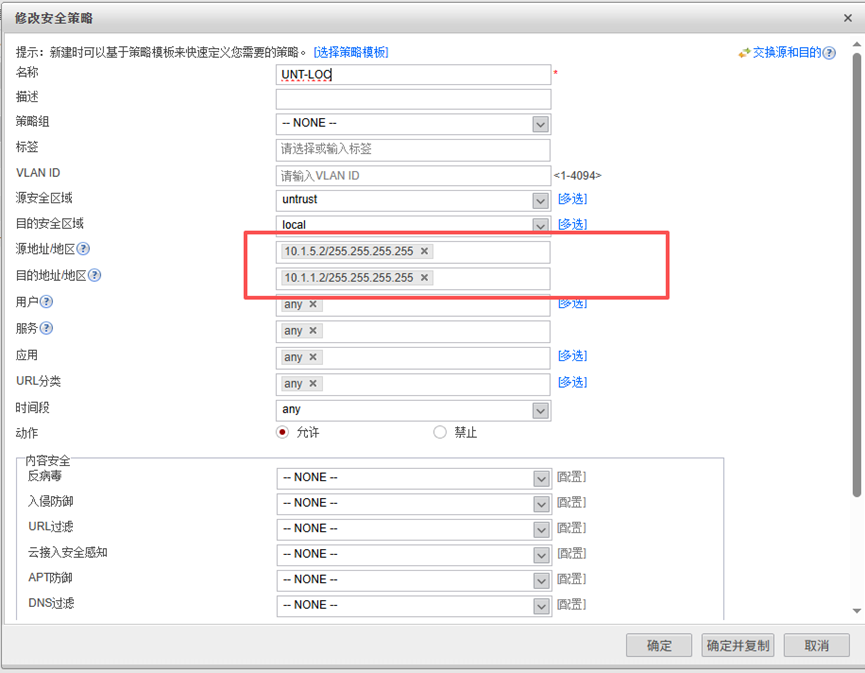

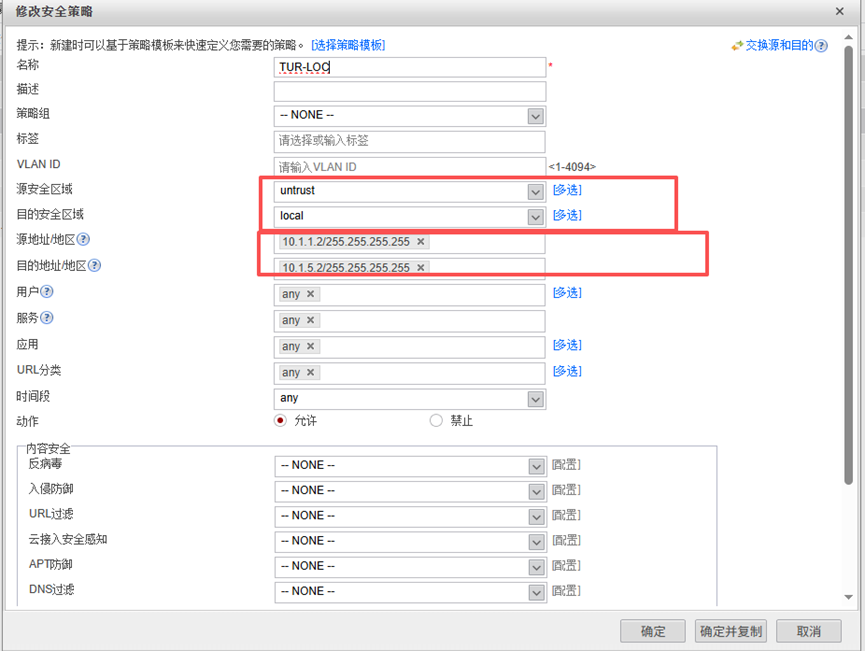

(1)、放通分部-总部IKE协商报文策略、(Untrust-local)

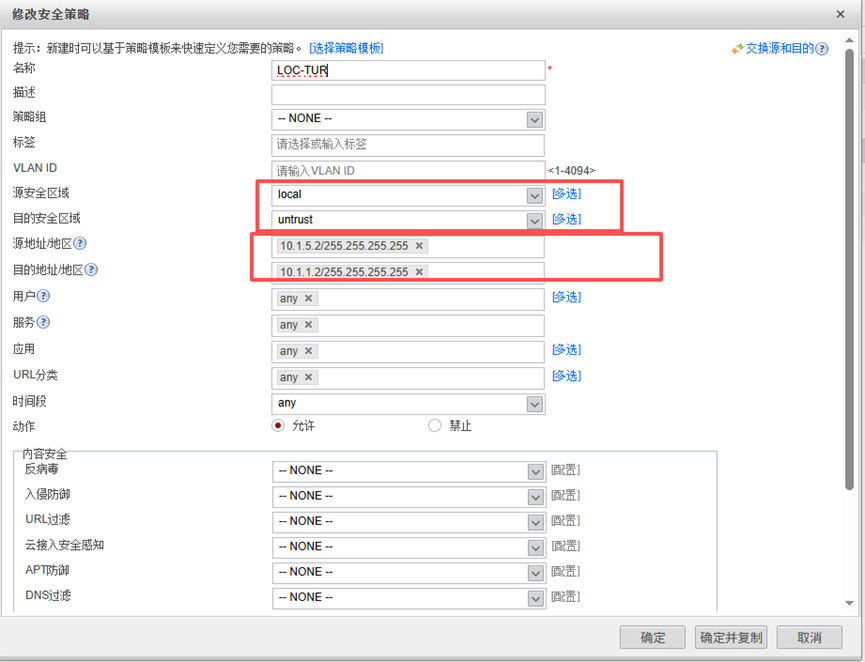

(2)、放通总部-分部IKE协商报文策略(Local-Untrust)

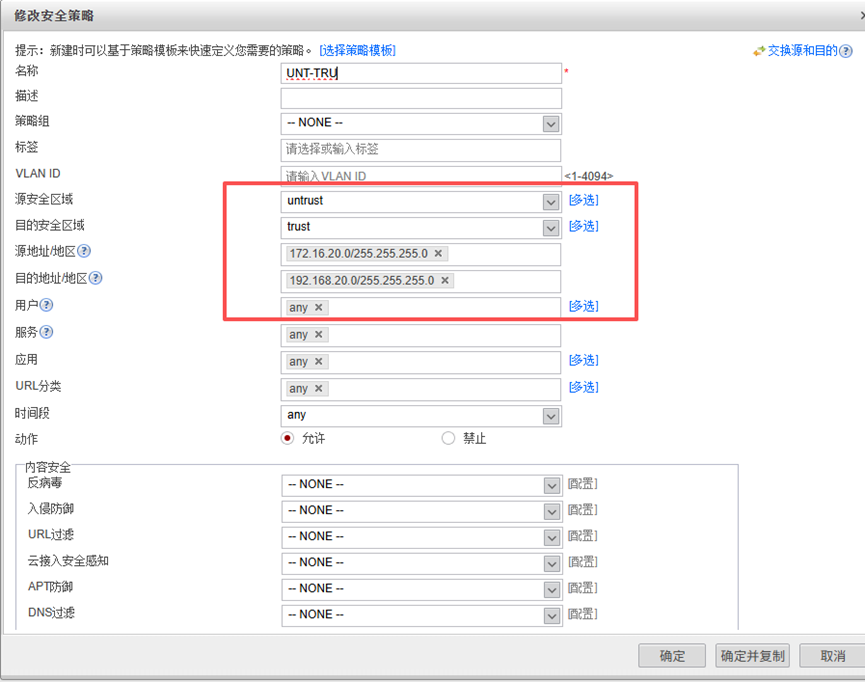

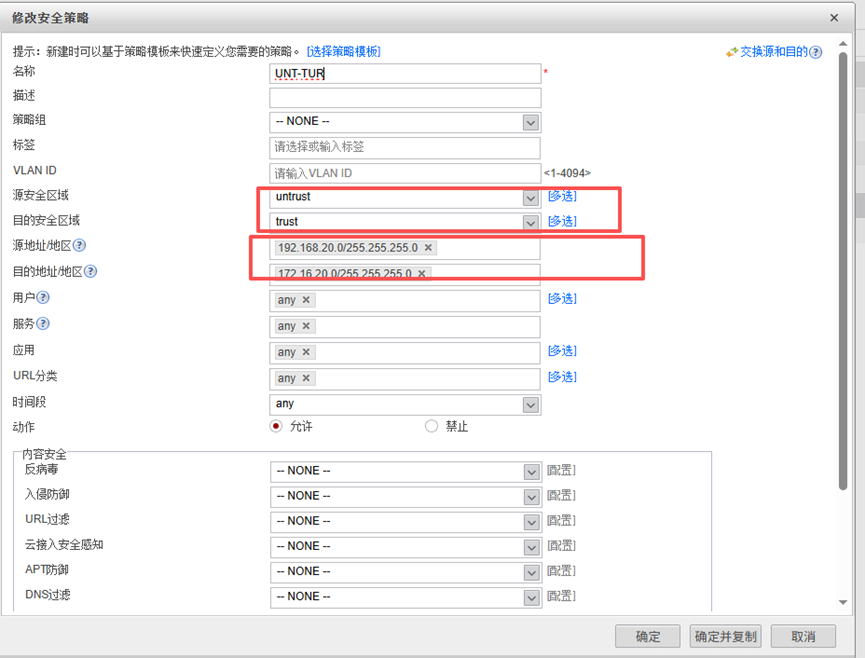

(3)、放通分部-总部的流量策略 (Untrust-turst)

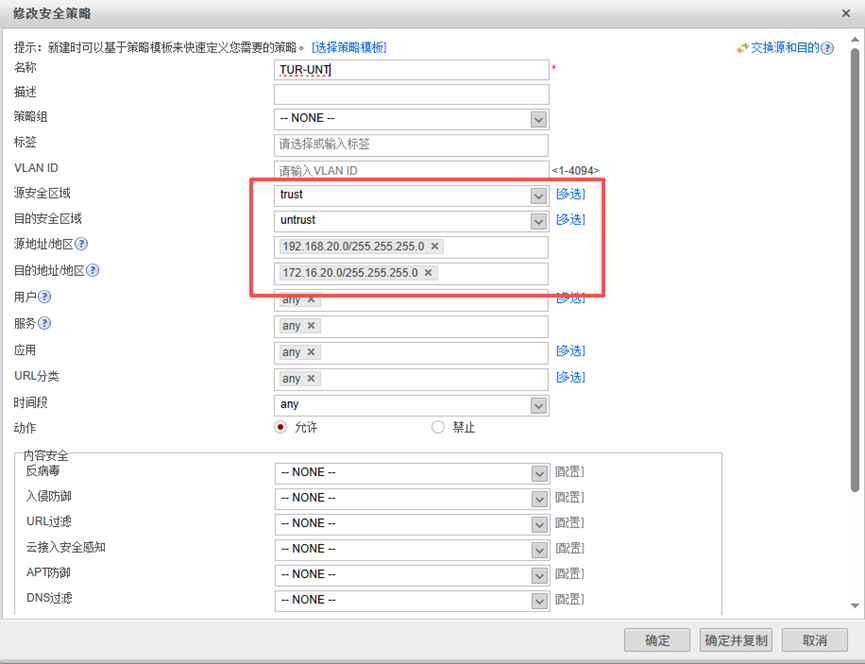

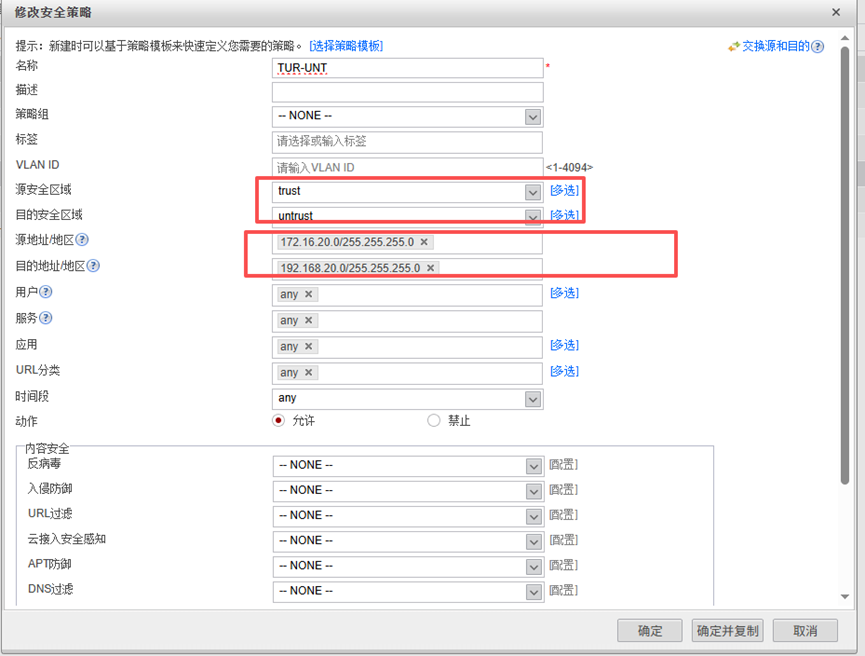

(4)、放通总部-分部的流量策略(turst-untrust)

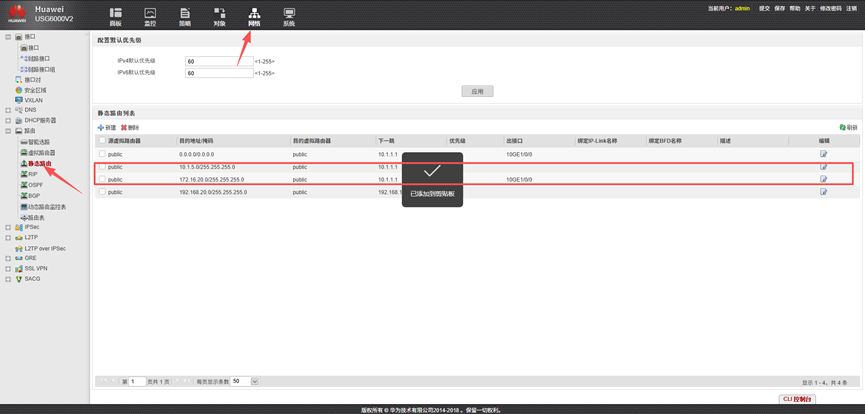

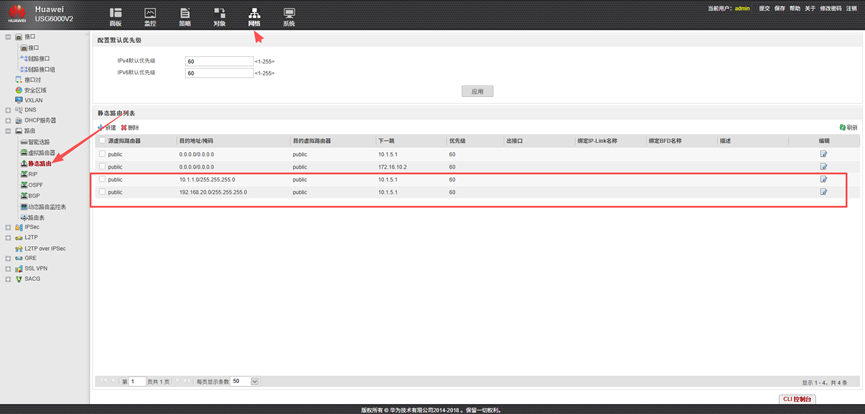

9、 配置总部到分部172.16.20.0/24的默认路由

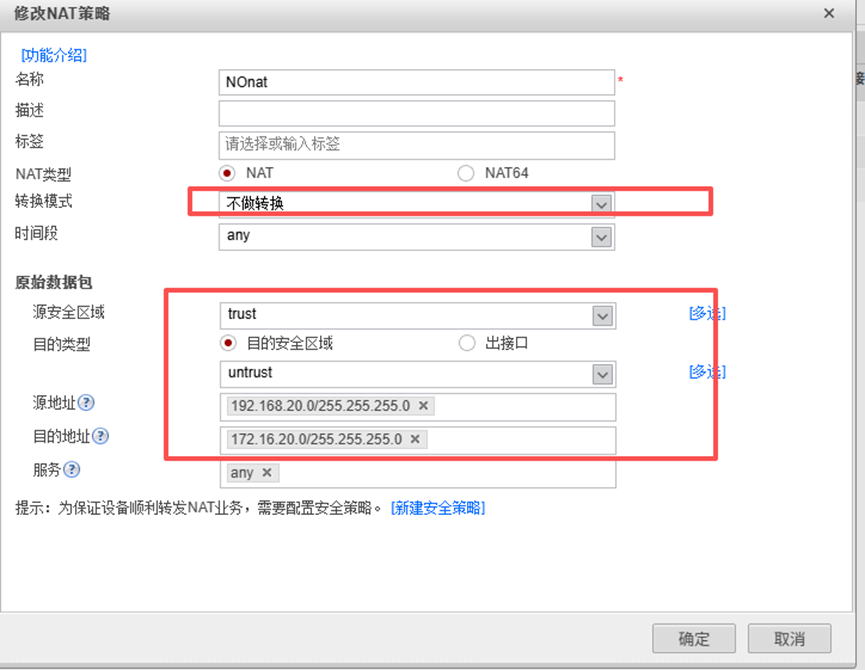

10、 配置源区域trust 源地址192.168.20.0/24 到目的区域untrust 目的地址 172.16.20.0/24 ,不作转换的NAT

二、分部配置

(一)交换机配置

11、 分部交换机到防火墙网段 172.16.10.0/24

12、 交换机G0/0设置成access端口划分vlan 10,网关 172.16.10.1/24

13、 交换机G0/1设置成access端口划分vlan 20 ,网关172.16.20.1/24

14、 默认路由配置 ip rout 0.0.0.0 0.0.0.0 172.16.10.1

(二)防火墙配置

1、g/2口配置ip地址172.16.10.2/24

2、g0/1口配置公网ip 10.1.5.2/24,网关地址指向10.1.5.1/24

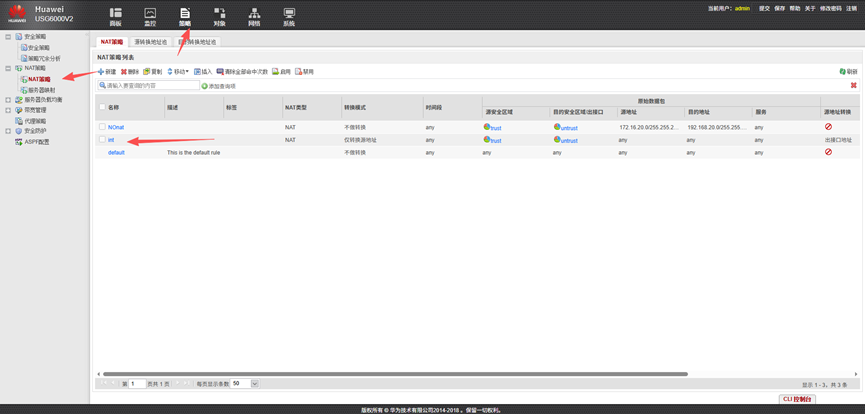

3、配置NAT上网策略

4、配置策略放通流量

5、配置指向外网网关的默认路由;内网回包路由,指向vlan10的网关地址(ip route-static 172.16…20.0 255.255.255.0 172.16.10.1)

6、配置IPSEC ,协商秘钥、版本等,

7、配置策略放通总部-分部IPSEC流量(也是做四条放通策略,镜像总部的配置,源目的区域地址调换即可)

(1)、放通总部-分部IKE协商报文策略、(Untrust-local)

(2)、放通分部-总部部IKE协商报文策略、(local-untrust)

(3)、放通总部到分部的IPsec流量访问策略(Untrust-trust)

(4)、放通分部-总部的IPsec流量访问策略(trust-untrust)

8、配置到总部192.168.20.0/24网段的静态路由

9、配置源区域trust 源地址172.16.20.0/24 到目的区域untrust 目的地址 192.168.20.0/24 ,不作转换的NAT

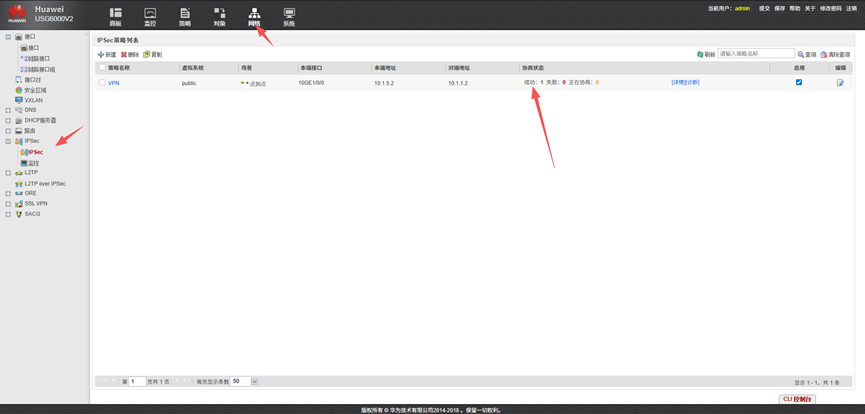

三、测试

(一)、查看IPsec 是否建立成功

(二)、PC8 ping PC9,查看总部和分部网段是否能够通讯

如有问题可以留言或者加群交流 478075018