俄罗斯情报机构推出新型安卓恶意软件,伪装成杀毒软件

俄罗斯联邦安全局 (FSB) 开发了一种伪装成防病毒工具软件的新型 Android 恶意软件,用于攻击俄罗斯企业的高管。

在俄罗斯移动安全公司 Dr. Web 的一份新报告中,研究人员追踪到新的间谍软件为“Android.Backdoor.916.origin”,但未发现与已知恶意软件家族的联系。

该恶意软件具有多种功能,例如可以监听对话、从手机摄像头中获取流媒体、使用键盘记录器记录用户输入或从通讯应用程序中窃取通信数据。

Dr. Web 报告称,自 2025 年 1 月首次发现该恶意软件以来,它已经采样了多个后续版本,表明它在不断发展。

根据分发诱饵、感染方法以及其界面仅提供俄语选项的事实,研究人员认为它是针对俄罗斯企业的定向攻击而设计的。

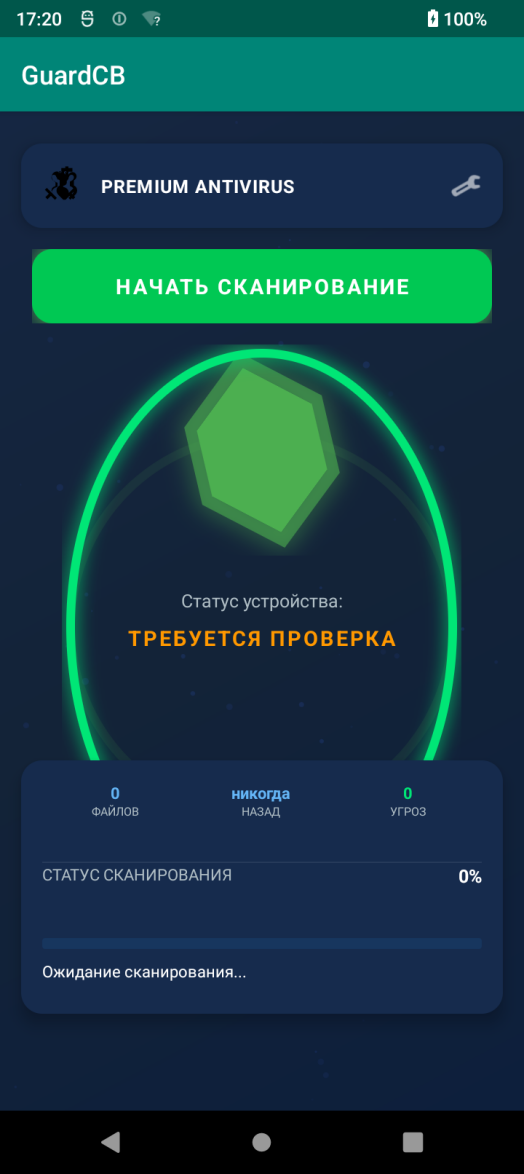

Dr. Web 发现了两种主要的品牌攻击尝试,一种名为“GuardCB”,冒充俄罗斯联邦中央银行,另外两种变体名为“SECURITY_FSB”和“ФСБ”(FSB),据称试图冒充俄罗斯情报机构的软件。

Dr. Web 报告称:“同时,其界面仅提供一种语言——俄语。也就是说,该恶意程序完全针对俄罗斯用户。”

“其他检测到的文件名修改也证实了这一点,例如‘SECURITY_FSB’、‘FSB’等,网络犯罪分子试图将这些修改伪装成据称与俄罗斯执法机构有关的安全程序。”

尽管该防病毒工具缺乏与安全相关的功能,但它试图模仿真正的安全工具,以防止受害者将其从设备中删除。

当用户点击“扫描”时,界面会显示一个模拟程序,该程序会在 30% 的时间内返回假阳性结果,假检测的数量(随机)在 1 到 3 之间。

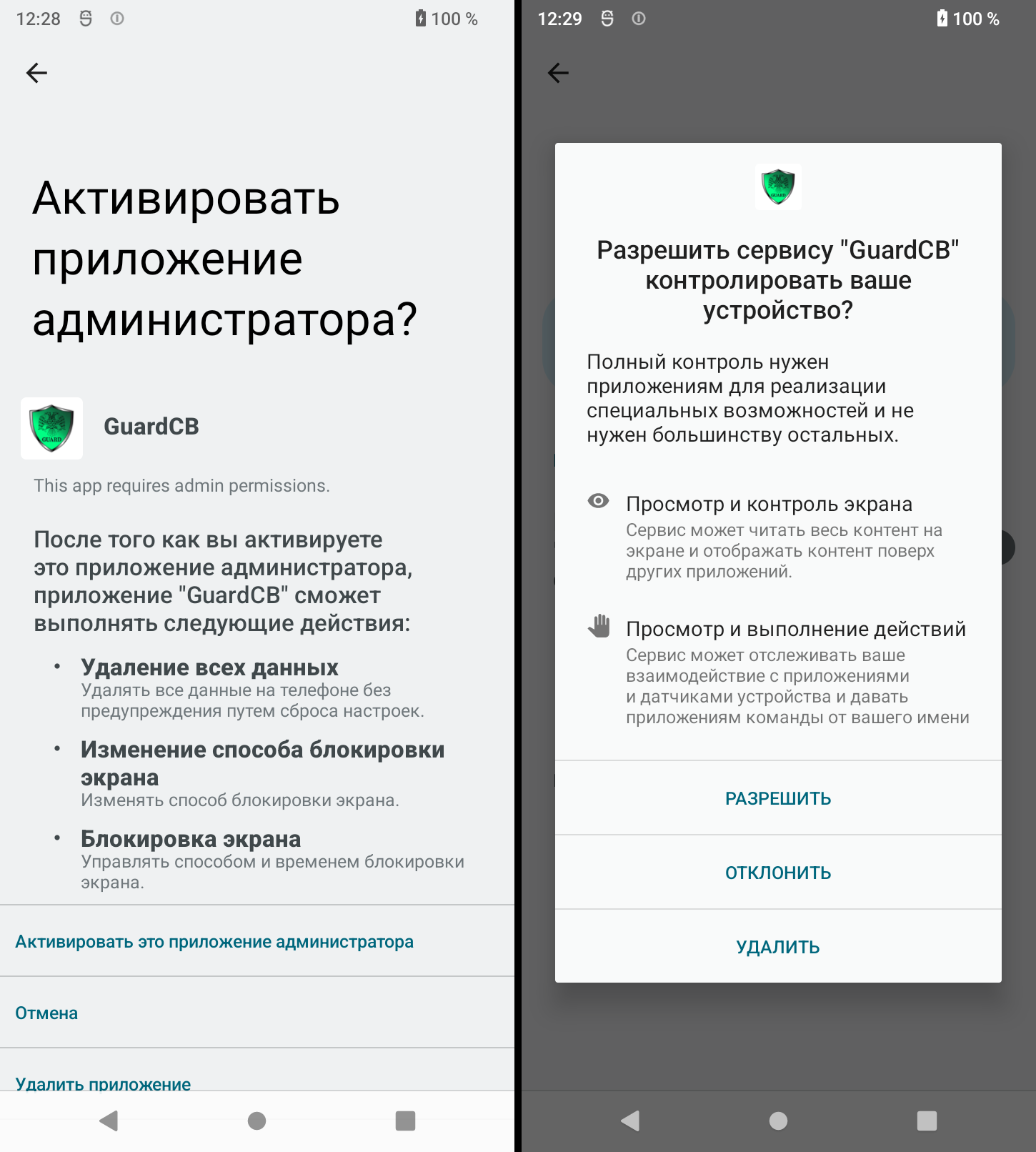

安装后,恶意软件会请求授予多项高风险权限,如地理位置、访问短信和媒体文件、摄像头和录音、辅助功能服务以及始终在后台运行的权限。

接下来,它启动多个服务,通过这些服务连接到命令和控制(C2)以接收如下命令:

- 窃取短信、联系人、通话记录、地理位置和存储的图像

- 激活麦克风、摄像头和屏幕流

- 捕获文本输入和信使或浏览器内容(Telegram、WhatsApp、Gmail、Chrome、Yandex 应用程序)

- 执行shell命令,保持持久性,并启用自我保护

Dr. Web 发现该恶意软件可以在多达 15 个托管服务提供商之间切换,虽然此功能目前尚未激活,但它表明该恶意软件具有很强的弹性。

分析师在这个 GitHub 存储库上分享了与 Android.Backdoor.916.origin 相关的完整妥协指标。