解决方案:新时代电力的安全命题

目录

一、商用密码应用要求

二、总体架构

2.1安全体系框架

2.2 方案设计

2.2.1 物理和环境安全

2.2.2 网络和通信安全

2.2.3 设备和计算安全

2.2.4 应用和数据安全

2.2.5 密钥管理体系设计

三、总结与效益分析

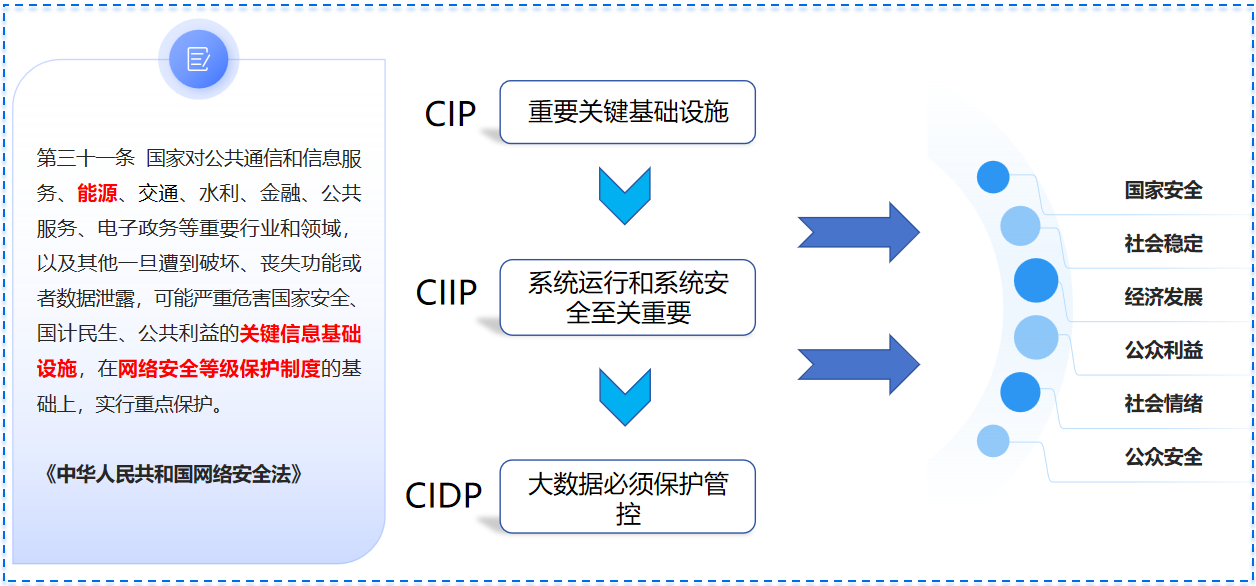

电力行业是国民经济的基础命脉,也是国家关键信息基础设施的重要组成部分。随着“智能电网”和“能源互联网”建设的不断推进,电力系统正加速向数字化、网络化、智能化深度融合的方向发展。与此同时,网络空间安全形势日趋复杂严峻,电力系统已成为网络攻击的高价值目标,一旦遭受破坏,极易引发大规模停电乃至更严重影响。

一、商用密码应用要求

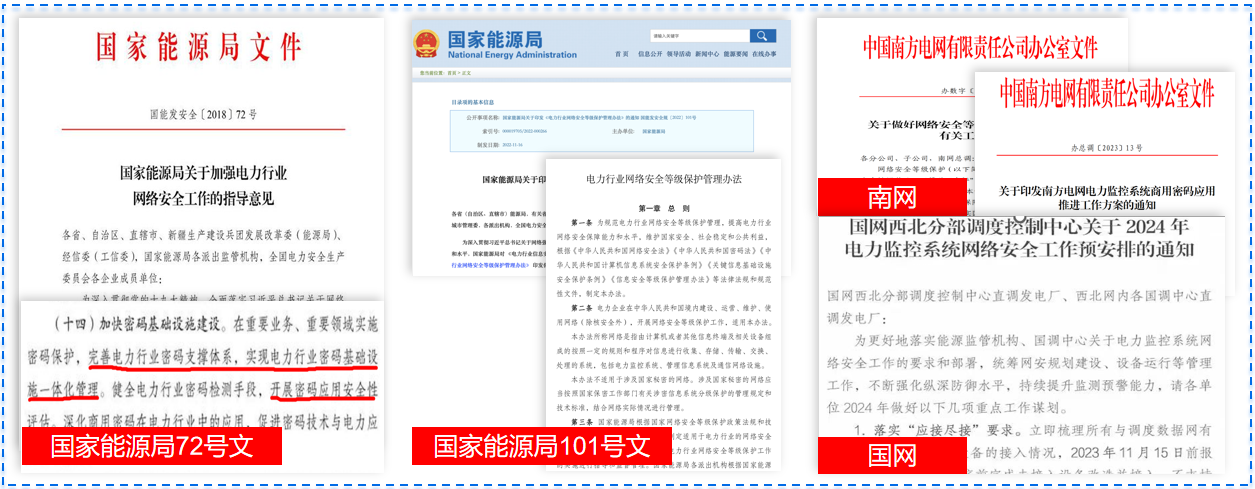

为应对这一挑战,我国《网络安全法》《密码法》及《关键信息基础设施安全保护条例》等法律法规,对电力行业的信息安全与密码应用提出了明确的合规性要求。

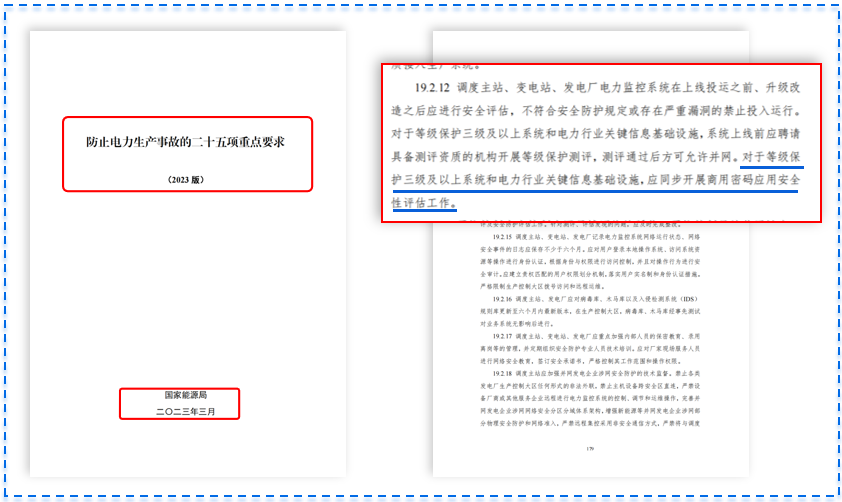

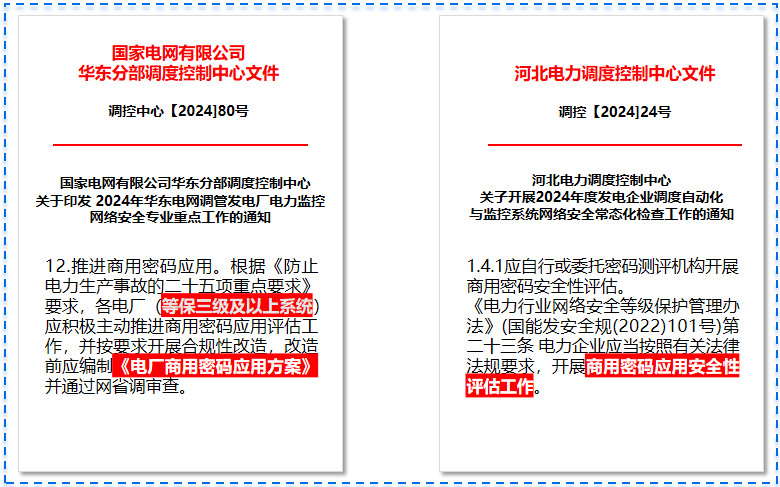

国家能源局为充分落实国家网络安全战略,下发了相应的规定,明确要求加快电力企业商用密码基础设施建设,开展密码应用安全性评估,推动电力新能源、配电网机负荷管理等领域终端安全可控。;明确电力企业应当按照国家有关规定开展电力监控系统安全防护评估、网络安全等级保护测评、关键信息基础设施网络安全检测和风险评估、商用密码应用安全性评估和网络安全审查等工作,未达到要求的应当及时进行整改。

构建以密码技术为核心的主动免疫防御体系,已从“可选项”转变为保障电力系统安全稳定运行的“必选项”。

二、总体架构

2.1安全体系框架

构建以密码技术为核心的“三横四纵”安全体系:

三横(安全层次)是指密码基础设施层,提供统一的密码服务支撑;安全支撑平台层,集成各类安全能力,为应用提供标准化接口;密码应用层,面向具体业务场景的密码应用。

四纵(安全保障)是指技术防护体系,密码产品和技术部署;管理体系,密码管理制度、流程、人员职责;运维体系,密钥管理、状态监控、应急响应;密评与改进体系,定期开展密评,持续优化。

2.2 方案设计

电力行业密码解决方案需遵循“依法合规、统一支撑、融合应用”原则,建立覆盖“物理环境、网络通信、设备计算、应用数据”四个层面的密码应用保障机制。

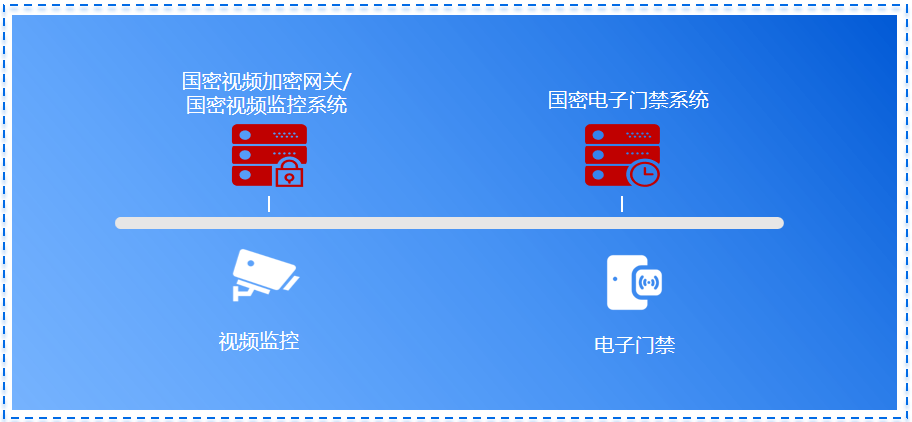

2.2.1 物理和环境安全

机房准入:采用智能门禁系统 + USBKey 进行双因子认证,日志记录和审计。

视频监控:录像数据使用国密算法(SM4) 进行加密存储,确保数据完整性。

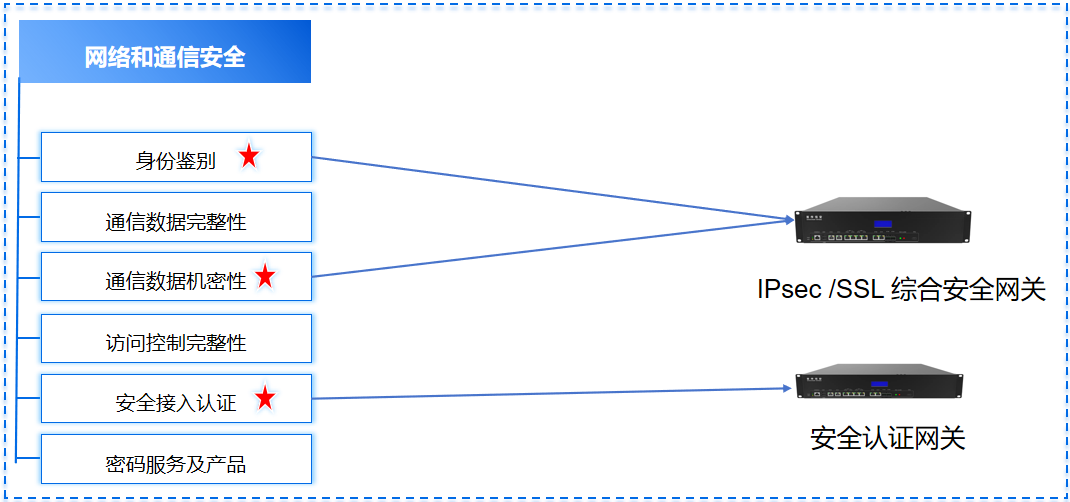

2.2.2 网络和通信安全

纵向加密:在生产控制大区与管理信息大区之间的边界、上下级调度中心之间部署电力专用纵向加密认证装置,实现基于证书的双向身份认证和通信数据加密。

无线通信加密:在配电物联网、用电信息采集等场景,终端与主站之间的无线通信采用国密SSL VPN 或集成国密算法的专用通信模块,实现传输加密和终端身份认证。

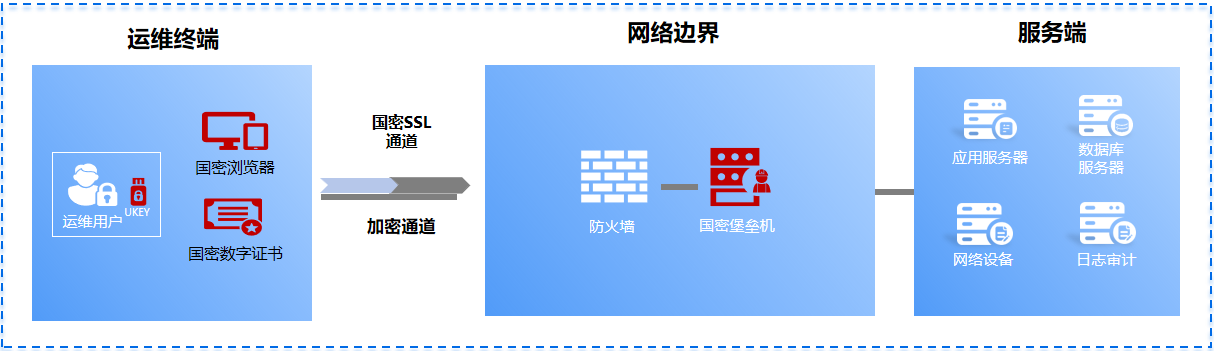

运维审计:对所有运维操作(SSH, RDP)建立加密隧道,并对操作过程进行指令级审计和签名,确保不可否认性。

2.2.3 设备和计算安全

设备身份认证:为关键设备(RTU, FTU, 智能电表、服务器)颁发数字证书,实现设备接入时的双向身份认证。

远程安全升级:对固件、软件升级包进行数字签名,验证合法性后方可安装。

日志完整性:系统和重要应用的关键操作日志实时生成数字摘要,防止篡改。

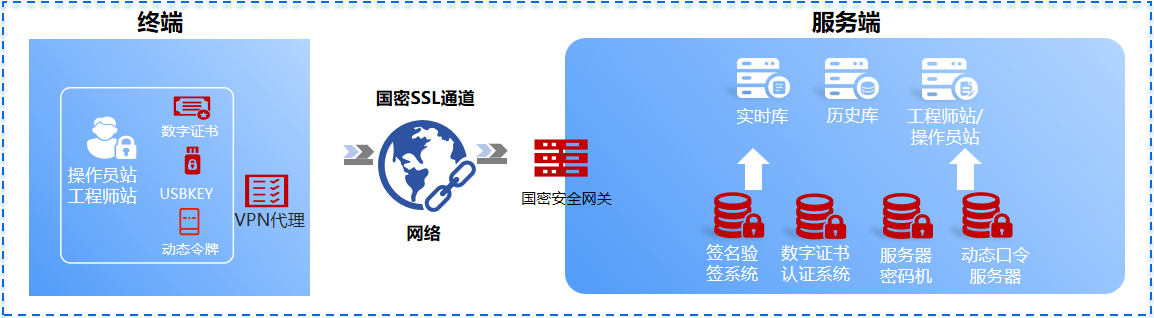

2.2.4 应用和数据安全

身份认证:替换传统“用户名+口令”方式,采用 “用户名+口令+USBKey(数字证书)” 或基于国密算法的动态令牌进行强身份认证。

数据传输安全:Web应用采用国密SSL证书(支持SM2/SM3/SM4/SM9套件)实现HTTPS加密。API接口调用采用基于数字签名的认证机制。

数据存储安全:①对敏感数据加密,对用户个人信息、电量电费数据、核心生产工艺参数等,采用SM4算法进行加密存储。

②对数据库透明加密,在数据库层面部署透明加密系统,对指定字段自动加解密。

行为不可否认:对重要的业务操作(如调度令下发、电费结算、合同签署)进行数字签名,并与时间戳绑定,实现操作行为的不可否认性。

2.2.5 密钥管理体系设计

统一密钥管理:采用密钥管理系统(KMS),实现对各类密码设备密钥和业务应用密钥的全生命周期(生成、存储、分发、使用、备份、恢复、归档、销毁)进行集中、统一的管控。

分级分类管理:根据密钥类型(根密钥、密钥加密密钥、数据密钥)和安全等级,制定不同的管理策略。

三、总结与效益分析

安全效益:全面提升电力系统从生产控制到经营管理各层面的安全防护能力,抵御网络攻击,保障电网安全稳定运行。

合规效益:满足国家法律法规和行业监管的强制要求,避免政策风险。

管理效益:实现安全资源的集中管理和集约化使用,降低长期运维成本。

在能源结构转型与数字革命深度融合的背景下,密码技术正成为智能电网建设的重要基石。它不仅助力电力企业实现数字化转型中的安全可控,更将安全能力从成本中心转化为核心竞争优势。