网络安全设备 防火墙

前言:

- 防火墙本质上是一个网络安全系统,它充当网络之间的“门卫”,根据预设的安全策略,控制网络流量的进出。其核心功能可以概括为:隔离、过滤、管理和记录

- 该章节为防火墙系列的第一章,主要来介绍防火墙的基础功能,实现防火墙的基础配置,对防火墙有一定的认知

防火墙是什么?

防火墙(Firewall)是一种隔离技术,使内网和外网分开,可以防止外部网络用户以非法手段通过外部网络进入内部网络,保护内网免受外部非法用户的侵入

可以这样理解,防火墙是构建网络安全边界的第一道、也是最关键的一道防线,其核心目标是通过一系列的控制和检测手段,保护内部网络免受未经授权的访问和网络攻击

防火墙安全域的基础实验

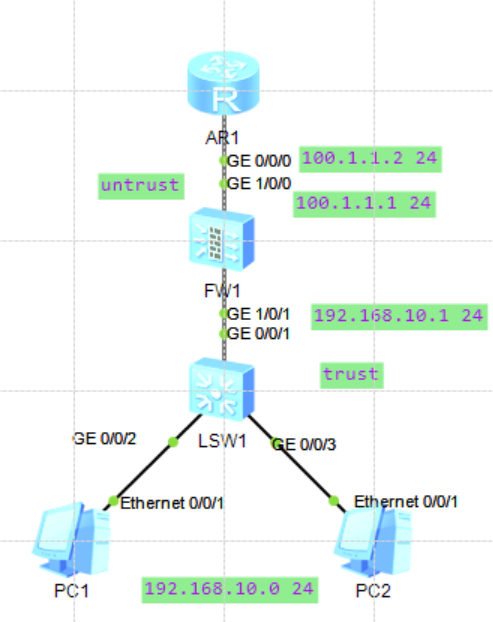

分析拓扑图,如何实现Trust区域和Untrust区域的互通

- 首先配置完两台PC的IP地址和网关(防火墙的G1/0/1的IP地址)和路由器AR1的IP地址

[R1]int g0/0/0 [R1-GigabitEthernet0/0/0]ip add 100.1.1.2 24 [R1-GigabitEthernet0/0/0]q[R1]ip route-static 192.168.10.0 255.255.255.0 100.1.1.1 - 开启配置防火墙的功能

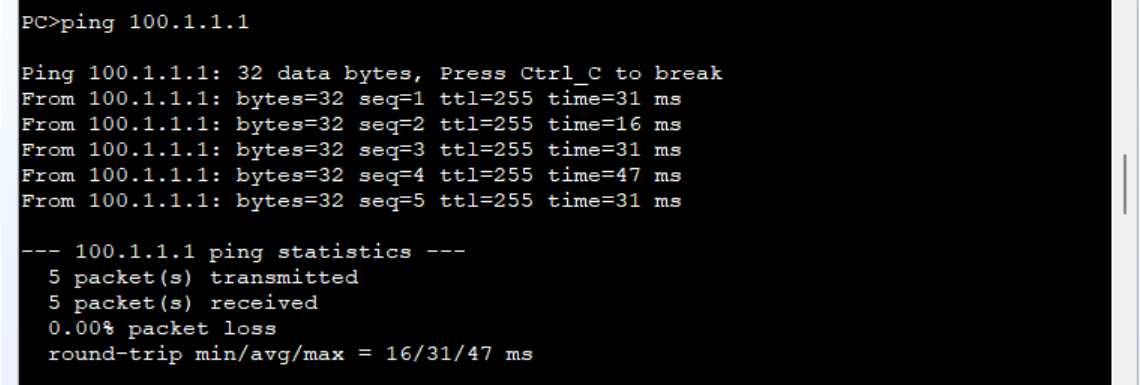

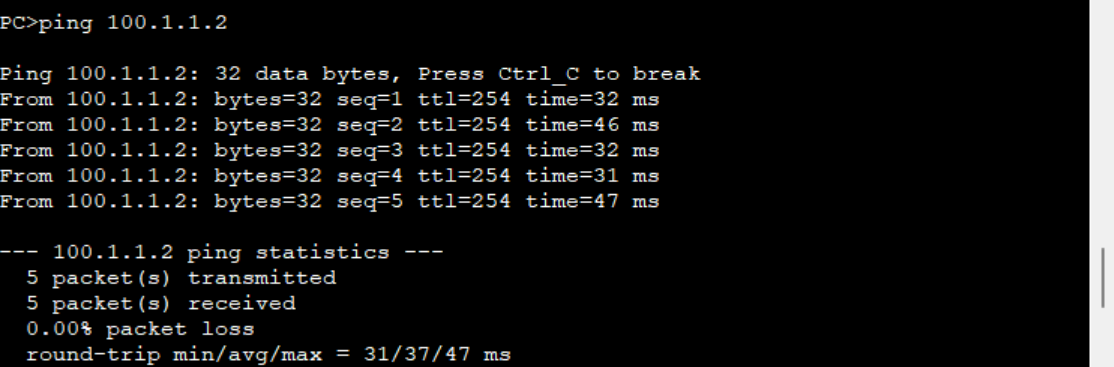

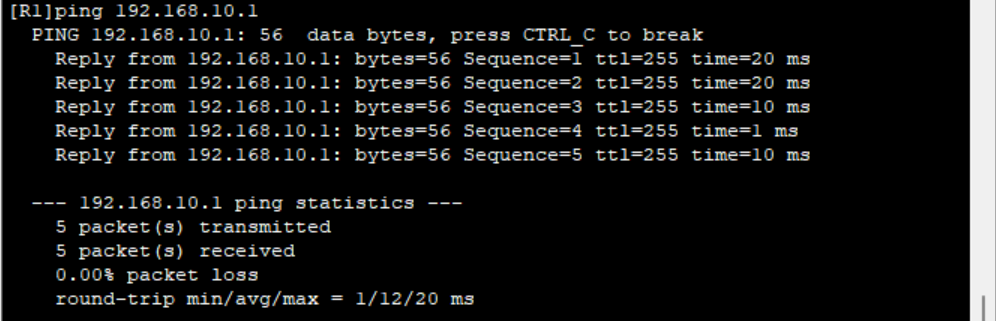

[FW1]int g1/0/1 [FW1-GigabitEthernet1/0/1]ip add 192.168.10.1 24 [FW1-GigabitEthernet1/0/1]service-manage ping permit 允许通过该接口对防火墙进行ping管理 [FW1-GigabitEthernet1/0/1]q [FW1]int g1/0/0 [FW1-GigabitEthernet1/0/0]ip add 100.1.1.1 24 [FW1-GigabitEthernet1/0/0]service-manage ping permit 允许通过该接口对防火墙进行ping管理 [FW1-GigabitEthernet1/0/0]q[FW1]firewall zone untrust 进入非受信区域(untrust zone)配置模式 [FW1-zone-untrust]add interface GigabitEthernet 1/0/0 将 G1/0/0接口加入 untrust区域 [FW1-zone-untrust]q [FW1]firewall zone trust 进入受信区域(trust zone)配置模式 [FW1-zone-trust]add interface GigabitEthernet 1/0/1 将 G1/0/1接口加入 trust区域 [FW1-zone-trust]q[FW1]security-policy 进入安全策略配置模式 [FW1-policy-security]rule name chu 创建名为 "chu" 的安全策略规则 [FW1-policy-security-rule-chu]source-zone trust 设置规则源区域为 trust 区域 [FW1-policy-security-rule-chu]destination-zone untrust 设置规则目的区域为 untrust 区域 [FW1-policy-security-rule-chu]action permit 设置规则动作为允许(permit) [FW1-policy-security-rule-chu]q[FW1-policy-security]rule name tu-local [FW1-policy-security-rule-tu-local]source-zone trust [FW1-policy-security-rule-tu-local]destination-zone local [FW1-policy-security-rule-tu-local]action permit [FW1-policy-security-rule-tu-local]q[FW1-policy-security]rule name local-un [FW1-policy-security-rule-local-un]source-zone local [FW1-policy-security-rule-local-un]destination-zone untrust [FW1-policy-security-rule-local-un]action permit [FW1-policy-security-rule-local-un]q[FW1-policy-security]rule name un-local [FW1-policy-security-rule-un-local]source-zone untrust [FW1-policy-security-rule-un-local]destination-zone local [FW1-policy-security-rule-un-local]action permit [FW1-policy-security-rule-un-local]q[FW1]nat-policy 进入NAT配置模式 [FW1-policy-nat]rule name tr-un 创建名为 "tr-un" 的NAT策略规则 [FW1-policy-nat-rule-tr-un]source-zone trust 设置NAT规则源区域为 trust 区域 [FW1-policy-nat-rule-tr-un]destination-zone untrust 设置NAT规则目的区域为 untrust 区域 [FW1-policy-nat-rule-tr-un]action source-nat easy-ip 配置源NAT动作,使用 easy-ip 方式(使用出口接口的IP地址作为转换后地址) [FW1-policy-nat-rule-tr-un]q - 使用ping命令检查配置成果

安全域

安全域是防火墙功能实现的基础,防火墙的安全域包括安全区域和安全域间

安全区域定义了“谁是谁”(身份和信任级别)

安全域间定义了“谁能和谁通信”以及“如何通信”(流量路径和控制点)

安全区域

在防火墙中,安全区域(Security Zone),简称为区域(zone),是一个或多个接口的组合,这些接口所包含的用户具有相同的安全属性。每个安全区域具有全局唯一的安全优先级

防火墙的安全策略是基于“从哪个区域来,到哪个区域去”来实施的。如果接口不属于任何区域,防火墙就无法判断从这个接口进来的流量属于哪个信任级别,也就无法应用正确的安全策略

因此,在配置防火墙时,必须将一个接口分配给一个安全区域

设备认为在同一安全区域内部发生的数据流动是可信的,不需要实施任何安全策略。只有当不同安全区域之间发生数据流动时,才会触发防火墙的安全检查,并实施相应的安全策略

防火墙的接口属于安全区域吗?

安全区域 (Security Zone):这是防火墙概念的基石。防火墙通过将接口划分到不同的安全区域来进行管理。默认有四个预定义区域:

Trust:受信任区,高安全级别 (85),通常用于连接内部网络

Untrust:非信任区,低安全级别 (5),通常用于连接外部网络(如互联网)

DMZ:非军事化区域,中等安全级别 (50),通常用于放置对外提供服务的服务器

Local:本地,最高安全级别 (100),代表防火墙自身

特性:

- 默认的安全区域不能删除,也不能修改安全优先级

- 每个Zone必须设置一个安全优先级(Prionity),值越大,则Zone的安全优先级越高

- 用户可以根据自身的需求创建自定义的Zone

默认情况下

一个接口只能属于一个安全区域,但一个安全区域可以包含多个接口

安全域间

任何两个不同的安全区域都构成一个安全域间(Interzone),并具有单独的安全域间视图,大部分的防火墙配置都在安全域间视图下配置

安全域视图是防火墙(尤其常见于国产防火墙如华为、华三等品牌)管理界面中一个核心的可视化配置和管理界面

例如:配置了安全区域zone1和zone2,则在zone1和zone2的安全域间视图中,可以配置ACL包过滤功能,表示对zone1和zone2之间发生的数据流动实施ACL包过滤

在安全域间开启防火墙功能后,优先级高的用户访问优先级低区域时,防火墙会记录报文的IP、VPN等信息,生成一个流表。当报文返回时,设备会查看报文的IP、VPN等信息,由于流表中有了记录对应的表项,所以返回的报文能通过。优先级低的用户访问优先级高用户时,默认是不允许访问的。因此,把内网设置为优先级高区域,外网设置为优先级低区域,内网用户可以主动访问外网,外网用户则不能主动访问内网

会话表:用于记录TCP、UDP、ICMP等协议连接状态的表项,作为防火墙报文转发的关键依据。其主要功能是记录连接状态,当设备处理TCP、UDP或ICMP报文时,会查询会话表以确定报文所属连接,并据此执行相应处理。

默认安全策略:

域内流量(同一安全区域):默认允许

域间流量(不同安全区域):默认拒绝。这是防火墙安全的关键,意味着任何跨区域的访问都必须通过安全策略显式授权

自身流量(目的地或源为防火墙本身):默认拒绝

匹配过程:策略顺序很重要的,先配置条件精确的策略,然后在去配置宽泛的策略

用最简单话语来描述安全区域和安全域间就是:

安全区域就像是不同的国家(如A国、B国)

安全域间就是连接这些国家的边境检查站

防火墙就是驻守在边境检查站的海关

安全策略就是国家之间签订的出入境协定(例如,A国公民可免签去B国旅游,但B国公民来A国需要严格审批)