GitLab CI :深入剖析 gl-sbom-report.cdx.json 解码“数字身份证”

引言

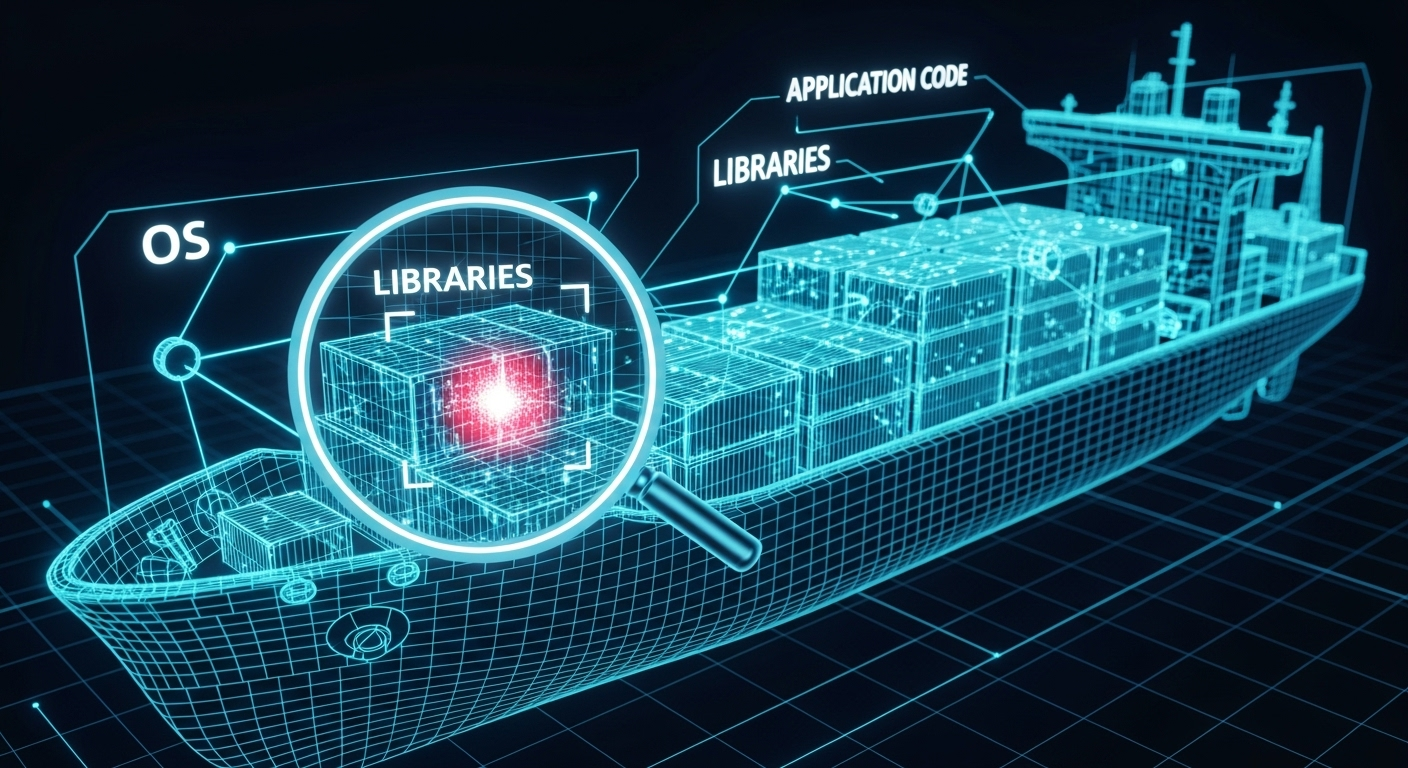

在现代软件开发中,保障供应链安全已成为重中之重。我们构建的应用,尤其是容器化应用,往往依赖于海量的第三方库和基础镜像。这些依赖如同建筑材料,任何一个存在缺陷,都可能危及整座大厦的安全。为了应对这一挑战,软件物料清单(Software Bill of Materials, SBOM)应运而生。它为软件产品提供了一份详尽的“成分表”。在 GitLab CI 的生态中,一个名为 gl-sbom-report.cdx.json 的文件正是实现这一目标的关键产物。本文将深入剖析这个文件,揭示其背后的工作原理、核心价值以及如何解读其内容。

什么是 gl-sbom-report.cdx.json?

gl-sbom-report.cdx.json 是 GitLab CI/CD 在执行容器扫描(Container Scanning)作业时生成的一份报告文件。 它的核心身份是一个遵循 CycloneDX 规范的软件物料清单(SBOM)。

CycloneDX 是一个轻量级的、以安全为中心的 SBOM 标准,旨在提供一种机器可读的格式,用于描述软件组件、依赖关系及其供应链信息。 当 GitLab 的容器扫描作业(特别是基于 Trivy 分析器)运行时,它会检查容器镜像的每一层,识别出所有的系统软件包、开源库和其他依赖项,并将这份完整的清单记录在 gl-sbom-report.cdx.json 文件中,作为 CI 作业的产物(Artifact)保存下来。

为何需要这份“数字身份证”?

这份文件远不止是一份简单的列表,它在 DevSecOps 流程中扮演着至关重要的角色。

首先,它提供了全面的透明度。通过这份 SBOM,开发和安全团队可以精确了解容器镜像中包含的每一个组件,包括操作系统包(如 alpine, busybox)和应用库。

其次,它是自动化漏洞管理的基础。GitLab 平台会解析这份报告,将其中的组件与已知的漏洞数据库(如 GitLab Advisory Database)进行比对。 这使得安全扫描不仅能发现镜像本身的漏洞,还能持续监控其依赖项,在新漏洞被披露时及时发出告警。

最后,它强化了合规性与审计能力。无论是内部安全策略还是外部监管要求,通常都需要组织能够提供其软件产品的完整依赖树。gl-sbom-report.cdx.json 提供了一份标准的、可验证的文档,极大地简化了合规审计工作。

剖析 gl-sbom-report.cdx.json 的内部结构

让我们通过一个具体的示例来逐层解析这份文件的结构。这份 JSON 文件主要由几个顶级对象组成:metadata、components 和 dependencies。

metadata:报告的元数据

metadata 部分描述了这份 SBOM 报告自身的信息,而非其内容。

timestamp: 报告生成的时间戳。tools: 生成此报告所使用的工具。在示例中,明确指出了是由aquasecurity的trivy工具(版本0.61.0)生成的。component: 描述被扫描的主体对象,即容器镜像本身。这里包含了镜像的名称、摘要(digest)和 PURL (Package URL),这是一种标准化的组件识别方式。properties: 提供与 GitLab CI/CD 集成相关的附加上下文信息,例如镜像名称、标签以及识别出的操作系统(alpine 3.22.1)。

components:软件组件清单

这是 SBOM 的核心部分,一个包含了镜像中所有已识别组件的数组。每个组件对象都提供了详细信息。

type: 组件的类型,例如operating-system(操作系统)或library(库)。name: 组件的名称,如alpine、busybox、libssl3。version: 组件的版本号。purl: 全局唯一的包URL,用于精确识别该组件。properties: 由扫描工具(Trivy)添加的额外属性,例如该组件位于哪个镜像层(LayerDiffID),这对于追溯组件来源非常有用。

从示例中可以看到,它不仅列出了基础操作系统 alpine,还详尽地列出了所有安装的 APK 包,如 apk-tools、musl 和 zlib 等。

dependencies:组件间的依赖关系图

如果说 components 是“点”,那么 dependencies 就是连接这些“点”的“线”。它定义了组件之间的依赖关系图。

该部分是一个数组,其中每个对象都定义了一个组件(通过 ref 字段引用其 bom-ref 或 purl)以及它所依赖的其他组件列表(dependsOn 数组)。例如,示例中显示 apk-tools 依赖于 libcrypto3、zlib 等多个库。

这个依赖图至关重要,因为它揭示了间接或传递性依赖。一个直接引入的库可能自身是安全的,但它依赖的某个库可能存在漏洞。通过这个依赖图,安全工具可以完整地追溯整个供应链,发现潜在的风险。

SBOM 在 GitLab CI 中的生命周期

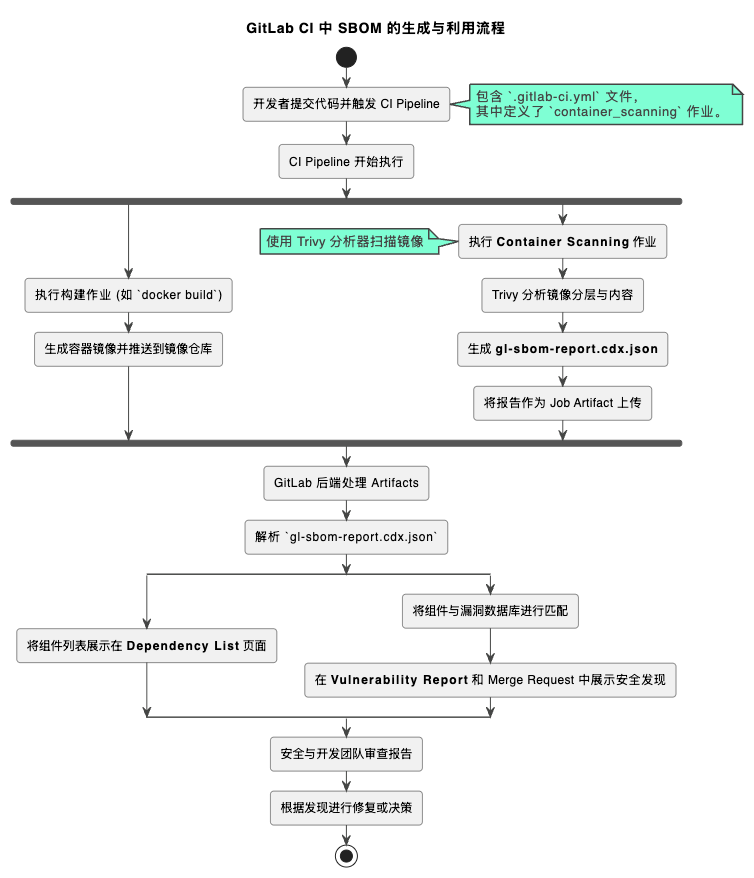

为了更好地理解这份报告是如何产生并发挥作用的,我们可以通过一个简化的流程图来展示其生命周期。

这个流程清晰地展示了 gl-sbom-report.cdx.json 如何从代码提交开始,经过扫描、生成、处理,最终转化为可供团队决策的安全洞察。

结论

gl-sbom-report.cdx.json 不仅仅是 GitLab CI/CD 流程中的一个普通产物,它是现代软件供应链安全实践的核心环节。通过遵循 CycloneDX 标准,它为容器化应用提供了一份清晰、详尽且标准化的“数字身份证”。理解并善用这份报告,能帮助团队建立起坚固的 DevSecOps 防线,实现从代码到生产环境的全链路透明化与安全可控。在软件成分日益复杂的今天,掌握 SBOM 就是掌握了洞察和管理软件风险的关键钥匙。