UML建模工具Enterprise Architect如何通过威胁建模保障系统安全

在当今高度数字化的环境中,系统安全已成为软件开发不可或缺的一环。Sparx Systems Enterprise Architect作为一款基于UML的统一建模平台,通过内置的威胁建模和风险分析功能,帮助团队在系统设计阶段主动识别和缓解潜在安全威胁,为构建安全可靠的软件系统提供了坚实基础。

一、威胁建模基础

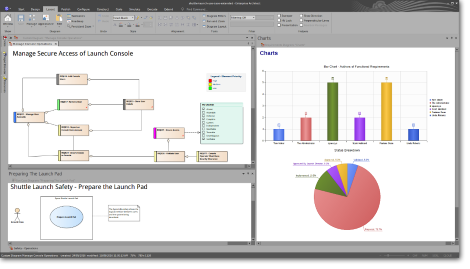

威胁建模是一种系统化的安全分析方法,它通过结构化方法识别、评估和缓解系统潜在的安全威胁。在Enterprise Architect中,这一过程与UML建模紧密结合,为安全分析提供可视化支持。

- 核心概念:威胁建模旨在识别可能损害系统资产的威胁类型,并通过分析安全需求缺口来制定相应的防护措施。

- UML集成:平台支持在UML活动图、BPMN业务流程图和ArchiMate架构图中直接进行威胁标注。

- 建模方法:通过专门的威胁模型图表,团队可以系统性地描述业务流程、数据存储、外部实体及其数据流动关系,直观展示系统的潜在攻击面。

二、基于STRIDE方法的安全威胁分类

Enterprise Architect实现了业界标准的STRIDE威胁分类方法,该方法从六个维度对安全威胁进行系统化归类,确保威胁识别的全面性。

- 欺骗:属性为认证。欺骗威胁涉及对手制造和利用关于谁在与谁交谈的混淆。当外部元素对与他们交谈的对象或对象感到困惑时,他们就会受到欺骗威胁。

- 篡改:属性为校正。篡改威胁涉及攻击者修改数据,通常是在数据流经网络、驻留在内存或存储在磁盘或数据库中时。

- 否认:属性为不可否认性。否认威胁涉及一个对手否认某事发生。

- 信息披露:属性为保密。将信息暴露给无权查看的人。

- 拒绝服务:属性为可用性。拒绝或降低对用户的服务。

- 特权提升:属性为授权。未经适当授权获得能力

三、威胁建模流程

Enterprise Architect提供完整的威胁建模工作流程,从模型创建到威胁分析,为团队提供端到端的安全设计支持。

- 建模工具集:平台提供专门的信任边界工具箱,包含外部系统、数据存储、处理进程、数据流等核心组件,支持与UML、BPMN等建模标准的无缝集成。

- 威胁标识:用户可以在设计图中直接标注威胁元素,并通过关系连接线建立威胁与系统组件之间的关联,明确威胁的作用目标和影响范围。

- 信任边界:通过定义系统或进程的安全边界,团队可以清晰划分受保护区域和潜在攻击面,为安全防护措施的部署提供依据。

四、风险分析与管理

在威胁识别基础上,Enterprise Architect提供专业的风险分析功能,帮助团队量化安全风险并确定处理优先级。

- 风险建模:支持在项目或元素级别进行风险标注,通过专门的风险管理窗口跟踪所有已识别的安全风险。

- 分类体系:基于开放组风险分类标准(OR-T),平台提供标准化的风险分类框架,包括威胁类型、损失程度、发生频率等元数据的统一定义。

- 追溯管理:通过需求图与风险元素的关联,建立从安全需求到具体威胁的完整追溯链,确保每个安全要求都得到相应的风险控制措施支持。

五、威胁建模的价值

实施系统的威胁建模为企业安全建设带来多重价值,从基础安全属性保障到持续改进机制建立。

- 安全基础:为构建满足机密性、完整性和可用性要求的安全解决方案奠定坚实基础,确保核心安全属性得到充分保障。

- 主动防护:通过在设计阶段识别潜在威胁,实现安全问题的早发现、早解决,显著降低后期修复成本和业务影响。

Enterprise Architect通过集成UML建模与威胁分析方法,为企业提供了一个全面的系统安全设计和治理平台。其系统化的威胁识别和风险分析能力,使团队能够在开发生命周期早期发现并解决安全问题,有效降低系统安全风险,提升整体防护能力。