43.渗透-Kali Linux-工具-Ettercap(dns欺骗)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

本次游戏没法给

内容参考于:易锦网校

上一个内容:42.渗透-Kali Linux-工具-Ettercap(arp广播欺骗,局域网流量拦截)

DNS欺骗原理:

受害者现在已经被arp欺骗了,然后所有流量都会走进我们Kali(攻击装)中,访问网站的时候要做DNS解析,DNS解析是把域名转成ip地址,DNS欺骗就是把比如原本baidu.com进行DNS解析会得到百度的ip,现在让baidu.com进行DNS解析得到我们Kali或其它服务器的ip

如果想欺骗别人的网站,这个前提是自己要有一个网站,Kali中自带了一个apache的网站(如果没有就使用搜索引擎搜索Kali安装apache服务的教程),这里就用它当攻击者的网站

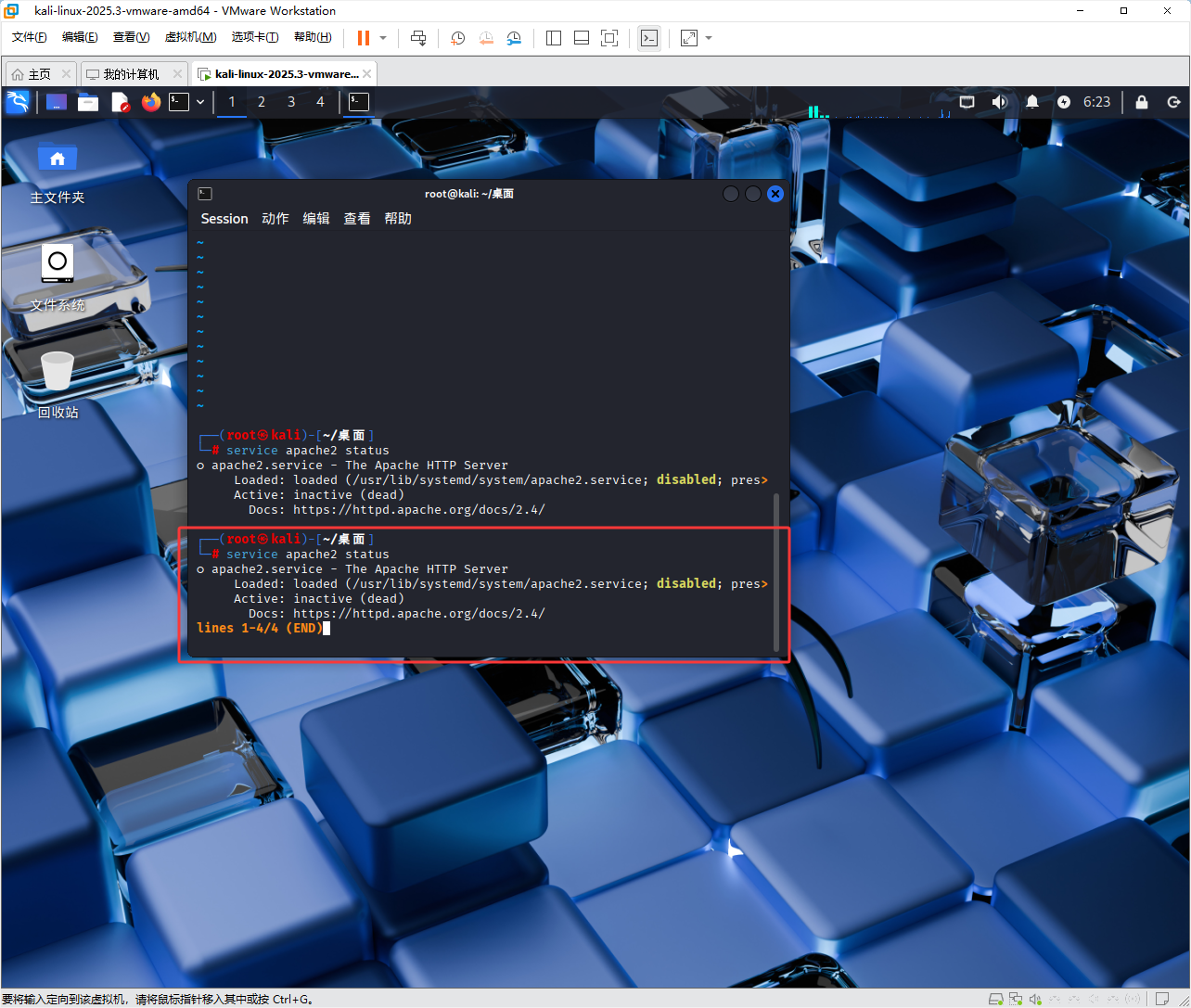

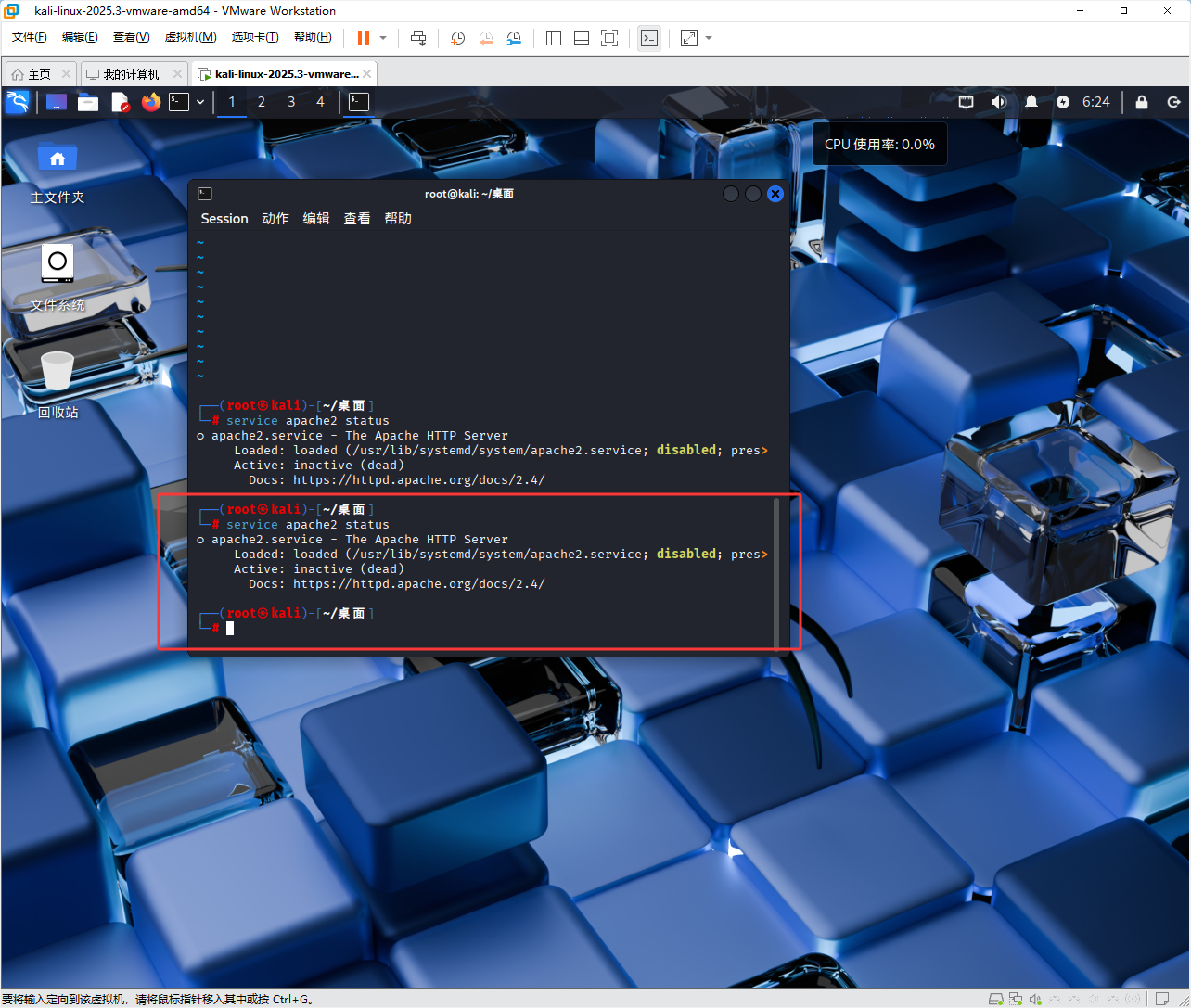

如下图使用 service apache2 status 命令查看它的运行状态,执行完后按一下q,否则它会进入vi编辑器

按q之后,如下图红框,inactive表示关闭,需要开启一下

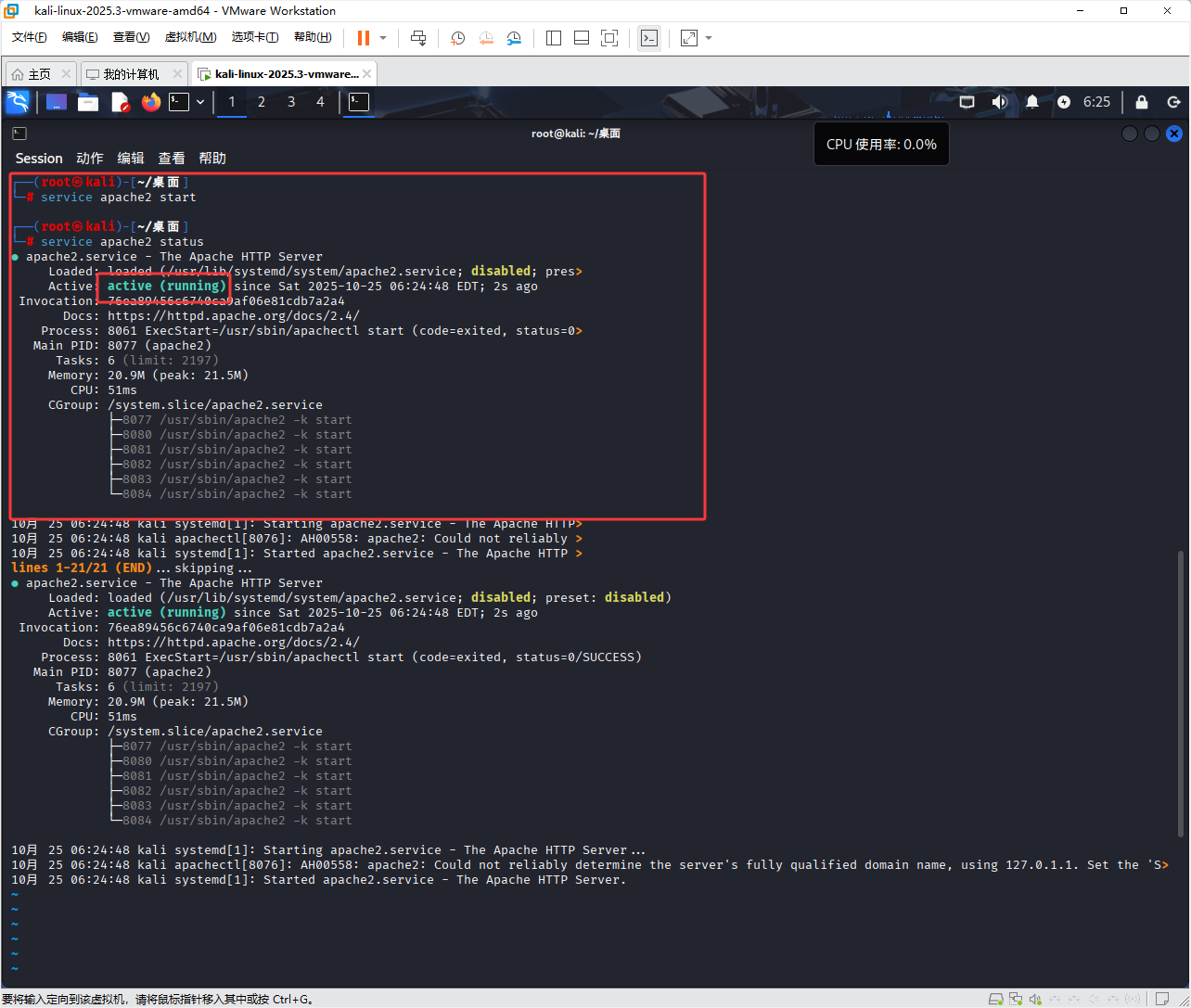

如下图使用 service apache2 start 命令运行,active (running) 表示正在运行

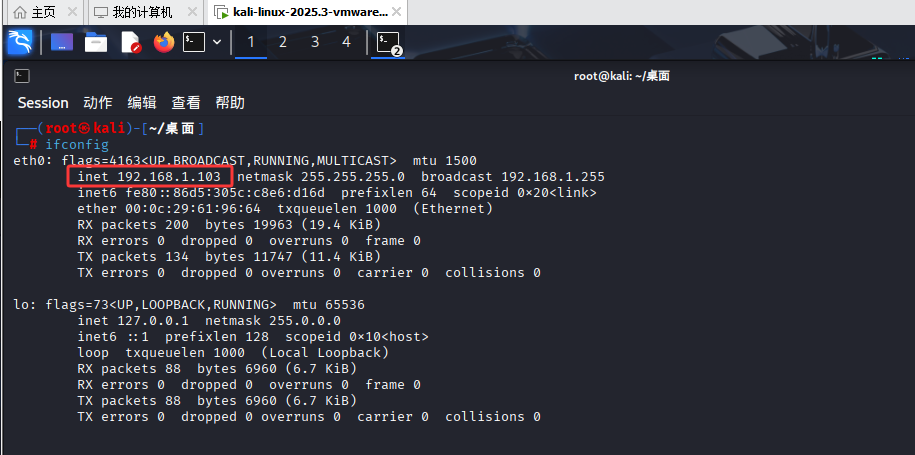

运行后怎么看网页呢?首先使用ifconfig命令查看ip

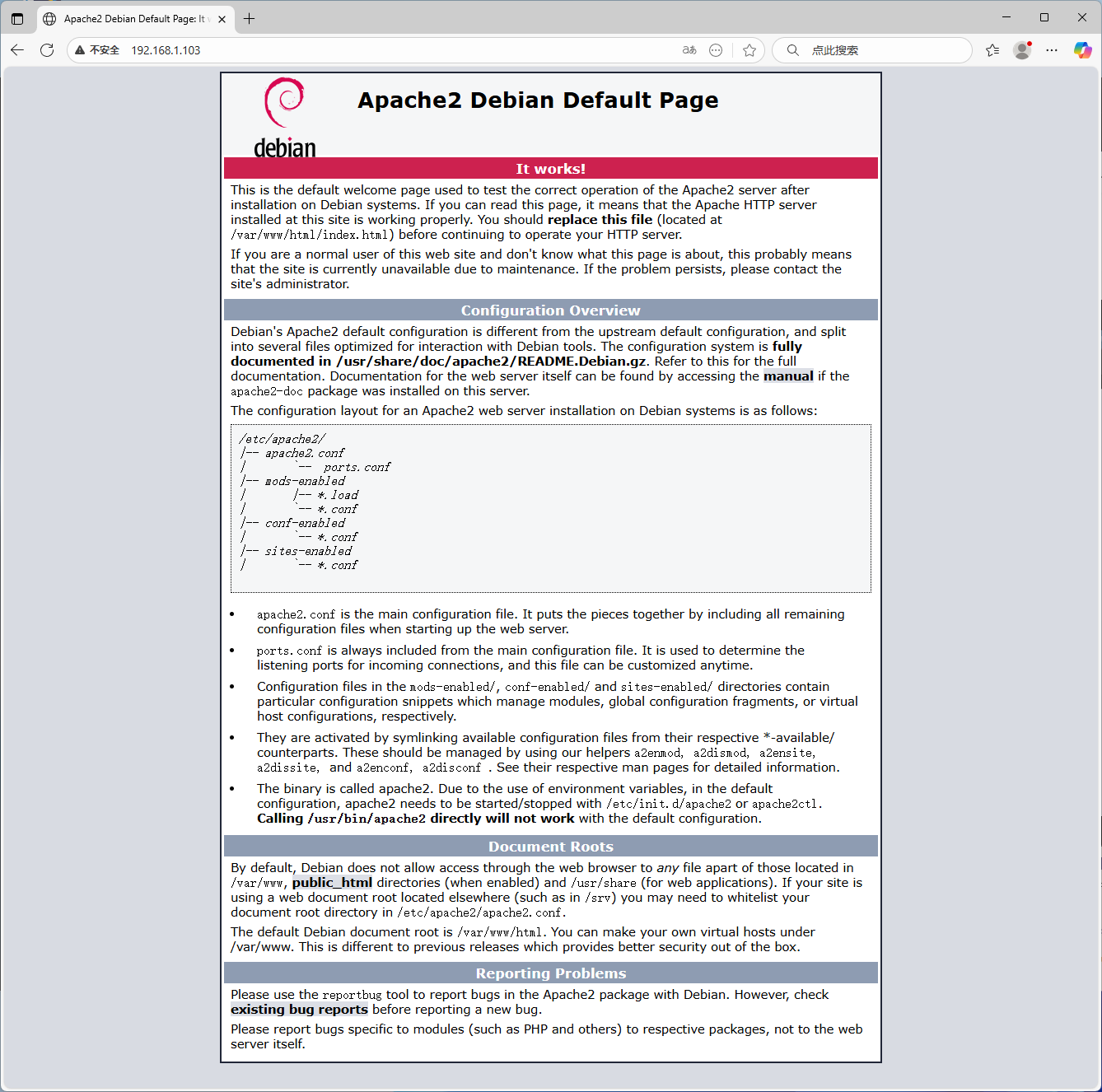

然后在浏览器输入ip,就可以看apache的网页的样子,下图的网站也就是用来骗别人访问的,后面会有网站克隆技术,这里先用它

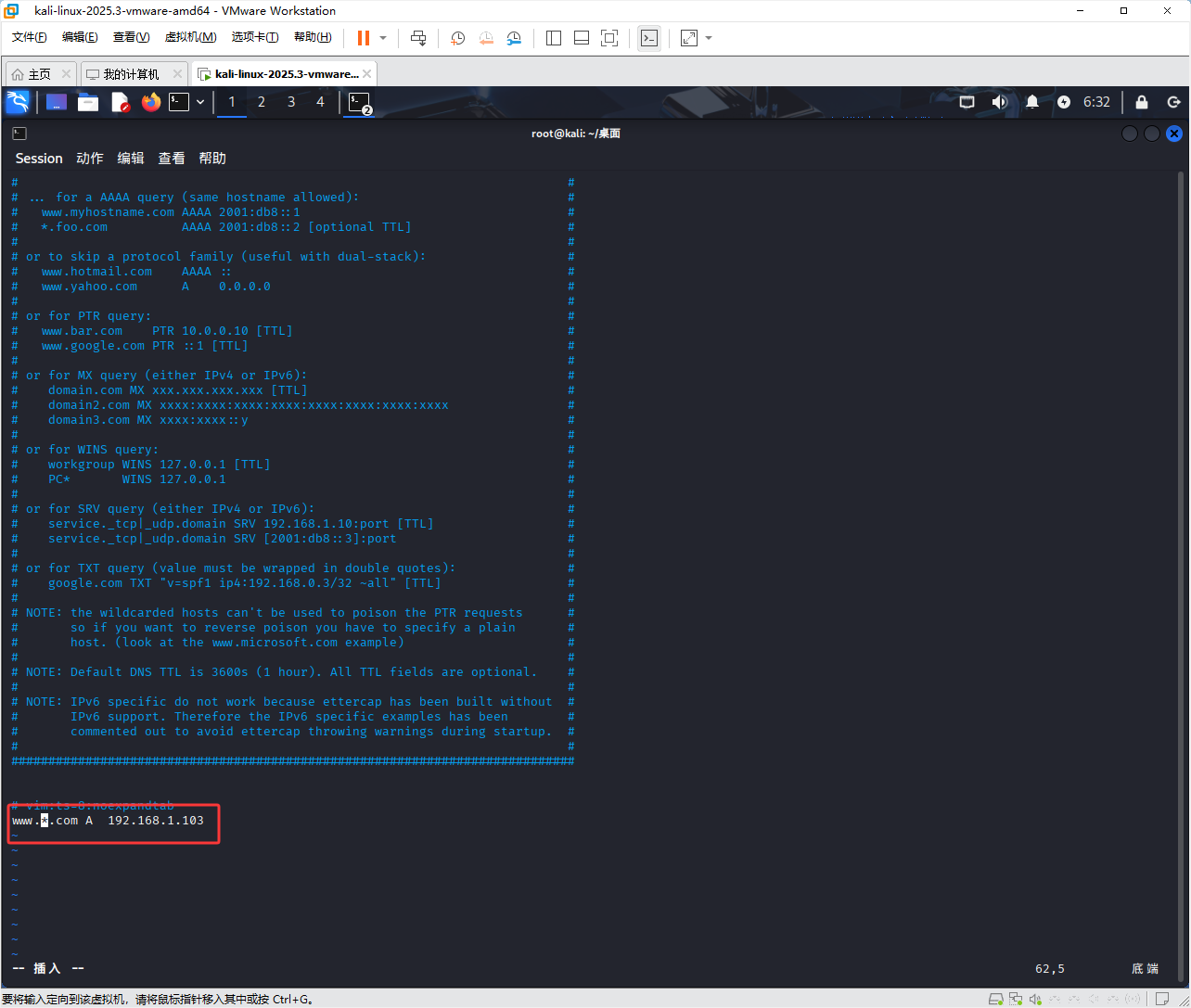

然后修改配置文件 vi /etc/ettercap/etter.dns,然后输入下图红框的内容,然后按ESC然后输入:wq退出保存,意思是受害者只要访问www开头com结尾的网址,就会来到上图的页面

etter.dns文件说明

在

vi /etc/ettercap/etter.dns中配置的www.*.com A 192.168.2.3是 Ettercap 的 DNS 欺骗规则,作用是:让被攻击的目标设备在解析 “符合规则的域名” 时,强制指向你指定的 IP(这里是 192.168.2.3),属于 “中间人攻击” 中篡改 DNS 解析的关键配置。逐部分拆解含义:

配置部分 含义(大白话) 举例说明 www.*.com要匹配的域名规则(支持通配符 *)*代表 “任意字符”,所以www.*.com会匹配所有 “以 www 开头、以 .com 结尾的三级域名”,比如:-www.baidu.com-www.google.com-www.qq.com(但不匹配baidu.com或www.baidu.cn,因为规则限定了.com和前缀www)ADNS 记录类型:表示 “IPv4 地址记录” DNS 中 A记录的作用是 “将域名解析到 IPv4 地址”,这里就是指定解析结果。192.168.2.3你希望目标解析到的 IP 地址(通常是攻击者控制的机器) 比如你在 192.168.2.3上搭建了钓鱼网站,目标解析www.baidu.com时就会被导向这个 IP,误以为访问的是真百度。

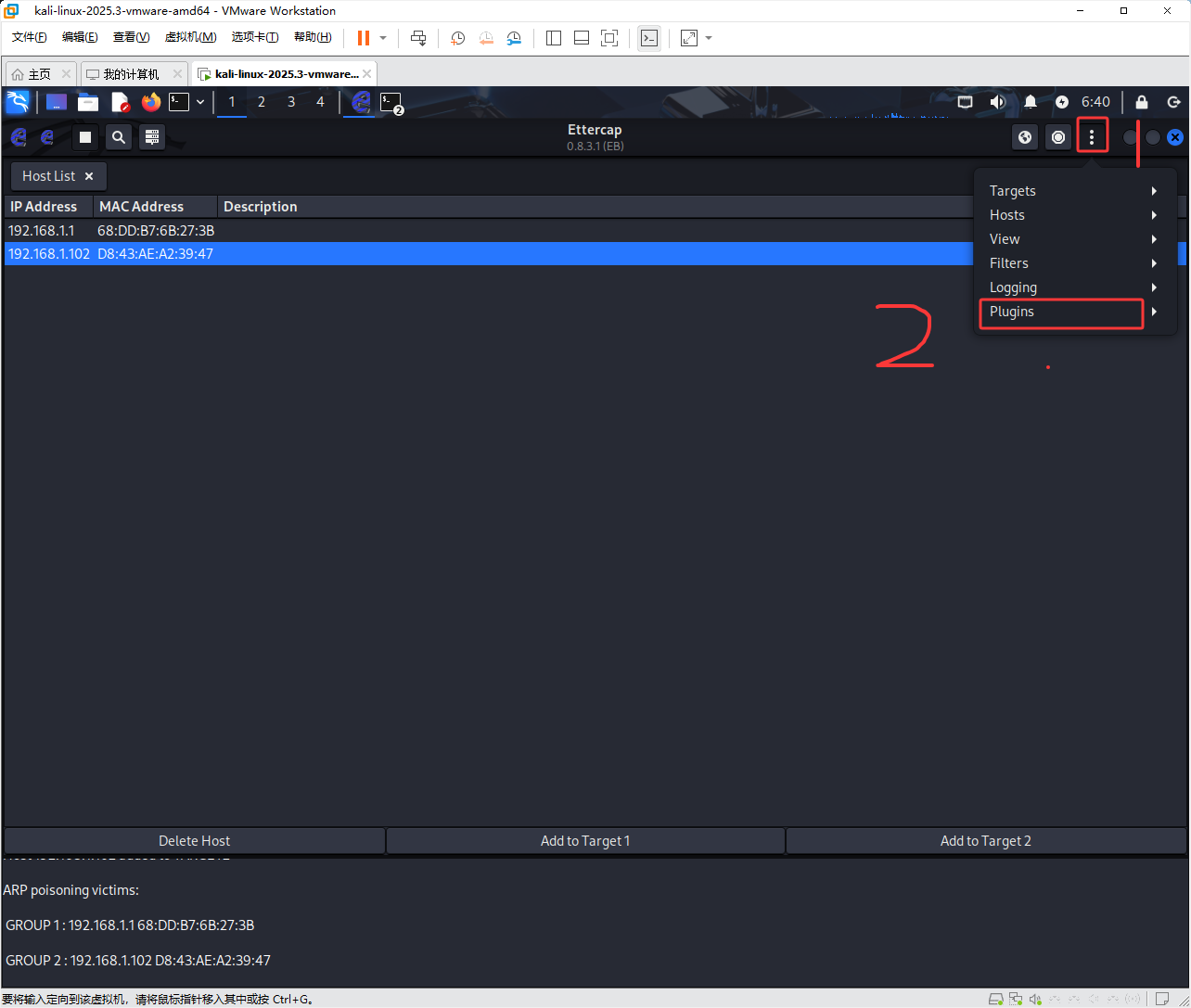

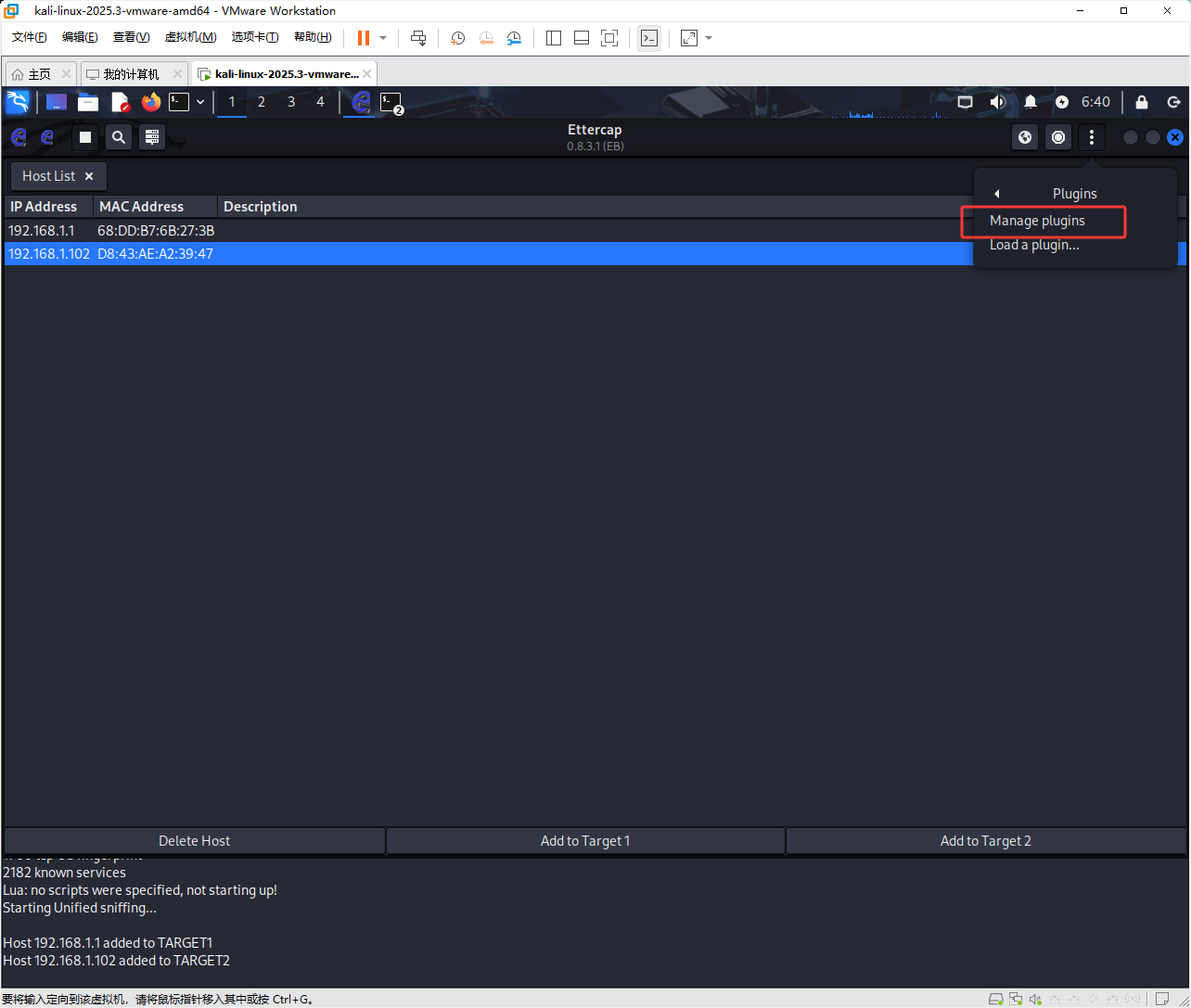

arp欺骗后,按照下图红框进行点击

然后点击下图红框

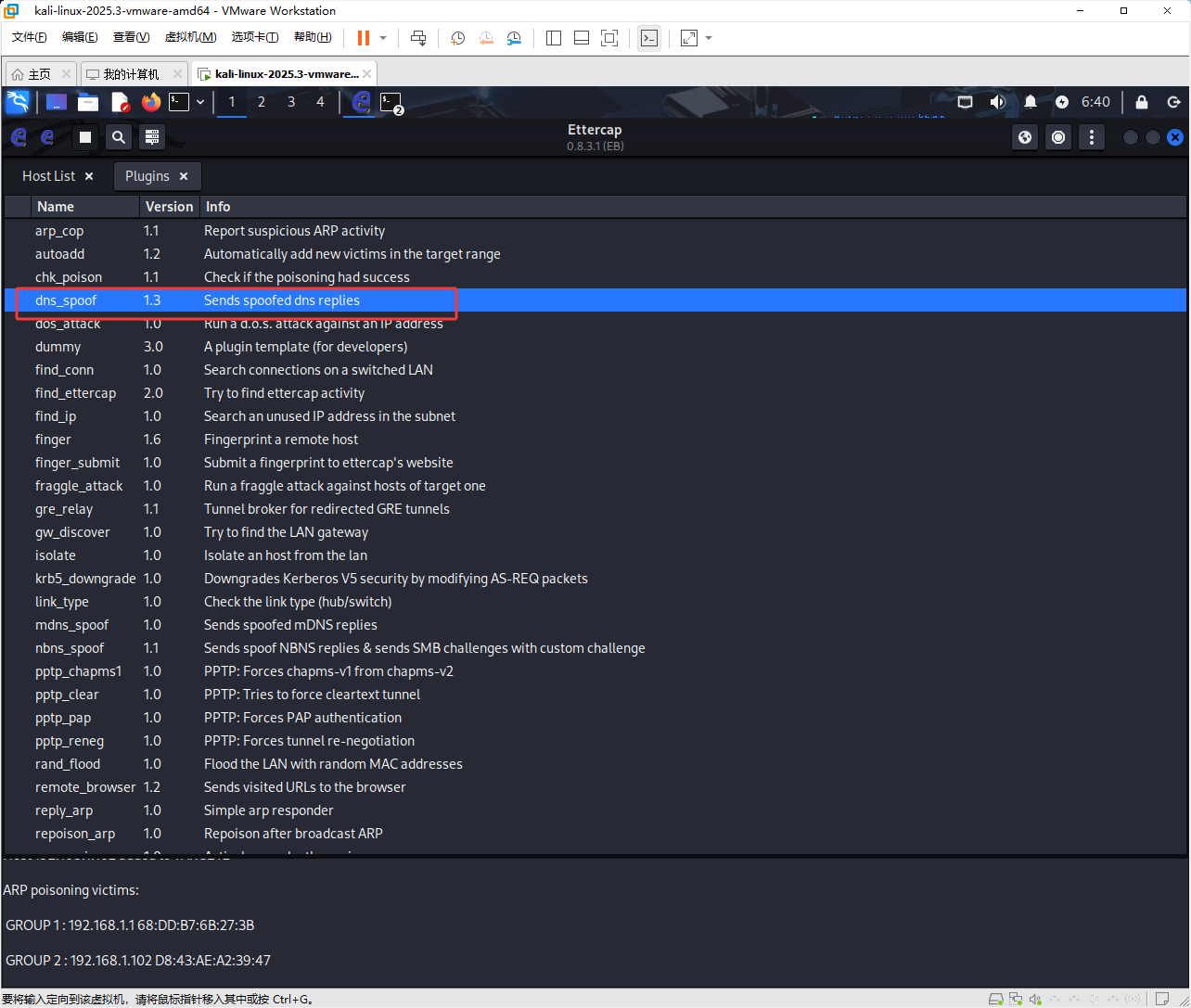

然后就会有一个dns_spoof插件,直接双击下图红框

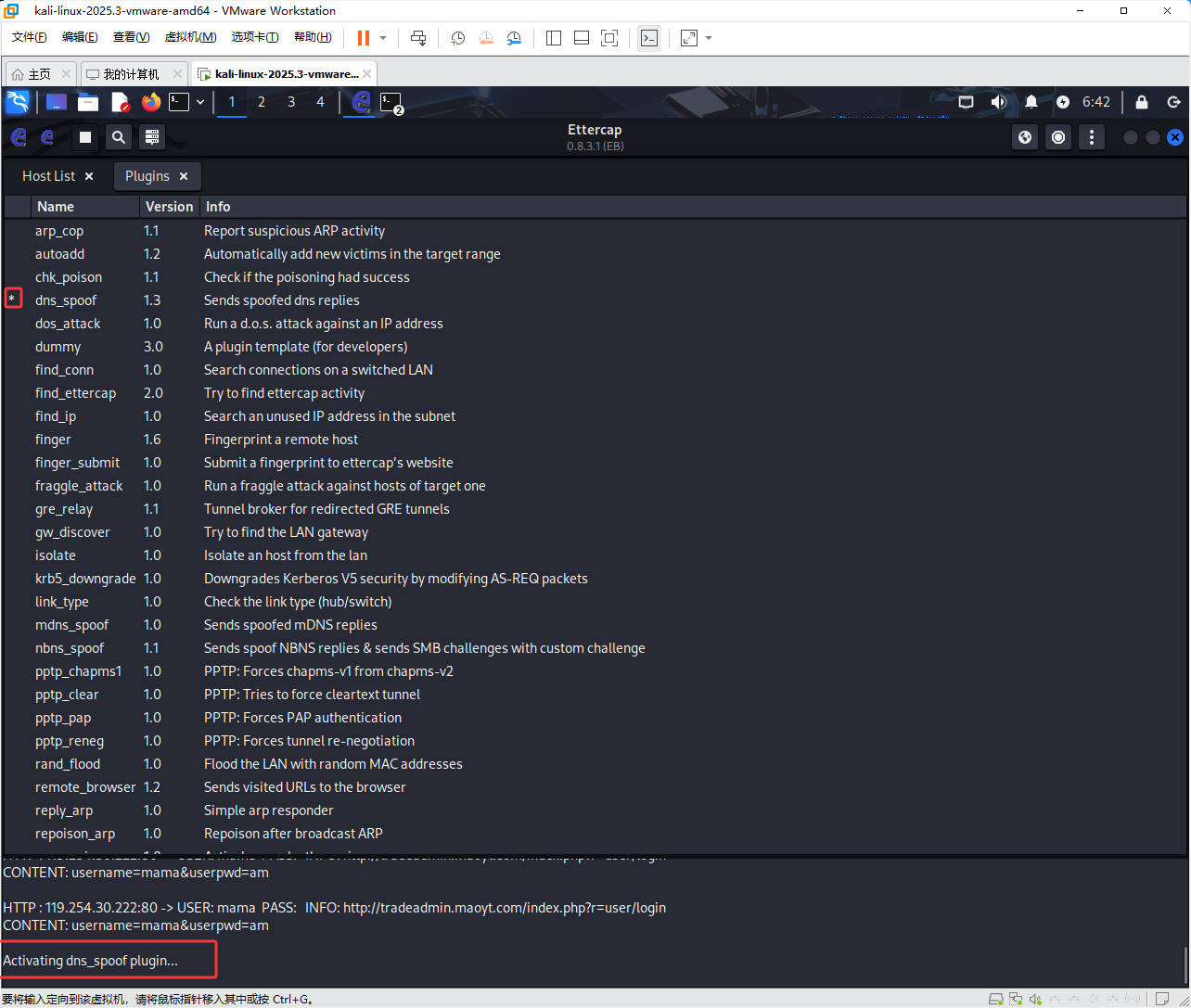

双击之后,它就启动了,如下图红框的状态

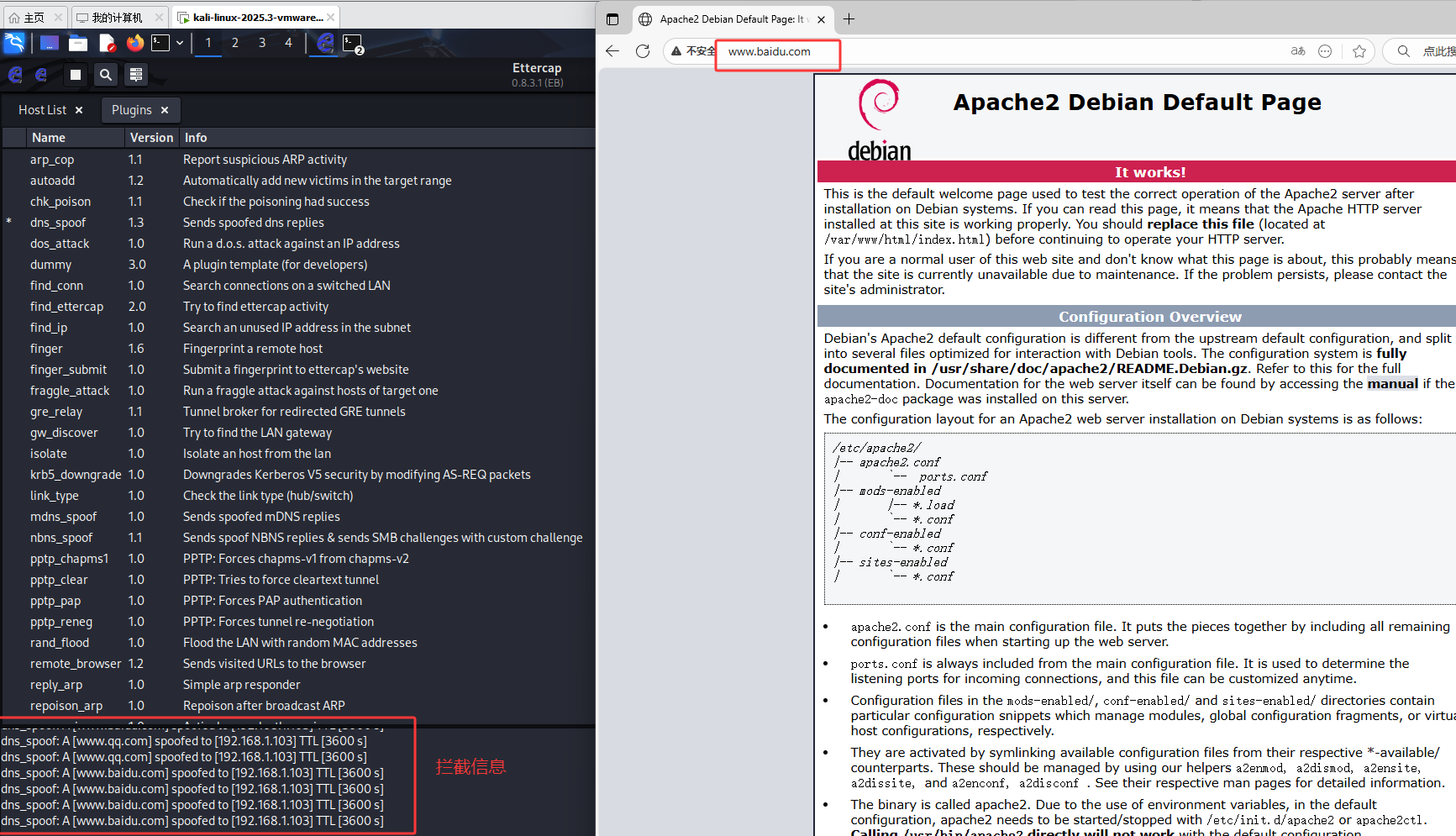

如下图红框,网址(域名)是www.baidu.com,结果它访问到了我们的apache,也就是说受害者已经被我们骗到我们的网页中了,注意为了防止出现问题,把浏览器关了重新打开再试

如果不行,就把Kali重启一下,重新进行欺骗,然后再试试

然后这个欺骗的攻击,只能用http,这种攻击方式一般在内网中常用

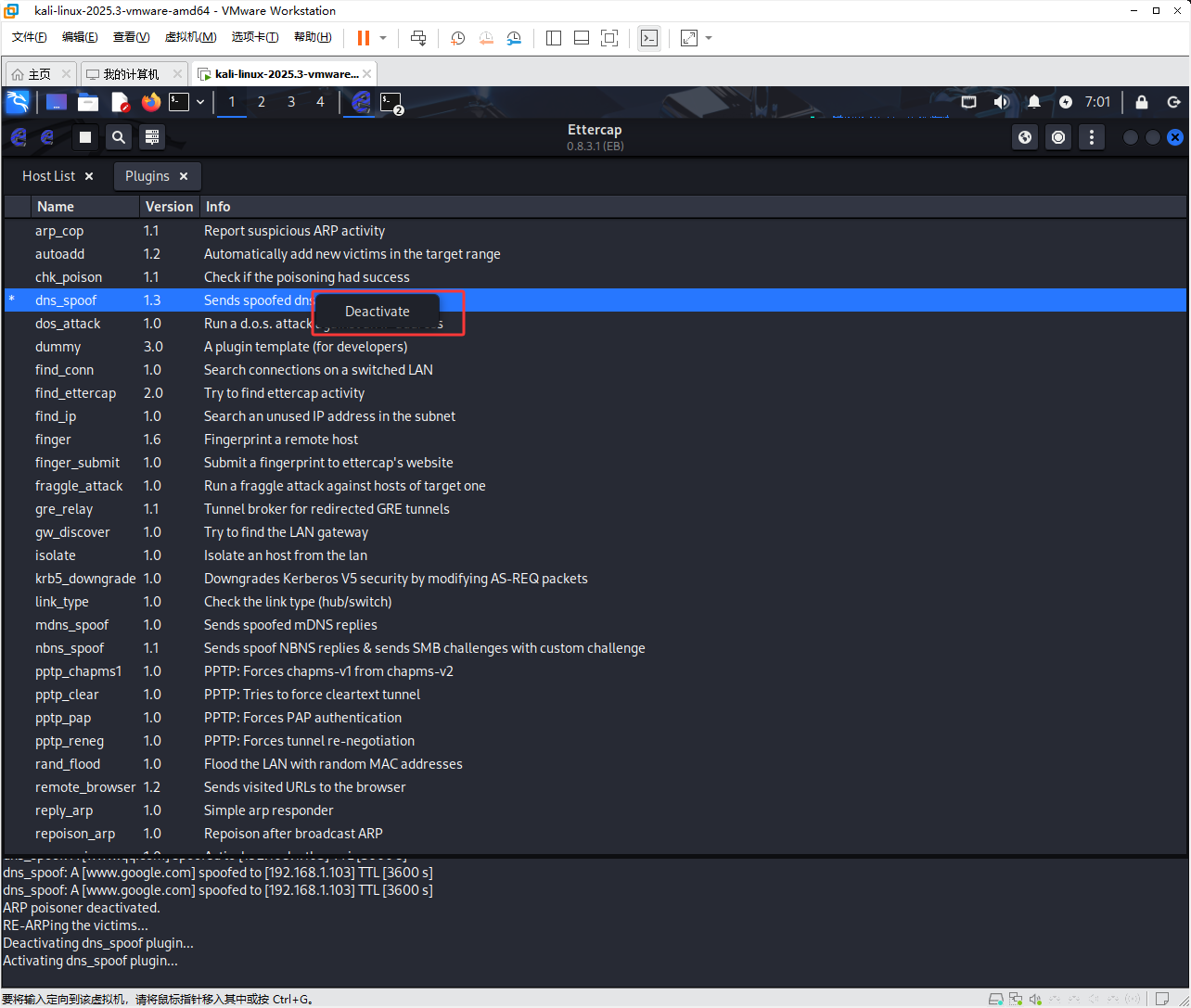

关闭dns欺骗,鼠标右击dns_spoof,然后选择下图红框就可以了,关闭了后,浏览器也需要关闭重启,否则会因为浏览器缓存问题打开不网页