观成科技:蔓灵花攻击事件分析

概述

“蔓灵花”,又名“Bitter”,该APT组织主要针对中国、巴基斯坦等亚洲地区国家进行网络攻击活动,攻击目标以政府门、电力行业、军工业为主。

观成安全分析人员使用瞰云(ENS)-加密威胁智能检测系统,在现网中发现了一起该组织的攻击事件,并对事件进行完整取证分析,还原了攻击全流程。

攻击流程

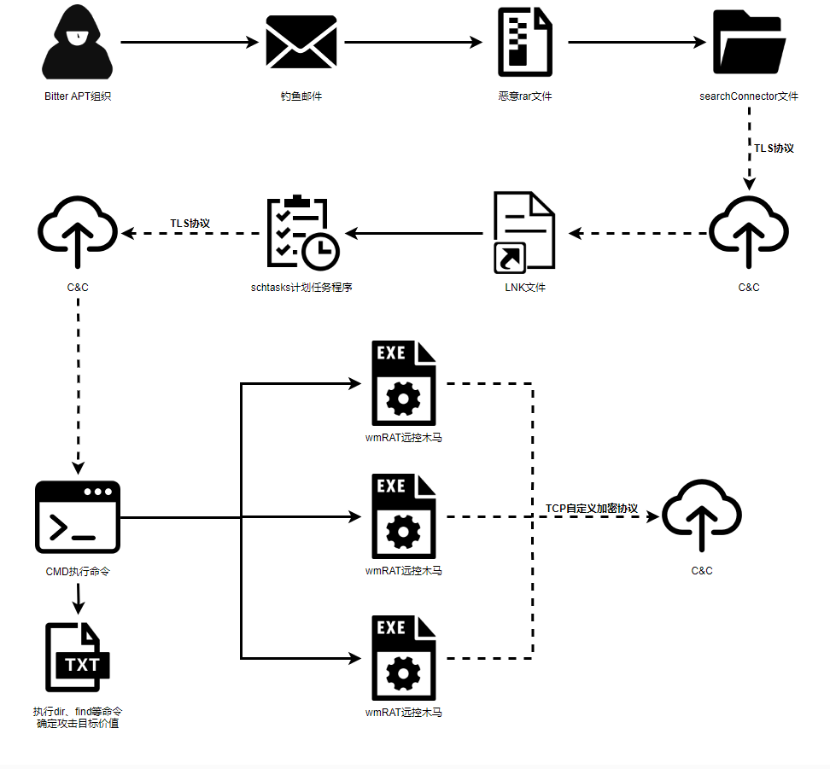

在此次攻击事件中,蔓灵花组织通过钓鱼邮件投递恶意压缩包,压缩包中包含搜索连接器文件,搜索连接器文件自动访问C&C服务器下载恶意LNK文件;恶意LNK文件执行后,会创建计划任务定时请求C2服务器实现持久化,并执行CMD命令完成初步探测、下发远程控制木马wmRAT,执行攻击指令。下图为攻击流程图。

图 1 攻击流程图

钓鱼邮件

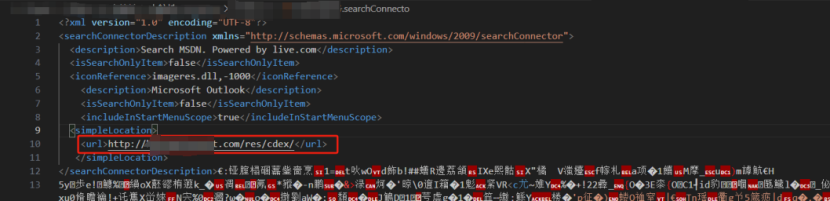

攻击者投放的钓鱼邮件中,附件解压后为下载者模块,模块为搜索连接器文件,后缀为“searchConnector-ms”。模块会自动访问远程C&C服务器的URL,下载并执行后续攻击模块,两个模块中恶意URL分别为:“hxxp://xx.xxx.xxx.xx/res/msc/”、“hxxp://xxxxxxxxxxx.com/res/cdex/”。

搜索连接器是微软在Windows 7中增加的一项功能,该功能使用户可以在Windows资源管理器中搜索远程网站的内容。攻击者利用这一机制,在搜索连接器文件中植入C&C服务器的URL,受害者只要在资源管理器中打开包含该文件的文件夹,就会自动访问C&C服务器。

图 2 恶意搜索连接器文件

计划任务

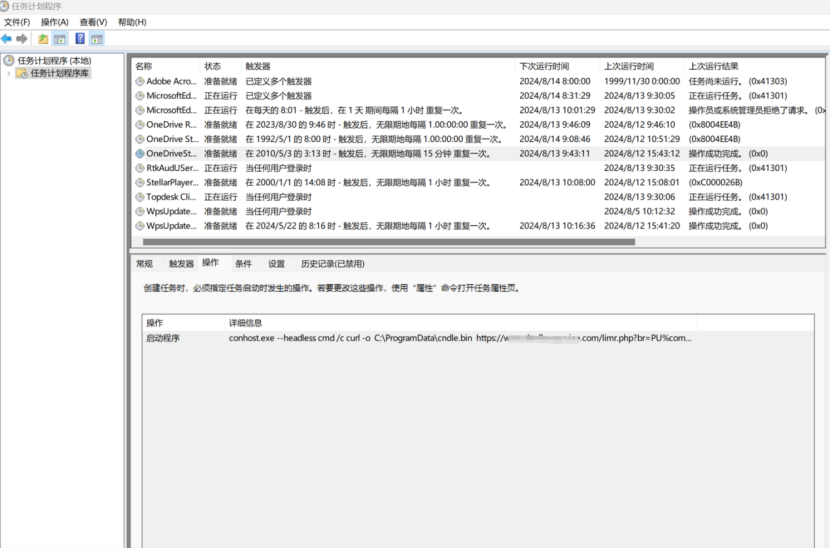

远程C&C服务器上存放的恶意LNK文件下载运行后,会调用“conhost.exe”来创建计划任务实现持久化。计划任务会每隔15分钟请求一次C&C服务器,在请求时会带上计算机名和用户名,请求结果会保存在本地并调用cmd执行。

蔓灵花攻击者利用该后门收集了受害主机的详细信息和主要文件目录的文件列表信息,并下发远控木马wmRAT。

图 3 通过计划任务实现持久化

远控木马

此次攻击事件中,蔓灵花依旧使用了惯用的wmRAT远程控制木马,共投递了3个wmRAT木马,每个木马落盘路径不同。木马的整个通信过程使用TCP自定义加密协议,具体分析请查看历史文章《蔓灵花组织wmRAT攻击武器对比分析》。

通过对木马的通信流量进行解密,还原了攻击者下发的执行指令。攻击者通过木马控制指令查看系统信息,包括电脑名、用户名、终端防护软件信息、样本运行路径以及磁盘使用情况;将远控木马自身添加到开机自启动注册表项实现持久化;收集了受害主机的多个目录下的文件列表信息。

检测告警

此次事件中,观成瞰云-加密威胁智能检测系统在监测过程中发现了远程控制木马的通信流量,监测告警见下图(示意图)。

图 4 检测告警信息

总结

在此次APT攻击事件中,攻击者使用的流量均为加密流量。观成科技致力于研究APT组织攻击武器的加密通信流量,综合规则检测、行为检测、AI检测等技术手段,行程有针对性的检测方案。后续,观成安全研究团队将继续保持对蔓灵花组织活动的长期跟踪,密切关注各类使用加密流量的最新威胁,并随时更新检测技术方案进行应对。