Java 反射机制深度剖析:性能与安全性的那些坑

反射机制是 Java 中一种强大的动态编程能力,它允许程序在运行时获取类的信息、调用方法、访问字段,甚至创建对象 —— 无需在编译期知道具体的类结构。这种特性让框架开发(如 Spring 的 IOC、MyBatis 的映射)、动态代理等场景变得简单,但 "能力越大,责任越大",反射的滥用往往会带来性能损耗和安全隐患。本文就来深扒反射在性能和安全性上的那些注意事项,帮你避坑。

一、性能问题:反射为什么慢?怎么优化?

反射的性能损耗是开发者最常遇到的问题,尤其是在高频调用场景下,反射的耗时可能是直接调用的几十甚至上百倍。要解决性能问题,先得搞懂 "慢在哪"。

1. 反射性能损耗的根源

反射之所以比直接调用慢,核心原因是它绕过了编译期的静态检查,把很多工作推迟到了运行时,带来了额外的开销:

元数据解析开销:反射需要在运行时从字节码中解析类的方法、字段等元数据(如

Class.getMethod()需要遍历类的方法表匹配名称和参数),这比编译期确定的直接调用多了一层解析工作。JIT 优化失效:JVM 的即时编译器(JIT)能对直接调用进行优化(如方法内联、常量折叠),但反射调用的目标方法在编译期是不确定的,JIT 难以优化,只能走解释执行路径。

访问检查开销:反射会默认执行访问权限检查(如验证是否有权访问 private 方法),这部分检查在直接调用中是编译期完成的,运行时无开销。

对象创建开销:每次调用

Class.getMethod()、Class.getField()都会返回新的Method/Field对象(部分 JVM 实现可能缓存,但不稳定),频繁创建会增加 GC 压力。

2. 性能优化实战方案

反射的性能问题并非无法解决,通过合理的优化手段,能将损耗降到可接受范围:

(1)缓存反射对象(核心优化)

Method、Field、Constructor等反射对象的创建成本高,但它们是线程安全的,缓存起来复用能避免重复解析元数据的开销。

示例:缓存Method对象减少重复获取

public class ReflectCacheDemo {// 缓存Method对象private static final Method sayHelloMethod;static {try {// 仅在类加载时解析一次sayHelloMethod = User.class.getMethod("sayHello", String.class);} catch (NoSuchMethodException e) {throw new RuntimeException(e);}}public static void callSayHello(User user, String name) throws InvocationTargetException, IllegalAccessException {// 直接复用缓存的Method,避免重复解析sayHelloMethod.invoke(user, name);}

}

(2)减少反射调用次数

反射的 "单次调用成本" 远高于直接调用,批量处理 + 减少调用次数比频繁单次调用更高效。例如,批量设置对象字段时,一次性获取所有Field并循环赋值,比每次单独调用getField()+set()更优。

(3)合理使用setAccessible(true)

setAccessible(true)能跳过访问权限检查(如访问 private 成员),减少运行时的权限验证开销。但注意:这会破坏封装性,需在安全性和性能间权衡。

(4)替代方案:动态代理 / 代码生成

如果反射性能仍不满足需求,可考虑更底层的技术:

- 动态代理:

java.lang.reflect.Proxy本质是反射,但 CGLIB 通过生成字节码实现代理,性能接近直接调用。- 字节码生成:使用 ASM、Javassist 等工具直接生成类字节码,完全避开反射,适合高频场景(如 ORM 框架的字段映射)。

性能对比示意图

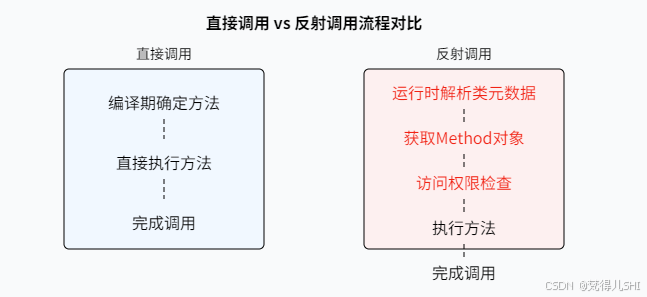

下图直观展示了直接调用与反射调用的流程差异,红色部分为反射额外的性能开销:

从图中可见,反射比直接调用多了 "解析元数据"、"获取反射对象"、"权限检查" 三个核心步骤,这正是性能损耗的主要来源。

二、安全性问题:反射会带来哪些风险?如何防护?

反射的 "动态性" 本质上是对 Java 静态安全模型的突破,它能绕过访问控制、调用私有方法、修改私有字段 —— 这在方便开发的同时,也埋下了安全隐患。

1. 反射的安全风险点

(1)封装性被破坏

Java 的访问修饰符(private、protected)是封装性的核心保障,但反射通过setAccessible(true)可以轻松绕过:

public class User {private String password = "secret";

}// 反射破解私有字段

public class ReflectBreakEncapsulation {public static void main(String[] args) throws NoSuchFieldException, IllegalAccessException {User user = new User();Field passwordField = User.class.getDeclaredField("password");passwordField.setAccessible(true); // 关闭访问检查String password = (String) passwordField.get(user);System.out.println("获取私有密码:" + password); // 输出:secret}

}

这种操作会导致类的内部实现暴露,一旦内部逻辑变更,依赖反射的代码可能崩溃。

(2)恶意代码利用反射执行危险操作

反射可以调用任何类的方法,包括System.exit()(终止 JVM)、Runtime.exec()(执行系统命令)等危险方法。如果代码中反射的目标方法 / 类来自用户输入,可能被注入恶意内容:

// 危险示例:直接使用用户输入的类名和方法名调用反射

public void dangerousInvoke(String className, String methodName) throws Exception {Class<?> cls = Class.forName(className);Method method = cls.getMethod(methodName);method.invoke(null);

}// 攻击者可能传入:className="java.lang.Runtime", methodName="exec"

// 并通过参数执行系统命令(如删除文件)

(3)模块化系统中的权限问题

Java 9 引入模块系统后,反射访问其他模块的类需要显式声明opens或exports,否则会抛出IllegalAccessException。如果为了反射强行opens敏感包,会扩大模块的暴露范围,增加安全风险。

(4)敏感信息泄露

通过反射可以遍历类的所有字段(包括私有字段),可能导致密码、密钥等敏感信息被窃取(如上面的User类示例)。

2. 反射安全防护措施

反射的安全问题核心是 "权限失控",防护的关键在于限制反射的访问范围和验证输入合法性:

(1)谨慎使用setAccessible(true)

- 仅在必要时开启(如框架内部需要访问私有 API),用完后及时关闭(虽然

setAccessible是一次性设置,但可通过工具类封装控制)。- 避免在公共 API 中暴露

setAccessible(true)的能力,防止被滥用。

(2)使用安全策略限制反射权限(Java 8 及之前)

Java 8 及之前可通过SecurityManager限制反射操作,例如禁止调用System.exit():

System.setSecurityManager(new SecurityManager() {@Overridepublic void checkPermission(Permission perm) {// 禁止反射访问exit方法if (perm instanceof ReflectPermission && "suppressAccessChecks".equals(perm.getName())) {throw new SecurityException("禁止使用反射绕过访问控制");}}

});

注意:Java 9 + 已弃用SecurityManager,需依赖其他机制(如模块权限)。

(3)输入验证与白名单机制

如果反射的目标(类名、方法名)来自用户输入,必须严格验证:

- 用白名单限制允许反射的类和方法(如只允许反射

com.example包下的类)。- 禁止反射

java.lang.Runtime、java.lang.ProcessBuilder等危险类。

示例:白名单验证

// 允许反射的类白名单

private static final Set<String> ALLOWED_CLASSES = Set.of("com.example.User", "com.example.Order");public void safeInvoke(String className, String methodName) throws Exception {// 验证类名是否在白名单中if (!ALLOWED_CLASSES.contains(className)) {throw new SecurityException("禁止反射非白名单类:" + className);}Class<?> cls = Class.forName(className);// 进一步验证方法名(如只允许"getXXX"、"setXXX")if (!methodName.startsWith("get") && !methodName.startsWith("set")) {throw new SecurityException("禁止反射非get/set方法:" + methodName);}Method method = cls.getMethod(methodName);method.invoke(null);

}

(4)模块化环境下的权限控制

Java 9 + 模块中,通过module-info.java精确控制反射权限:

// 只允许com.example框架反射访问本模块的com.myapp.model包

module com.myapp {opens com.myapp.model to com.example.framework; // 允许反射访问exports com.myapp.service; // 仅允许正常访问,不允许反射

}

反射安全性示意图

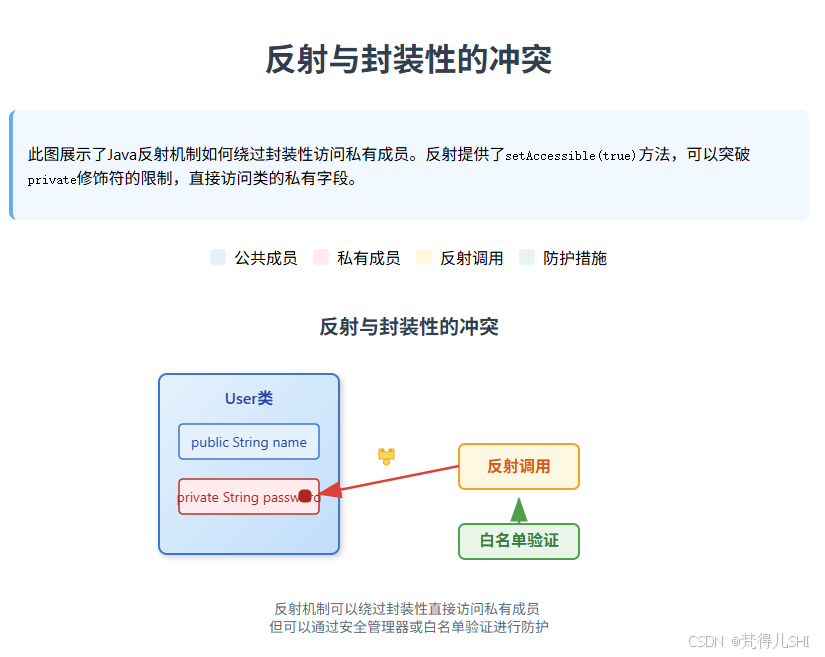

下面图展示了反射如何绕过封装性,以及防护措施的作用:

图中左侧是User类的封装结构(public 成员可直接访问,private 成员被 "锁" 保护),反射通过 "钥匙"(setAccessible(true))绕过保护;右侧的绿色模块代表白名单等防护措施,可阻止恶意反射访问。

三、总结:反射是把双刃剑

反射机制为 Java 提供了动态灵活性,是很多框架和中间件的基石,但它的性能损耗和安全风险也不容忽视。使用反射时需牢记:

- 性能上:优先缓存反射对象,减少调用次数,必要时用字节码生成替代。

- 安全上:限制

setAccessible的使用范围,对输入做严格验证,利用模块化机制控制权限。

没有绝对好或坏的技术,只有合适或不合适的场景。理解反射的底层原理和潜在风险,才能在 "动态灵活" 和 "稳定安全" 之间找到平衡,让反射真正成为开发效率的助力而非隐患。

觉得文章对你有帮助?点个赞👍支持一下!有疑问欢迎在评论区讨论~