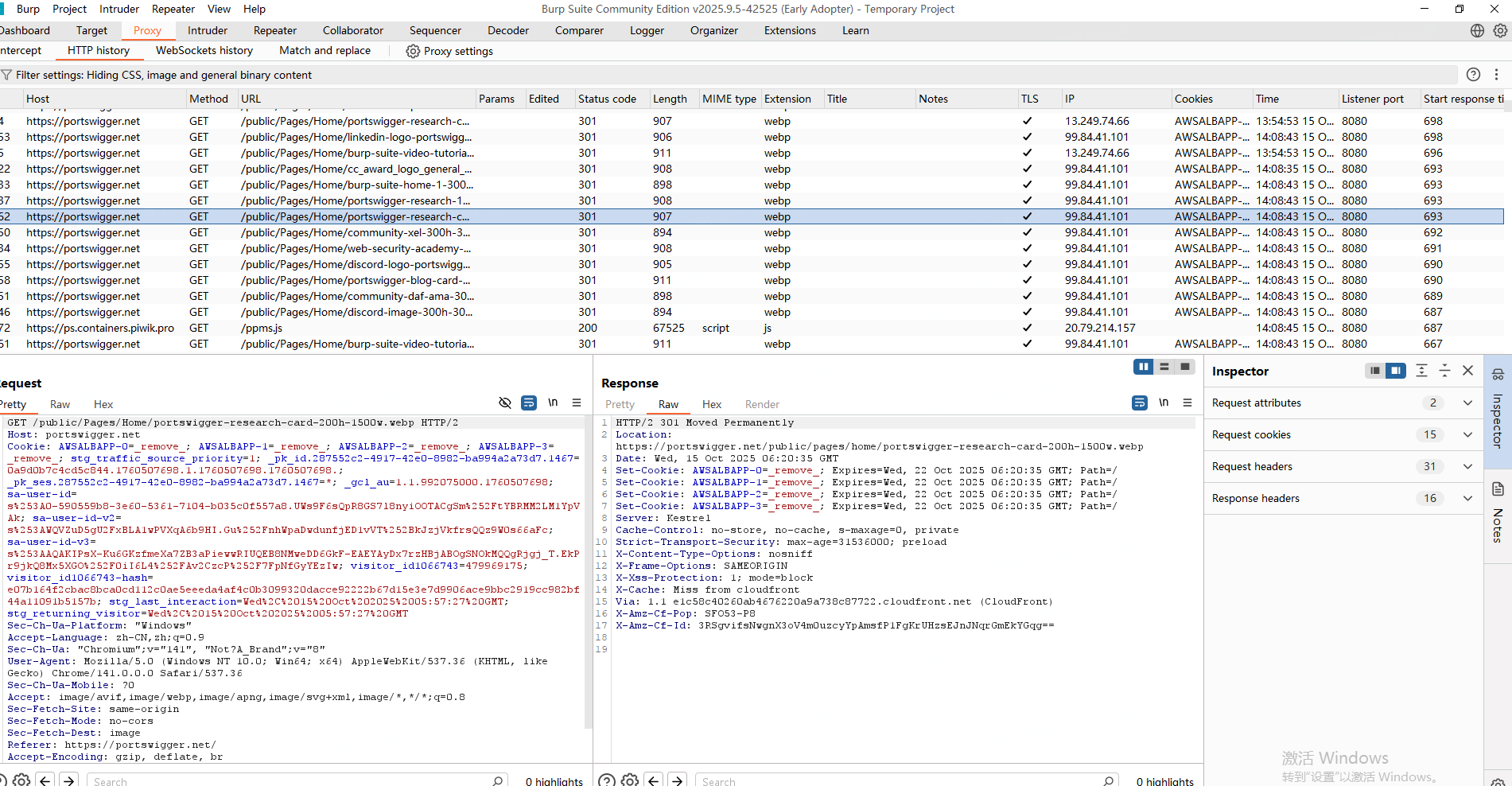

Burp Suite抓包软件使用说明1-Http history

1.界面截图

2.列表表头字段名说明

注:Burp 版本不同、列显示可自定义,名称会有小差别,但概念一致。可以通过表头右键 → Columns 来增/删列。

# / Index

每条记录的序号(按会话顺序或当前筛选顺序)。

方便引用、快速跳转。

Host / URL

Host:请求的目标主机(域名或 IP)。URL/Path:请求的完整路径(一般包含 path + query string)。点击一行可在下方显示完整请求和响应(Request / Response 窗格)。

Method

HTTP 方法:

GET,POST,PUT,DELETE等。直接告诉你这条请求的意图(读取、提交、删除等)。

Status / Status code

HTTP 响应状态码,例如

200,302,404,500。Burp 通常用颜色提示:200/OK 通常绿色,3xx 黄色/蓝色,4xx/5xx 红色(视主题)。

点击该条目下方 Response 窗格能看到响应头(

HTTP/1.1 200 OK)和 body。

实用: 找错误/异常(5xx)或重定向链(3xx)常从 Status 列入手。

Length

响应体(或响应总长度)的字节数(可能包含 header+body,取决版本)。

快速判断返回内容是否为空或很大(如大文件下载、json列表等)。

MIME type / Content-Type

响应的媒体类型(例如

text/html,application/json,image/png)。有助于判断返回的是页面、JSON 接口还是静态资源。

Params

表示 Burp 已解析出的参数(Query string、form body、cookie、URL path 参数、JSON 字段等)。

显示方式:可能是一个小计数或图标;双击或切换到下方的 Params 选项卡可以看到参数细目(

name、location、value、type)。参数位置(location)常见分类:

Query(URL 查询字符串)

Body(表单或 JSON)

Cookie

Multipart(文件上传表单)

Path(RESTful path 参数)

JSON(Burp 会尝试解析 JSON body 并列出键值)

用途:快速定位可操控的输入点、发送到 Intruder / Repeater / Scanner、直接在 Params 里右键更改值做测试。

Edited

表示该请求/响应是否被 人工修改过(通过 Proxy Intercept、Request Editor、Repeater、或者在 HTTP history 里直接编辑过)。

常见表现:

Yes/No或一个小图标。修改可能是请求体、头、URL、方法等被更改过。

用途:区分“原始流量”与“你/脚本修改后”的流量,便于回溯哪些请求是手工/自动化测试产生的。

Tool / Initiator

Tool(或Source/Initiator)说明这条请求是由哪部分触发的:Proxy(浏览器代理流量)、Scanner、Spider、Intruder、Repeater、Extender等。帮助区分是用户浏览行为还是 Burp 自动扫描/爬虫发出的请求。

Time / Timestamp

请求发送或响应接收的时间戳。

有助于回溯测试步骤或分析时间相关问题(延迟、超时等)。

Comment / Notes / Tags

用户添加的注释或标签。便于标记重要请求(“登录请求”、“上传漏洞复现”)。

右键 → Add comment / Add tag 来管理。

Alerts / Issues

如果某次扫描或插件检测出安全问题,会在这一列显示对应的警告/问题。

点击或右键通常可以跳转到 Scanner 的详细报告。

3. 下方面板重要 Tab(查看细节)

当你选中某一行后,下方通常有这些标签页:

Request:显示完整请求(请求行、头部、body)。可以右侧切换为 Hex / Raw 视图。

Response:完整响应头与 body。

Params:按上文说明列出所有解析出的参数,支持直接修改/添加/发送到 Intruder。

Cookies:列出响应或请求中的 Cookie(或在 Cookie 标签里管理)。

Headers:单独列出请求或响应头,便于快速检查

Authorization、Set-Cookie、Location等。JSON / XML viewer(如果是 JSON/XML):Burp 会尝试美化显示并允许折叠字段。

4. 小技巧 / 实战建议

定制列:右键表头 → Customize columns,把你常用的列(Status, Method, Host, Params, Tool, Time)打开。

用过滤器(Filter):顶部的过滤栏可以按 Host、Status、Method、Tool、MIME type 等快速筛选出感兴趣的请求。

查看参数来源:在

Params里可以看到参数来自哪里(query/body/cookie),这比只看 URL 更精确。Edited 的来源:如果看到 Edited=Yes,不一定是你手动改,某些扩展或宏也会修改请求;右键查看历史或打开 Compare 来找改动。

点击 Status 能快速定位响应头的 Location(用于跟踪 3xx 重定向)。

发送到其它工具:在历史列表上右键可以直接

Send to Repeater/Intruder/Scanner,快速复用请求进行测试。JSON 解析:现代 Burp 会把 JSON body 解析到 Params 中(非常方便测试 API 参数),但复杂嵌套时注意准确性,必要时用 Raw 视图确认。

5. 常见误解 / 注意点

Params并非总能完美解析所有结构化数据(极复杂或非标准格式可能不会被识别)。总是检查 Raw body。Edited显示的是是否被修改过,但不会自动说明谁/哪一步改的(需要你结合时间和 Initiator 分析)。Status code只是响应的事实,不代表一定存在漏洞(比如 200 也可能是包含敏感数据的情况)。

6.Request/Response实例解析

Request内容

GET /public/pages/home/nasa_logo1.svg HTTP/2

Host: portswigger.net

Cookie: AWSALBAPP-0=_remove_; AWSALBAPP-1=_remove_; AWSALBAPP-2=_remove_; AWSALBAPP-3=_remove_; stg_traffic_source_priority=1; _pk_id.287552c2-4917-42e0-8982-ba994a2a73d7.1467=0a9d0b7c4cd5c844.1760507698.1.1760507698.1760507698.; _pk_ses.287552c2-4917-42e0-8982-ba994a2a73d7.1467=*; _gcl_au=1.1.992075000.1760507698; sa-user-id=s%253A0-590559b8-3e60-5361-7104-b035c0f557a8.UWs9F6sQpR8GS7l8nyiOOTACgSm%252FtYBRMM2LM1YpVAk; sa-user-id-v2=s%253AWQVZuD5gU2FxBLA1wPVXqA6b9HI.Gu%252FnhWpaDwdunfjED1vVT%252BkJzjVkfrsQQz9W0s66aFc; sa-user-id-v3=s%253AAQAKIPsX-Ku6GKzfmeXa7ZB3aPiewwRIUQEB8NMweDD6GkF-EAEYAyDx7rzHBjABOgSNOkMQQgRjgj_T.EkPr9jkQ8Mx5XGO%252F0iI6L4%252FAv2CzcP%252F7FpNfGyYEzIw; visitor_id1066743=479969175; visitor_id1066743-hash=e07b164f2cbac8bca0cd112c0ae5eeeda4af4c0b3099320dacce92222b67d15e3e7d9906ace9bbc2919cc982bf44a11091b5157b; stg_last_interaction=Wed%2C%2015%20Oct%202025%2005:57:27%20GMT; stg_returning_visitor=Wed%2C%2015%20Oct%202025%2005:57:27%20GMT

Sec-Ch-Ua-Platform: "Windows"

Accept-Language: zh-CN,zh;q=0.9

Sec-Ch-Ua: "Chromium";v="141", "Not?A_Brand";v="8"

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/141.0.0.0 Safari/537.36

Sec-Ch-Ua-Mobile: ?0

Accept: image/avif,image/webp,image/apng,image/svg+xml,image/*,*/*;q=0.8

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: no-cors

Sec-Fetch-Dest: image

Referer: https://portswigger.net/

Accept-Encoding: gzip, deflate, br

Priority: u=1, i重要请求头解释

Host:目标主机,必须的请求头(HTTP/1.1+)。Cookie:客户端携带的所有 Cookies(Burp 在 Params 会把它们拆成单个项,适合测试)。注意:Cookie 里含有sa-user-id等用户标识,应视为敏感信息。Sec-Ch-Ua-*:浏览器的 User-Agent Client Hints,表明平台/浏览器信息(用于 UA 细分)。Accept:客户端愿意接受的资源类型。这里包含image/svg+xml,说明浏览器期待图片。Sec-Fetch-*:浏览器安全上下文信息,Sec-Fetch-Site: same-origin表示请求为同源;no-cors模式暗示资源请求的模式(常由<img>、<script>触发)。Referer:来源页面https://portswigger.net/,有助于调试跨站/来源问题。Accept-Encoding:表明客户端支持的压缩算法(服务器可能返回 gzip/br)。Priority:浏览器发出的请求优先级提示(非标准请求头,browser-specific)。

Burp 操作提示(针对 Request)

在

Params里点开 Cookie,可以快速改 cookie 值并 “Send to Repeater/Intruder” 做测试(模拟不同访客)。Sec-Fetch、Referer等头也可以编辑测试是否影响行为(某些防盗链/防抓取逻辑依赖这些头)。

Response内容:

HTTP/2 200 OK

Content-Type: image/svg+xml

Date: Wed, 15 Oct 2025 06:09:47 GMT

Set-Cookie: AWSALBAPP-0=_remove_; Expires=Wed, 22 Oct 2025 06:09:47 GMT; Path=/

Set-Cookie: AWSALBAPP-1=_remove_; Expires=Wed, 22 Oct 2025 06:09:47 GMT; Path=/

Set-Cookie: AWSALBAPP-2=_remove_; Expires=Wed, 22 Oct 2025 06:09:47 GMT; Path=/

Set-Cookie: AWSALBAPP-3=_remove_; Expires=Wed, 22 Oct 2025 06:09:47 GMT; Path=/

Server: '; DELETE carlos FROM users --

Cache-Control: public, max-age=60

Strict-Transport-Security: max-age=31536000; preload

X-Content-Type-Options: nosniff

X-Frame-Options: SAMEORIGIN

X-Xss-Protection: 1; mode=block

Content-Security-Policy: default-src 'none';form-action 'self';base-uri 'none';child-src 'self' https://www.youtube.com/embed/;connect-src 'self' https://ps.containers.piwik.pro https://ps.piwik.pro https://tags.srv.stackadapt.com https://go.portswigger.net https://www.google.com/recaptcha/ https://formsubmission.portswigger.net;font-src 'self' https://fonts.gstatic.com data:;frame-src 'self' https://www.youtube.com/embed/ https://www.google.com/recaptcha/;img-src 'self' https://i.ytimg.com/ https://tags.srv.stackadapt.com/sa.jpeg;media-src 'self' https://d21v5rjx8s17cr.cloudfront.net/ https://d2gl1b374o3yzk.cloudfront.net/;script-src 'self' https://ps.containers.piwik.pro/ppms.js https://ps.piwik.pro/ppms.js https://www.youtube.com/iframe_api https://www.youtube.com/s/player/ https://tags.srv.stackadapt.com/events.js https://go.portswigger.net/pd.js 'nonce-y3NDb8YGSgyMrVxCPzWSLancDkcH4ILC' 'strict-dynamic';style-src 'self' https://tags.srv.stackadapt.com/sa.css 'nonce-y3NDb8YGSgyMrVxCPzWSLancDkcH4ILC' https://fonts.googleapis.com/css2* https://unpkg.com/animate.css@4.1.1/animate.css https://unpkg.com/@teleporthq/teleport-custom-scripts/dist/style.css;

Content-Disposition: attachment

Cross-Origin-Resource-Policy: same-site

Cross-Origin-Opener-Policy: same-origin

X-Hiring-Now: We're on a mission to secure the web: https://portswigger.net/careers

X-Powered-By: Express

X-Robots-Tag: all

Vary: accept-encoding

X-Cache: Miss from cloudfront

Via: 1.1 e0cb1cd6b97b582bff272a8052d444d2.cloudfront.net (CloudFront)

X-Amz-Cf-Pop: LAX54-P11

X-Amz-Cf-Id: 7eMTVoW_GMTxkvYU1ySCJSk5bPeP8uObs6Y51UAbLzOYvgkNyPVX9g==<?xml version="1.0" encoding="UTF-8" standalone="no"?><svg width="92" height="26" viewBox="0 0 92 26" fill="none" xmlns="http://www.w3.org/2000/svg">

<path fill-rule="evenodd" clip-rule="evenodd" d="M48.9529 25.2688H61.5771C63.4634 25.2688 65.0114 24.4898 66.2688 22.9311C67.478 21.4219 68.107 19.6207 68.107 17.5765C68.107 13.438 62.835 10.5167 60.8026 10.5167H53.8861C53.3541 10.5167 52.9179 10.2732 52.5801 9.88412C52.2412 9.44558 52.048 8.95902 52.048 8.37446C52.048 7.69288 52.2412 7.10881 52.5801 6.62176C52.9671 6.1352 53.4504 5.84317 54.0312 5.84317H66.9942V0.633094H53.7888C51.4185 0.633094 49.5799 1.36367 48.2738 2.77534C47.1138 4.08998 46.5325 5.84268 46.5325 7.93641C46.5325 9.98114 47.1138 11.7828 48.2738 13.2425C49.5799 14.8492 51.1284 15.6778 53.0148 15.6778H60.9963C61.4792 15.6778 61.8667 15.8238 62.1563 16.2123C62.4952 16.6019 62.6402 17.0889 62.6402 17.625C62.6402 18.2581 62.3983 18.8421 62.0113 19.3292C61.5761 19.7672 61.0922 20.0108 60.4642 20.0108H47.6945L47.5013 19.6697L42.7127 4.18749L42.4707 3.70044C41.3097 1.31467 39.3752 0.14654 36.7148 0.14654C35.2637 0.14654 33.9576 0.487078 32.7966 1.21766C31.5874 1.94774 30.8134 3.01886 30.3782 4.38251L23.9446 25.2198L29.7974 25.2693L35.6984 6.71977C35.8434 6.13521 36.1823 5.84317 36.6174 5.84317C36.8594 5.84317 37.0526 5.94019 37.1977 6.0867C37.3428 6.28122 37.4397 6.47624 37.4878 6.71977L43.437 25.2693L48.9529 25.2688ZM5.41953 8.22844V25.2198H0.00195312V6.37824C0.00195312 3.94396 0.582707 2.23977 1.8401 1.21766C2.80737 0.487078 4.25852 0.0975342 6.28992 0.0975342C7.93433 0.0975342 9.33728 0.584589 10.5947 1.50969C11.8521 2.43479 12.6743 3.70044 13.11 5.25861L16.6407 17.771L17.2215 19.4752C17.2697 19.8157 17.4634 20.0593 17.6567 20.2533C17.8986 20.4488 18.14 20.5463 18.4307 20.4488C18.9146 20.4003 19.1565 20.1078 19.1565 19.6697V0.682096H24.7191V19.4262C24.7191 21.5199 24.2357 23.0786 23.2198 24.1982C22.2525 25.3179 20.8014 25.9024 18.8664 25.9024C17.1733 25.9024 15.7703 25.5614 14.658 24.9773C13.3037 24.2957 12.4328 23.2246 12.0458 21.812L7.98301 7.54687L7.69288 6.62176C7.59601 6.28122 7.40275 6.0377 7.16081 5.79417C6.91887 5.59915 6.62874 5.55064 6.33861 5.59915C6.04848 5.64815 5.85522 5.79417 5.66147 6.08621C5.50244 6.35034 5.41873 6.65345 5.41953 6.9623V8.22844ZM92.002 25.2688L85.714 4.18749L85.472 3.70044C84.311 1.31467 82.3765 0.14654 79.7161 0.14654C78.265 0.14654 76.9589 0.487078 75.7984 1.21766C74.5882 1.94774 73.8152 3.01886 73.379 4.38251L66.946 25.2198L72.7987 25.2693L78.6997 6.71977C78.8448 6.13521 79.1836 5.84317 79.6188 5.84317C79.8607 5.84317 80.054 5.94019 80.199 6.0867C80.3451 6.28122 80.441 6.47624 80.4901 6.71977L86.4393 25.2693L92.002 25.2688Z" fill="#868FAC"/>

</svg>

关键响应头解释

HTTP/2 200 OK:请求成功,返回资源。Content-Type: image/svg+xml:资源是可解析的 SVG(文本/XML 格式)。Set-Cookie:服务器下发(或覆盖)客户端 Cookie。你看到多条AWSALBAPP-*,通常是负载均衡器为会话保持设置的 cookie(Expires 表示过期时间)。Server: '; DELETE carlos FROM users --:非常可疑/值得注意 —— Server 头被设置为看起来像 SQL 注入代码片段('; DELETE carlos FROM users --)。可能是:故意放的“彩蛋”或测试字段(有时用于教学/演示),

或是某处输出未被正确过滤导致的 header 注入/反射,

需要关注:在安全测试时要检查这是否来源于用户输入或日志注入点(可能的 header 注入 / 反射)。

Cache-Control: public, max-age=60:资源被缓存 60 秒。Strict-Transport-Security:强制 HTTPS(HSTS)。X-Content-Type-Options: nosniff:防止浏览器内容嗅探,提升安全。X-Frame-Options: SAMEORIGIN:防止被嵌入到其他网站 iframe(点击劫持防护)。Content-Security-Policy:严格的 CSP,限定脚本、图片、样式等来源(提高 XSS 防护)。Content-Disposition: attachment:提示浏览器“作为附件下载”,而不是直接内嵌显示;注意这对于图片资源不常见,可能是有意让浏览器下载该 SVG。Cross-Origin-*:跨域策略,same-site/same-origin限制了资源被跨站点使用。X-Powered-By: Express:后台技术栈指示(Express),有时可用于指纹识别;从安全角度建议生产环境移除或隐藏。X-Cache: Miss from cloudfront/Via/X-Amz-Cf-Pop/X-Amz-Cf-Id:表示通过 AWS CloudFront 缓存/边缘节点传递,Miss表示未命中缓存。Vary: accept-encoding:缓存分流依据 Accept-Encoding。

响应体

是 SVG XML 文本(从

<?xml version...起),可在 Burp 的 Response 面板以文本形式查看,或在浏览器里渲染(如果 Content-Disposition 允许)。注意:SVG 是文本且可包含 JS(

<script>),在不受信任来源时需谨慎(XSS 风险)。但该站点有 CSP 限制脚本来源。

Burp 操作提示(针对 Response)

点击

Server头异常值,检查是否可触发 header 注入(尝试向可控输入发送特殊字符,观察是否反射到 Server/其他 header)。查看

Set-Cookie的Expires与Path,评估会话保持策略;若存在HttpOnly/Secure标志会更安全(你提供的 Set-Cookie 没显示这些标志)。如果要查看未解码的 body(被 gzip 压缩时),Burp 会自动解压缩;也可切到 Hex/Raw 查看原始字节。

Content-Disposition: attachment会提示浏览器下载,测试时注意。