webshell查杀 流量 日志分析

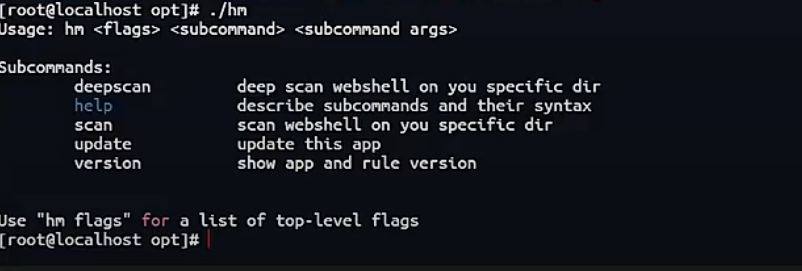

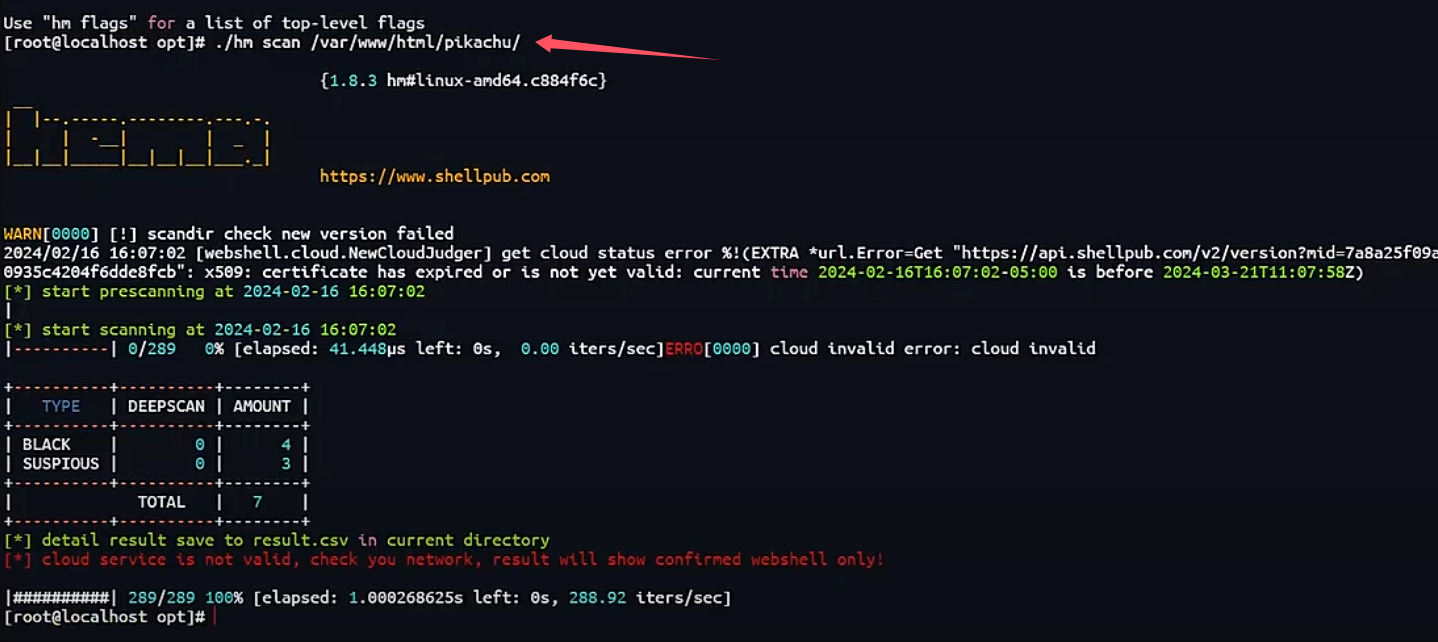

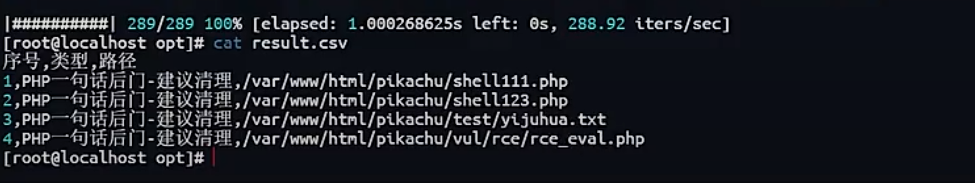

这里使用的一个工具 shellpub(河马) 可以下载也可以在线查杀 直接将可疑文件放入

微步在线云沙箱 奇安信 绿盟 安恒沙箱 virscan 等 真实的攻防情况下 绝对做免杀 不要只在一个平台尝试

linux 命令

lscpu 查看cpu等信息

uname -a 查看系统信息

cat/proc/version 查看系统版本信息

lsmod 查看已载入系统的模块信息

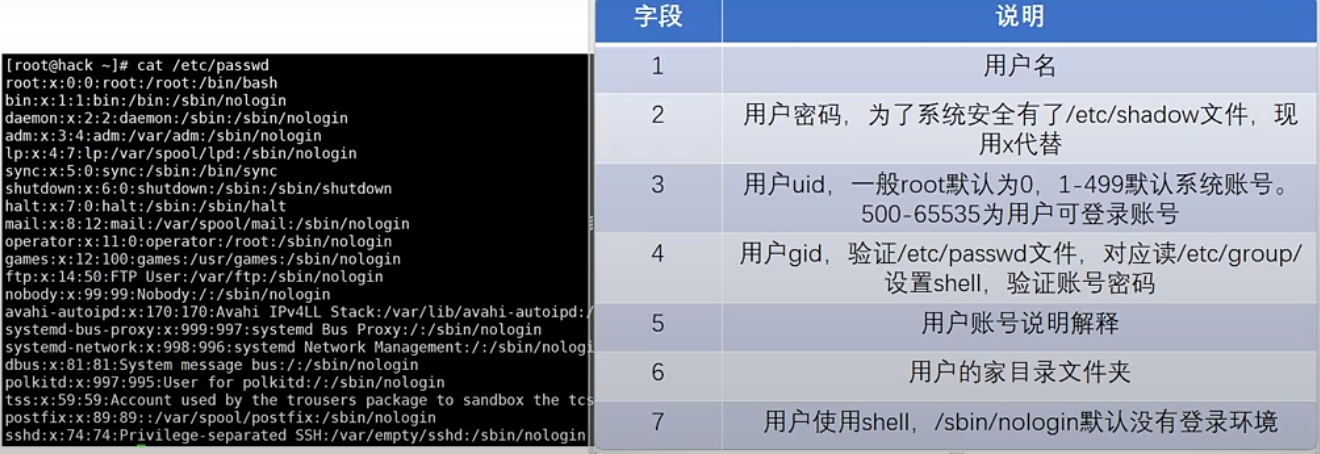

cat/etc/passwd 查看系统用户信息

awk -F:'$3==0{print $1}'/etc/passwd 查看当前特权用户

cat /etc/passwd |grep "/bin/bash"查看可登录账号

lastb 查看用户错误的登陆信息(可查看爆破痕迹)

last 查看你系统登陆信息

pts 远程登陆 tty1 本机登录

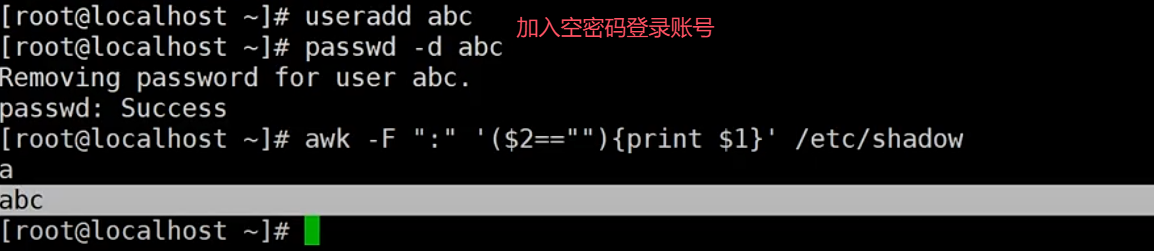

awk -F":"'($2==""){print $1}'/etc/shadow 查看是否存在空口令账号

webshell恶意流量分析

哥斯拉生成恶意webshell上传之后 访问该路径 会显示空白 (成功连接怕错可以f12)

代理挂socks 需要更改代理端口

辨别是否存在哥斯拉

- 筛选可疑POST请求:在Wireshark或流量日志中,筛选出所有到特定Web服务器(如

http.request.method == "POST")的请求。 - 定位加密数据:查看这些POST请求的请求体。如果请求体是长段的、看似随机的Base64字符串,而不是明文的表单、JSON或XML数据,则标记为高度可疑。

- 检查路径与行为匹配度:检查这些可疑请求的URL路径。如果路径指向一个本应是静态文件(如.jpg, .css, .js)但却在用POST方法访问,那么嫌疑极大。

- 寻找心跳模式:对来自同一源IP的请求进行时间序列分析,看是否存在固定时间间隔的、数据长度相似的请求。

- 解密验证:如果可能,获取到哥斯拉客户端使用的密码和密钥,可以利用其解密模块直接对捕获的流量进行解密,若能成功解密出可读的命令(如

whoami)或响应结果,即可100%确认。

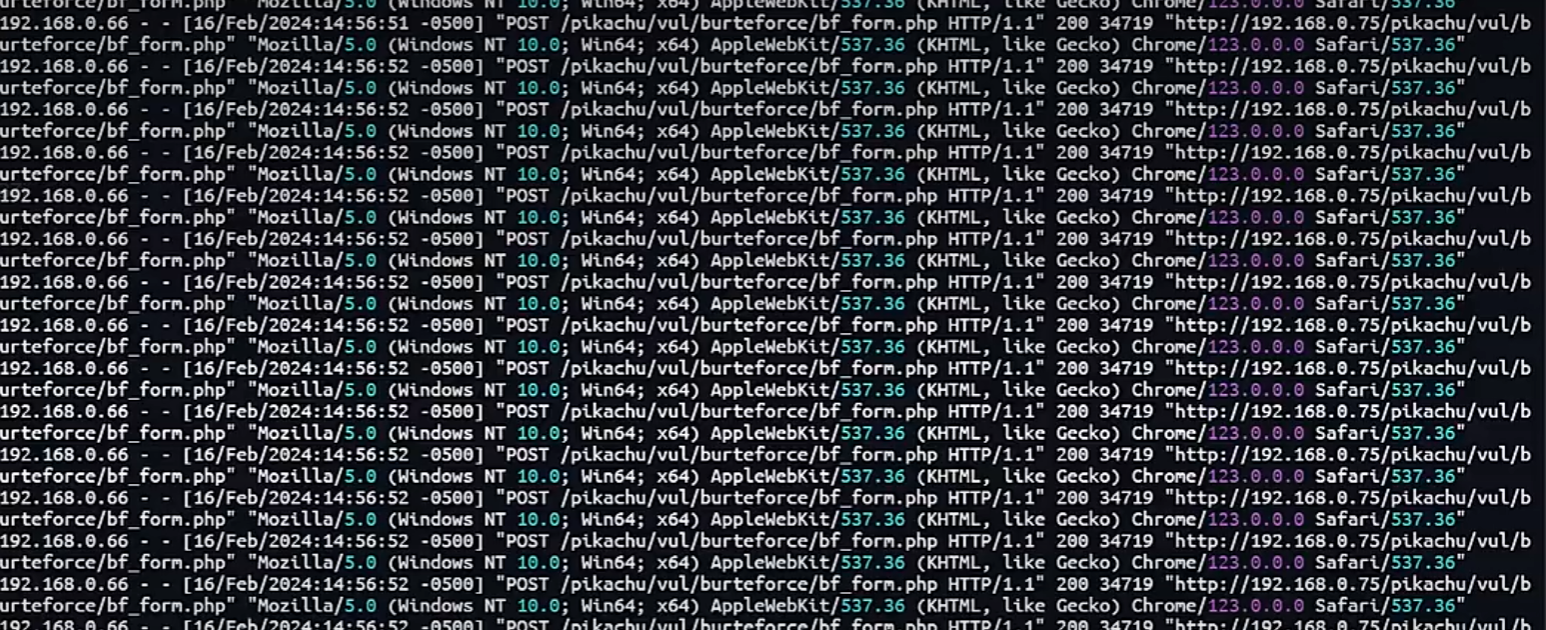

爆破日志分析

var/log access log error log

像这种一秒发很多包的 就是爆破