利用AI+大数据的方式分析恶意样本(四十六)

文章目录

- “I’m regretting that I hit run”: In-situ Assessment of Potential Malware

-

- Intro

- Related work

- study design

- Methodology

- Result: 1 level

-

- Executable Properties

- Program Behavior

- Program look and feel

- Threat Intelligence source

- Result: 2 level

- Discussion

-

- Performance on different software

- Misconceptions and awareness deficits

- Appendix

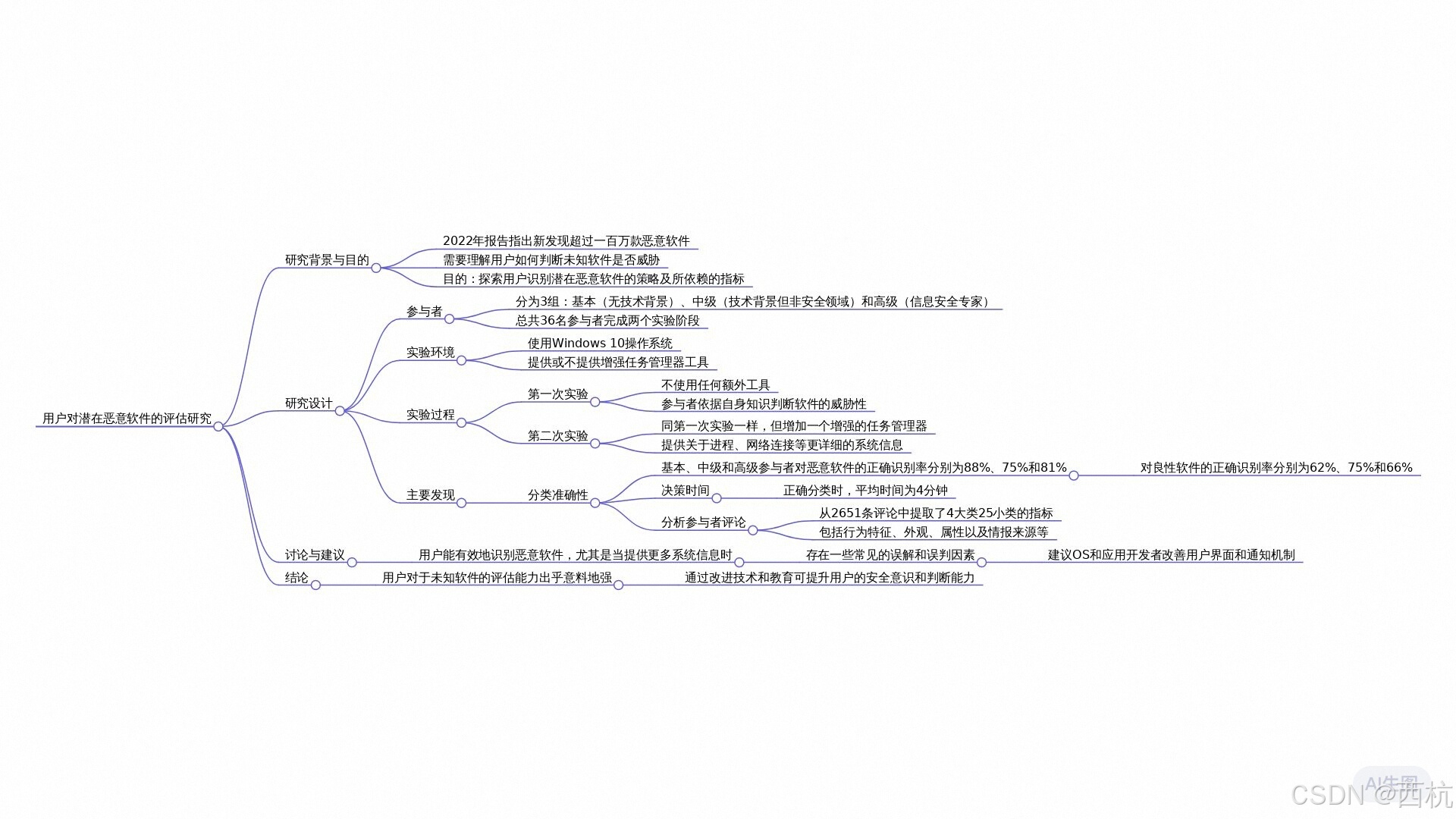

“I’m regretting that I hit run”: In-situ Assessment of Potential Malware

USENIX SECURITY 2025

University of Guelph

一篇关于用户对potential malware的评估研究

Intro

2022年,全球报告的新恶意软件应用超过一亿个[3]。恶意软件作者日益依赖欺骗手段和滥用信任来逃避检测。据VirusTotal统计,2022年上半年,通过合法域名传播的恶意软件数量显著增加(其中250万个样本是通过Alexa前1000名域名下载的),同时,使用有效数字证书签名的恶意软件样本也超过百万个,更有不少恶意软件伪装成合法软件[23]。面对激增的数量及愈发隐蔽的作案手法,仅靠技术手段已难以有效识别恶意软件[8, 13]。因此,深入了解人类如何判断潜在恶意软件的性质,显得尤为重要。

2022年的ref,疑似投了很久

尽管已有大量研究聚焦于检测恶意软件的技术解决方案,但目前尚无任何工作探讨人类在判断可疑