【非对称密码算法“克星”】Shor 算法如何撬动互联网安全根基

想象一个场景:你面前有一把保护着网银密码、支付信息的 “超级密码锁”—— 这把锁的核心是一个超大数字(比如 2048 位长),而开锁的 “钥匙”,就是把这个大数字拆成两个质数的乘积(质因数分解)。

如果用传统计算机 “开锁”,就像你手里有一麻袋钥匙,每把钥匙只能试一次:你得从第一把开始,挨个插入锁孔、转动、失败,再试下一把…… 哪怕钥匙数量比全宇宙的原子还多,也只能硬着头皮试,可能算到人类文明终结都开不了锁。

但如果换用量子计算机搭配 Shor 算法,情况就完全变了:你不用再试钥匙,而是拿出一个 “锁芯透视镜”—— 只需观察锁芯里齿轮的转动规律(对应 Shor 算法找 “函数周期”),就能瞬间算出哪两把钥匙能配对开锁。这就是 Shor 算法的颠覆性:它把传统计算机 “不可能完成的任务”,变成了 “一步到位的规律寻找”,直接动摇了我们现在互联网安全的根基。

当你在手机上完成一笔转账、登录加密邮箱,或是在网购时输入支付密码,背后都有一道 “安全屏障” 在守护 —— 非对称加密算法(比如常见的 RSA)。它们的安全感,正来自刚才比喻里 “传统计算机试钥匙太慢” 的事实:把一个极大的整数拆成两个质数的乘积(质因数分解),在传统计算机上几乎不可能完成。但 1994 年,数学家彼得・秀尔(Peter Shor)提出的 Shor 算法,却像刚才那副 “锁芯透视镜”,直接对准了这道屏障的锁芯。这就是我们今天要聊的 ——Shor 算法。

一、Shor 算法:到底是个 “什么神奇玩意儿”?

简单说,Shor 算法是量子计算机的 “专属技能”,核心能力是快速分解超大整数。它的本质是 “把传统计算机搞不定的‘质因数分解’,转化为量子计算机擅长的‘找函数周期’”,整个过程分为 “量子计算核心步骤” 和 “经典计算辅助步骤”,两者配合才能完成分解。

1. 第一步:数学转译 —— 把 “分解大数” 变成 “找周期”

这是 Shor 算法最精妙的一步:不直接对要分解的大数 N 动手,而是先构造一个特殊函数,把 “分解 N” 的问题,转化为 “找这个函数周期” 的问题。

- 构造函数:任选一个小于 N 的整数 a(比如 N=15 时,选 a=2),构造函数 f(x) = a^x mod N。

这里的 mod 是 “取余运算”,比如 5 mod 3 = 2(5 除以 3 余 2),7 mod 5 = 2。

- 什么是 “周期”:函数的周期 r 指的是 “最小的正整数”,满足 f(x + r) = f(x) 对所有 x 成立(即函数值每隔 r 就重复一次)。

函数周期示例(以 N=15、a=2 为例)

| 输入 x | 计算过程(2^x mod 15) | 输出 f (x) | 周期观察 |

| 0 | 2^0 = 1 mod 15 | 1 | - |

| 1 | 2^1 = 2 mod 15 | 2 | - |

| 2 | 2^2 = 4 mod 15 | 4 | - |

| 3 | 2^3 = 8 mod 15 | 8 | - |

| 4 | 2^4 = 16 mod 15 | 1 | 此时 f (4)=f (0)=1,初步推测周期 r=4 |

| 5 | 2^5 = 32 mod 15 | 2 | f (5)=f (1)=2,验证周期 r=4 |

| 6 | 2^6 = 64 mod 15 | 4 | f (6)=f (2)=4,周期确认 |

| 7 | 2^7 = 128 mod 15 | 8 | f (7)=f (3)=8,周期确认 |

从表中可见,当 N=15、a=2 时,函数 f(x) 的周期 r=4 —— 这就是我们需要量子计算机找的关键值。

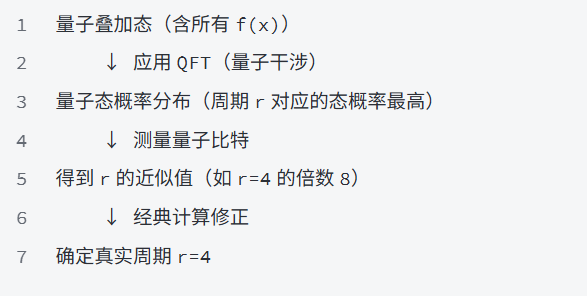

2. 第二步:量子并行 “开挂”—— 同时计算所有 f (x)

传统计算机算 f(x) 时,只能 “一个 x 算一次”:算完 x=0 再算 x=1,算完 x=1 再算 x=2,要找周期 r,得算到出现重复值为止。如果 N 是 2048 位的大数,x 的范围会大到 “宇宙年龄都算不完”。

但量子计算机靠 “量子叠加” 特性,能实现 “一次计算所有 x 的 f(x)”:

- 量子比特的叠加态:1 个量子比特(Qubit)能同时表示 0 和 1 两个状态;2 个量子比特能同时表示 00、01、10、11 四个状态;n 个量子比特能同时表示 2^n 个状态(对应 x=0 到 x=2^n-1)。

- 并行计算函数值:量子计算机通过 “量子电路” 对这些叠加态的 x 同时应用 f(x) 运算,最终得到的是 “所有 x 对应的 f(x) 叠加态”—— 相当于一次完成了 2^n 次传统计算。

【量子并行 vs 传统计算对比】

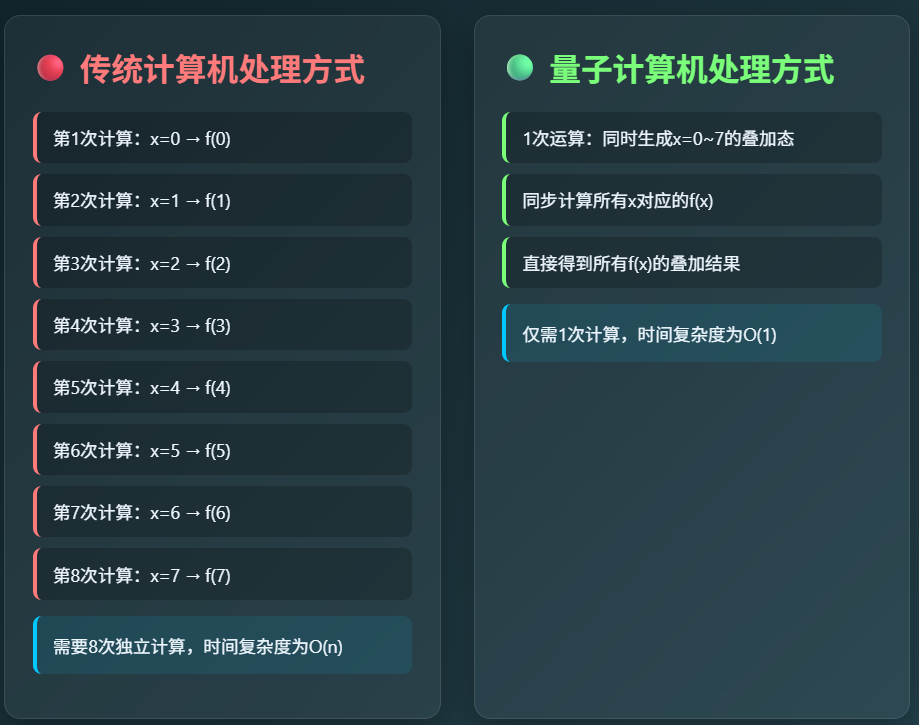

3. 第三步:量子傅里叶变换(QFT)—— 从叠加态中 “揪出周期”

量子并行得到的 “f(x) 叠加态” 是 “混沌” 的 —— 我们不能直接测量(一测量就会坍缩到某个随机的 f(x) 值,其他信息全丢),必须用 QFT 把 “周期信息” 从叠加态中提取出来。

QFT 的作用类似 “声波分析仪”:

- 你听到一段重复的音乐(对应 f(x) 的叠加态),直接听只能知道 “有声音”,但用声波分析仪(对应 QFT)能分析出 “音乐的重复频率”(对应周期 r)。

- 具体来说,QFT 会对 “f(x) 叠加态” 进行 “量子干涉”,让周期 r 对应的量子态概率大幅提升,再通过 “测量量子比特”,就能以极高概率得到 r 的 “倍数或约数”,再通过简单计算就能确定真正的 r。

【QFT 周期提取原理简化】

4. 第四步:经典计算收尾 —— 用周期 r 分解 N

拿到周期 r 后,剩下的工作就交给传统计算机了,核心是用 “欧几里得算法”(求两个数的最大公约数)计算:

- 若 r 是偶数,且 a^(r/2) ≠ -1 mod N,则 gcd(a^(r/2) - 1, N) 和 gcd(a^(r/2) + 1, N) 就是 N 的两个质因数(gcd 表示 “最大公约数”)。

【用周期 r 分解 N=15 的具体步骤】

| 已知条件 | N=15,a=2,周期 r=4 |

| 第一步 | 计算 r/2 = 4/2 = 2 |

| 第二步 | 计算 a^(r/2) = 2^2 = 4 |

| 第三步 | 计算 gcd (4 - 1, 15) = gcd (3, 15) = 3 |

| 第四步 | 计算 gcd (4 + 1, 15) = gcd (5, 15) = 5 |

| 结果 | N=15 的质因数为 3 和 5 |

至此,Shor 算法完成了对 N=15 的分解 —— 如果 N 是 2048 位的 RSA 密钥,只要量子计算机能找到对应的周期 r,同样能通过这个步骤分解出私钥对应的两个质数。

二、关键澄清:它没 “破解后量子算法”,而是倒逼安全升级

很多人会误以为 “Shor 算法能破解所有加密”,但其实这里有个重要误解:它威胁的是 “现在常用的非对称加密”(比如 RSA、ECC),而 “后量子算法” 恰恰是为了防它才诞生的。

1. 为什么能 “吊打” RSA?—— 釜底抽薪

RSA 加密的核心逻辑是 “公钥可公开,私钥藏起来”:

- 公钥 = 两个大质数 p 和 q 的乘积(即 N = p×q),可以公开给任何人;

- 私钥 = p 和 q 本身,只有接收方知道;

- 加密时,发送方用公钥 N 加密数据;解密时,接收方用私钥 p 和 q 解密 —— 传统计算机无法从 N 反推 p 和 q,所以加密安全。

但 Shor 算法直接破解了这个 “核心难题”:只要能分解 N 得到 p 和 q,私钥就等于 “裸奔”,RSA 加密自然形同虚设。

2. 它不是 “万能杀手”—— 对不同加密的影响差异

Shor 算法的威胁主要针对 “基于数论难题(质因数分解、离散对数)的非对称加密”,对对称加密、哈希函数和后量子算法的影响完全不同。

【Shor 算法对不同加密类型的影响及应对策略】

| 加密类型 | 代表算法 | 受 Shor 算法影响程度 | 核心应对策略 | 应用场景举例 |

| 非对称加密(当前主流) | RSA、ECC、DSA | 致命威胁 | 必须替换为后量子算法 | 网银转账、HTTPS 证书 |

| 对称加密 | AES-128、AES-256 | 轻微威胁(依赖 Grover 算法) | 密钥长度翻倍(如 AES-128→AES-256),成本低 | WiFi 加密、硬盘加密 |

| 哈希函数 | SHA-256、SHA-3 | 轻微威胁 | 输出更长的哈希值(如 SHA-256→SHA-512) | 文件完整性验证、密码存储 |

| 后量子加密(PQC) | CRYSTALS-Kyber、CRYSTALS-Dilithium | 无影响 | 基于格、编码等非数论难题,成为未来安全标准 | 未来的量子时代通信 |

三、现状:量子 “利剑” 还未出鞘,但我们必须提前铸 “盾”

现在的 Shor 算法,更像一把 “悬在头顶的达摩克利斯之剑”—— 不是因为它不够强,而是量子计算机还没 “长大” 到能运行它破解实际密码。

1. 当前量子计算机的 “瓶颈”—— NISQ 时代的局限

我们目前处于 “含噪声中等规模量子(NISQ)时代”,量子计算机的能力还远不足以破解 RSA-2048:

- 量子比特数量不够:分解 RSA-2048 需要约 “millions 级” 的量子比特(当前最先进的量子计算机只有几百个量子比特);

- 错误率太高:量子比特非常 “脆弱”,容易受环境干扰(温度、电磁等)产生错误,而 Shor 算法需要极高的计算精度,错误率稍高就会导致周期计算失败;

- 实际测试有限:目前量子计算机最多只能分解 15(质因数 3 和 5)、21(3 和 7)这类极小的数,离破解实际密码还差得远。

2. 为什么现在就要行动?—— “现在加密,未来解密” 的风险

密码学家们的担忧来自 “存储攻击”:

- 今天用 RSA 加密的机密数据(比如银行客户信息、国家军事机密、医疗隐私),黑客可以先 “偷偷存储” 下来,不做任何处理;

- 等 10~20 年后,量子计算机成熟到能运行 Shor 算法时,再用它解密这些 “旧数据”—— 相当于今天的加密在未来会 “失效”。

因此,“现在就开始迁移到后量子算法” 不是 “杞人忧天”,而是 “未雨绸缪”。

3. 全球应对:后量子算法标准化正在加速

目前,美国国家标准与技术研究院(NIST)已经完成了 “后量子密码学(PQC)标准化” 的首轮遴选,确定了首批推荐算法:

- 加密 / 密钥封装:ML-KEM(基于格密码,安全性高、效率好,适合日常通信);

- 数字签名:ML-DSA(基于格密码,用于身份验证,如软件签名、证书)。

未来 5~10 年,我们手机、电脑、服务器中的加密协议(比如 HTTPS、VPN)会逐步从 RSA/ECC 替换为这些 “量子免疫” 的算法,构建起量子时代的安全屏障。

四、最后:Shor 算法不是 “安全末日”,而是升级信号

Shor 算法的意义,从来不是 “摧毁互联网安全”,而是给人类提了个醒:

- 传统互联网安全的 “底气”,本质是 “传统计算机算力不够”;(“没透视镜,所以旧锁安全”);

- 当量子计算机带来 “算力革命” 时,旧的安全规则必须升级 —— 就像 “长矛出现后,盾牌必须从木盾换成铁盾”。

未来,当你再用手机转账、登录办公系统时,背后守护你的可能就是 ML-KEM 或ML-DSA 算法;而这一切安全升级的起点,正是 Shor 算法这把 “量子利剑” 的出现 —— 它不是敌人,而是推动安全技术向前的 “催化剂”。

附:开源实践参考

目前openHiTLS密码开源社区已实现业界多种标准化后量子算法如ML-KEM、ML-DSA及SLH-DSA等,可获取源码了解https://gitcode.com/openHiTLS/openhitls