IPSEC安全基础前篇

二、IPSec VPN工作原理

1. 加密算法(保障机密性)

对称加密:加解密使用相同密钥,用于加密用户数据。

常见算法:DES(56位)、3DES(168位)、AES(128/192/256位)。

非对称加密:使用公钥加密、私钥解密,用于密钥交换和数字签名。

常见算法:RSA(512/768/1024/2048位)、DH(768/1024/1536位)。

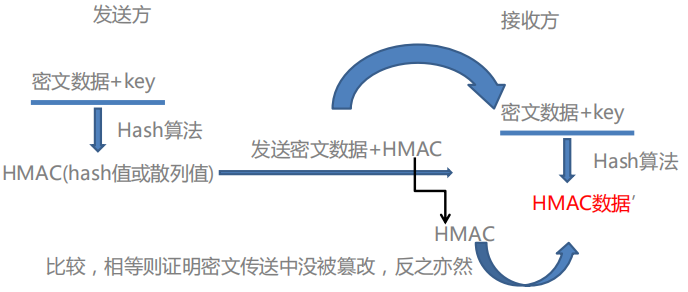

2. 哈希算法(保障完整性)

用于验证数据是否被篡改。

常见算法:

MD5(长度128位)

SHA系列(SHA-1:160位;SHA-2/3:256/512位)

使用HMAC(Hash-based Message Authentication Code)结合密钥进行完整性校验。

3. 身份认证(防中间人攻击)

设备身份认证:预共享密钥(PSK)、RSA数字证书;

用户身份认证:短信验证、USB Key、用户名密码等。

三、封装安全协议

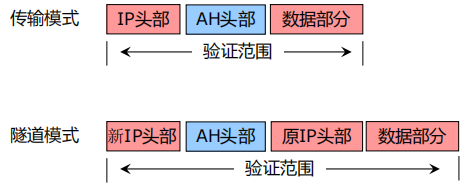

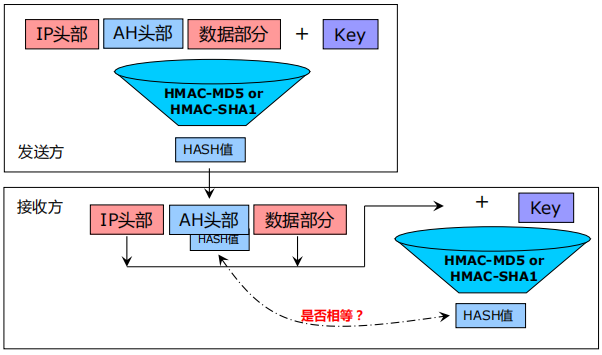

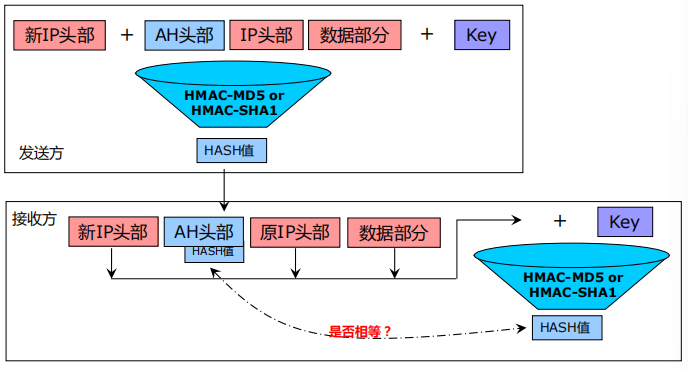

1. AH协议(Authentication Header,协议号51)

提供数据完整性、来源认证(身份确认)、防重放;

不提供加密;

使用HMAC-MD5或HMAC-SHA1进行认证。

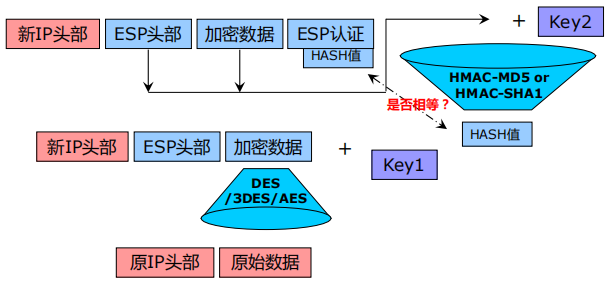

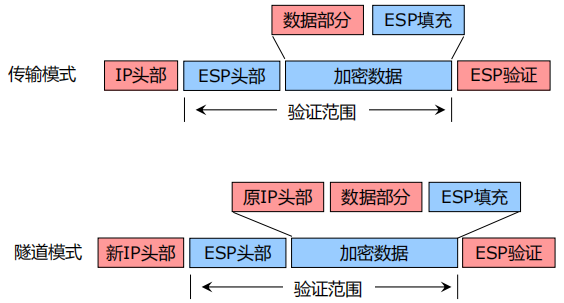

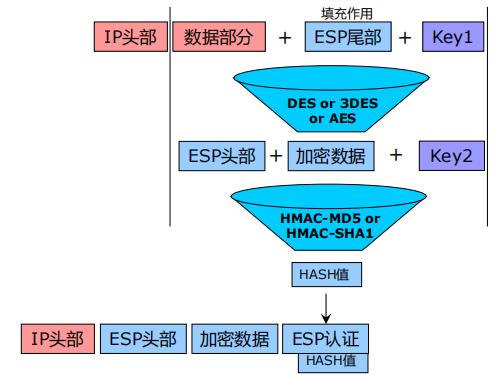

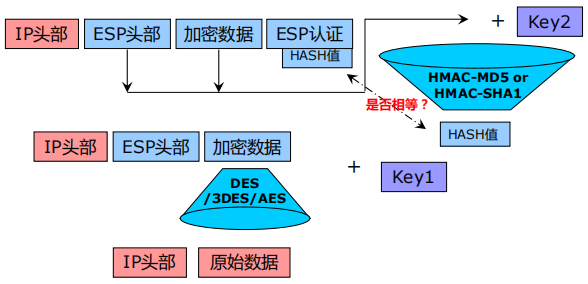

2. ESP协议(Encapsulating Security Payload,协议号50)

提供加密、完整性、来源认证、防重放;

使用DES/3DES/AES加密,HMAC-MD5/SHA1认证。

3. 两种工作模式

传输模式

隧道模式

四、AH与ESP封装结构对比

AH(51):完整性校验,身份认证,防重放

传输模式:

发送方:网络层+AH头+传输层+应用层+完整性校验密钥--->HASH1

网络层+AH头(HASH1)+传输层+应用层

接收方:网络层+AH头+传输层+应用层+完整性校验密钥--->HASH2

对比HASH1和HASH2

隧道模式:

发送方:新网络层+AH头+原始网络层+传输层+应用层+完整性校验密钥--->HASH1

新网络层+AH头(HASH1)+原始网络层+传输层+应用层

接收方:新网络层+AH头+原始网络层+传输层+应用层+完整性校验密钥--->HASH2

对比HASH1和HASH2

ESP(50):数据加密,完整性校验,身份认证,防重放

传输模式:

发送方:(传输层+应用层)+ESP尾部+数据加密密钥--->加密数据

网络层,(ESP头+加密数据)+完整性校验密钥--->HASH1

网络层+ESP头+加密数据+ESP认证(HASH1)

接收方:网络层+ESP头+加密数据+ESP认证(HASH1)

ESP头+加密数据+完整性校验密钥--->HASH2

对比HASH1和HASH2

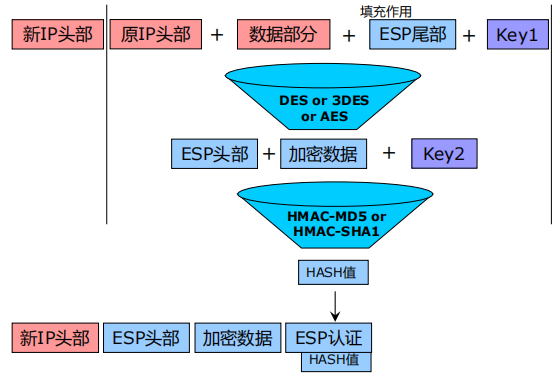

隧道模式:

发送方:(原始网络层+传输层+应用层)+ESP尾部+数据加密密钥--->加密数据

新网络层,(ESP头+加密数据)+完整性校验密钥--->HASH1

新网络层+ESP头+加密数据+ESP认证(HASH1)

接收方:新网络层+ESP头+加密数据+ESP认证(HASH1)

ESP头+加密数据+完整性校验密钥--->HASH2

对比HASH1和HASH2