IT资讯 | VMware ESXi高危漏洞影响国内服务器

近日,VMware ESXi虚拟化平台曝出高危漏洞(如CVE-2023-20867等),全球范围内大量服务器面临被攻击风险。据监测,中国境内已有超过1700台ESXi服务器暴露在公网并可能受影响,需紧急采取防护措施。

漏洞详情

-

漏洞类型:

-

远程代码执行(RCE)或权限提升漏洞,攻击者可绕过认证直接控制宿主机,威胁虚拟机安全。

-

部分漏洞与OpenSLP服务、堆溢出或内存损坏有关(如历史漏洞CVE-2021-21974)。

-

-

受影响版本:

-

ESXi 6.5/6.7/7.0/8.0 的特定版本(需对照VMware官方公告确认)。

-

风险现状

-

全球暴露设备:超5万台ESXi服务器可通过互联网直接访问(Shodan数据)。

-

国内情况:

-

1700+台暴露IP主要分布在广东、北京、浙江、上海等数据中心密集区域。

-

部分设备仍运行旧版系统(如ESXi 6.5),修补滞后风险极高。

-

以下是基于最新技术动态和攻击态势的综合分析及应对方案:

一、漏洞技术特征与攻击影响

-

漏洞类型与利用路径

本次漏洞主要包括远程代码执行(RCE)和权限提升两类,攻击者可通过以下路径实现控制:- 认证绕过

利用 OpenSLP 服务漏洞(如 CVE-2021-21974)直接访问管理接口。

- 内核态攻击

通过 VMCI 堆溢出(CVE-2025-22224)、整数溢出(CVE-2025-41236)等漏洞实现沙箱逃逸,直接控制宿主机内核。

- 链式利用

结合越界写入(CVE-2025-22225)和内存泄露(CVE-2025-22226),形成从虚拟机到宿主机的完整攻击链。

- 认证绕过

-

受影响版本与风险范围

- 经典漏洞

CVE-2023-20867 影响 ESXi 6.5/6.7/7.0/8.0 特定版本,需对照 VMware 官方公告确认具体版本号。

- 2025 年新漏洞

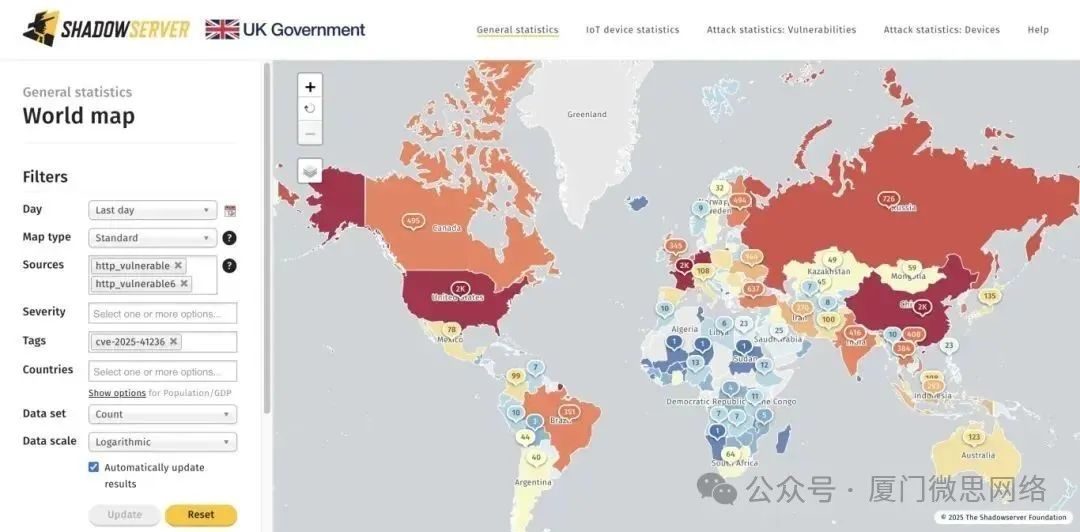

CVE-2025-41236 影响 ESXi 7.x 及部分 8.x 版本,全球超 1.7 万台设备暴露,国内 1700 余台服务器面临风险。

- 暴露面扩大

Shadowserver 数据显示,全球超 3.7 万台 ESXi 服务器因 CVE-2025-22224 漏洞暴露,中国境内占比约 12%(4400 台)。

- 经典漏洞

-

攻击案例与威胁升级

- 隐秘间谍攻击

黑客组织 Fire Ant 利用 CVE-2023-20867 及未签名 VIB 文件,在虚拟机中植入持久化后门,实现跨网段隧道渗透。

- 勒索软件变种

类似 2021 年 ESXiArgs 攻击模式,攻击者可能通过漏洞植入加密程序,导致数据丢失和服务中断。

- 隐秘间谍攻击

二、紧急防护措施与实施步骤

(一)立即行动:核心漏洞修复

-

补丁升级

- 2023 年漏洞

安装 VMware 安全公告 VMSA-2023-0013 对应的 ESXi Tools 更新,修复认证绕过和权限提升问题。

- 2025 年漏洞

升级至 VMSA-2025-0013 指定版本(如 ESXi 8.0 Update 3 或更高),修复 VMXNET3、PVSCSI 等组件的整数溢出和堆溢出漏洞。

- 兼容性验证

在生产环境部署前,通过 VMware 兼容性指南(HCL)确认补丁与硬件 / 虚拟机的兼容性。

- 2023 年漏洞

-

服务禁用与端口限制

- OpenSLP 服务

-

-

执行以下命令禁用 SLP 服务并关闭 427 端口:

-

esxcli network firewall ruleset set -r CIMSLP -e 0chkconfig slpd off/etc/init.d/slpd stop

验证状态:

chkconfig --list | grep slpd应显示slpd off

-

-

管理接口

-

通过防火墙限制 443 端口访问,仅允许可信 IP 段(如企业 VPN 出口)接入,配置示例:

-

esxcli network firewall ruleset set -r httpService -e 0esxcli network firewall ruleset set -r httpsService -e 1 --allowed-ips="192.168.1.0/24,10.0.0.0/8"

(二)临时缓解:降低攻击面

-

防火墙策略优化

启用 ESXi 内置防火墙,关闭非核心端口(如 22、3389):

esxcli network firewall set -e trueesxcli network firewall ruleset set -r SSH -e 0esxcli network firewall ruleset set -r RDP -e 0

-

配置基于源 IP 的访问控制列表(ACL),阻止来自高风险地区(如 Tor 节点)的流量。

-

沙箱增强与内核防护

-

启用Hypervisor-Enforced Kernel Integrity (HEKI)(需 vSphere 8.0 U2+):

编辑/etc/vmware/config添加:

-

vmx.allowNested = "FALSE"vmx.monitor.vheap = "TRUE"

重启主机生效,防止内核数据被篡改。

(三)长期监控与加固

-

日志审计与异常检测

-

检查

/var/log/vmkernel.log中是否存在Corrupted kernel pointer或Heap buffer overflow等异常日志。 -

使用 Nessus 或 VMware vCenter 漏洞扫描器定期检测补丁状态,重点验证 CVE-2025-22224 等新漏洞的修复情况。

-

-

权限管理与访问控制

-

实施最小权限原则,为虚拟机管理员分配仅必要的角色(如 “虚拟机操作员” 而非 “管理员”)。

-

启用多因素认证(MFA),结合硬件令牌或 TOTP 应用保护 vCenter 控制台访问。

-

-

威胁情报联动

-

订阅 VMware 安全公告 RSS(https://www.vmware.com/security/advisories/rss.xml),并通过奇安信、绿盟等国内厂商获取漏洞预警。

-

接入威胁情报平台(如 FireEye MISP),实时阻断已知攻击 IP 和恶意载荷。

-

三、国内合规与资源支持

-

参考国内标准

-

依据《网络安全法》第二十一条,定期开展等保测评,确保 ESXi 系统符合三级等保要求。

-

参考《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),强化访问控制和审计机制。

-

-

技术支援渠道

- VMware 官方

通过 MyVMware 门户提交支持请求,获取定制化补丁和漏洞分析报告。

- 国内安全厂商

奇安信、深信服等提供 ESXi 漏洞检测工具和应急响应服务,可通过其官网下载防护脚本。

- CNVD 平台

访问https://www.cnvd.org.cn查询漏洞编号(如 CNVD-2025-XXXXX),获取国产化修复建议。

- VMware 官方

四、未来风险预判与应对

-

漏洞趋势分析

-

虚拟化平台漏洞将向内核态攻击和供应链渗透方向发展,例如通过 VMware Tools 植入恶意 VIB 文件。

-

攻击者可能利用 AI 技术优化漏洞利用代码,实现更高效的零日攻击。

-

-

前瞻性防御措施

- 虚拟化层隔离

部署独立的管理网络,将 ESXi 管理流量与业务流量物理隔离。

- 零信任架构

实施 “永不信任,持续验证” 策略,对所有访问请求进行动态授权。

- 主动防御系统

试用 VMware Carbon Black 或 CrowdStrike Falcon,实时监控内核态异常行为。

- 虚拟化层隔离

五、总结

VMware ESXi 漏洞的防护需采取补丁升级 + 访问控制 + 持续监控的三维策略。对于暴露在公网的设备,应优先限制 443 端口访问,并在 48 小时内完成补丁部署。对于无法立即升级的老旧系统(如 ESXi 6.5),需通过禁用非必要服务、启用防火墙规则等临时措施降低风险,并制定迁移计划逐步替换为受支持版本。建议企业建立跨部门应急响应机制,结合国内外安全资源,构建覆盖漏洞预警、处置和溯源的全生命周期防护体系。

订阅VMware相关学习专栏,持续更新:

虚拟化技术