SEC_FirePower 第一天作业

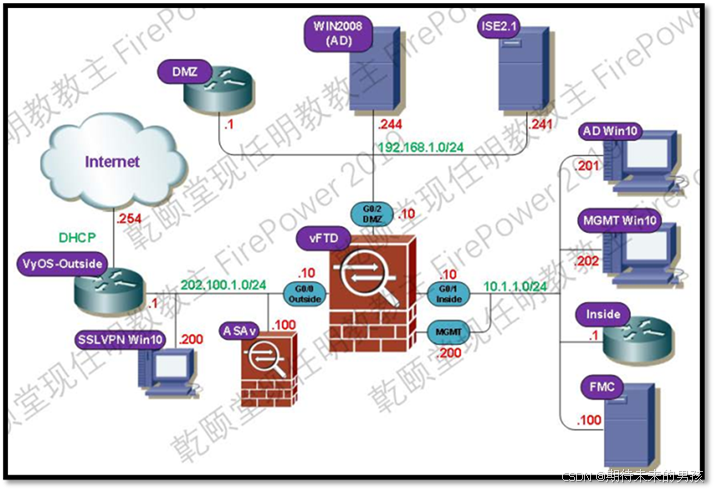

实验拓扑:

Firepower实验拓扑

环境描述:

Firepower实验拓扑

- 设备:本拓扑中包含两台防火墙,vFTD防火墙和ASAv防火墙为虚拟墙;三台路由器(Outside、Inside和DMZ);一台域控制器(WIN2008AD);一台FMC;三台WIN10(AD Win10、MGMT Win10、SSLVPN Win10);一台ISE2.1。

- 连接方式:本拓扑中的设备均为虚拟机桥接。

- 地址范围:

- Inside:10.1.1.1/24

- FMC:10.1.1.100/24

- AD WIN10:10.1.1.201/24

- MGMT Win10:10.1.1.202/24

- VyOS_Outside:202.100.1.1/24

- DMZ:192.168.1.1/24

- WIN2008:192.168.1.244/24

- ISE:192.168.1.241/24

- vFTD:

G0/0——202.100.1.10/24

G0/1——10.1.1.10/24

G0/2——192.168.1.10/24

MGMT——10.1.1.200/24

- 用户密码:

Chrome浏览器已做好书签

ISE: username:admin password:Cisc0123

WIN2008: username:administrator password:Cisc0123

FTD: username:admin password:Cisc0@123

FireAMP底层: password:Cisc0123

FireAMP上层: username:admin@cisco.com password:Cisc0123

FMC: username:admin password:Cisc0123

WIN10_AD: username:fpuser password:Cisc0123

WIN10_MGMT: username:qytuser password:Cisc0123

SSLVPN: username:administrator password:Cisc0123

- 注意事项:

- 配置前请先正确恢复快照,以免之前同学留下的配置影响实验

实验需求:

- 简述哪些设备需要Classic License,哪些设备需要Smart License。

解答:

##文字描述##

Classic License:FP7000、8000 Series;ASAFirePOWER,NGIPSv

Smart License:Firepower Threat Defense、Firepower Threat Defense Virtual

- Smart License里包含哪几类授权?以及每一类授权的作用?

解答:

##文字描述##

Base License:用户和应用控制、路由交换功能、集群安全模块

T:入侵检测和防御、文件控制、安全智能过滤

URL:URL过滤

AMP:高级恶意软件防护

TC: 入侵检测和防御、文件控制、安全智能过滤、URL过滤

TM:入侵检测和防御、文件控制、安全智能过滤、高级恶意软件防护

TMC:入侵检测和防御、文件控制、安全智能过滤、高级恶意软件防护、URL过滤

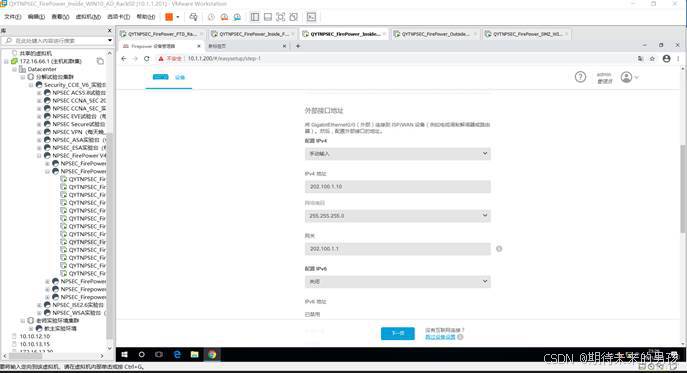

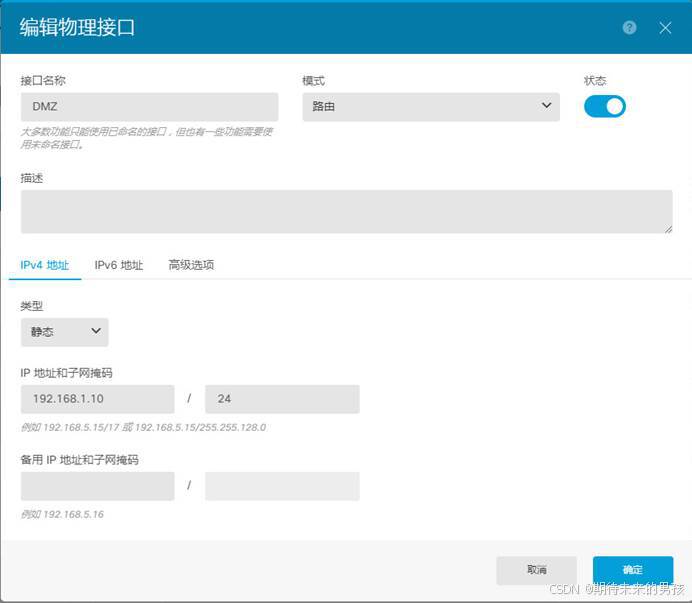

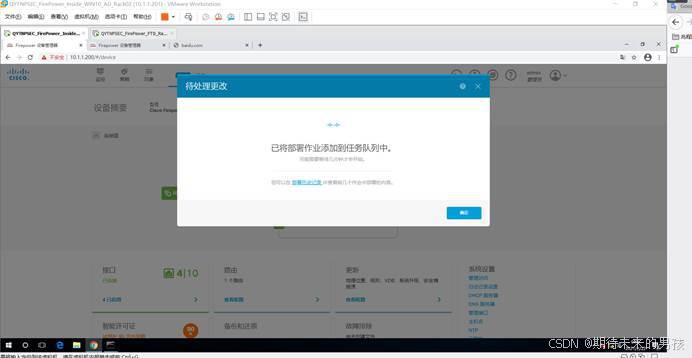

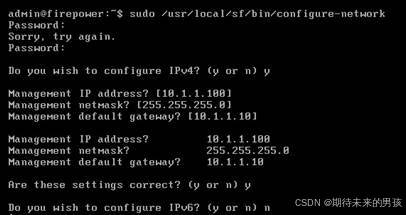

- 添加vFTD,加载授权,配置IP地址,并启用静态路由(默认路由下一跳指向vyos),验证win10可以访问互联网。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

expert 进入专家模式

初始化管理接口地址 config network ipv4 manual ip mask gateway

![]()

![]()

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

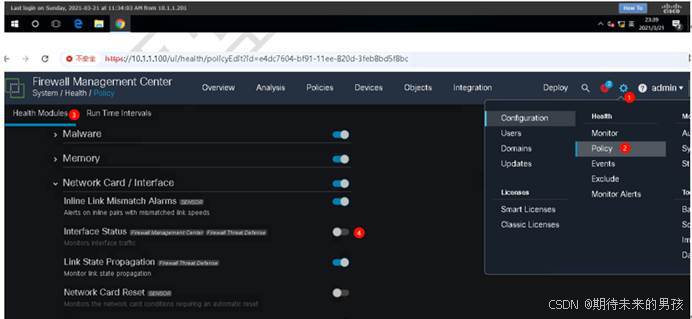

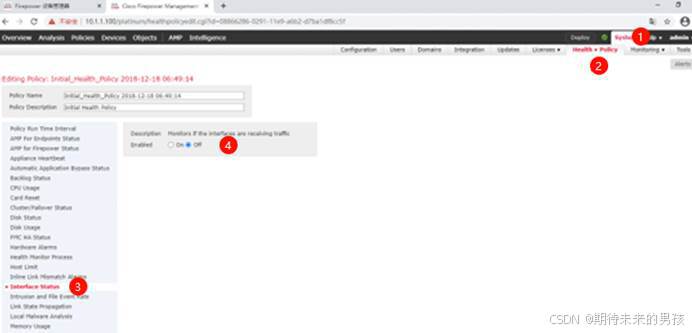

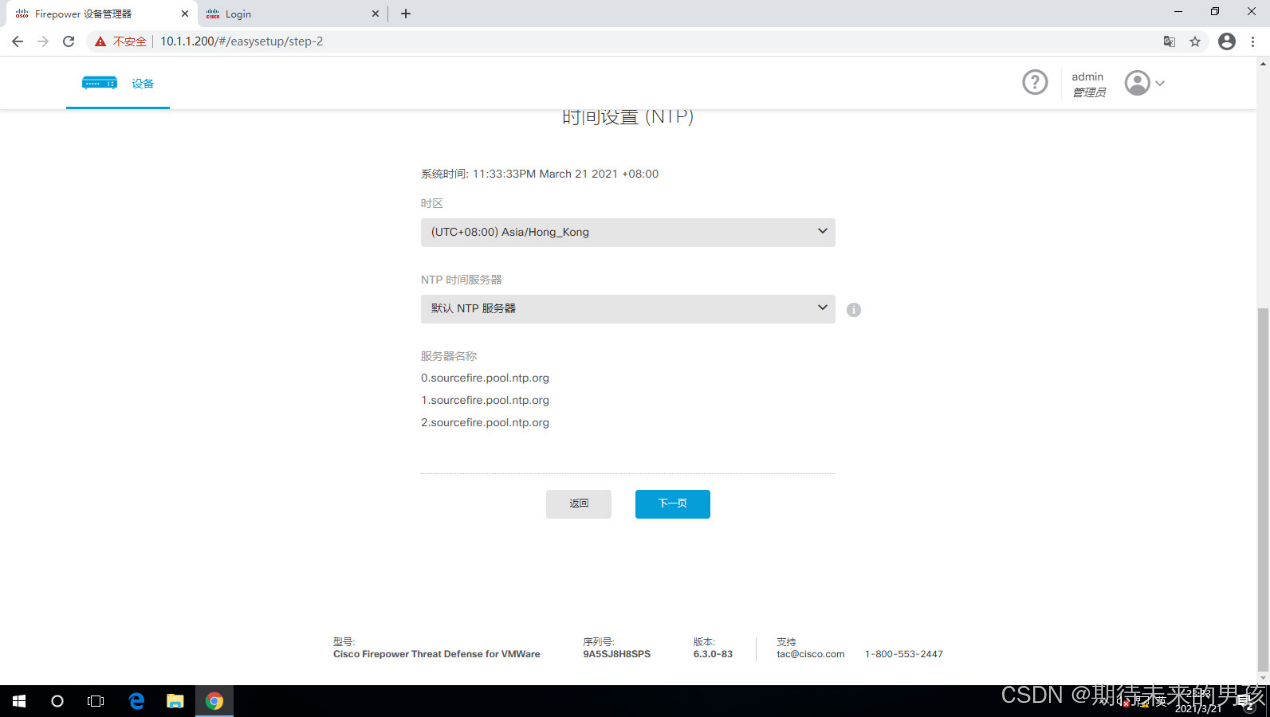

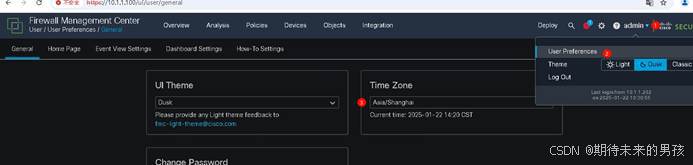

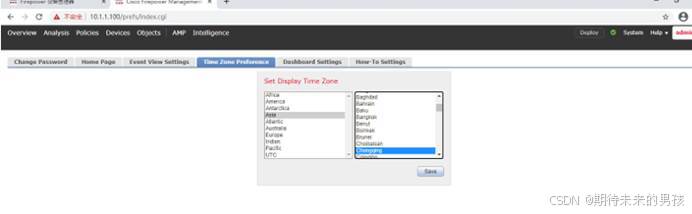

- 变更时区为Asia/Chongqing,并关闭接口状态的健康监控。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

expert 进入专家模式

初始化管理接口地址 sudo /usr/local/sf/bin/configure-network

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

或

关闭接口流量监控