小白学规则编写:雷池 WAF 配置教程,用 Nginx 护住 WordPress 博客

作为刚学 WordPress 的小白,我之前总觉得 “规则编写” 是专业运维的专利,直到自己的博客被垃圾评论刷屏、后台遭高频登录尝试后才意识到 —— 哪怕是个人博客,也需要定制化的防护规则。跟着雷池 WAF 的配置教程学规则编写后,我不仅解决了博客的安全问题,还对 Web 安全有了更深入的理解。

雷池的配置教程对小白特别友好,它从最基础的 “规则是什么” 讲起,用通俗的语言解释规则逻辑,比如 “规则就像小区的门禁,符合条件的人才能进,不符合的就拦在外面”。我最开始学的是 “拦截垃圾评论” 规则,因为我的博客每天能收到几十条广告评论,手动删除太耗时。

教程里的 “拦截垃圾评论” 规则示例很详细,我跟着一步步操作:进入雷池控制台 “防护配置”→“自定义规则” 模块,点击 “新建规则”;首先设置触发条件,“条件类型” 选 “请求内容”,“匹配方式” 选 “包含”,“内容” 填 “兼职、减肥、增高”(常见的垃圾评论关键词);然后设置规则动作,选择 “拦截”,并自定义拦截提示 “评论包含违规内容,请修改后提交”;最后给规则命名 “拦截垃圾评论”,选择生效的博客站点,点击 “保存”,规则立即生效。

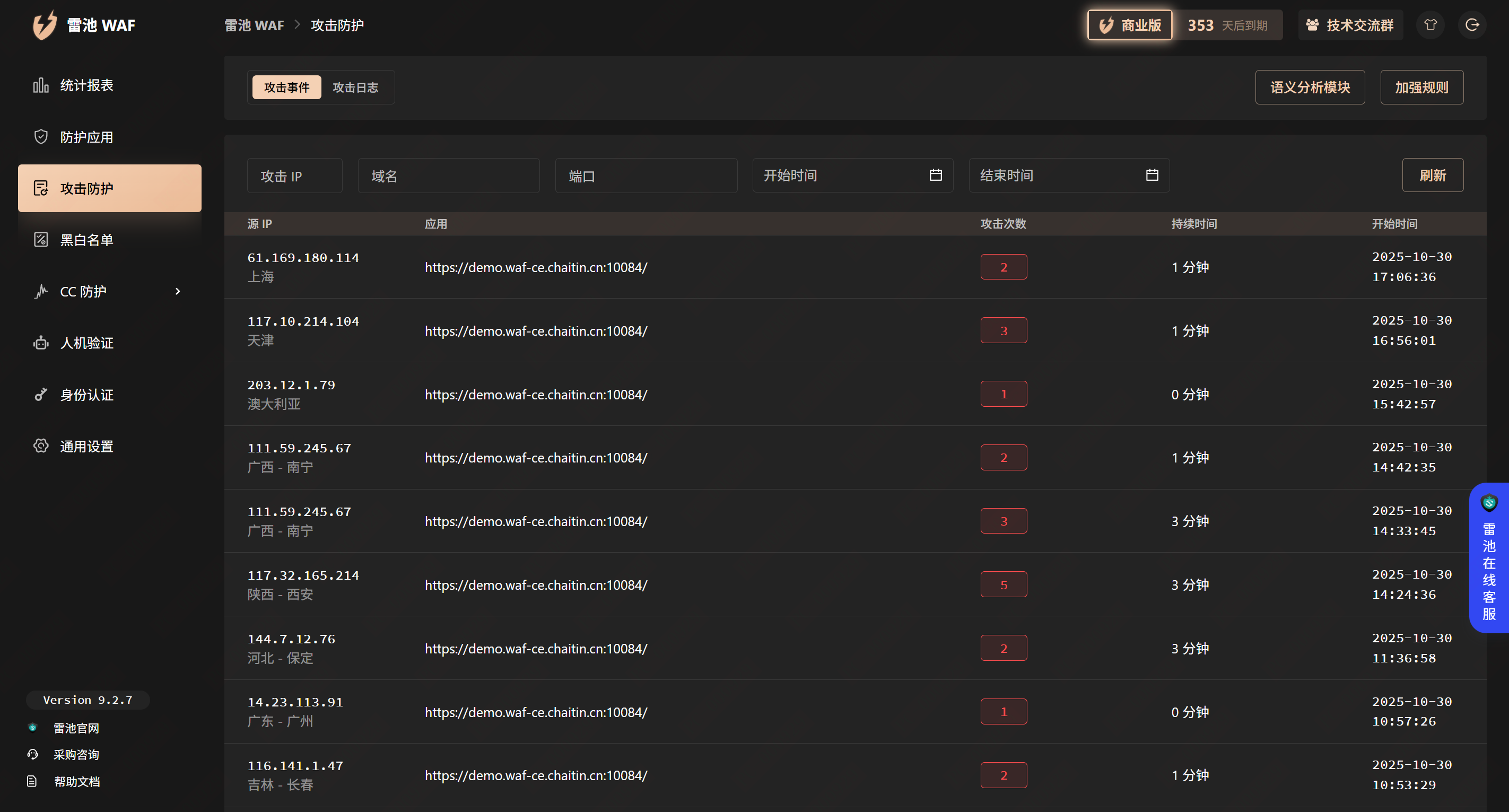

测试时,我故意在评论区输入 “兼职日赚 500”,结果立即被拦截,页面显示自定义提示,控制台 “事件记录” 模块也记录下这次情况,标注 “触发自定义规则:拦截垃圾评论”。现在我的博客每天收到的垃圾评论从几十条降到了 0,再也不用手动删除,省了很多时间。

学会基础规则后,我又跟着教程学了 “拦截后台高频登录尝试” 规则。我的 WordPress 后台总有人频繁尝试登录,雷池的默认防护能挡住大部分,但我想进一步限制 “同一 IP 每天的登录失败次数不超过 5 次”,教程里的规则示例刚好能满足需求。规则条件设置为 “请求路径包含 /wp-login.php” 且 “登录失败次数超过 5 次 / 天”,动作设置为 “临时封禁 IP(24 小时)”,保存后立即生效。测试时,我用同一 IP 故意输错 5 次密码,第 6 次登录时被提示 “IP 已被临时封禁,请 24 小时后再试”,彻底解决了高频登录尝试的问题。

雷池的规则编写支持多条件组合,比如 “IP 在黑名单” 且 “请求频率超过 10 次 / 分钟”,就能触发拦截,满足复杂的防护需求。而且规则编辑器有 “帮助” 功能,鼠标悬停在参数上,就能看到详细的说明和示例,比如 “请求路径” 的匹配方式有 “包含、等于、前缀、后缀” 等,小白也能快速理解。

除了规则编写,雷池在 Nginx 环境下的部署也很简单。我的服务器安装了 Nginx,部署雷池时不用卸载现有 Nginx,直接用 Docker 部署即可。执行命令下载部署包后,编辑配置文件,将 proxy 模块的端口改成 “8080:80”,避免和现有 Nginx 冲突。然后在现有 Nginx 配置里添加反向代理,将博客请求转发到雷池的 8080 端口,配置完成后重启 Nginx,博客就接入了雷池防护,整个过程不用改动 WordPress 的任何配置,对小白来说特别方便。

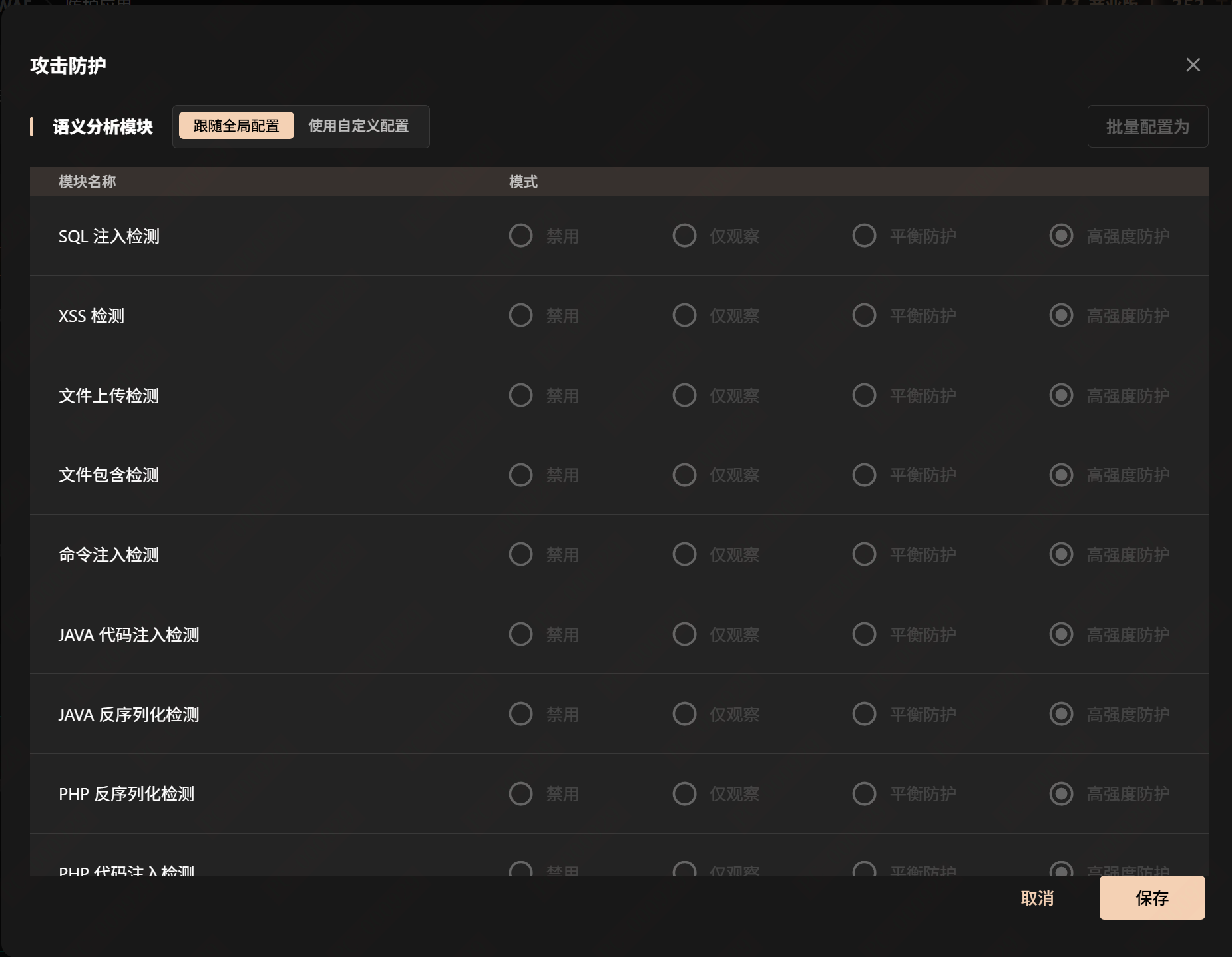

雷池的基础防护能力也很扎实,它的智能语义分析引擎能自动拦截 XSS、文件包含等常见风险,在大量样本测试中恶意样本检出率表现出色,误报率仅 0.07%。我曾故意在博客 URL 后拼接异常语句,结果立即被雷池拦截,同时收到告警邮件,响应很及时。

性能方面,雷池完全不会影响博客的访问速度。它平均检测延迟不到 1 毫秒,我用 1 核 2G 的服务器,开启雷池和自定义规则后,博客首页加载时间从 1.3 秒变成 1.4 秒,几乎没区别。而且雷池支持 “规则优先级” 设置,我把 “拦截高频登录尝试” 规则设为最高优先级,确保关键防护策略优先执行。

现在我已经能用规则编写解决博客的各种安全问题,博客的安全系数大幅提升。如果你也是 WordPress 小白,想学报规则编写来护住博客,强烈推荐跟着雷池 WAF 的配置教程操作,用 Nginx 搭环境就能快速上手,让你的博客更安全、更清净。