Nacos配置安全治理:把数据库密码从YAML里请出去

“Nacos配置里的数据库密码,我们再也不敢明文写了”:基于凭据管理系统的加密实践

一句话答案:与其在

application.properties里硬编码数据库密码,不如让Nacos启动时从凭据管理系统动态拉取——密码不落盘、不进Git、用完即焚,安全还能过等保。

一、“就因为一行配置,我们被罚了80万”

上个月,朋友老周——某省级政务云平台的技术负责人——在电话里声音发颤:“我们Nacos配置文件里写了个生产数据库密码,被安全扫描工具扫出来,通报到省网信办,罚款80万,还上了整改名单。”

我问:“Nacos不是内部系统吗?怎么会被扫到?”

他说:“配置文件和代码一起提交到GitLab,权限没配好,被外部爬虫抓到了……更糟的是,那个密码,三年没换过。”

这不是孤例。

在微服务架构普及的今天,Nacos作为主流服务发现与配置中心,几乎成了每个Java项目的标配。而为了方便,开发者往往在application.properties或bootstrap.yml里直接写:

spring:datasource:url: jdbc:mysql://prod-db:3306/user_centerusername: nacos_userpassword: MyP@ss123! # ← 就是这行,惹了大祸

看起来无害,实则危险:

- 密码随代码进入Git仓库;

- 运维打包时写入Docker镜像;

- 日志可能意外打印配置;

- 一旦Nacos控制台被越权访问,密码直接暴露。

讽刺的是:我们用Nacos管理配置,却把最敏感的凭据,以最不安全的方式“管理”着。

二、第一阶段:“能跑就行”——明文密码的温水煮青蛙

三年前,老周的团队刚上微服务,Nacos配置逻辑很简单:

“只要服务能连上数据库,配置怎么写都行。”

典型做法:

- 开发本地调试用

root/123456; - 测试环境复用开发密码;

- 生产环境密码由DBA发到微信群;

- 最终写死在

application-prod.yml里,提交Git。

隐患早已埋下:

- 权限失控:一个实习生能拿到生产库密码;

- 无法轮换:改密码要改所有服务配置,怕出事不敢动;

- 审计缺失:谁在什么时候用了密码?不知道;

- 泄露即全盘崩溃:一个配置泄露,所有依赖服务风险暴露。

这个阶段的核心逻辑是:“配置中心是用来省事的,不是用来添麻烦的。”

结果:Nacos成了企业凭据泄露的“高危中转站”。

三、第二阶段:“加密存储”——用Jasypt只是缓兵之计

被罚之后,团队第一反应是:“那我们把密码加密不就行了?”

于是,他们引入了Jasypt(Java Simplified YAML/Properties Encryption):

spring:datasource:password: ENC(GhT56KlMnOpQrStUvWxYz==) # 看起来安全了?

配合一个启动参数:

java -jar nacos-server.jar --jasypt.encryptor.password=MySecretKey

看似解决了问题,实则埋下新雷:

雷1:密钥去哪了?

MySecretKey写在启动脚本里 → 还是明文;- 写在环境变量里 →

env命令就能看到; - 写在K8s Secret里 → 比文件稍好,但仍是静态密钥。

雷2:解密在内存

- Jasypt在Nacos启动时一次性解密,密码仍以明文形式存在于JVM内存;

- 若服务器被控,可通过

jmapdump内存,轻松还原密码。

雷3:无法动态轮换

- 密码改了,还得重新加密、更新配置、重启Nacos;

- 在7×24小时运行的系统中,几乎不可行。

结论:Jasypt只是“把明文藏得深一点”,并未改变“静态凭据”的本质。

四、第三阶段:“动态凭据”——让Nacos从SMS按需取密

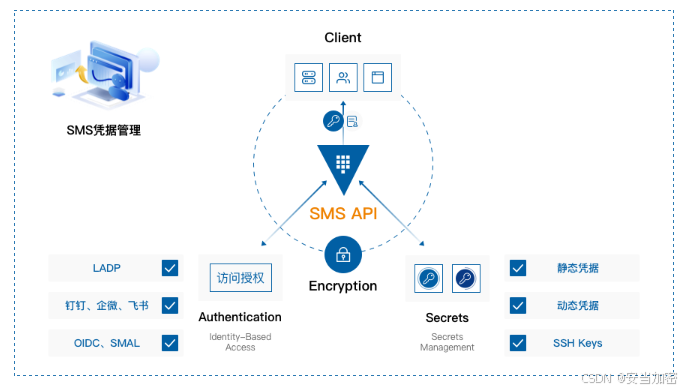

真正的解法,是把Nacos也当成一个“应用”,让它在启动或运行时,从凭据管理系统(SMS)动态获取数据库密码。

整体架构

[Nacos Server]│▼

【启动时调用SMS SDK】│▼

[SMS凭据管理系统] ←─ 验证Nacos身份(如证书/Token)│▼

【返回临时数据库密码】 ←─ 有效期5~30分钟│▼

[Nacos连接MySQL] ←─ 用完不存,内存中使用

关键改造点

1. 自定义DataSource配置

不再从application.properties读密码,而是通过编程方式注入:

@Configuration

public class DynamicDataSourceConfig {@Bean@Primarypublic DataSource dataSource() {// 从SMS获取动态凭据SecretsClient sms = new SecretsClient("https://sms.internal", "nacos-server-cert");String password = sms.getSecret("nacos/prod/db_password"); // 动态获取HikariConfig config = new HikariConfig();config.setJdbcUrl("jdbc:mysql://prod-db:3306/nacos");config.setUsername("nacos_user");config.setPassword(password); // ← 临时密码config.setMaximumPoolSize(20);return new HikariDataSource(config);}

}

2. 凭据自动刷新(可选)

- 若Nacos需长期运行,可启动后台线程,每20分钟刷新一次密码;

- 利用HikariCP的

setPassword()动态更新连接池凭据(需验证兼容性)。

3. 身份认证

- Nacos以服务身份(而非人)访问SMS;

- 推荐使用双向TLS证书或JWT Token,避免API Key硬编码。

五、SMS如何支撑Nacos的安全凭据需求?

不是所有凭据系统都适合Nacos场景。理想的SMS需具备:

✅ 能力1:支持服务身份认证

- 为Nacos集群颁发唯一证书;

- SMS验证证书合法性后才返回凭据;

- 防止任意服务冒充Nacos申请密码。

✅ 能力2:提供临时动态凭据

- 每次请求生成新密码(如Vault的Database Secret Engine);

- 或返回短期有效的原密码(配合自动轮换);

- 有效期建议:10~30分钟(平衡安全与性能)。

✅ 能力3:高可用 & 低延迟

- SMS必须比数据库更可靠;

- 响应时间 < 100ms,避免拖慢Nacos启动;

- 支持本地缓存(加密)应对短时故障。

✅ 能力4:全链路审计

- 记录:Nacos实例IP、时间、请求的凭据名;

- 异常告警:如非白名单IP访问、高频请求。

六、真实落地:某金融云平台的Nacos安全加固

背景

- 500+微服务,全部通过Nacos注册与配置;

- Nacos集群连接生产MySQL,原密码明文写在K8s ConfigMap;

- 等保三级测评因“配置文件含明文密码”被扣分。

改造方案

步骤1:部署企业级SMS

- 选用支持国密算法、高可用的凭据管理系统(如安当SMS);

- 为Nacos集群申请服务证书。

步骤2:改造Nacos启动逻辑

- 在Nacos Server的

application.properties中移除db.password; - 新增

SmsDataSourceConfig.java,启动时调用SMS SDK; - 凭据有效期设为15分钟。

步骤3:配置自动轮换(进阶)

- SMS对接MySQL,每24小时自动轮换

nacos_user密码; - Nacos通过刷新机制获取新密码,无需重启。

步骤4:审计对接

- SMS日志接入SOC平台;

- 设置告警规则:“非Nacos Pod IP访问凭据” → 自动封禁。

成果

- Nacos配置文件100%无明文密码;

- 数据库账号实现自动轮换;

- 等保测评“配置安全”项满分;

- 一次拦截异常凭据请求(来自测试环境Pod),避免横向渗透。

老周后来感慨:“以前觉得改Nacos太麻烦,现在发现,不改才真麻烦。”

七、常见问题与避坑指南

Q1:Nacos社区版支持吗?

- 支持。改造不依赖Nacos源码,只需自定义DataSource Bean;

- 适用于Nacos 1.x / 2.x 所有版本。

Q2:会影响性能吗?

- 实测:SMS调用增加启动时间约300ms;

- 运行时无额外开销(凭据缓存在内存);

- 若启用自动刷新,每15分钟一次网络请求,可忽略。

Q3:K8s环境下怎么部署?

- 将SMS客户端证书挂载为Secret;

- 启动命令注入证书路径;

- 示例:

env:- name: SMS_CERT_PATHvalue: /etc/sms/nacos-cert.pem volumeMounts:- name: sms-certmountPath: /etc/sms

Q4:老版本Nacos怎么改?

- 若无法修改Java代码,可用Init Container方案:

- 启动前,Init Container从SMS获取密码,写入临时文件;

- 主容器从该文件读取(文件权限设为600,启动后删除);

- 虽非最优,但比明文配置安全得多。

八、自研SMS?还是用成熟方案?

很多团队想:“不就是个API返回密码?我们自己写个服务就行。”

但现实是:

- 密钥存储需HSM或国密芯片;

- 动态凭据需对接数据库权限系统;

- 高可用、审计、合规(等保/GDPR)开发成本极高;

- 一旦SMS出漏洞,全公司服务瘫痪。

建议:

- 小团队可用HashiCorp Vault + 自研适配层;

- 中大型企业,尤其金融、政务、医疗——直接采用成熟SMS平台。

安当SMS凭据管理系统,已支持:

- 国密SM2/SM4加密通信与存储;

- 与Nacos、Spring Cloud、K8s深度集成;

- 内置数据库动态凭据引擎,支持MySQL/Oracle/PostgreSQL;

- 提供等保2.0合规模板与审计看板;

- 已在多家银行、证券、政务云落地。

记住:你不需要自己造一个保险箱,你只需要一个真正防撬的。

九、未来:配置安全,是零信任的起点

随着零信任架构推进,“永不信任,持续验证”成为新标准。

而Nacos作为微服务的“神经中枢”,其安全性至关重要。

未来的演进方向包括:

- Nacos配置本身加密:敏感配置项(如LDAP密码)也由SMS管理;

- 运行时凭据绑定:凭据与Pod身份、网络策略联动;

- 自动化风险响应:检测到Nacos异常行为,自动吊销其凭据权限。

而这一切的起点,是把那一行password=xxx,从配置文件里彻底删除。

十、写在最后:安全不是“藏起来”,而是“管起来”

回到开头的教训:

“就因为一行配置,被罚80万”——值吗?

不值。但更不值的是,我们明明有更安全的方案,却因为“怕麻烦”而不用。

Jasypt是止痛药,SMS才是根治方案。

明文密码是便利贴,动态凭据才是保险柜。

真正的配置安全,不在于加密算法多复杂,而在于:

- 密码是否动态?

- 访问是否受控?

- 行为是否可审?

- 泄露是否可控?

如果这些没做到,那么“加密配置”,不过是给明文披了件隐身衣。

而聪明的团队已经行动:

让Nacos不再“知道”密码,只负责“用”密码——用完就忘,不留痕迹。