统一身份认证、权限管理系统设计

统一身份认证、权限管理系统设计

- 背景

- 什么是统一身份平台?

- 权限模型、应用场景及常用框架

- RBAC权限模型

- 统一身份认证与单点登录的区别

- 整体架构设计

- 集成架构

- 系统架构

- 技术架构设计

- 逻辑架构

- 技术架构图

- 总结

在数字化转型加速的当下,企业内部往往部署着人力、财务、OA、ERP等多套业务系统,再加上内网准入、无线网准入、邮箱、网盘等基础服务,员工每天需要记忆多个账号密码,IT部门也要再不同系统中重复维护用户信息,权限混乱、安全漏洞等问题层出不穷。

本章进行企业级统一身份认证、权限管理平台的核心设计逻辑,阐述一套灵活、安全、可扩展的权限体系架构思路。

背景

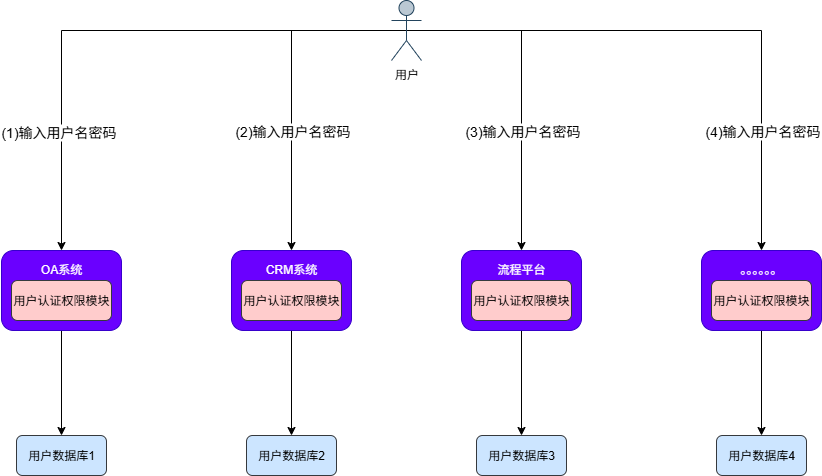

在企业数字化推进过程中,认证、权限管理的混乱问题,常常会变成阻碍业务高效运转的"隐形障碍"。就像很多企业会遇到的情况:CRM系统、OA系统、财务软件等各类业务系统,各自沿用独立的认证、权限规则,彼此之间毫无兼容性可言。

作为技术人员开始着手搭建通用的身份认证、权限管理系统时, 挑战接踵而至:

(1) 如何平衡 “权限粒度细化” 与 “管理复杂度” ?过细的权限会增加配置成本,过错则无法满足安全管控需求;

(2) 怎样实现新旧系统的权限平滑过度?避免替换过程中出现业务中断;

(3) 如何在支撑多业务系统接入的同时,保证权限校验的低延迟与高稳定性?

(4) 更关键的是,如何与企业现有单点登录(SSO)系统无缝对接,既让用户享受"一次登录、多系统访问"的便捷,又不消弱权限控制的安全性?

什么是统一身份平台?

统一身份认证、授权管理平台简称 IAM(Identity and Access Management 的缩写),即"身份识别与访问权限管理",具有单点登录、强大的认证管理、基于策略的集中式授权和审计、动态授权、企业可管理性等功能。

IAM是一套全面的建立和维护数字身份,并提供有效的、安全的IT资源访问的业务流程和管理手段,从而实现组织信息资产统一的身份认证、授权和身份数据集中管理与审计。核心功能包括:单点登录(SSO)、认证管理、授权管理、应用接入管理、统一授权和审计 等。

权限模型、应用场景及常用框架

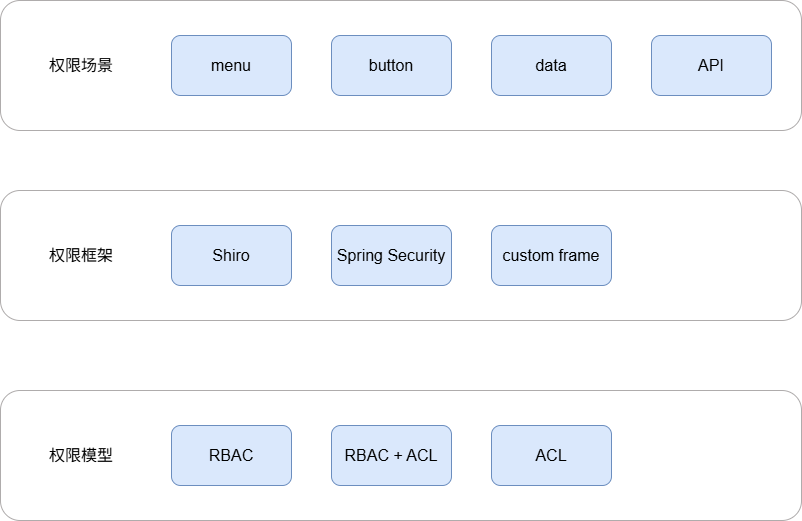

在统一身份认证权限管理平台的构建中,权限模型是核心设计基石,应用场景决定功能覆盖范围,而技术框架则为落地实现提供关键支撑。三者协同作用,共同保障平台的安全性、灵活性与可扩展性,具体内容如下:

- 应用场景:统一身权限管理平台常见的权限应用场景包括:菜单权限、按钮权限、数据权限及API访问权限等。

- 常用框架:在技术实现层面,主流的权限验证框架有OAuth、Shiro、Spring Security等。

- 权限模型:权限模型除了RBAC外,还包括 RBAC + ACL 混合模型、ACL(Access Control List,访问控制列表)等。

RBAC权限模型

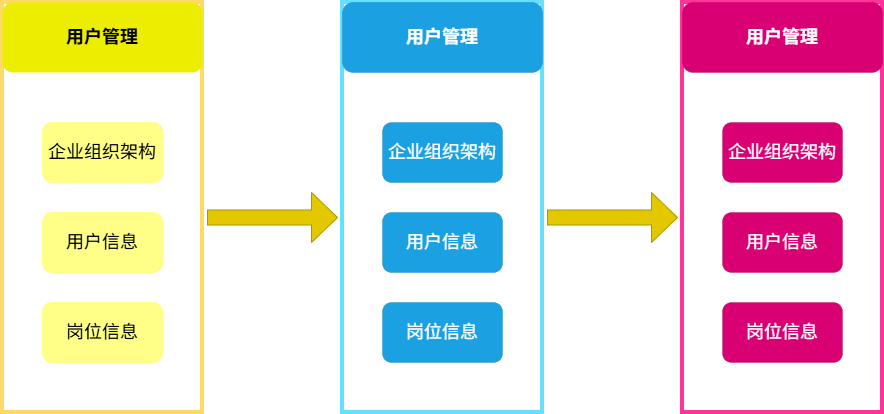

目前,行业内应用最为广泛且成熟度最高的权限控制方案,当属 RBAC (Role-Based Access Control,基于角色的权限控制)模型。其核心逻辑是引入 “角色” 作为中间介质,打破 "用户"与"权限"的直接绑定,构建起 "用户 - 角色 - 权限"的三层关联关系,这一设计显著提升了权限配置的灵活性与可维护性。具体如下图所示:

统一身份认证与单点登录的区别

首先需要明确两个易混淆的核心概念:统一身份认证与单点登录,二者在定位与功能上存在本质区别,具体如下:

(1) 功能定位差异

IAM是身份认证与访问管理的综合解决方案,涵盖身份认证、权限分配、多因素认证等核心功能,旨在统一管理用户身份信息和访问权限。SSO是IAM的具体实现方式,通过中心化认证服务实现跨系统无缝登录,但仅涉及登录流程优化。

(2) 实现方式差异

IAM通过协议标准(如OAuth 2.0、SAML)或统一目录服务实现跨系统身份一致性,需定制开发或第三方工具支持。SSO则通过中心化认证服务直接管理用户登录状态,无需额外协议或中间件。

(3) 应用场景差异

IAM适用于需要统一管理身份、权限及终端设备的复杂场景(如企业数字化转型),而SSO适用于已有多个独立系统的场景(如企业内ERP、CRM等应用集成)

整体架构设计

统一身份认证、权限系统不是孤立的,它要和企业的其它系统(比如 OA、CRM、财务系统)对接,所以整体架构要考虑"集中管理"和"灵活对接"。

集成架构

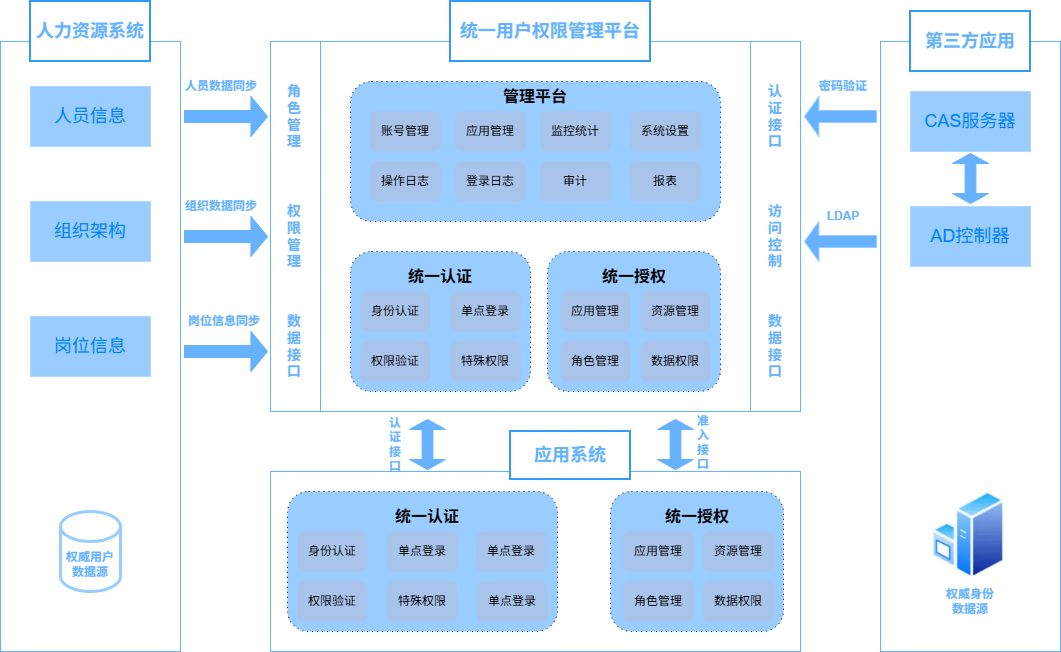

统一认证、权限系统并非孤立存在的 “信息孤岛”,而是需要与企业内其它系统深度协同的核心枢纽。

它既要对接上游的基础数据源系统:比如HR系统(当员工入职时,自动同步个人信息到权限系统并完成账号创建)、组织架构系统(部门发生调整时,实时将最新的组织关系同步至权限系统)、AD域控制器(实现企业内网账号与权限系统的身份关联)等,通过数据互通确保用户信息的准确性和时效性。

同时也要向下游业务系统输出核心服务能力:为OA系统、财务系统、CRM系统等提供统一的权限校验、身份认证、单点登录等基础支撑,让各业务系统无需重复开发身份权限模块,只需调用统一接口即可实现安全访问控制。

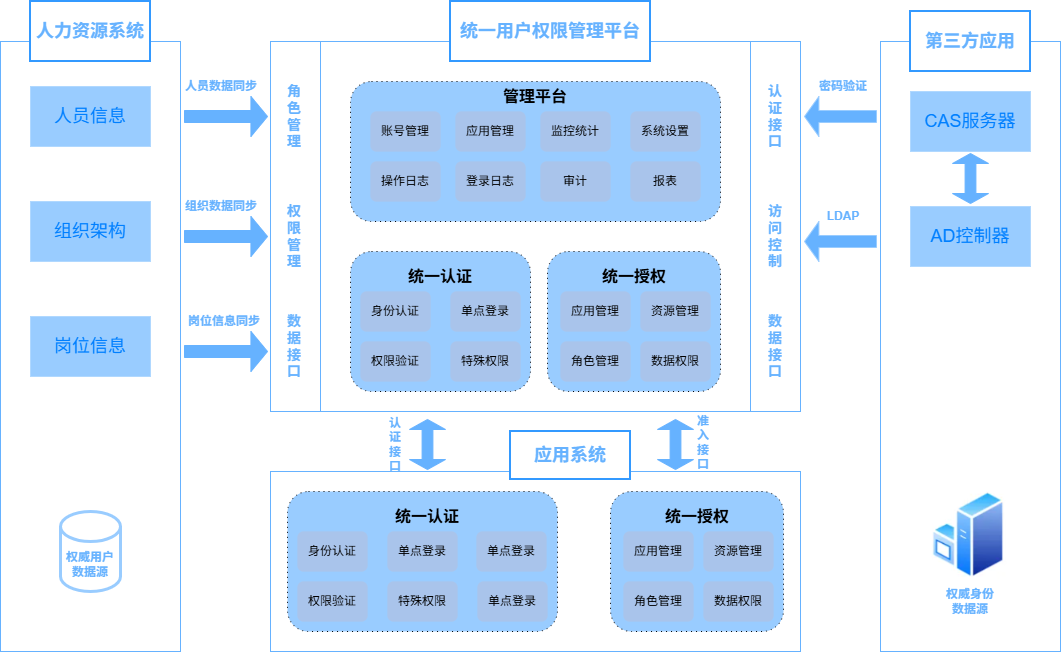

具体的系统交互架构如下:

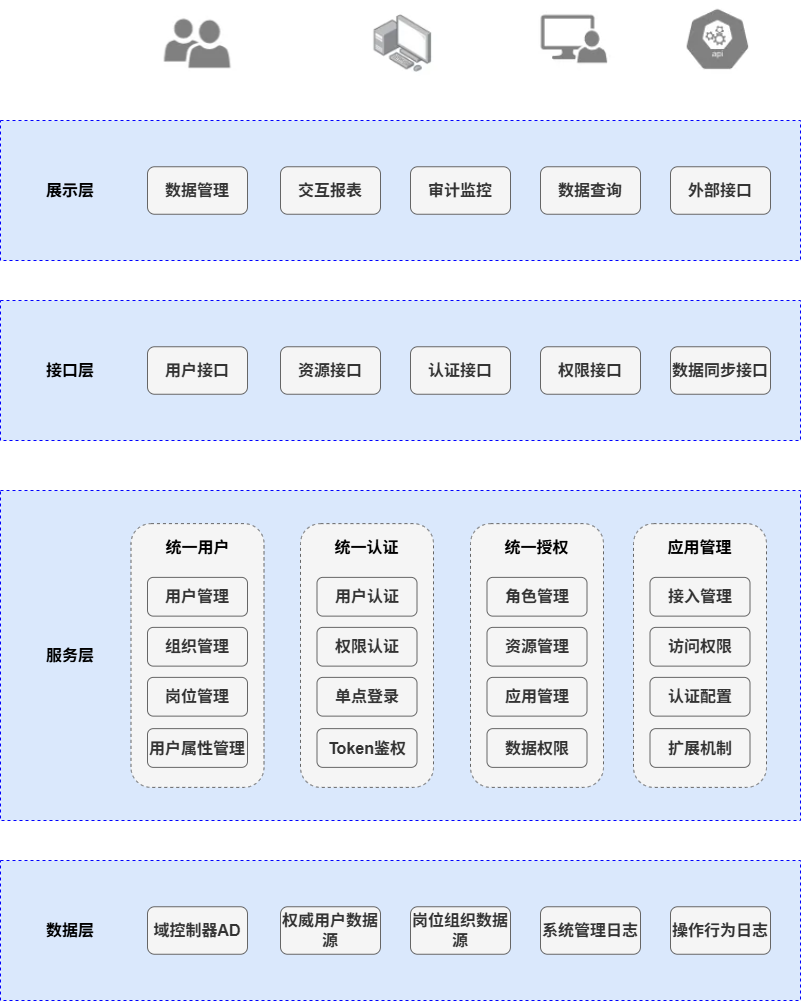

系统架构

统一认证、权限系统整体架构从外到内分为四层,各层职责明确、层层衔接,共同支撑系统的稳定运行,具体分层如下:

展现出:作为系统的访问入口来源,明确系统的服务对象,包括内部员工、外部客户、合作伙伴三类群体,支持他们通过电脑、手机、平板等多端设备发起访问请求;

接口层:承担接收用户层发起的各类请求的作用,先进行基础安全防护(如抵御恶意攻击),再将合规请求精准转发至后续服务层,避免无效或危险请求进入系统内部;

服务层:是权限管理功能的核心实现层,包含身份认证、用户管理、权限管理、权限校验这四大关键服务模块。身份认证服务处理用户登录请求,验证合法后生产临时访问凭证;用户管理服务负责用户信息全生命周期管理;权限管理服务聚焦角色与权限配置;权限校验服务则在下游系统用户发起操作时,验证其是否具备对应操作权限。

数据层:承担系统所有数据的存储职责,存储内容包括用户信息(账号、密码、所属部门)、角色信息、权限信息,通常采用MySQL、PostgreSQL等关系型数据库,且对密码等敏感数据采用MD5 或SHA256等方式加密存储,保障数据安全。

技术架构设计

逻辑架构

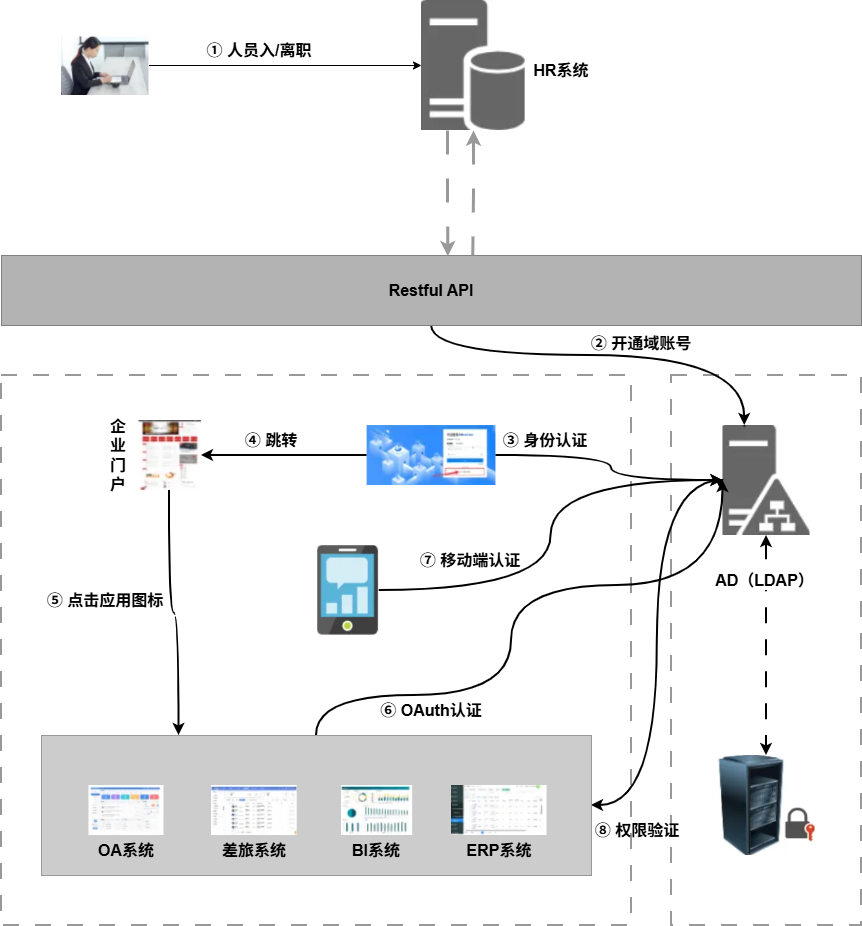

下图是统一身份认证权限平台的逻辑架构图,以HR为权威用户数据源,基于LDAP构建身份权威源并对外推送身份信息,采用OAuth单点登录体系,支持多协议安全认证网关与多登录接入规范,能追溯各类操作并生成审计报表,还在门户提供全面身份管理功能,企业门户、微信及OA、HR等系统依次实现认证访问。

技术架构图

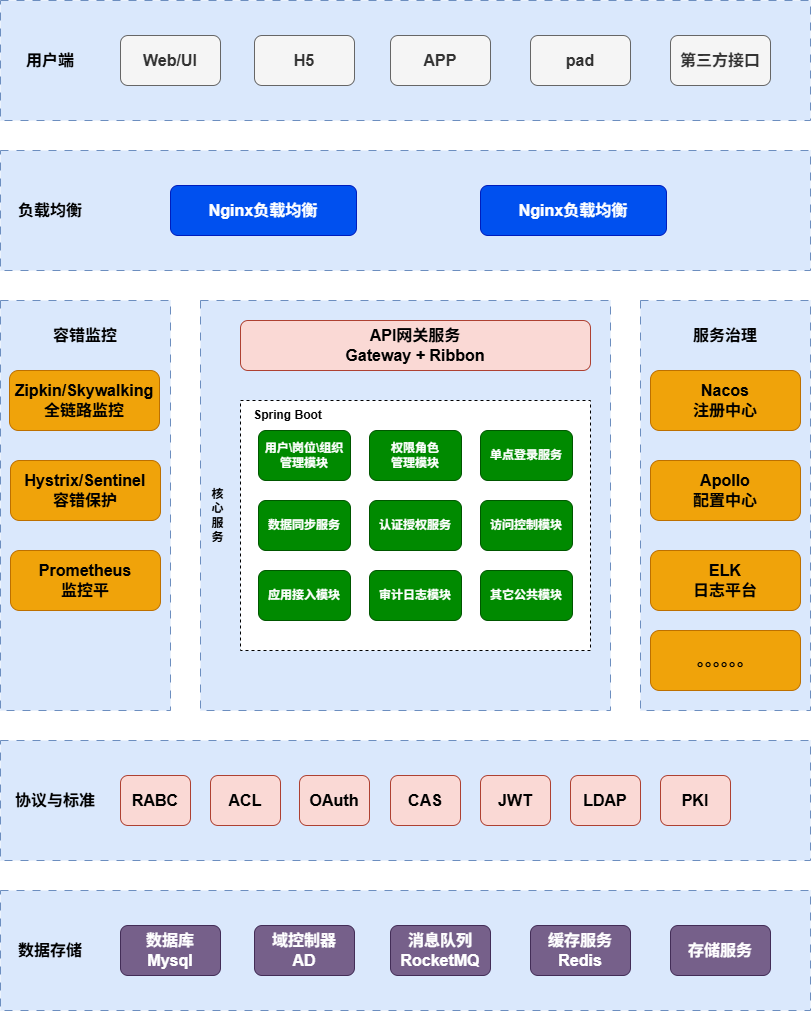

整个平台拆分为用户服务、角色服务、权限校验服务等多个独立微服务,通过Spring Cloud Alibaba框架实现服务注册与发现(Nacos)、配置中心(Nacos)、服务熔断与降级(Sentinel)。例如,权限校验服务独立部署,避免因其它服务异常(如角色管理服务故障)影响核心校验功能。

总结

统一身份认证权限管理系统的核心价值,在于将分散的权限逻辑集中化、标准化,同时保持对业务变化的适应性。通过基于 “用户-角色-权限” 的RBAC权限管理模型,系统既能满足多业务系统的通用需求,又能通过自定义规则适配特殊场景。而完善的审计日志和动态权限调整能力,则为企业安全合规提供了保障。