Web3.0的底层引擎

引言:从“账本”到“世界计算机”的范式转移

Web3.0的愿景,是构建一个由用户拥有和控制的互联网。要实现这一宏伟目标,我们需要的不仅仅是一个不可篡改的“分布式账本”,更需要一个能够执行复杂逻辑、存储海量数据并与现实世界安全交互的“去中心化世界计算机”。这台计算机的性能、安全性和可扩展性,完全取决于其底层的核心引擎。

本文将从密码学、共识机制、P2P网络体系、分片技术、智能合约、L2解法、跨桥技术等多个方面详细阐述区块链的底层原理。

1. 区块链的密码学基石

密码学是区块链安全的基石,它提供了数据完整性、身份验证和隐私保护的数学工具。

1.1 哈希函数 (SHA-256): 区块链的“数字指纹”。

原理: 任意长度的输入数据,通过哈希函数都会得到一个固定长度的、独一无二的输出(哈希值)。输入任何微小的改动,都会导致输出的哈希值天差地别。

hash函数有三个特性:

-

确定性:同样的输入经哈希运算后,永远会得出同样的输出。

-

雪崩效应:输入哪怕只改动一点点,输出结果就会完全不同。

-

单向不可逆:给定一个哈希值a1b2c3...,几乎不可能反推出原始数据,进而保证了数据的隐私和安全。

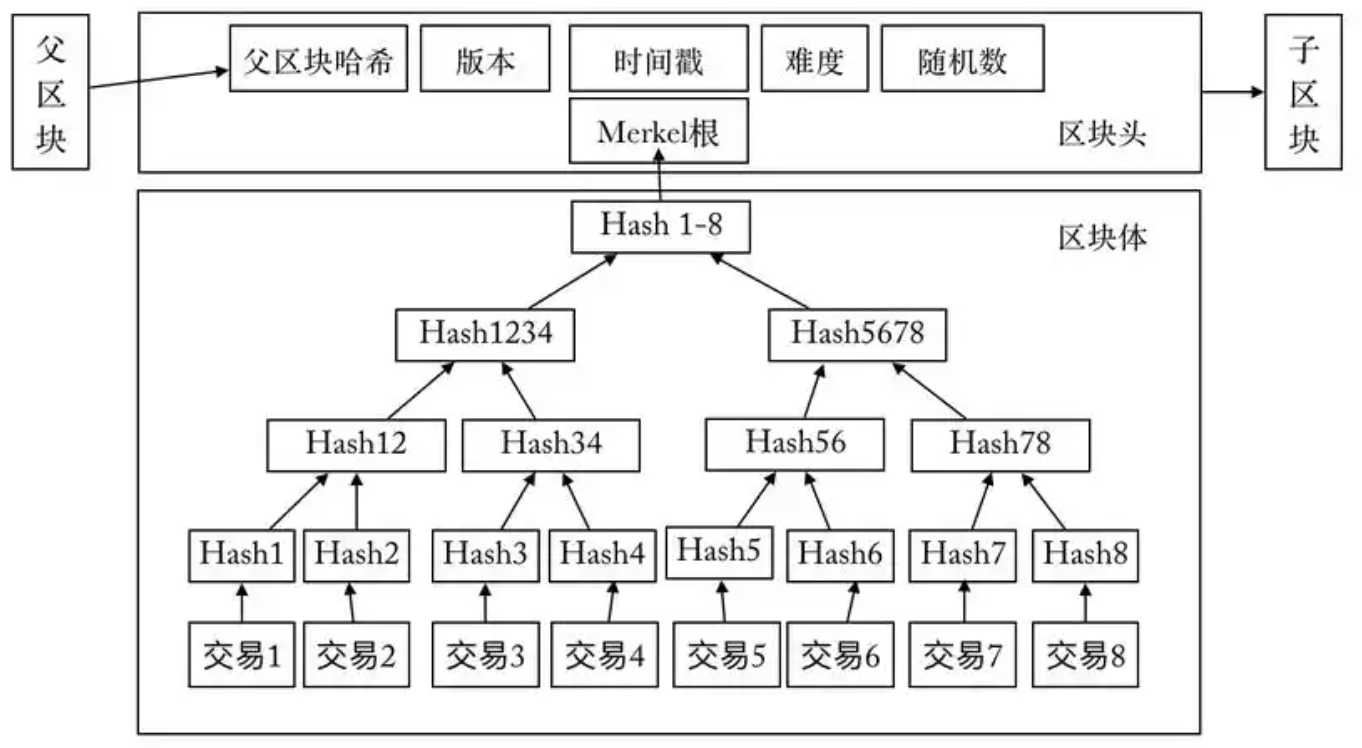

1.2 海量交易档案管理:Merkle树

Merkle树,本质上是一种二叉树,但它的节点并非存储原始数据,而是存储其子节点数据的哈希值。核心思想是:通过对数据进行逐层哈希,最终将一个庞大的数据集(如一个区块中的所有交易)聚合成一个唯一的、固定长度的哈希值——即Merkle根(Merkle Root)。

让我们通过一个简单的例子来直观地理解它的构建步骤:假设一个区块包含4笔交易:TxA, TxB, TxC, TxD。

- 步骤1:计算叶子节点 (Leaf Nodes)

-

对每一笔原始交易数据单独进行哈希计算,得到各自的哈希值。这些哈希值构成了Merkle树的最底层——叶子节点。

H(A) = Hash(TxA),H(B) = Hash(TxB),H(C) = Hash(TxC),H(D) = Hash(TxD)

-

- 步骤2:构建中间节点 (Intermediate Nodes)

-

将相邻的两个叶子节点的哈希值拼接在一起,然后对这个拼接后的新字符串进行哈希计算,得到它们父节点的哈希值。

H(AB) = Hash(H(A) + H(B)),H(CD) = Hash(H(C) + H(D))

-

- 步骤3:构建根节点 (Root Node)

-

重复步骤2,直到只剩下一个哈希值。这个最终的哈希值就是Merkle根。Merkle Root = Hash(H(AB) + H(CD))

-

Merkle极致高效的数据验证

假设你是一个轻节点,你只存储了区块头,想验证你的交易TxC是否真的存在于这个区块中。你不需要下载所有交易,只需要向一个全节点请求一个**“Merkle证明 (Merkle Proof)”**。

对于TxC,这份证明包含两部分:

- 交易TxC本身。

- 从TxC到根节点的路径上所需要的**“兄弟哈希”**。在这个例子中,你需要:H(D) 和H(AB) 。

你的验证过程如下:

-

你自己计算 H(C) = Hash(TxC)。

-

你用自己算出的H(C)和证明中提供的H(D)拼接并哈希,得到 H(CD)' = Hash(H(C) + H(D))。

-

你用自己算出的H(CD)'和证明中提供的H(AB)拼接并哈希,得到 Merkle Root' = Hash(H(AB) + H(CD)')。

-

将自己计算出的Merkle Root'与你从区块头中获得的、可信的Merkle Root进行比较。

如果两者完全一致,你就可以100%确定,你的交易TxC不仅是真实有效的,而且确实存在于这个区块的原始位置上。

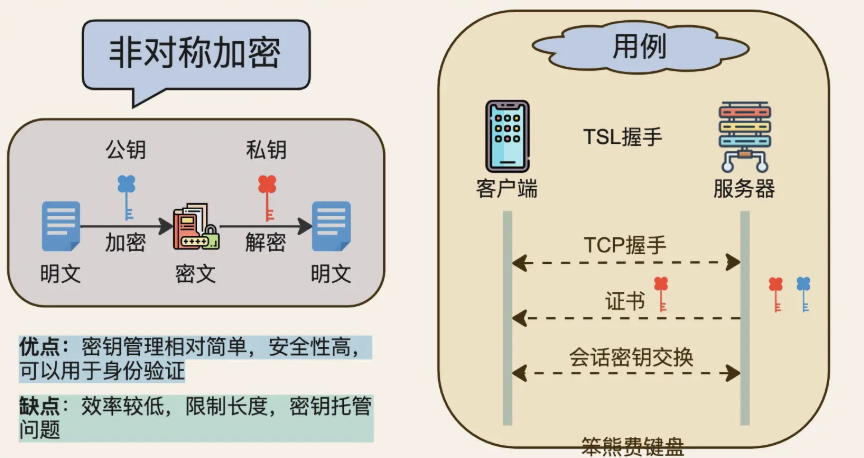

1.3 公私钥密码学 : 数字所有权的“钥匙与锁”

原理: 每个用户拥有一对密钥:公钥和私钥。私钥由用户秘密保管,公钥可以公开分发。用私钥签名的信息,可以用公钥来验证,从而证明信息确实由该私钥持有者发出且未被篡改。

在交易过程中,用户使用私钥对交易进行签名,网络中的节点使用该用户的公钥(即钱包地址)来验证交易的合法性。整个交易过程中,只传送了签名,而签名无法被用来推导私钥。这就从根本上解决了密码泄露的问题。

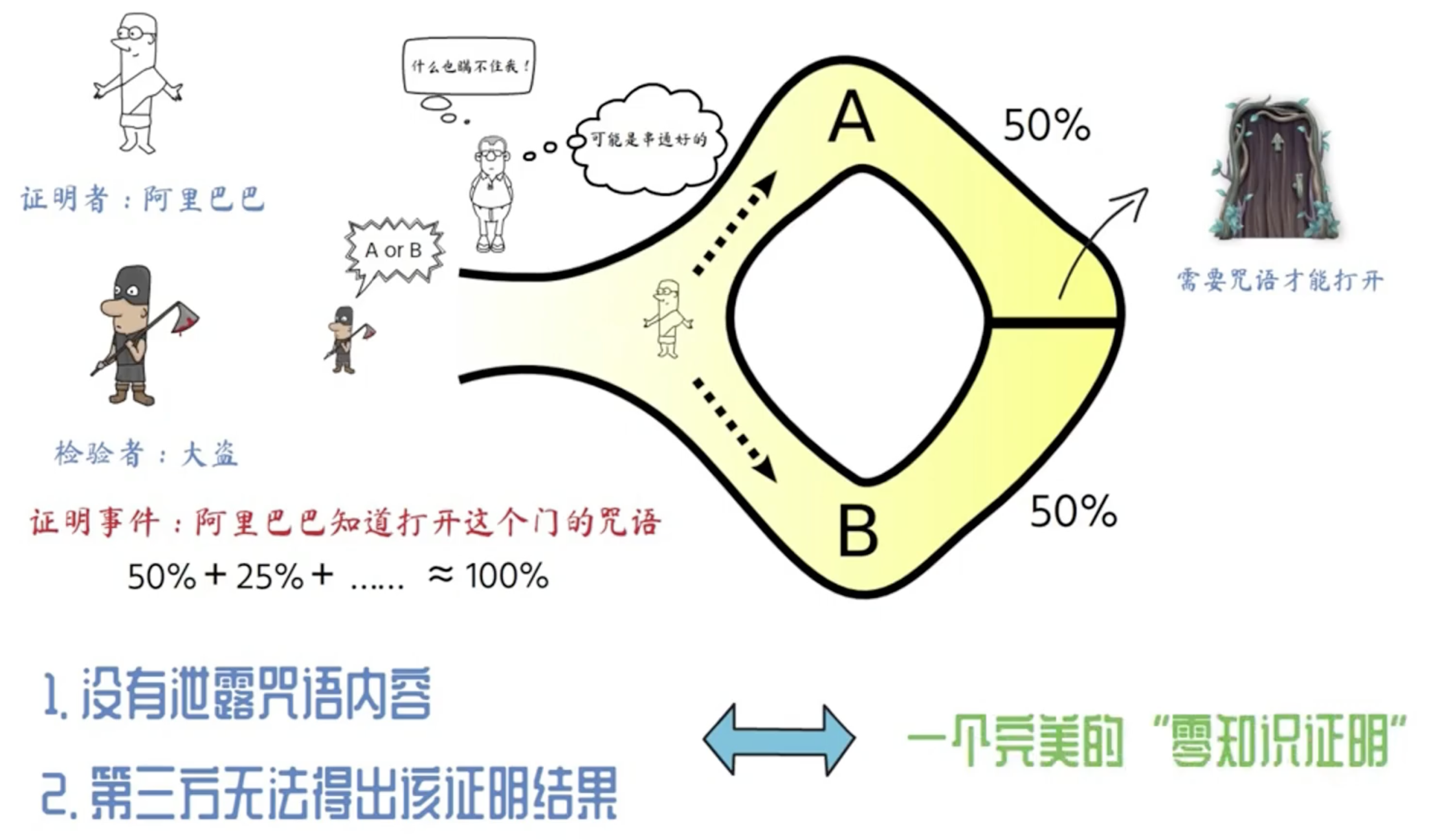

1.4 零知识证明:保障账户的隐私性

区块链面临同样的挑战:如何验证一笔交易的合法性(例如,证明你有足够的余额),而又不暴露你的账户余额、交易对手等敏感信息?

零知识证明,它是一种密码学协议,允许一方(证明者, Prover)向另一方(验证者, Verifier)证明一个声明是真的,而无需透露该声明内容之外的任何额外信息。

为了理解ZKP的精髓,让我们使用一个著名的思想实验——“阿里巴巴的山洞”。

-

场景: 有一个环形山洞,只有一个入口,深处有一扇魔法门,需要说出正确的咒语才能打开。

-

人物: Peggy(证明者)和 Victor(验证者)。

-

目标: Peggy想向Victor证明她知道开门的咒语,但她绝不能把咒语本身告诉Victor。

证明过程:

-

Victor站在山洞外,看不见里面的情况。

-

Peggy独自进入山洞,随机选择走向左通道(A)或右通道(B)。

-

过了一会儿,Victor走到洞口,随机大喊:“从右通道(B)出来!”

-

情况分析:

-

如果Peggy开始时走的是右通道(B),她可以直接走出来。

-

如果Peggy开始时走的是左通道(A),她必须使用咒语打开那扇魔法门,穿过去,然后从右通道(B)出来。

-

-

Victor看到Peggy确实从B通道出来了。

这能证明什么?

这一次成功,Victor可能会想:Peggy有50%的概率恰好猜中了我要求的出口。于是,他们重复这个过程20次。Peggy每次都成功地从Victor指定的通道出来。

-

Peggy每次都猜对的概率是 (1/2)²⁰,这是一个微乎其微的数字(约百万分之一)。

-

此时,Victor可以在统计学上确信,Peggy一定拥有某种能力(即知道咒语)可以在两个通道之间穿行。

我们来检验ZKP的三大属性:

-

完备性: 如果Peggy真的知道咒语,她总能从Victor指定的出口出来。

-

可靠性: 如果Peggy不知道咒语,她每次只有50%的概率蒙对。重复多次后,她欺骗成功的概率趋近于零。

-

零知识性: 在整个过程中,Victor反复看到Peggy从A出或从B出,但他从未亲眼看到Peggy打开魔法门,也从未听到咒语。他只得到了一个结论:“Peggy知道咒语”,除此之外一无所获。

2. 共识机制

这是区块链的灵魂,是网络如何在没有中央协调者的情况下,共同维护一本账本的真实和唯一。

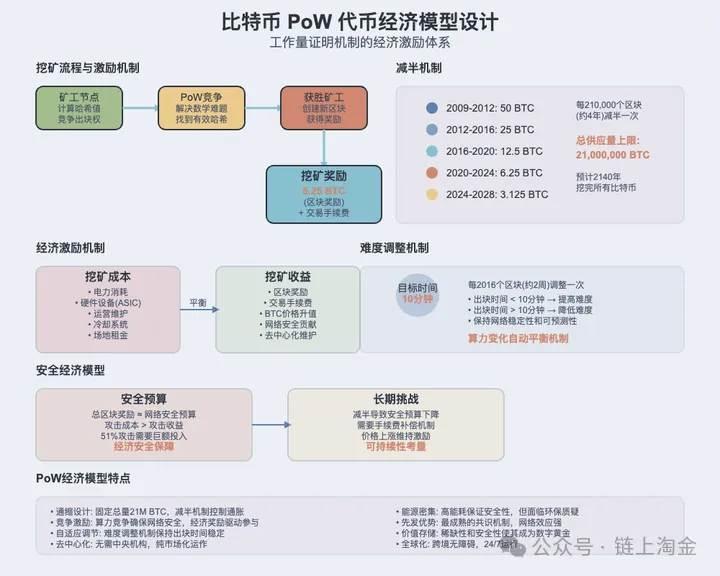

2.1 POW共识机制

Proof of Work - PoW,基于工作量证明,通过算力竞赛决定记账权,以比特币闻名。矿工不断计算一个数学难题(哈希难题),谁先找到答案,谁就获得打包下一个区块的权利。这种机制简单、安全,但能源消耗巨大且性能低下。

挖矿的核心目标

每一位矿工(或矿池)的最终目标都是唯一的:成为第一个成功创建下一个合法区块的人,并将其添加到区块链上。成功做到这一点,矿工将获得两部分奖励:

-

区块奖励 (Block Reward): 系统凭空“铸造”出来的新加密货币(例如,比特币在当前阶段是每区块3.125 BTC)。这是货币发行的主要方式。

-

交易手续费 (Transaction Fees): 该区块内包含的所有交易的发送者支付的手续费。

基于POW的挖矿全过程

第一步:准备工作——收集交易。

-

从内存池中挑选交易: 网络中所有待确认的交易都在一个公共的“等待区”里,这个区域被称为内存池 (Mempool)。矿工会从这里挑选交易。为了实现利润最大化,他们会优先选择那些支付了更高手续费的交易。

-

创建Coinbase交易: 矿工会创建一个区块中独一无二的、排在第一位的特殊交易,叫做Coinbase交易。这个交易没有输入方,它的作用是将区块奖励和本区块所有交易的手续费,支付给矿工自己的钱包地址。这就是矿工的“工资单”。

-

构建默克尔树 (Merkle Tree): 矿工将Coinbase交易和所有挑选出来的普通交易进行哈希运算,构建成一棵默克尔树。这棵树的树根 (Merkle Root) 是一个简短的哈希值,它能作为这个区块里所有交易数据的唯一数字指纹。

第二步:组装区块头

区块头通常包含以下几个关键部分:

-

版本号 (Version): 软件或协议的版本。

-

前一区块哈希 (Previous Block Hash): 这是最关键的部分,它像一条链子,指向并锁定前一个区块。这确保了区块链的连续性和不可篡改性。

-

默克尔根 (Merkle Root): 在第一步中计算出的交易数据指纹。

-

时间戳 (Timestamp): 当前的大致时间。

-

难度目标 (Difficulty Target): 这是本次竞赛的**“难度系数”**。网络协议会给出一个目标值,这是一个非常大的数字。

-

随机数 (Nonce): 一个从0开始的数字,这是矿工唯一可以随意更改的变量。

第三步:开始“工作”,计算Nonce

矿工的目标是:找到一个随机数 (Nonce),当把这个Nonce和其他区块头信息组合在一起,经过哈希函数(比特币使用SHA-256)计算后,得出的最终哈希值,必须小于或等于当前的难度目标 (Difficulty Target)。由于哈希函数的特性,这个过程没有任何捷径,只能通过暴力穷举的方式进行:尝试 (Trial):