网络安全主动防御技术与应用

1、入侵阻断技术与应用

(1)入侵阻断是网络安全主动防御的技术方法,通过对目标对象的网络攻击行为进行阻断。

·入侵防御系统:简称IPS。能够进行攻击行为检测,并能阻断入侵行为

·IPS具有防火墙和入侵检测等多种功能,但是受限于IPS在网络中所处的位置,IPS需要解决网络通信瓶颈和高可用性问题

·商用IPS都用硬件方式来实现,或者基于旁路阻断(SPS)来实现,SPS一般对网络延迟影响不大

2、软件白名单技术与应用

(1)技术方法是设置可信任的软件名单列表,以阻断恶意额软件在相关的网络信息系统运行

①构建安全、可信的移动互联网安全生态环境

②恶意代码防护:传统杀毒软件基于黑名单(病毒特征库)来匹配,具有相应的局限性,而软件白名单技术,只允许可信的软件安装和执行,可以阻止恶意软件安装和运行

③“白环境”保护:基于白名单安全策略,只有可信任的设备才能接入控制网络;只有可信性的消息才能在网络上传输;只有可信任的软件才允许被执行

3、网络流量清洗技术原理及技术

(1)技术原理:通过异常网络流量检测,而将原本发送给目标设备系统的流量牵引到流量清洗中心,把清洗完的流量转送到目标设备系统。包含三个步骤:流量检测、流量牵引与清洗、流量回注

(2)网络流量清洗技术应用:畸形数据报文过滤、抗拒绝服务攻击、Web应用保护、DDoS高防IP保护

4、可信计算机技术原理

(1)早期可信研究主要集中于操作系统的安全机制和容错计算

①TCG制定了一系列可信计算方面的标准,主要包括TPM和TNC

②TCG试图构建一个可信计算体系结构,从硬件、BIOS、操作系统等各个层次

③建立以安全芯片(TPM)为信任根的完整性度量机制

(2)可信计算机系统:可信根、可信硬件平台、可信操作系统和可信应用系统

①TPM是可信计算机平台的信任根,是可信计算的关键部件

②TCG定义可信计算平台的信任根包括三个根:可信度量根RTM、可信存储根RTS和可信报告根RTR

(3)中国基于自主密码算法建立起以TCM为核心的自主可信计算标准体系

(4)国家安全主管部门发布了《信息安全技术可信计算密码支撑平台功能与接口规范》,可信计算密码支持平台组密码技术为基础,实现平台自身的完整性、身份可信性和数据安全性等安全功能。该平台主要由可信密码模块(TCM)和TCM服务模块(TSM)两大部分组成

5、可信计算应用

(1)计算平台安全保护:利用TPM/TCM安全芯片对计算平台的关键组件进行完整性度量和检查,防止恶意代码篡改BIOS、操作系统和应用软件

(2)可信网络连接:可信网络连接(TNC)利用TPM/TCM安全芯片实现平台身份认证和完整性验证,从而解决终端的安全状态认证、接入后控制问题

6、数字水印技术原理和应用

(1)数字水印的嵌入方法分为空间域方法和变换域方法

①空间域方法:将水印信息直接叠加到数字载体的空间域上

②变换域方法:利用扩展频谱通信技术和hash函数

(2)数字水印技术原理有版权保护、信息隐藏、信息溯源、访问控制

7、网络攻击陷阱技术与应用

(1)网络诱骗技术是一种主动的防御方法

(2)网络攻击陷阱可以消耗攻击者所拥有的资源,加重攻击者的工作量,迷惑攻击者,甚至可以事先掌握攻击者的行为,跟踪攻击者,并有效地制止攻击者地破坏行为,形成威慑攻击者的力量

(3)网络攻击诱骗技术:蜜罐主机技术和陷阱网络技术

8、蜜罐技术和陷阱网络技术

(1)蜜罐主机技术包括空系统、镜像系统、虚拟系统

空系统:标准的机器,运行真实完整的操作系统及应用程序,不提供邮件、web等服务

镜像系统:把真机内容完全复制一份,欺骗攻击者进行攻击,有完整应用服务

虚拟系统:一台真实的物理机上运行仿真软件,虚拟出多个系统

(2)陷阱网络由多个蜜罐主机、路由器、防火墙、IDS、审计系统共同组成,为攻击者制造一个攻击环境,供防御者研究攻击者的攻击行为

(3)陷阱网络要实现蜜罐系统、数据控制系统、数据捕获系统、数据记录、数据分析、数据管理等

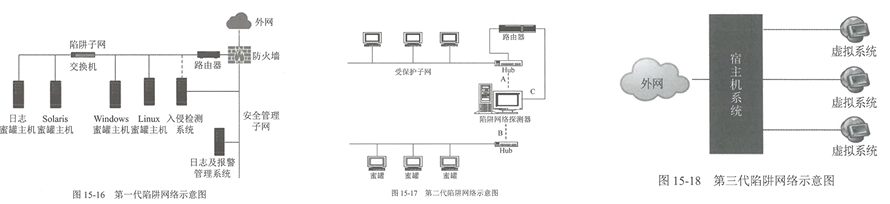

9、三代陷阱网络

(1)第一代陷阱网络技术:完整网络架构、包含防火墙、路由器、日志系统、蜜罐主机等

(2)第二代陷阱网络技术:实现数据控制系统、数据捕获系统的集成系统。优点:可以监控非授权的活动、隐蔽性更强、可以采用积极的响应方法限制非法活动的效果,如修改攻击代码字节,使攻击失效

(3)第三代陷阱网络技术:虚拟陷阱网络(Virtual Honeynets),它将陷阱网络所需要的功能集中到一个物理设备中运行,实现蜜罐系统、数据控制系统、数据捕获系统、数据记录等功能

10、网络攻击陷阱技术应用

(1)恶意代码监测。对蜜罐节点的网络流量和系统数据进行恶意代码分析,监测异常、隐蔽的网络通信,从而发现高级的恶意代码

(2)增强抗攻击能力。利用网络攻击陷阱改变网络攻防不对称状况,以虚假目标和信息干扰网络攻击活动,延缓网络攻击,便于防守者采取网络安全应急响应

(3)网络态势感知。利用网络攻击陷阱和大数据分析技术,获取网络威胁者情报,掌握其攻击方法、攻击行为特征和攻击来源,从而有效地进行网络态势感知