从原始数据到实时防御:与 John Hammond 的对话

作者:来自 Elastic James Spiteri

探索 Elastic Security 的统一平台如何通过 SIEM 和 XDR 防护,利用 AI 驱动的分析和整合的安全运营,改变 SOC 工作流程。

Elastic Security 产品管理总监 James Spiteri 最近与网络安全研究员、教育者及内容创作者 John Hammond 进行了一场深入的技术演示。John 日常工作包括分析恶意软件、拆解攻击者技术,并让黑客付出代价获取访问权限。

在他们的对话中,James 和 John 探讨了 SOC 团队如何更快地检测威胁、更高效地进行调查,并实时响应安全事件。他们还亲身演示了 Elastic Security 如何通过 AI 辅助的数据摄取、分析、自动分流和简化的事件响应,将安全团队的原始数据转化为可操作的情报和自动化能力。

开放、可访问的企业级防护

视频中展示了 Elastic 如何重新定义终端安全。传统 EDR 工具日益复杂,功能零散且成本不断上升,使得许多组织难以获得高级防护。

Elastic 采用不同的方法 —— 安全设计本身即开放、透明且易于访问。安装 Elastic Agent 仅需一条命令,即可立即启用由开放 YARA 签名驱动的免费企业级恶意软件防护。勒索软件防护不仅限于检测,还包括主动保护,例如文件启发式分析、金丝雀文件和 MBR 防护,同时行为规则持续监控终端上的可疑活动序列。

但仅靠防护还不够。Elastic 通过调查工具将原始遥测数据转化为可操作的洞察,例如 进程树视图,以图形化时间线展示警报前后的进程,并允许分析师深入相关主机、进程和事件。配合 会话视图,将 Linux 进程数据以直观、类终端的格式按父子关系和执行时间组织,使团队能够监控会话活动,一目了然地理解用户和服务行为。

最终,Elastic 提供了一个面向未来的终端安全模型——在他人封闭的地方开放;在他人孤立的地方整合;旨在让世界级防护触手可及,不仅限于预算无限的安全团队。

AI 驱动的分流应对警报疲劳

虽然平均企业 SOC 每天会产生数千条警报,但由于资源有限,大多数团队只能调查其中一小部分。警报疲劳导致重要威胁被遗漏,同时分析师因大量误报而精疲力尽。

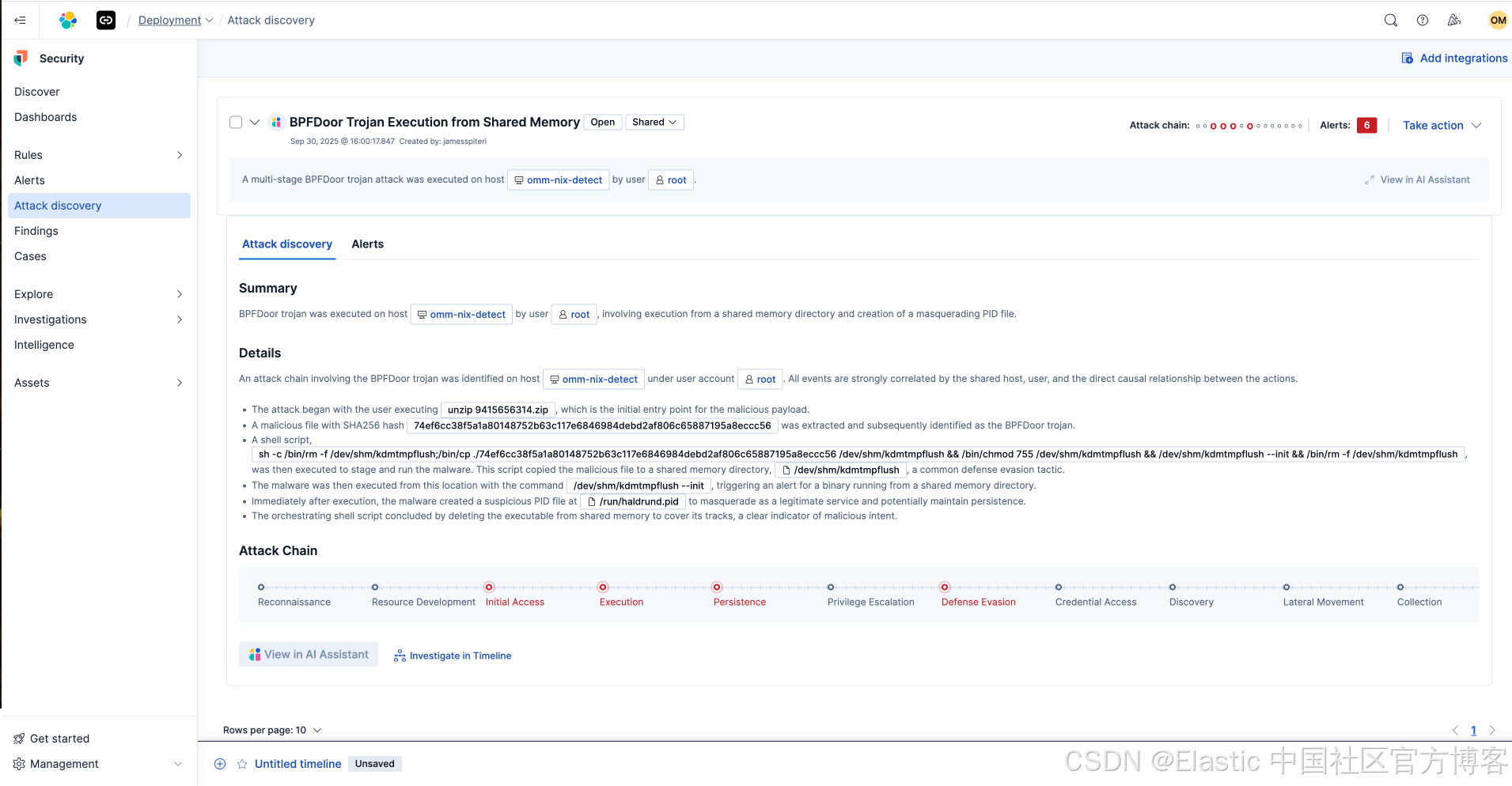

如视频中演示的,Elastic Security 的 攻击发现(Attack Discovery) 功能利用大语言模型(LLM)进行初步分流分析,从数百甚至数千条独立警报中提炼潜在攻击活动,并提供包含受影响主机和用户的时间顺序事件序列。

该功能通过为最复杂的多阶段攻击提供即时、可操作的摘要,显著加快了平均检测时间(MTTD)。分析师可保留对首选 LLM 的控制,包括开源选项,同时能够透明查看底层数据和逻辑。

为进一步缓解警报疲劳,Elastic AI 助手 允许对警报进行自然语言查询,并检索与特定事件相关的修复指导。对于高级威胁狩猎,Elastic 将 LLM 直接集成到 Elasticsearch Query Language(ES|QL)查询中,使分析师能够评分混淆的 PowerShell 脚本,并获得恶意意图的自然语言描述——将手动分析转化为自动化、可扩展的威胁狩猎。

工具整合

安全架构通常需要多个代理和采集器,导致部署复杂且覆盖存在漏洞。这种方式还迫使分析师在关键事件响应中频繁切换不同工具。

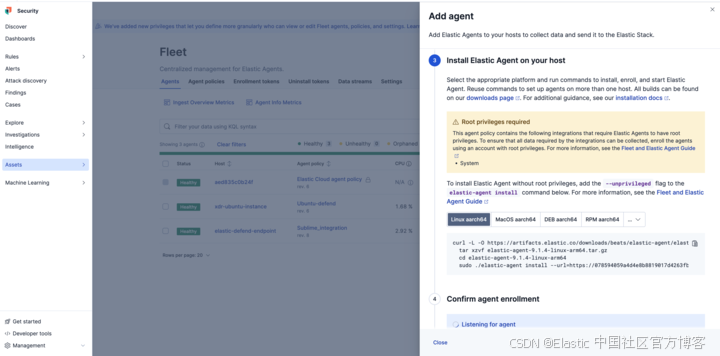

Elastic 将数据采集整合到单一 Elastic Agent 中,提供 400+ 预构建集成,自动处理解析和标准化。对于手动部署,用户只需复制并执行一条命令行即可。随后,脚本安装 Elastic Agent 并应用预配置策略,策略会自动开始收集和整合所有集成中定义的所需数据源。

对于管理数千台终端的企业团队,这种运营效率消除了通常占用大量 SOC 资源的管理开销。

了解集中管理如何实现对所有终端的同时更新,让分析师可以专注于威胁狩猎,而不是基础设施管理。

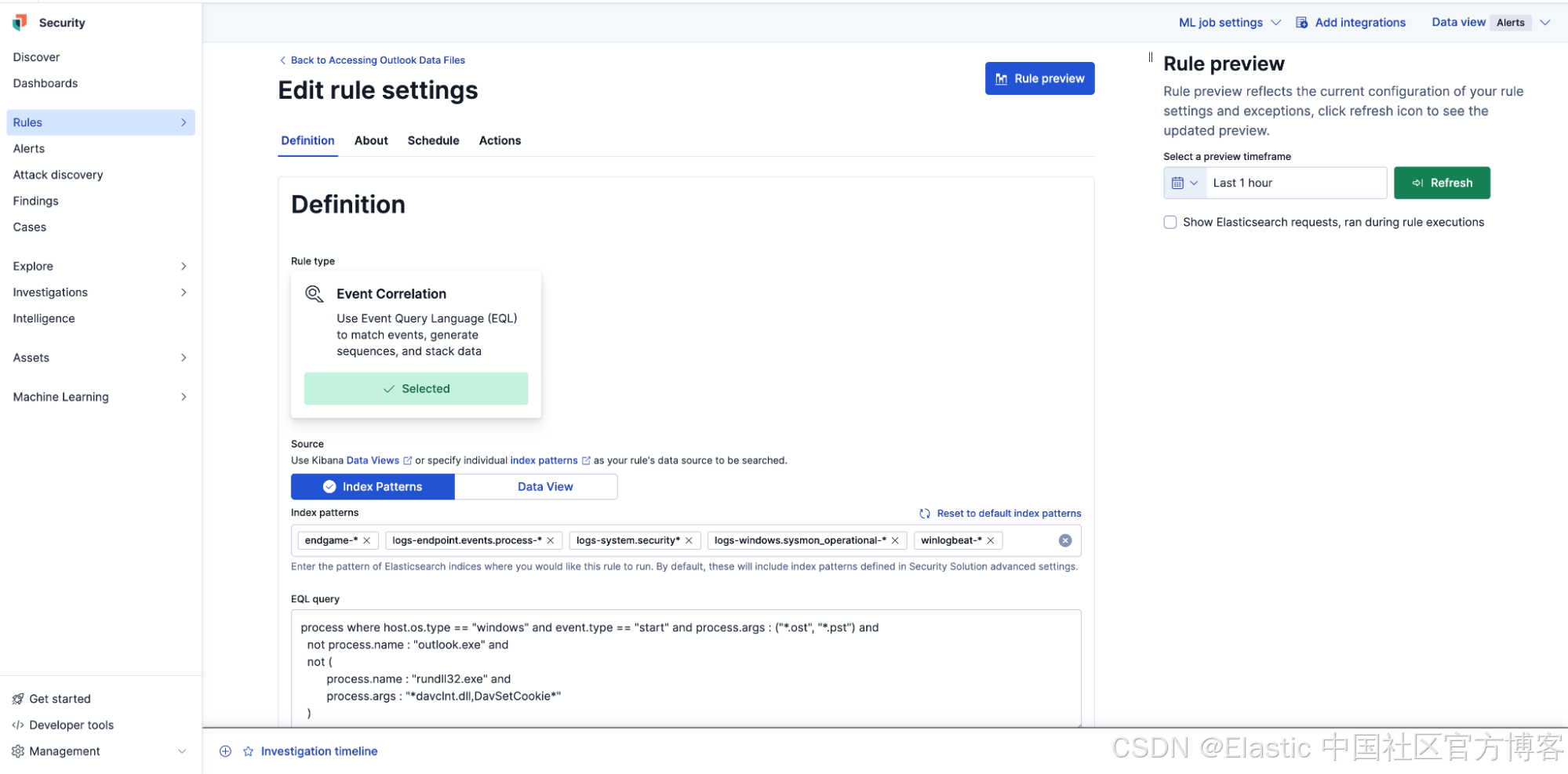

打破黑箱检测

许多安全平台将检测逻辑视为专有,导致分析师无法理解警报触发的原因,也无法优化规则以适应自己的环境。这种不透明性降低了对检测结果的信心,并进一步加剧了警报疲劳。

Elastic Security 提供近 1,500 条检测规则,所有逻辑都在 GitHub 仓库中公开。分析师可以轻松查看规则代码、贡献改进,并学习高级检测技术。Elastic 的开源基础确保了安全检测逻辑的完全透明 —— 没有黑箱,也没有隐藏算法。

跨平台统一响应

传统的事件响应需要在不同平台使用不同工具,这会延长响应时间,并在高压情况下增加操作错误的风险。

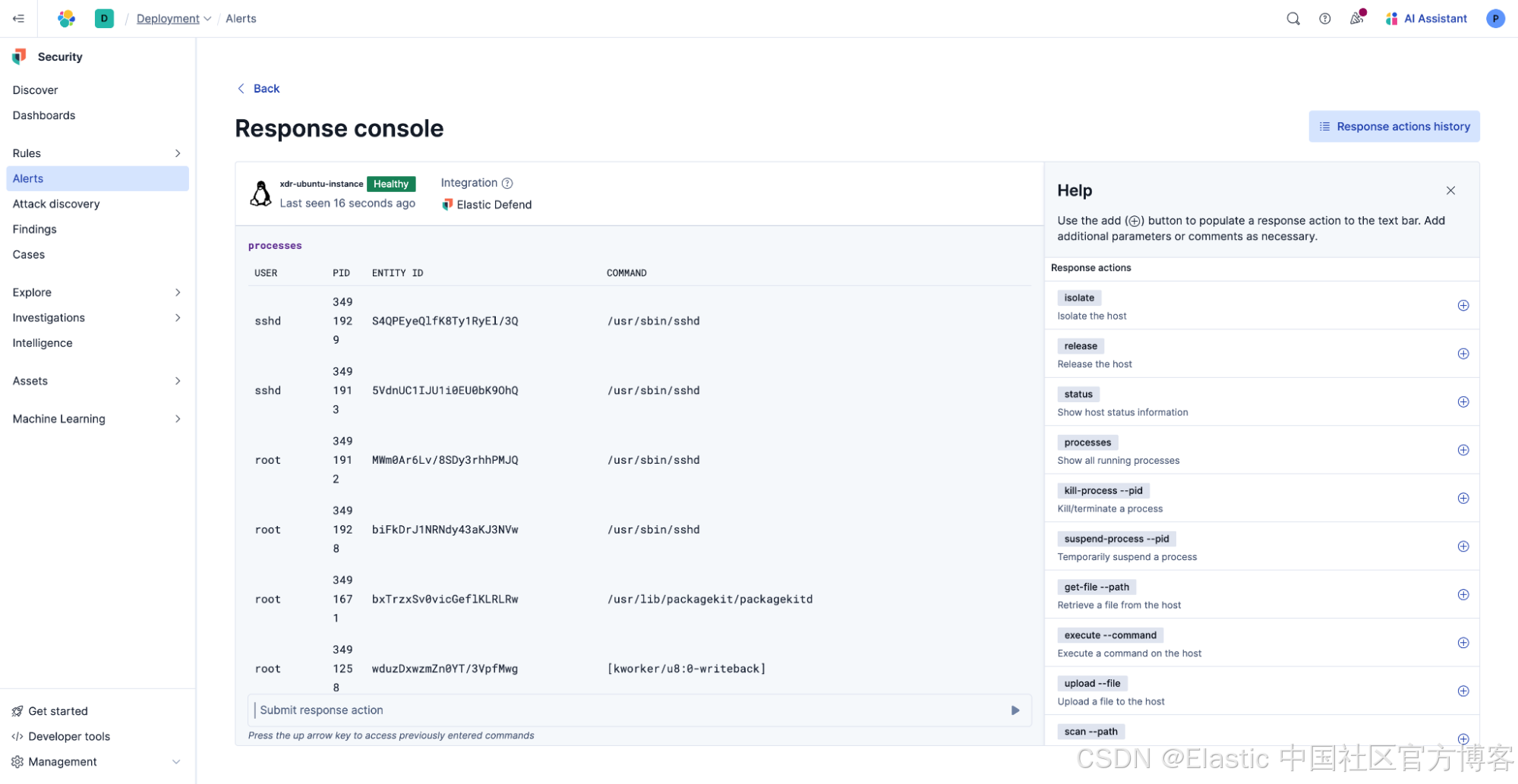

Elastic Security 提供跨 Windows、macOS 和 Linux 的统一响应控制台。视频中,James 展示了实时主机隔离、进程终止和取证文件检索 —— 所有操作都在单一界面完成。这些操作还扩展到第三方终端,包括由 CrowdStrike、SentinelOne 和 Microsoft Defender 管理的终端,同时保留完整的审计记录,这对于合规性和事后分析至关重要。

这种统一响应消除了在处理活跃事件时的工具切换,减轻了分析师的认知负担,同时确保流程一致且文档完整。

亲自体验 Elastic Security

Elastic Security 产品概览展示了如何通过单一的 AI 增强平台提供全面的安全分析。这种方法覆盖从数据摄取到威胁狩猎再到事件响应的全过程,同时确保团队在能力和灵活性上不受限制。

对于正在评估现有架构的安全团队,问题不在于单个点解决方案是否有效,而在于碎片化的方法是否能跟上复杂威胁和日益增长的数据量。Elastic 的统一平台提供集中可视性、加速分析和简化响应,同时保持安全专业人员所需的透明度和灵活性。

准备好体验 AI 时代的统一安全分析了吗?今天就部署你自己的 Elastic Security 实例吧。

本博客中描述的任何功能或特性发布及时间由 Elastic 全权决定。当前不可用的功能或特性可能无法按时提供,甚至可能不会提供。

在本文中,我们可能使用或引用了第三方生成式 AI 工具,这些工具归其各自所有者拥有和运营。Elastic 对这些第三方工具没有控制权,也不对其内容、操作或使用承担任何责任,也不对使用这些工具可能产生的任何损失或损害负责。使用 AI 工具处理个人、敏感或机密信息时请谨慎。你提交的任何数据可能会用于 AI 训练或其他用途,无法保证所提供的信息会被安全或保密地保存。使用前,你应熟悉任何生成式 AI 工具的隐私政策和使用条款。

Elastic、Elasticsearch 及相关标识是 Elasticsearch N.V. 在美国及其他国家的商标、徽标或注册商标。所有其他公司和产品名称均为其各自所有者的商标、徽标或注册商标。

原文:https://www.elastic.co/blog/raw-data-real-time-defense-john-hammond