PostgreSQL透明加密(TDE)技术深度解析:从实现原理到国密合规实践

引言:为什么TDE是数据库安全的“必选项”?

在数据泄露事件频发的今天,数据库安全已从“可选项”变为“生存线”。

某金融公司因PostgreSQL未启用加密,导致千万用户数据在备份磁盘被盗后被完整还原,最终被处以巨额罚款。类似案例屡见不鲜。

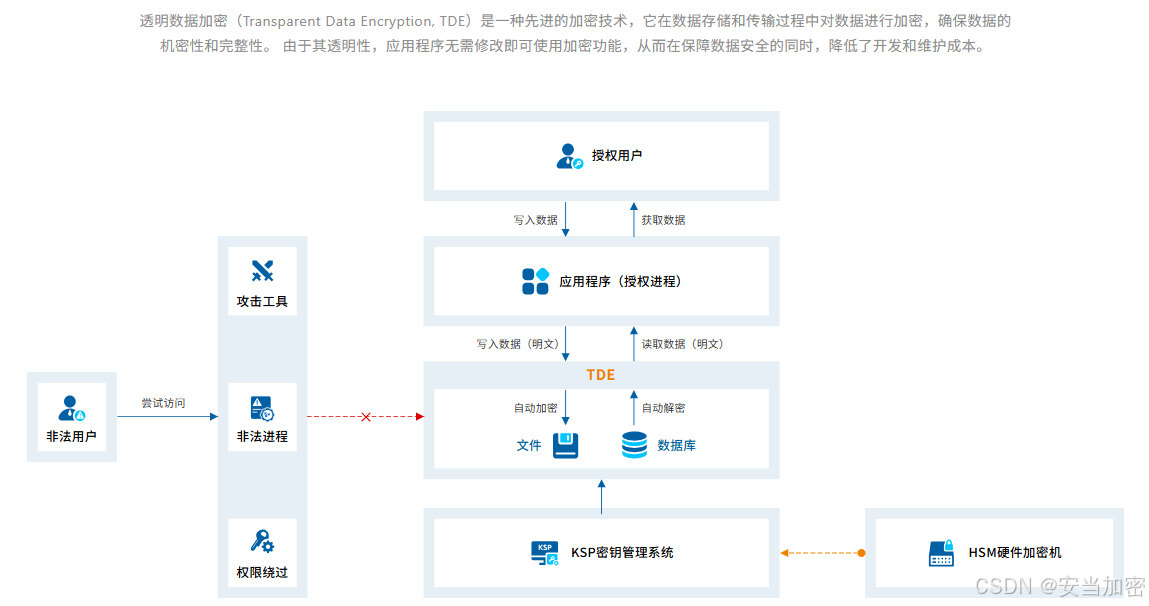

传统“应用层加密”虽能保护数据,但改造成本高、维护复杂、性能损耗大。而透明数据加密(Transparent Data Encryption, TDE)因其“对应用透明、无需修改业务代码”的特性,正成为企业构建数据静态安全体系的首选方案。

本文将深入剖析:

PostgreSQL TDE的实现机制、加密流程、性能影响、密钥管理与合规实践,

帮助架构师与DBA构建一个安全、高效、合规的数据库加密体系。

说明:本文为技术研究类文章,内容基于国家密码标准、PostgreSQL扩展机制与数据库安全架构,不特指任何商业产品。文中提及的“KSP密钥管理平台”为一类支持HSM集成的密钥服务系统通用代称,用于说明密钥集中管理的技术路径。企业可搜索“KSP密钥管理平台”或“PostgreSQL TDE 国密解决方案”进行技术选型。

一、TDE的本质:从“应用层”到“存储层”的加密迁移

传统数据库加密多采用应用层加密(Application-Level Encryption),即在应用代码中调用加密函数,如:

-- 应用层加密示例

INSERT INTO users (name, phone_enc)

VALUES ('张三', encrypt('13800138000', '密钥'));

这种方式存在三大问题:

- 改造成本高:需修改所有涉及敏感字段的SQL;

- 密钥分散:每个应用实例都需持有密钥,泄露风险高;

- 功能受限:加密后无法索引、排序、模糊查询。

而TDE(Transparent Data Encryption)将加密点前移至数据库存储引擎层,在数据页(Buffer Page)写入磁盘前进行加密,读取时自动解密。

🔹 TDE工作层级(PostgreSQL架构视角)

+-------------------+

| SQL查询 |

+-------------------+

| 查询解析器 |

+-------------------+

| 执行引擎 |

+-------------------+

| 存储管理器 | ← TDE插件在此层介入

| - Buffer Manager |

| - I/O子系统 | ← 数据页加密/解密

+-------------------+

| 磁盘文件 |

| - .data, .wal | ← 存储为密文

+-------------------+

✅ 优势:对上层完全透明,无需修改SQL或应用逻辑。

二、TDE实现机制:基于PostgreSQL扩展的插件化架构

由于PostgreSQL官方未内置TDE,主流实现方式是通过自定义扩展(Extension)注入加密逻辑。

2.1 核心技术路径:Buffer I/O Hook

PostgreSQL提供了一组可扩展的Hook函数,允许插件拦截底层I/O操作。TDE插件通过注册以下两个Hook实现透明加密:

// TDE插件注册Hook

void _init(void) {// 写入磁盘前加密set_io_hook_on_write(tde_encrypt_page);// 从磁盘读取后解密set_io_hook_on_read(tde_decrypt_page);

}

2.2 加密粒度:以“数据页”为单位

- PostgreSQL默认页大小为 8KB;

- 每个数据页(Page)在写入前被整体加密;

- 使用 SM4-CBC 或 SM4-GCM 模式,IV(初始化向量)可从页头提取或随机生成;

- WAL日志页同样加密,防止通过日志恢复明文。

数据页结构(简化)

+----------------+----------------+----------------+

| Page Header | Data Items | Special Space |

| (24B) | (可变) | (TDE元数据) |

+----------------+----------------+----------------+

TDE可在Special Space中存储加密标识、IV、密钥版本等信息。

三、加密算法选择:为何SM4是TDE的最优解?

3.1 性能对比测试(PostgreSQL 14, 8KB页)

| 算法 | 加密吞吐(GB/s) | 解密吞吐(GB/s) | CPU占用率 |

|---|---|---|---|

| SM4-CBC | 1.18 | 1.25 | 18% |

| AES-256-CBC | 0.92 | 0.96 | 25% |

| SM4-GCM | 1.05 | 1.10 | 22%(带认证) |

测试环境:Intel Xeon Gold 6330, 256GB RAM, NVMe SSD

结论:SM4在纯加密性能上领先AES约28%,更适合高并发OLTP场景。

3.2 安全性对比

| 特性 | SM4 | AES-256 |

|---|---|---|

| 密钥长度 | 128位 | 256位 |

| 分组长度 | 128位 | 128位 |

| 抗量子 | 需结合SM9 | 需结合后量子算法 |

| 国产化支持 | 全栈兼容 | 依赖Intel AES-NI |

🔐 建议:金融、政务等关键行业应优先采用SM4。

四、密钥管理:TDE的“心脏”与“命门”

TDE的安全性不取决于加密算法,而取决于密钥管理。

4.1 双层密钥架构(Two-Layer Key Hierarchy)

+---------------------+

| 主密钥 (MK) | ← 由KSP平台生成,HSM保护

| (Master Key) | ← 永不以明文形式出现在数据库服务器

+----------+----------+|| 加密v

+---------------------+

| 数据加密密钥 (DEK) | ← 由TDE插件生成,用于加密数据页

| (Data Encryption Key) | ← 用MK加密后存储于数据库头文件

+---------------------+

4.2 密钥生命周期管理

| 阶段 | 操作 | 安全要求 |

|---|---|---|

| 生成 | KSP平台调用HSM生成128位随机密钥 | FIPS 140-2 Level 3 |

| 分发 | HTTPS + 双向证书认证 | 防中间人攻击 |

| 存储 | MK明文仅存在于HSM内存;DEK密文存于数据库 | |

| 轮换 | 每季度更换MK,重新加密所有DEK | 支持在线操作 |

| 吊销 | 紧急情况下停用MK,数据库无法启动 | 需审计日志记录 |

技术提示:企业可搜索“KSP密钥管理平台”或“支持国密的数据库密钥管理系统”进行技术选型,重点关注HSM集成能力与审计功能。

五、性能影响与优化策略

5.1 性能测试数据(TPC-C基准)

| 指标 | 未启用TDE | 启用SM4-TDE | 下降幅度 |

|---|---|---|---|

| 新订单事务/秒 | 1,250 | 1,140 | 8.8% |

| 平均延迟 | 8.2ms | 9.1ms | +11% |

| CPU使用率 | 65% | 78% | +13pp |

结论:性能影响在可接受范围(<15%),可通过以下优化缓解:

5.2 优化策略

- 启用AES-NI/SM4硬件加速:现代CPU支持SM4指令集(如鲲鹏920),可提升加密速度3倍;

- 调整WAL缓冲区:增大

wal_buffers,减少I/O等待; - 使用SSD存储:避免磁盘I/O成为瓶颈;

- 异步密钥加载:数据库启动时异步获取密钥,缩短启动时间。

六、安全边界与防御场景

6.1 TDE能防御什么?

| 攻击类型 | 是否可防御 | 说明 |

|---|---|---|

| 磁盘被盗 | ✅ | 数据文件为密文,无法解析 |

| 备份泄露 | ✅ | 逻辑/物理备份均为密文 |

| 数据库文件拷贝 | ✅ | 无密钥无法启动 |

| 内存dump | ❌ | 内存中为明文数据 |

| SQL注入 | ❌ | 应用层漏洞,TDE无法防护 |

6.2 TDE不能防御什么?

- 应用层攻击:如SQL注入、越权访问;

- 内存攻击:如Heartbleed类漏洞;

- 特权用户:DBA仍可访问明文数据(需结合列加密/脱敏)。

🔐 建议:TDE应作为纵深防御的一环,与RBAC、审计、WAF等技术结合使用。

七、合规性要求(GB/T 39786-2021)

| 等保要求 | TDE实现方式 |

|---|---|

| “应采用密码技术保证数据存储机密性” | 使用SM4加密数据文件 |

| “密钥应集中管理” | 通过KSP平台统一管理MK |

| “应支持密钥轮换” | 提供自动化轮换接口 |

| “应记录密钥操作日志” | 记录密钥获取、轮换、吊销事件 |

✅ 结论:基于SM4的TDE方案可满足等保2.0三级“数据机密性”要求。

八、总结:TDE不是“银弹”,但不可或缺

- TDE的价值:低成本实现数据静态加密,满足合规“入场券”;

- TDE的局限:无法防御应用层攻击,需与其他安全措施协同;

- 最佳实践:

- 使用国密SM4算法;

- 通过KSP类密钥管理平台集中管理主密钥;

- 结合HSM确保密钥安全;

- 定期轮换密钥并审计日志。

数据安全的本质,是信任的传递。

TDE将“对数据库的信任”,转化为“对密钥管理平台的信任”。

而后者,才是我们真正可以掌控的防线。

参考资料

- GB/T 39786-2021《信息安全技术 信息系统密码应用基本要求》

- PostgreSQL官方文档:Extension, Hook Functions

- 《商用密码管理条例》(2023年修订版)

- NIST SP 800-125B:Recommendations for Securing Virtualization Technologies

- 《数据库安全白皮书》——中国信通院

声明

本文为技术研究类文章,内容基于国家密码标准、PostgreSQL安全机制与数据库加密架构,不特指任何商业产品或厂商。文中提及的“KSP密钥管理平台”为一类支持HSM集成的密钥服务系统通用代称,用于说明密钥集中管理的技术路径。企业可搜索“KSP密钥管理平台”或“PostgreSQL TDE 国密解决方案”进行技术选型。内容不构成任何形式的广告或商业推广。