数据库成为突破口:勒索软件攻击始于暴露的Oracle服务器

Yarix事件响应团队(YIR)发布了一份针对性入侵的深度分析报告,攻击者利用暴露的Oracle数据库调度程序功能获取了企业基础设施的访问权限。

攻击始于数据库暴力破解

攻击最初表现为针对Oracle数据库服务器的重复登录尝试。YIR指出:"检测到的入口点是攻击者利用了Oracle DBS(数据库服务器上运行的暴露服务)的某个功能,该功能允许远程执行命令。"日志显示,在一系列失败的登录尝试后,威胁行为者最终使用提升的"SYSDBA"权限成功通过认证。YIR强调:"当系统不再返回凭证错误提示时,这一迹象表明攻击者很可能已获取有效的数据库访问凭证。"

利用Oracle调度器横向移动

入侵成功后,攻击者使用Oracle外部作业调度程序(extjobo.exe)以系统级权限执行命令。通过该功能,攻击者投放了批处理脚本并运行Base64编码的PowerShell命令,这些命令会连接至命令控制(C2)服务器。YIR分析称:"通过系统获取的其他证据与几乎同时执行的Base64编码PowerShell命令之间的关联性表明,攻击者在初始阶段就使用'extjobo.exe'执行远程命令。"其中一条命令从攻击者控制的IP地址80.94.95.227:5555下载了有效载荷。调查人员还发现了与公开GitHub代码的关联,这些代码用于创建TCP反向shell,表明攻击者借用或改造了现有的攻击工具。

建立持久化访问通道

攻击者随后部署了合法的隧道工具Ngrok,在其系统与被入侵服务器之间建立加密连接。YIR观察到:"攻击者通过该工具建立了HTTPS加密隧道,其设备与被入侵数据库服务器之间的流量均通过该隧道传输。"攻击者直接在受害服务器上创建了包含Ngrok认证令牌的配置文件,从而通过远程桌面协议(RDP)维持隐蔽的持久化访问。

权限提升与勒索软件部署

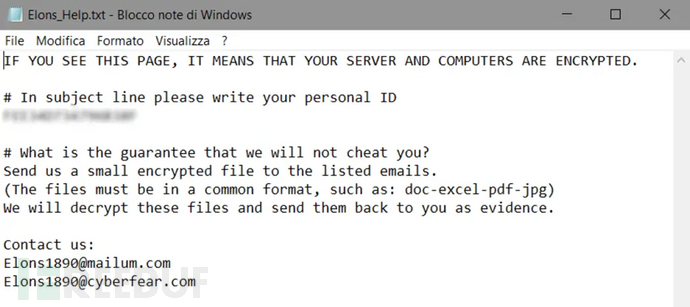

建立持久化访问后,攻击者创建了名为Admine$的新本地账户并将其加入管理员组,完成权限提升。同时投放了Process Hacker等工具辅助凭证窃取和进程操控。最终阶段,攻击者部署并执行了勒索软件。YIR详细说明:"在完成权限提升后,攻击者通过位于'C:\PerfLogs\win.exe'路径的勒索软件文件实施了加密操作。"该勒索软件创建了持久化计划任务,生成名为Elons_Help.txt的勒索说明文件,并通过清空回收站目录和删除已执行的有效载荷来消除痕迹。

勒索说明文件内容 | 图片来源:YIR

复合攻击手法分析

攻击者综合运用了凭证暴力破解、合法的管理功能(Oracle外部作业)、隧道工具(Ngrok)以及定制勒索软件来实现其目标。正如Yarix总结所言,事件响应人员必须预见到攻击者会"利用在企业基础设施中获得的立足点扩大控制范围以实现恶意目的"。及时修补漏洞、严格的服务暴露策略以及详细的日志留存仍是防御此类攻击的关键措施。