RBAC权限模型实战图解:绘制企业权限矩阵,告别混乱授权

上期我们讲了IAM四大模块,本期聚焦最实用的RBAC权限模型——用Mermaid绘制可落地的企业权限矩阵图,附带真实角色设计模板+避坑指南。无论你是架构师、开发、还是管理者,都能5分钟掌握权限设计精髓!

🎯 为什么90%的企业都在用RBAC?

RBAC(Role-Based Access Control,基于角色的访问控制)是目前企业权限管理的事实标准,原因很简单:

- ✅ 直观易懂:权限 → 角色 → 用户,三层结构清晰

- ✅ 易于管理:改权限只需调整角色,无需逐个改用户

- ✅ 扩展性强:支持角色继承、角色组、临时角色

- ✅ 合规友好:符合“职责分离”“最小权限”等审计要求

💡 举个栗子:

新员工入职 → 分配“销售专员”角色 → 自动获得客户查看、订单提交权限

员工升职 → 角色变更为“销售经理” → 自动增加数据导出、团队报表权限

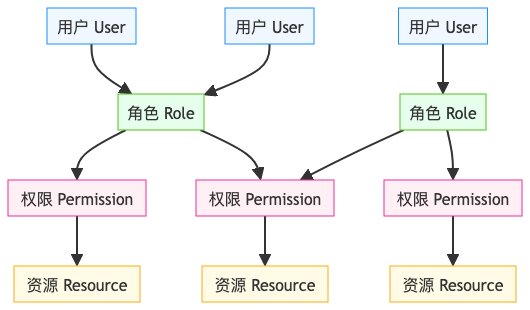

🧩 一张图搞懂RBAC核心结构

我们先用Mermaid绘制RBAC最基础的“用户-角色-权限”三层模型:

🔍 图解:

- 一个用户可拥有多个角色(如“项目经理”+“财务审批人”)

- 一个角色包含多个权限(如“销售经理”角色包含“查看客户”“导出报表”)

- 权限最终作用于具体资源(页面、API、数据表、按钮)

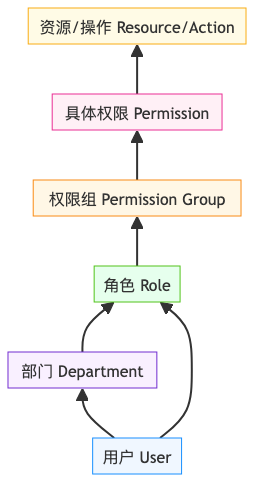

🏗️ 实战升级:企业级RBAC五层模型(含部门与权限组)

真实企业中,RBAC往往更复杂——需支持部门隔离、权限继承、临时授权。以下是增强版五层模型:

📌 各层说明:

- 用户层(User):员工、管理员、外部合作伙伴

- 部门层(Department):用于数据隔离(如“华东销售部只能看华东客户”)

- 角色层(Role):如“销售代表”“财务专员”“系统管理员”

- 权限组层(Permission Group):将权限打包,便于管理(如“客户管理权限包”“报销审批权限包”)

- 权限与资源层(Permission + Resource):最细粒度控制(如“客户列表页-导出按钮”)

🧾 附:真实企业RBAC角色权限矩阵表(可直接套用)

以下是一个电商公司的RBAC设计模板:

角色权限矩阵(电商公司示例)

角色 | 客户管理 | 订单管理 | 库存查看 | 财务报表 | 系统设置 |

销售专员 | ✔️ | ✔️ | ❌ | ❌ | ❌ |

销售经理 | ✔️ | ✔️ | ✔️ | ✔️ | ❌ |

仓库管理员 | ❌ | ✔️ | ✔️ | ❌ | ❌ |

财务专员 | ❌ | ❌ | ❌ | ✔️ | ❌ |

系统管理员 | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ |

✅ 使用说明:

- ✔️ = 拥有权限,❌ = 无权限

- 可根据公司业务增删“权限列”和“角色行”

- 建议打印张贴在IT办公室,作为权限分配依据

⚠️ RBAC设计三大致命误区(附解决方案)

❌ 误区1:角色爆炸(100+角色,管理瘫痪)

症状:每个岗位一个角色,甚至“张三专属角色”

后果:权限变更需改几十个角色,运维崩溃

✅ 解决方案:

- 合并相似角色(如“初级销售”“高级销售”合并为“销售代表”+权限分级)

- 使用“角色继承”:基础角色 + 扩展权限包

❌ 误区2:权限粒度过粗(“全库读写”)

症状:给开发“DBA权限”,给销售“全客户表访问”

后果:删库跑路、数据泄露风险极高

✅ 解决方案:

- 权限拆解到“页面+操作”级别(如“客户列表页-查看”“客户详情页-编辑”)

- 敏感操作单独授权(如“导出”“删除”“批量操作”)

❌ 误区3:忽视“职责分离”(一个人身兼数职)

症状:销售自己录订单 + 自己审批 + 自己收款

后果:舞弊风险,审计不通过

✅ 解决方案:

- 设计互斥角色(如“订单创建员”与“订单审批员”不能同一人)

- 系统强制校验角色冲突

🛠️ 如何用代码实现RBAC?伪代码示例

# 简化版RBAC权限校验逻辑

class RBAC:def __init__(self):self.user_roles = {} # 用户-角色映射self.role_permissions = {} # 角色-权限映射def check_permission(self, user_id, resource, action):roles = self.user_roles.get(user_id, [])for role in roles:permissions = self.role_permissions.get(role, [])if f"{resource}:{action}" in permissions:return Truereturn False# 使用示例

rbac = RBAC()

rbac.user_roles["user_001"] = ["sales_manager"]

rbac.role_permissions["sales_manager"] = ["customer:view", "order:export"]if rbac.check_permission("user_001", "order", "export"):print("允许导出订单")

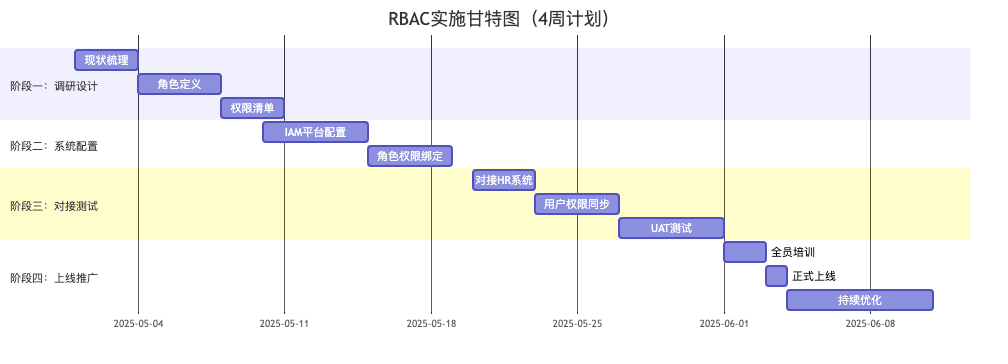

else:print("权限不足")📈 RBAC落地四步走(附甘特图)

💬 结语:RBAC不是技术炫技,而是管理基本功

权限混乱的企业,本质是管理粗放。一套清晰的RBAC模型,能带来:

- 🔒 安全:权限最小化,堵住内部漏洞

- ⚡ 效率:新员工10分钟配好权限,离职1秒回收

- 📊 合规:审计时拿出角色矩阵表,监管直呼专业

🌟 下期预告:《ABAC动态权限模型实战——用Mermaid画出“上班才能访问财务系统”的策略图》

💬 互动:你们公司的角色是怎么设计的?有没有被“角色爆炸”折磨过?欢迎评论区晒出你的权限表!