CTFHub 密码口令通关笔记:默认密码

目录

一、默认口令

1、基本概念

2、与弱口令区别

3、根本原因

(1)厂商层面:预设与留存

(2)用户/管理员层面:疏忽与惰性

4、防护与修复措施

二、亿邮邮件网关默认口令分析

三、CTFHub默认密码渗透实战

1、打开靶场

2、信息搜集默认口令

3、尝试登录

4、获取flag

本文详细介绍了CTFHub平台"密码口令协议-默认口令"关卡的渗透过程。系统分析了默认口令的安全风险与防护措施,重点阐述了其与弱口令的本质区别。默认口令是厂商预置的初始凭证,具有公开性和通用性,危害远大于普通弱口令。文章通过亿邮邮件网关案例和CTFHub靶场实战,展示了如何利用默认口令进行渗透:首先信息搜集目标设备的默认凭证组合,然后尝试登录验证。最终成功使用"eyougw/admin@(eyou)"这一默认凭证获取系统权限,验证了默认口令的巨大风险。研究强调,修改默认口令应是设备部署的首要安全措施,这也是成本最低却效益最高的安全实践之一。

一、默认口令

1、基本概念

默认口令是指硬件设备、软件系统或网络服务在出厂、初始安装或部署时,由厂商预先设置好的、为所有同类产品所共用的标准化用户名和密码。其核心本质是“静态秘密”的公开化。这些凭证本意是方便管理员首次登录进行配置,但若在使用时未被修改,就会成为一个公开的“后门”,使得任何知晓该默认凭证的人都能获得系统的访问权限。

2、与弱口令区别

弱口令是用户自行设置的强度不足、易被猜解或破解的密码,属于个人安全习惯问题;而默认口令是厂商预置在设备或软件中的标准化初始凭证,所有同类产品共用,其风险源于公开性和通用性,一旦未被修改可导致大规模自动化入侵。默认口令必然是弱口令,但弱口令不一定是默认口令。

-

根本区别:弱口令是质量问题(密码本身太简单),而默认口令是身份问题(密码是公开的、通用的初始凭证)。

-

包含关系:默认口令一定是弱口令,因为它通常简单且公开。但弱口令不一定是默认口令。

-

危害程度:默认口令的危害往往更大,因为攻击者无需针对特定目标进行破解,只需识别出设备类型,即可用公开的凭证进行大规模、自动化的攻击,成功率极高。

弱口令与默认口令之间的区别详见下表所示。

| 特征维度 | 弱口令 (Weak Password) | 默认口令 (Default Password) |

|---|---|---|

| 核心定义 | 强度不足的密码,易于被暴力破解或猜测。 | 厂商预置在产品中,用于初始登录的标准化凭证。 |

| 产生原因 | 由用户或管理员自行设置,出于便于记忆、懒惰或安全意识薄弱。 | 由设备或软件厂商在出厂或安装时统一设置,旨在提供初始访问便利。 |

| 关联性 | 与个人行为和安全习惯强相关。 | 与设备型号或软件版本强相关,同型号产品默认口令相同。 |

| 攻击方式 | 暴力破解 (Brute-force)、字典攻击、社会工程学猜测(如生日、姓名)。 | 信息搜集(查手册、搜互联网)、专用字典攻击(针对特定设备)。 |

| 攻击范围 | 针对特定用户或特定系统进行攻击。 | 针对同一型号的所有设备进行批量扫描攻击,效率极高。 |

| 典型例子 | 123456、password、qwerty、admin123、姓名+生日 | 路由器:admin/admin摄像头: admin/123456数据库: sa/<空>(需根据具体设备查询) |

| 防护重点 | 提升用户安全意识,强制实施强密码策略(长度、复杂度、定期更换)。 | 首次登录必须修改,厂商应强制修改或使用唯一化初始密码。 |

| 性质比喻 | 自己配了一把非常容易仿造的钥匙。 | 开发商给所有房子装了同一把标准锁和钥匙,并且钥匙就挂在门口。 |

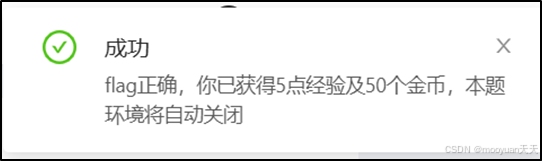

3、根本原因

默认口令安全风险产生始于厂商的预设行为,并由管理员的疏忽得以留存,最终被攻击者利用。

(1)厂商层面:预设与留存

-

出厂预设: 为了降低部署门槛和技术支持成本,厂商为所有设备设置统一的、简单的登录凭证(如

admin/admin)。这是一种“便利性”压倒“安全性”的权衡。 -

文档公开或泄露: 这些默认口令通常白纸黑字地写在产品的用户手册、安装指南、技术白皮书中,这些文档往往可以从厂商官网或第三方网站公开下载。这相当于将“钥匙”放在了任何人都能找到的玻璃柜里。

-

测试账户未移除: 在开发或测试阶段,工程师可能会创建一些用于调试的账户。如果这些账户在发布正式版前未被清理,就会遗留到生产环境中,成为隐蔽的入口点。

(2)用户/管理员层面:疏忽与惰性

-

安全意识不足 : 最大的症结所在。许多管理员并不认为“修改默认口令”是一项紧迫且必要的安全措施,他们低估了攻击者会尝试这些简单凭证的可能性。

-

操作繁琐或遗忘 ): 在一个拥有成千上万台设备的大型网络中,逐一登录并修改每台设备的密码是一项繁重的工作,极易被遗忘或推迟。

-

“能用就不动”的心态 : 一种常见的惰性思维。系统既然已经能正常登录和运行,便不再愿意对其进行任何“多余”的配置更改,以免引发不可预知的问题。

4、防护与修复措施

| 责任方 | 防护措施 |

|---|---|

| 厂商 (Vendors) | 1. 强制首次修改密码: 系统首次启动时必须强制用户修改默认密码。 2. 设备唯一性密码: 为每台设备生成不同的随机初始密码,并打印在设备标签上。 3. 清理测试账户: 确保正式版系统中不存在任何开发测试账户。 |

| 用户/管理员 (Users/Admins) | 1. 立即修改默认口令: 部署设备后的第一要务就是修改所有默认凭证,并采用强密码策略(满足长度要求、复杂度要求,比如至少包含大小写字母,特殊字符等)。 2. 定期审计与排查: 使用自动化工具定期扫描网络内的设备,检查是否还存在使用默认口令的情况。 3. 最小权限原则: 关闭不必要的远程管理服务。 |

| 组织 (Organization) | 制定安全基线: 将“修改默认口令”作为一项强制性的安全配置基线,并要求所有运维人员严格执行。 |

总结来说,默认口令是一个典型的“已知的未知”风险——每个人都知道它的存在,却总有人心怀侥幸,认为攻击者找不到自己,最终酿成安全事件。 在网络安全中,“修改默认密码” 是最简单、成本最低却效益最高的安全实践之一。

二、亿邮邮件网关默认口令分析

根据搜集到的信息,亿邮邮件网关存在多个默认账户和密码。这些默认口令很可能是设备出厂或系统初始化时设置的,若管理员未及时修改,就会成为严重的安全隐患。以下是常见的亿邮邮件网关默认口令组合。

| 用户名 | 密码 | 来源与备注 |

|---|---|---|

admin | +-ccccc | |

eyougw | admin@(eyou) | |

eyouuser | eyou_admin | |

admin | eyouadmin | (注意:此密码与eyouuser的密码相似) |

三、CTFHub默认密码渗透实战

CTFHUB中的“弱口令-默认口令”关卡,特别是针对北京亿中邮信息技术有限公司(eyou)邮件网关的渗透,主要考察信息搜集能力和对默认口令利用的敏感性。由于该关卡通常设置了验证码,无法直接进行爆破,使得搜集并尝试已知的默认口令成为关键。主要的渗透思路如下所示。

- 信息收集:根据题目提示确定目标是亿中邮邮件网关,通过搜索引擎等方式查找相关的默认口令信息,如搜索 “亿邮邮件网关默认口令”,获取可能的默认用户名和密码组合。

- 尝试登录:使用收集到的默认用户名和密码进行登录尝试。可以直接在登录界面输入用户名和密码,观察登录结果。如果登录成功,则可以获取到相关权限,查看是否有 flag 等目标信息。

1、打开靶场

点击开启环境,打开URL链接,如下所示。。

打开题目界面,可以看到北京亿中邮信息技术有限公司开发的邮件系统。

2、信息搜集默认口令

直接去搜索北京亿中邮信息技术有限公司邮件网关的默认口令,具体如下所示。

#亿邮邮件网关

eyouuser eyou_admin

eyougw admin@(eyou)

admin +-ccccc

admin cyouadmin3、尝试登录

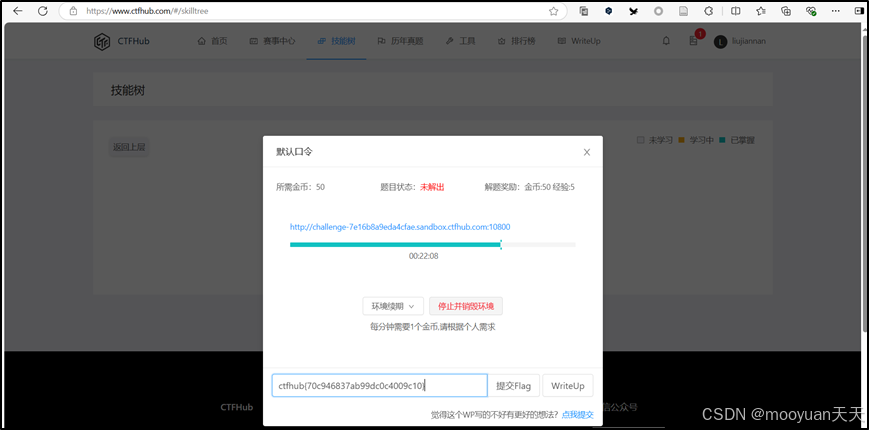

接下来挨个用户名和密码对尝试进行登录,如下所示。

(1)第一个用户名eyouuser和密码eyou_admin登陆失败。

(2)第二个用户名eyougw和密码admin@(eyou)登录成功。

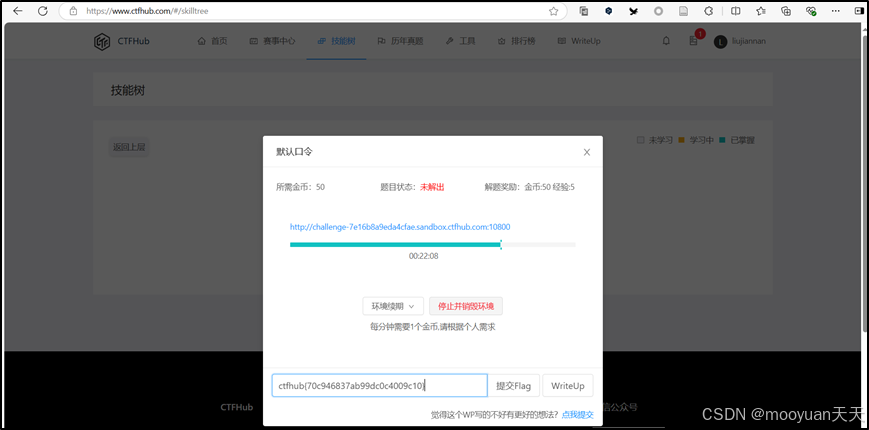

4、获取flag

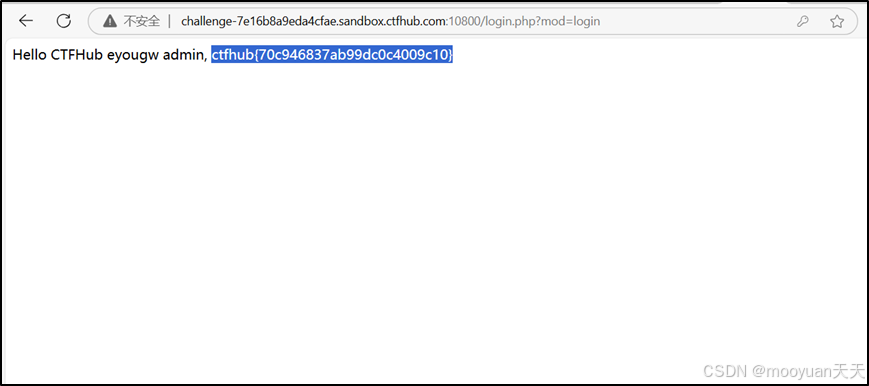

如下所示,页面提示Hello CTFHub eyougw admin, ctfhub{70c946837ab99dc0c4009c10,成功获取到flag。

将获取到的FLAG提交,如下所示提示正确。