国内外主流开源密码库:演进背景、国密适配与企业维护挑战

在数字化时代,开源密码库是支撑网络通信安全、数据加密存储、身份认证的核心基础设施。从国外生态以 OpenSSL 为原点分化出多场景分支,到国内库围绕国密合规与安全自主逐步崛起,开源密码库的发展始终紧跟 “场景需求” 与 “安全战略” 双轮驱动。然而,随着企业业务场景的复杂化(如同时覆盖 Web 服务、嵌入式设备、政务合规场景),许多大企业不得不引入并维护多个密码库,由此衍生出漏洞修复重复投入、版本兼容冲突、技术栈分散等隐性成本。本文将系统解析开源密码库的演进逻辑、国产库的国密适配背景,重点探讨大企业多库维护的核心挑战,为企业密码库管理提供参考。

第一章 主流开源密码库:核心演进与衍生分支背景

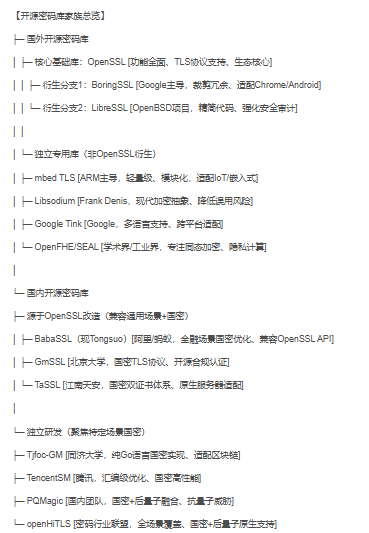

国外开源密码库的发展以OpenSSL 为核心原点,后续分支均源于 “特定场景需求与原库功能不匹配” 的痛点,形成了 “通用基础库 + 场景专用分支” 的生态格局;国内开源密码库则围绕 “国密合规” 发展,部分源于 OpenSSL 改造,部分为独立研发。以下通过文本结构图直观呈现其家族关系:

1.1 核心库 OpenSSL:通用场景的 “基础设施”

OpenSSL 的诞生与演进,本质是 “填补通用密码库空白”:

- 起源背景:1998 年基于 SSLeay(早期开源 SSL 库)重构,最初目标是提供 “跨平台、支持 SSL/TLS 协议、涵盖主流加密算法” 的通用工具集;

- 成为核心的原因:随着互联网发展,Web 服务器、VPN、邮件服务等场景急需标准化加密方案,OpenSSL 因 “功能全面(支持 RSA/ECC/AES 等算法、TLS 1.0-1.3 协议)、开源免费、社区活跃”,逐渐成为全球通用标准,占据 80% 以上的服务器加密市场;

- 局限埋下分支伏笔:为兼容多场景,OpenSSL 代码冗余度高(包含大量历史兼容代码)、API 设计复杂(容易因使用不当引入漏洞,如 Heartbleed 漏洞)、更新节奏受社区协调制约,无法满足部分企业 / 项目的 “定制化需求”,这为后续分支奠定了基础。

1.2 衍生分支:为解决 “特定场景痛点” 而生

所有 OpenSSL 衍生分支,均是 “特定需求无法通过原库满足” 的产物,核心背景如下:

| 衍生库 | 诞生背景 | 解决的核心痛点 |

|---|---|---|

| BoringSSL | 2014 年 Google 主导开发 | OpenSSL 冗余代码多(不适配 Chrome/Android 的轻量化需求)、漏洞修复响应慢,Google 需 “定制化裁剪” 以提升性能与安全性 |

| LibreSSL | 2014 年 OpenBSD 项目团队基于 OpenSSL 1.0.1 分支开发 | Heartbleed 漏洞暴露 OpenSSL 代码审计难度,OpenBSD 需 “精简代码、剥离冗余功能、强化安全审计”,适配自身操作系统安全需求 |

| mbed TLS(原 PolarSSL) | 2006 年诞生,2015 年被 ARM 收购并更名 | OpenSSL 资源占用高(内存需求数百 KB),嵌入式 / IoT 设备(资源仅几十 KB)需 “轻量级、模块化” 密码库,支持按需裁剪功能 |

| Libsodium | 2013 年 Frank Denis 主导开发 | 传统密码库 API 复杂(如 OpenSSL 需手动配置算法模式、随机数生成),开发者易误用,需 “现代加密抽象 + 默认安全配置” 降低门槛 |

| Google Tink | 2016 年 Google 开源 | 多语言开发场景(如 Android 用 Java、后端用 Go)需 “跨语言统一加密接口”,避免不同语言库的兼容性问题与安全差异 |

| OpenFHE/SEAL | 2018 年后逐步开源(SEAL 源于微软,OpenFHE 源于学术界合作) | 隐私计算需求兴起(如医疗数据、金融风控需 “密文计算不泄露原始数据”),传统库不支持同态加密,需专用库实现该能力 |

第二章 国内开源密码库:国密合规与安全自主驱动的发展背景

国内开源密码库的崛起,并非简单 “对标国外库”,而是国家信息安全战略、密码合规要求、国内场景需求三重驱动的结果,核心围绕 “国密算法支持” 展开 —— 国密算法(SM 系列)、国密协议(TLCP)是国内开源密码库的 “核心标识”,其背景需从政策与安全两方面解析。

2.1 国密算法:国产库的 “合规基石”

国密算法(SM2/SM3/SM4/SM9 等)由国家密码管理局制定,本质是 “摆脱对国外算法的依赖,保障关键领域数据安全”:

- 政策背景:2019 年《密码法》明确要求 “关键信息基础设施、重要网络与信息系统,应当使用国家商用密码算法”;2021 年《网络安全等级保护基本要求》将 “使用国密算法” 纳入等保三级以上评测指标,合规成为国内企业的 “硬性需求”;

- 安全背景:国外主流算法(如 RSA/ECC)的设计与标准制定由国外主导,而国密算法系列(如 SM2 基于椭圆曲线,SM4 为分组密码)为我国自主研发设计,更适配国内安全需求。

2.2 国内开源密码库的诞生:从 “改造国外库” 到 “自主优化”

早期国内无专用密码库,企业多直接使用 OpenSSL,但 “不支持国密算法” 导致合规风险,因此国产库的发展路径围绕 “国密适配” 展开,可分为两类:

(1)基于 OpenSSL 改造:兼容通用场景,快速满足国密需求

- GmSSL:北京大学密码学团队主导,2014 年基于 OpenSSL 分支开发,核心是 “在 OpenSSL 基础上新增国密算法(SM2/SM3/SM4)与国密 TLS 协议(TLCP GB/T 38636-2020)”,解决 “OpenSSL 不支持国密合规” 的问题,同时兼容原有 OpenSSL API,方便企业平滑迁移(如政务网站从 OpenSSL 切换到 GmSSL,无需重构代码);

- TaSSL:江南天安主导开发,2017 年首次开源(基于 OpenSSL 1.0.2o),是国内较早系统性实现国密改造的 OpenSSL 分支。其核心特点是:①严格遵循《GMT 0006-2012》等国密标准,将 SM2/SM3/SM4 及祖冲之流算法作为内置算法,通过标准 OID 标识确保合规性;②原生支持国密双证书体系与国密 TLS 协议(GM/T 0024-2014),并同步跟进国际协议更新,如基于 TLS 1.3 实现 SM4-GCM/SM3 等国密套件;③与主流服务器软件无缝集成,可零代码改造适配 Nginx/Apache 的国密 SSL 部署,同时支持密码机 / UKey 等硬件密钥存储增强安全性。截至 2022 年已迭代至 TaSSL 1.1.1s,累计修复 CVE 漏洞 6 项,保持与 OpenSSL 主线的安全特性同步。

- BabaSSL(现更名 Tongsuo):2019 年阿里 / 蚂蚁集团开源,同样基于 OpenSSL 改造,重点优化 “金融场景国密性能”,支持国密证书链管理,适配国内金融机构的 “国密 + SSL 双协议” 需求(如支付宝交易加密)。

(2)独立开发:聚焦特定场景的国密适配

- Tjfoc-GM:同济大学团队开源的纯 Go 语言国密库,2017 年诞生背景是 “Go 语言在区块链、后端服务中的广泛应用”,传统 C 语言国密库(如 GmSSL)需通过 CGo 调用,存在性能损耗与跨平台兼容问题,Tjfoc-GM 通过纯 Go 实现 SM2/SM3/SM4,完美适配 Go 生态(如以太坊国产分叉链的交易签名);

- PQMagic:2022 年国内团队开源,背景是 “后量子威胁加剧”—— 传统国密算法(如 SM2)虽比 RSA 抗量子性强,但仍可能被未来强量子计算机破解,PQMagic 集成 “国密算法 + 后量子算法(如 CRYSTALS-Kyber)”,提前布局 “后量子时代合规”,但仅聚焦 “后量子加密” 单一场景,未覆盖全场景需求;

- openHiTLS:2023 年由国内密码行业联盟主导开源(华为、西安电子科技大学、山东大学、上海交通大学、北京数字认证、江南天安等15家单位),是 业界首个面向全场景适配的开源密码库—— 现有密码库场景碎片化(Web 用 openSSL、嵌入式用 mbed TLS),大企业需维护多库,通过独立创新的算法/协议/证书架构解耦及轻量化定制裁剪,同时融合国密与后量子算法,提供满足"云 - 边 - 端 - 车" 全场景覆盖能力。

第三章 大企业多密码库维护的隐性成本与挑战

随着企业业务场景的多元化(如同时涉及 Web 服务、IoT 设备、政务合规、隐私计算),许多大企业不得不引入多个开源密码库(例如 Web 用 OpenSSL、嵌入式用 mbed TLS、国密场景用 GmSSL、隐私计算用 SEAL)。这种 “多库并行” 模式虽能满足单一场景需求,却带来了显著的隐性成本与运维挑战,核心体现在以下五方面:

3.1 漏洞修复的重复投入:人力与时间成本倍增

开源密码库并非 “一用了之”,漏洞修复是长期运维的核心工作,而多库维护会导致修复成本呈倍数增长:

- 重复响应成本:当不同库曝出同类漏洞(如 TLS 协议漏洞、随机数生成漏洞),企业需针对每个库单独分析漏洞影响范围 —— 每个库的修复方案、测试流程均不相同,需投入多组工程师并行处理;

- 补丁适配成本:开源社区发布的漏洞补丁往往仅针对库本身,企业需将补丁适配到自身业务场景 —— 例如为 mbed TLS 打补丁后,需重新编译嵌入式固件并进行 OTA 升级;为 OpenSSL 打补丁后,需重启 Web 服务器并验证业务连续性,多库并行时补丁适配的时间周期与人力投入会显著增加;

- 历史版本负担:部分老旧业务可能依赖密码库的旧版本(如 OpenSSL 1.0.2),而社区已停止维护,企业需自行反向移植漏洞补丁 —— 若同时维护多个库的旧版本(如 mbed TLS 2.x、GmSSL 1.0),会形成 “技术债务”,长期投入成本极高。

案例:2024 年某大型互联网企业同时维护 OpenSSL、mbed TLS、boringSSL 三个库,当 TLS 1.3 协议曝出安全漏洞时,该企业投入 8 名工程师,耗时 2 周才完成三个库的漏洞分析、补丁适配与业务验证,而若仅维护一个兼容多场景的库,预计仅需 3 名工程师、1 周即可完成。

3.2 版本兼容冲突:业务集成的 “隐形障碍”

不同密码库的版本迭代节奏、API 设计、协议支持存在差异,多库并行易导致业务集成时出现兼容性冲突:

- API 不统一成本:每个库的加密接口设计不同 ,企业需为每个库开发独立的加密工具类,且跨场景数据交互时(如 IoT 设备用 mbedTLS 加密的数据传输到 Web 服务器用OpenSSL解密),需额外处理接口适配逻辑;

- 协议版本冲突:不同库对加密协议的支持范围不同 ,当企业需搭建 “IoT 设备→边缘网关→云端服务器” 的加密链路时,可能因各节点密码库的协议支持差异导致链路不通,需投入大量时间调试兼容方案;

- 依赖库冲突:多个密码库可能依赖同一系统库(如 zlib、libc)的不同版本 —— 例如 OpenSSL 3.0 依赖 libc 2.31 以上版本,而 mbed TLS 2.x 可兼容 libc 2.27,若企业服务器同时部署这两个库,可能因 libc 版本冲突导致其中一个库运行异常,需通过容器化等方式隔离环境,增加运维复杂度。

3.3 技术栈分散:团队能力建设的 “沉重负担”

多密码库维护需团队掌握不同库的技术特性,导致技术栈分散,培训与能力建设成本显著上升:

- 技能覆盖成本:每个密码库的底层实现、安全最佳实践不同 —— 例如 OpenSSL 需掌握 EVP 接口的正确使用,mbed TLS 需理解模块化裁剪逻辑,SEAL 需熟悉同态加密的参数配置,企业需培养 “全栈式” 安全工程师,或按库划分专项团队,两种模式均会增加人力成本;

- 知识传递成本:若团队成员变动,新成员需同时学习多个库的技术细节 —— 例如接手维护工作的工程师,需先熟悉 OpenSSL 的证书管理流程,再掌握 mbed TLS 的嵌入式适配技巧,最后理解 GmSSL 的国密合规要求,知识传递周期长,易因操作不熟练引入安全风险;

- 工具链适配成本:不同库的编译工具、调试工具、监控工具不统一 —— 例如 OpenSSL 可用

openssl命令行工具调试,mbed TLS 需用专用的mbedtls_test工具,GmSSL 需用gmssl命令行,企业需为每个库搭建独立的工具链与监控告警体系,增加工具维护成本。

3.4 合规验证重复:认证成本与周期翻倍

国内企业需通过密码合规认证(如国密算法合规、等保评测),多库维护会导致合规验证工作重复进行:

- 重复认证成本:每个密码库需单独进行合规测试 ,每个认证均需支付测试费用、准备测试材料,总认证成本随库数量线性增加;

- 合规适配成本:不同库的合规要求存在差异,企业需为每个库单独调整配置以满足合规要求,且需在业务中确保不同库的合规配置不冲突;

- 审计成本:第三方审计机构需对每个库的使用场景进行独立审计,审计报告需分别出具,审计周期与成本显著增加。

3.5 长期维护风险:老旧库与业务绑定的 “技术陷阱”

部分密码库可能因社区停止维护(如 OpenSSL 1.0.2 于 2020 年停止支持)或企业业务调整,成为 “老旧库”,但多库维护会导致老旧库与业务深度绑定,难以替换:

- 替换成本高:若某老旧库(如 mbed TLS 2.x)已集成到大量 IoT 设备固件中,替换为新库(如 mbed TLS 3.x)需重新编译固件、进行全量测试、推送 OTA 升级,涉及数百万设备时,替换成本极高;

- 安全风险累积:老旧库停止社区维护后,新曝出的漏洞无法获得官方补丁,企业需自行维护漏洞修复,长期下来安全风险不断累积 —— 例如某企业仍在使用停止维护的 LibreSSL 2.9 版本,2023 年曝出的漏洞需自行反向移植补丁,耗时 1 个月才完成修复,期间业务面临被攻击的风险;

- 业务创新受限:新业务场景可能需要密码库支持新特性(如后量子算法、TLS 1.4),而老旧库无法升级,企业需在 “维持老旧业务” 与 “引入新库” 之间权衡,导致业务创新节奏放缓。

第四章 总结:开源密码库选择的 “平衡之道”

开源密码库的演进逻辑,本质是 “场景需求推动技术分化”—— 国外开源密码库从通用到专用的衍生,国内开源密码库围绕国密的适配,均是为了满足特定场景的精准需求。但对大企业而言,“多库并行” 虽能解决单一场景问题,却带来了漏洞修复、版本兼容、技术栈分散、合规验证等隐性成本,长期下来可能成为 “运维负担”。

因此,企业在选择开源密码库时,需在 “场景适配” 与 “维护成本” 之间寻找平衡:

- 优先选择 “场景覆盖广” 的库:在满足业务需求的前提下,尽量选择能覆盖多场景的密码库(如支持 Web、嵌入式、国密合规的一体化库),减少库的数量,从源头降低维护成本;

- 建立 “核心库 + 辅助库” 架构:以 1-2 个核心库(如 openHiTLS)覆盖 80% 的通用场景,仅在特殊场景(如隐私计算)引入专用辅助库,避免无节制引入新库;

- 重视库的 “长期维护能力”:选择社区活跃、更新迭代稳定、企业支持力度大的库(如 OpenSSL),避免使用小众库或即将停止维护的库,减少 “技术债务”;

- 构建 “统一运维体系”:若必须维护多个库,需搭建统一的漏洞监控、补丁管理、合规审计体系,通过自动化工具(如漏洞扫描平台、批量补丁推送工具)降低重复运维成本。

归根结底,开源密码库的价值不仅在于 “满足当前需求”,更在于 “降低长期维护成本”。企业需从 “单一场景适配” 的短期视角,转向 “全生命周期成本管控” 的长期视角,才能在保障安全的同时,实现高效运维。