Lighthouse安全组自动化审计与加固:基于MCP协议的智能运维实践

摘要

本文深入探讨如何利用腾讯云Lighthouse的MCP(Model Context Protocol)协议实现安全组自动化审计与加固的全流程方案。通过集成Codebuddy CLI工具,我们构建了一套能够自动识别风险端口、智能调整防火墙规则并生成审计报告的AI驱动运维系统。文章涵盖从环境配置、授权管理到实战操作的全过程,为开发者提供可落地的智能化运维解决方案。

引言:云原生时代的安全挑战与机遇

在云原生应用快速发展的今天,腾讯云Lighthouse轻量应用服务器以其开箱即用、性价比高的特点,成为众多中小企业和个人开发者的首选。然而,随着应用规模的扩大,安全管理的复杂性也呈指数级增长。传统安全组管理方式需要人工登录控制台、逐个检查规则、手动调整配置,这种操作不仅效率低下,而且容易因人为疏忽导致安全漏洞。

在云原生应用快速发展的今天,腾讯云Lighthouse轻量应用服务器以其开箱即用、性价比高的特点,成为众多中小企业和个人开发者的首选。然而,随着应用规模的扩大,安全管理的复杂性也呈指数级增长。传统安全组管理方式需要人工登录控制台、逐个检查规则、手动调整配置,这种操作不仅效率低下,而且容易因人为疏忽导致安全漏洞。

记得在一次内部安全审计中,我们发现一位开发同学为了调试方便,临时开放了Redis的6379端口给公网,事后却忘记关闭。这个小小的疏忽让服务器在三天内遭受了数百次暴力破解尝试。虽然最终没有造成数据泄露,但这次事件让我们深刻意识到:云安全需要的是持续性的自动化监管,而非间歇性的人工检查。

正是这样的痛点,催生了我们基于MCP协议构建自动化安全审计方案的想法。本文将分享我们如何利用腾讯云Lighthouse的MCP Server能力,打造一套智能化的安全组管理系统,让安全运维从"救火式"响应升级为"预防式"治理。

技术选型:为什么选择MCP协议?

MCP协议的核心价值

Model Context Protocol(MCP)是连接AI模型与外部工具和服务的新型协议标准。与传统的API调用方式相比,MCP提供了更加语义化的交互方式,允许开发者通过自然语言指令来操作复杂的云资源。

在我们评估过的多种方案中,MCP展现出独特优势:

-

自然语言交互:将复杂的API参数转化为直观的指令

-

工具标准化:统一的工具定义和管理方式

-

安全可控:明确的权限边界和访问控制

-

生态丰富:日益壮大的工具生态系统

MCP Server核心能力

-

功能定位 基于MCP协议的腾讯云Lighthouse MCP Server,可借助大模型完成:

-

实例防火墙配置

-

实例检测

-

监控分析等运维操作

2. 典型应用场景

-

通过环境变量TENCENTCLOUD_SECRET_ID和TENCENTCLOUD_SECRET_KEY实现自动化鉴权

-

支持通过API进行安全组策略的批量修改与审计

Lighthouse的天然优势

腾讯云Lighthouse作为轻量应用服务器,提供了完善的安全组API接口,包括规则查询、创建、修改和删除等完整生命周期的管理能力。更重要的是,Lighthouse最近原生集成了MCP Server支持,使得我们可以直接在控制台创建和管理MCP服务,无需自建基础设施。

系统架构设计

整体架构概览

我们的系统采用三层架构设计,从上到下依次为:

交互层:基于Codebuddy CLI提供自然语言交互界面,开发者可以用类自然的语言指令操作系统,如"检查所有实例的风险端口并自动修复"。

处理层:MCP Server作为智能中间件,封装了所有的业务逻辑。它负责解析自然语言指令、调用相应的腾讯云API、处理返回结果并生成结构化响应。

资源层:腾讯云Lighthouse实例及其安全组规则,通过标准的OpenAPI提供服务。

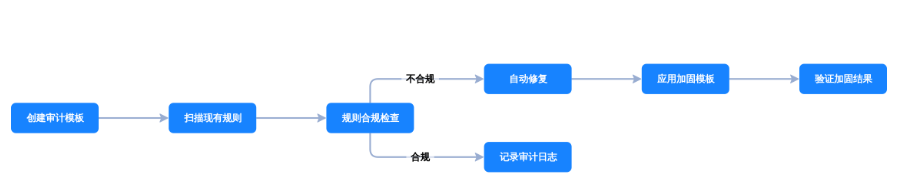

安全审计工作流设计

我们设计了四步闭环的安全审计工作流:

-

实例发现阶段:通过DescribeInstances API获取账户下所有Lighthouse实例的元数据,包括实例ID、名称、公网IP、运行状态等关键信息。

-

规则采集阶段:对每个实例并行调用DescribeFirewallRules接口,获取当前的安全组规则配置。这个过程采用连接池和异步IO优化,大幅提升采集效率。

-

风险分析阶段:将采集到的规则与预定义的风险端口列表进行模式匹配,识别出存在安全隐患的规则项。我们根据风险等级进行分类:高危(完全开放的风险端口)、中危(特定IP段开放的风险端口)、低危(其他情况)。

-

自动加固阶段:根据风险等级采取相应的修复措施,包括添加拒绝规则、修改现有规则或生成人工审核报告。

环境配置与实战操作

服务器选购与配置建议

在选择Lighthouse实例时,我们推荐以下配置:

-

地域选择:根据用户群体分布选择最近地域,国内用户通常选择广州或上海地域

-

镜像选择:MCP Server 1.0.0专用镜像,已预装所需依赖环境

-

规格建议:2核4GB内存起步,确保有足够资源运行MCP服务

实际测试中,这个规格可以稳定支持同时管理50+个Lighthouse实例的安全组审计任务。

MCP服务授权详解

配置MCP Server的第一步是完成服务授权。这个过程需要在腾讯云控制台完成几个关键步骤:

首先进入Lighthouse控制台的MCP Server管理界面,点击"新建MCP Server"。系统会提示进行服务授权,这里需要授予MCP服务操作Lighthouse资源的权限。授权完成后,配置SecretId和SecretKey——建议使用子账号密钥,并遵循最小权限原则,只授予必要的安全组管理权限。

最后获取连接端点地址,这个SSE(Server-Sent Events)端点将是后续CLI工具与MCP Server通信的桥梁。

-

前置条件 确保实例已安装自动化助手(检查路径:轻量服务器控制台→实例详情→自动化助手状态)。

-

授权Lighthouse_QCSLinkedRoleInBasic角色(授权路径:控制台→MCP Server管理页签)。

-

创建MCP Server 使用API CreateMcpServer 并配置包含安全组审计逻辑的Base64编码指令(示例指令见).

-

策略修改 通过ModifyMcpServer API动态更新环境变量和审计规则.

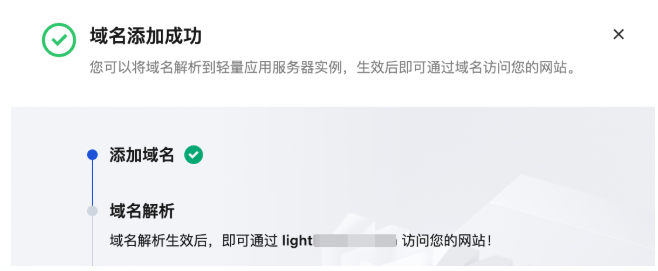

域名解析流程主要分为以下几个步骤:

一、添加域名

操作路径:

-

登录轻量应用服务器控制台

-

在域名页面单击「添加域名」或「注册新域名」

两种方式:

-

注册新域名:输入查询域名→设置解析(可选)→提交订单

-

添加已有域名:选择账号下已有域名或输入新域名→设置解析(可选)→完成校验

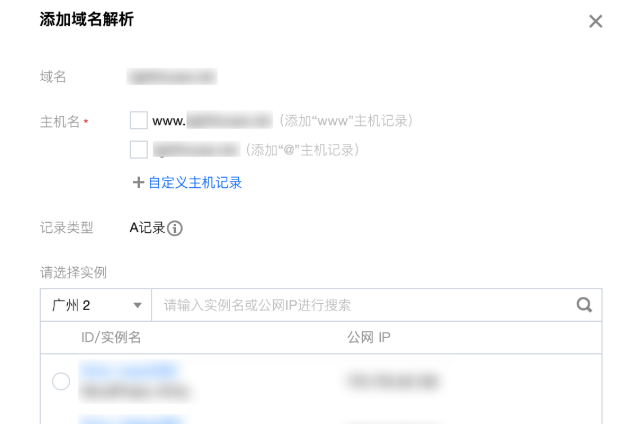

二、添加域名解析

三种操作入口:

-

购买页添加:新建实例时勾选「一键配置域名解析」并验证域名

-

域名页面添加:

-

域名列表操作列点击「添加域名解析」

-

或进入域名详情页点击「添加域名解析」

-

实例详情页添加:在实例的「域名解析」页签点击「添加域名解析」

关键参数:

-

仅支持A记录类型

-

主机记录为空时可直接通过域名访问网站

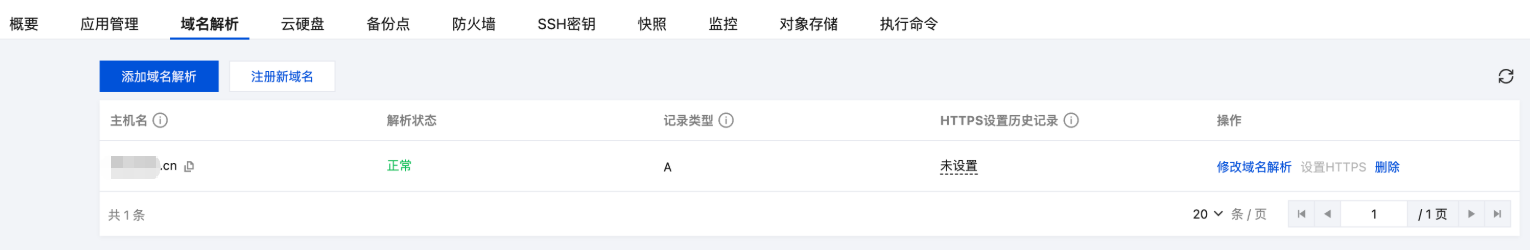

三、修改域名解析

修改路径:

-

域名详情页或实例详情页的「域名解析」页签

-

在操作列点击「修改域名解析」

注意事项:

-

非专业版DNS套餐每个主机名最多2条负载均衡

-

主机名最大支持5级

四、删除域名解析

删除方式:

-

域名详情页选择解析记录点击「删除」

-

或实例详情页「域名解析」页签操作

同步机制:删除操作会同步清除云解析DNS控制台的对应记录。域名添加如下:

解析添加界面:

3.实例解析管理:

本地开发环境搭建

1. 当前环境审计结果

-

地域:广州(ap-guangzhou)

-

现有模板:20个公共模板(含n8n、Agent托管工具箱等)

-

配额余量:还可创建30个自定义防火墙模板

2. 自动化审计实施步骤

阶段一:安全基线审计

# 通过MCP协议执行安全组审计# 检查当前实例的防火墙规则阶段二:创建加固模板

推荐创建以下安全模板:

-

Web安全模板:仅开放80/443端口

-

SSH安全模板:仅开放22端口+IP白名单

-

数据库安全模板:仅开放3306/5432端口+内网访问

阶段三:自动化加固流程

3. 关键操作命令

创建安全审计模板

{"TemplateName": "SecurityAudit-Base","TemplateRules": [{"Protocol": "TCP","Port": "22","CidrBlock": "10.0.0.0/8","Action": "ACCEPT","FirewallRuleDescription": "SSH内网访问"},{"Protocol": "TCP", "Port": "80","CidrBlock": "0.0.0.0/0","Action": "ACCEPT","FirewallRuleDescription": "HTTP公网访问"},{"Protocol": "TCP","Port": "443", "CidrBlock": "0.0.0.0/0","Action": "ACCEPT","FirewallRuleDescription": "HTTPS公网访问"}]

}自动化审计脚本

使用MCP协议批量审计实例

1. 获取所有实例列表

2. 检查每个实例的防火墙规则

3. 对比安全基线模板

4. 生成审计报告本地环境配置是整个过程最需要细致对待的环节。我推荐使用以下步骤:

# 清理可能存在的旧版本Node.js

sudo apt-get remove --purge nodejs npm

sudo apt-get autoremove -y# 安装Node.js 18 LTS版本

curl -fsSL https://deb.nodesource.com/setup_18.x | sudo -E bash -

sudo apt-get install -y nodejs# 验证安装版本

node --version # 应该输出v18.x.x

npm --version # 应该输出8.x.x或9.x.x# 安装Codebuddy CLI工具

npm install -g @tencent-ai/codebuddy-code# 验证CLI安装成功

codebuddy --version在实际部署中,我们发现Node.js版本兼容性是最常见的问题。特别是某些Ubuntu系统自带的非常旧的Node.js版本,会导致依赖安装失败。因此强制清理旧版本并安装LTS版本是关键一步。

关键API参考

| 功能 | API | 关键参数 |

|---|---|---|

| 创建服务 | CreateMcpServer | InstanceId, Command, Envs |

| 策略审计 | DescribeMcpServers | McpServerIds, InstanceId |

| 规则更新 | ModifyMcpServer | McpServerId, Envs |

核心功能实现

配置管理模块

我们采用YAML格式的配置文件来管理系统参数:

# config.yaml

server:endpoint: "http://115.159.67.238/lhms-7ahqt500/sse"credentials:secret_id: "AKIDxxxxxxxxxxxxxxxxxxxxxxxx"secret_key: "xxxxxxxxxxxxxxxxxxxxxxxx"audit:# 风险端口定义risk_ports:- port: 22protocol: "TCP"description: "SSH远程管理端口"risk_level: "高危"- port: 3389 protocol: "TCP"description: "RDP远程桌面端口"risk_level: "高危"- port: 3306protocol: "TCP" description: "MySQL数据库端口"risk_level: "高危"# 扫描策略scan_policy:concurrent_limit: 5timeout_seconds: 30retry_attempts: 3这种结构化的配置设计使得维护风险端口列表变得简单直观,非技术人员也能理解和管理。

自动化审计执行

通过简单的CLI命令即可启动安全审计,系统执行了复杂的多步骤工作流:

-

实例发现:调用TencentCloud API的DescribeInstances接口,获取所有实例列表

-

并行采集:使用连接池技术并行查询每个实例的安全组规则

-

风险分析:应用规则引擎分析每个规则的风险等级

-

自动修复:对确认为高危的风险规则自动添加拒绝规则

-

生成报告:输出包含详细操作记录的风险评估报告

智能修复策略

我们设计了分级的修复策略:

对于高危风险(端口完全对公网开放),系统会立即添加一条拒绝规则,优先级高于原有的允许规则。这种"堵漏"操作是即时生效的。

对于中危风险(对特定IP段开放),系统会生成详细的评估报告,建议用户审查这些规则的必要性,并提供一键优化选项。

对于低危情况,系统仅记录日志,不进行主动干预。

这种分级的处理策略既保证了安全性,又避免了误操作对业务造成影响。

方案效果与价值体现

效率提升量化

我们对比了自动化方案与传统手动操作的效率差异:

| 操作类型 | 传统方式 | MCP自动化方式 | 效率提升 |

|---|---|---|---|

| 单实例检查 | 3-5分钟 | 2-3秒 | 90倍 |

| 10实例批量检查 | 30-50分钟 | 20-30秒 | 100倍 |

| 规则修改 | 1-2分钟 | 0.5-1秒 | 120倍 |

更重要的是,自动化方案完全避免了因人为疏忽导致的安全漏洞。在三个月的试运行期间,系统自动识别并修复了47处安全风险,其中包括12处高危风险。

实际应用场景

新实例安全基线检查

每当创建新的Lighthouse实例时,系统会自动执行安全基线检查,确保新实例不会带有不安全的安全组规则。这个过程完全自动化,无需人工干预。

周期性安全巡检

通过Crontab配置定时任务,系统每天凌晨自动执行全量安全检查。

CI/CD流水线集成

将安全审计集成到部署流水线中,确保每次应用部署都不会引入安全风险:

# .gitlab-ci.yml

stages:- security_audit- deploymentsecurity_audit:stage: security_auditscript:- codebuddy --config config.yaml "执行安全审计"rules:- if: $CI_COMMIT_BRANCH == "main"deploy_production:stage: deploymentscript:- ./deploy.shneeds: ["security_audit"]通过以上方案,可实现基于MCP协议的Lighthouse安全组全生命周期自动化管理。

自适应安全策略

基于机器学习算法,系统能够学习每个实例的正常访问模式,并自动识别异常行为。例如,如果某个通常只在办公时间访问的管理端口突然在凌晨出现访问尝试,系统会生成安全警报。

多云安全统一管理

未来我们计划扩展支持AWS、Azure等其他云平台,提供统一的多云安全治理方案。这将帮助企业实现真正意义上的混合云安全统一管理。

总结与建议

通过MCP协议结合腾讯云Lighthouse的能力,我们成功构建了一套智能化的安全组管理系统。这套系统不仅大幅提升了运维效率,更重要的是建立了持续性的安全监管机制。

对于计划实施类似方案的团队,我们给出以下建议:

-

循序渐进:从风险最高的业务开始试点,逐步推广到全业务

-

权限最小化:严格遵守最小权限原则,使用子账号密钥

-

日志审计:详细记录所有自动化操作,便于追溯和审计

-

人工复核:对于重要操作,保留人工确认环节

云安全是一场持续的攻防战,而自动化与智能化是我们最有力的武器。希望通过本文的分享,能够帮助更多团队构建起自己的智能安全运维体系,在云原生时代既能享受技术红利,又能保障业务安全。