C2(Command Control)命令与控制

一:什么是 C2?

C2,全称为 Command and Control,中文通常翻译为 “命令与控制”。

它是什么? 它是一个由攻击者控制的服务器或网络基础设施,用作对受害机器(被植入恶意软件的电脑、服务器、IoT设备等)进行远程指挥和接收数据的中心。

它的角色? 可以把它想象成攻击者的 “指挥部” 或 “遥控器”。被攻陷的设备(常称为“僵尸”或“肉鸡”)会定期或按指令与这个指挥部通信,接收新的命令,并回传窃取的数据。

它的形式? C2服务器可以是非常多样的:

一个攻击者租用的云服务器(VPS)

一个被攻陷的合法网站(“水坑”)

一个社交媒体账号(如利用Twitter的推文内容隐藏指令)

一个文件共享服务(如Dropbox、Google Drive)

甚至是一个域名生成算法(DGA),让僵尸程序动态生成域名来寻找指挥部,以逃避封禁。

核心目的: C2的存在是为了建立一条从攻击者到受害目标的秘密、持久、双向的通信通道,从而实现远程控制和数据窃取。

二:C2 攻击过程(杀伤链视角)

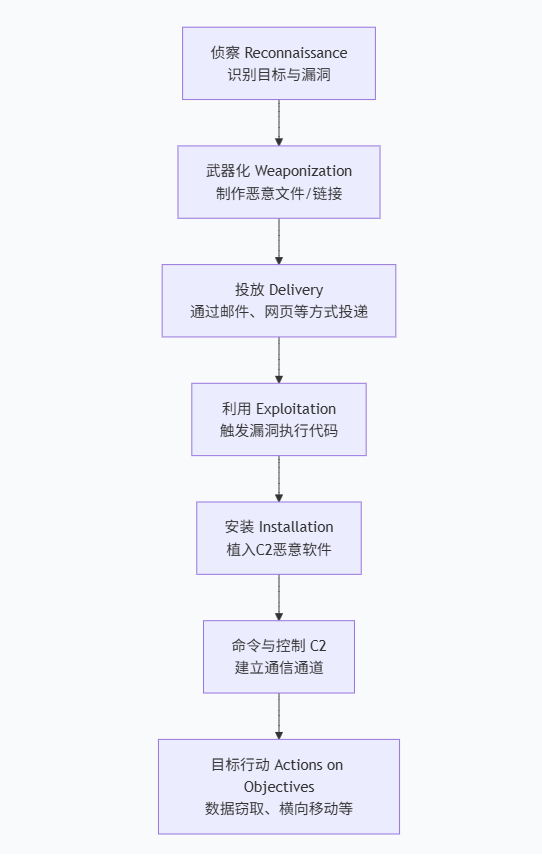

一次完整的C2攻击通常遵循一个清晰的流程,这与经典的网络杀伤链(Cyber Kill Chain)模型高度吻合。如下图所示,它展示了攻击从初始阶段到最终目标完成的完整生命周期:

下面我们来逐步分解并了解每个阶段的具体任务和技术。

第 1 步:初始入侵(Initial Compromise)

攻击者首先需要想办法在目标系统上执行他们的代码。常见方法包括:

网络钓鱼:发送带有恶意附件的邮件,诱骗受害者点击。

漏洞利用:利用系统或应用软件的漏洞(如浏览器、Office套件漏洞)获得执行权限。

水坑攻击:攻陷目标经常访问的网站,在其上放置恶意代码。

暴力破解:弱口令爆破,如RDP、SSH等服务的弱密码。

第 2 步:建立据点(Establish Foothold)

在目标机器上执行代码后,攻击者会下载并安装一个专门的恶意载荷(Payload),这个载荷的核心功能就是与C2服务器通信。这个载荷通常被称为:

植入物(Implant)

木马(Trojan)

僵尸程序(Bot)

为了持久化,它会将自己注册为服务、修改注册表或计划任务,确保系统重启后依然存活。

第 3 步:C2 信道建立(C2 Channel Establishment)

这是最关键的一步。植入的恶意软件会开始尝试与预设的C2服务器建立联系。

通信协议:为了绕过防火墙和检测,恶意软件通常会使用常见的合法协议进行通信,例如:

HTTP/HTTPS:最常用,因为80/443端口通常开放,加密的HTTPS流量看起来像正常网页浏览。

DNS:将指令隐藏在DNS查询请求中,回传数据隐藏在DNS响应里,非常隐蔽。

社交媒体/云存储:利用Twitter、GitHub Gist、Dropbox等服务的API进行通信,难以被完全阻断。

第 4 步:远程命令执行(Command Execution)

一旦C2信道建立,攻击者就可以从他们的指挥部向受害机器发送命令。这些命令可以包括:

文件操作:上传、下载、删除、执行文件。

系统侦察:收集系统信息、运行进程、网络连接信息等。

权限提升:利用本地漏洞获取更高权限(如System或Root权限)。

横向移动:利用捕获的凭证或漏洞,攻击网络内的其他机器。

第 5 步:目标行动(Actions on Objectives)

在完全控制目标后,攻击者开始执行其最终目标,例如:

数据窃取(Exfiltration):窃取敏感文件、数据库信息、知识产权等,并通过C2信道悄悄回传。

加密勒索:部署勒索软件加密文件。

破坏系统:删除关键数据,造成业务中断。

作为跳板:将这台机器作为攻击其他网络的跳板。

C2 的隐蔽性与防御

现代高级威胁(APT)中的C2通信极其隐蔽,以避免被安全设备发现:

加密:所有通信内容都经过加密。

流量伪装:将通信流量伪装成正常的Web流量或云服务流量。

域前端(Domain Fronting):利用大型CDN服务(如Google、Cloudflare)来隐藏真实的C2服务器。

低频通信:长时间静默,只在特定时间或事件触发后通信,降低被发现概率。

如何防御?

网络流量监控:使用IDS/IPS、下一代防火墙(NGFW)、SIEM等工具分析异常网络连接(如内部主机连接可疑域名、异常端口的HTTP请求)。

DNS监控:监控异常的DNS查询请求(如超长域名、频繁查询不存在的域名DGA特征)。

终端检测与响应(EDR):在终端上监控可疑的进程行为和网络连接。

应用白名单:只允许运行授权的程序。

员工安全意识培训:防范钓鱼攻击。

威胁情报:利用IOC(入侵指标)情报库及时阻断已知的恶意C2域名和IP。

总而言之,C2是攻击者维持访问、扩大战果、窃取数据的神经中枢,理解C2是理解现代网络攻击的关键。