Who Wants To Be King: 1靶场渗透

Who Wants To Be King: 1

来自 <https://www.vulnhub.com/entry/who-wants-to-be-king-1,610/>

1,将两台虚拟机网络连接都改为NAT模式

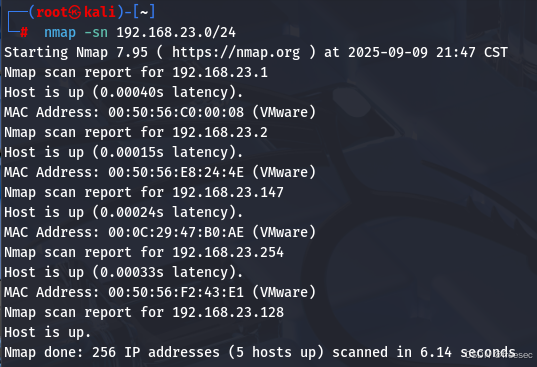

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.147

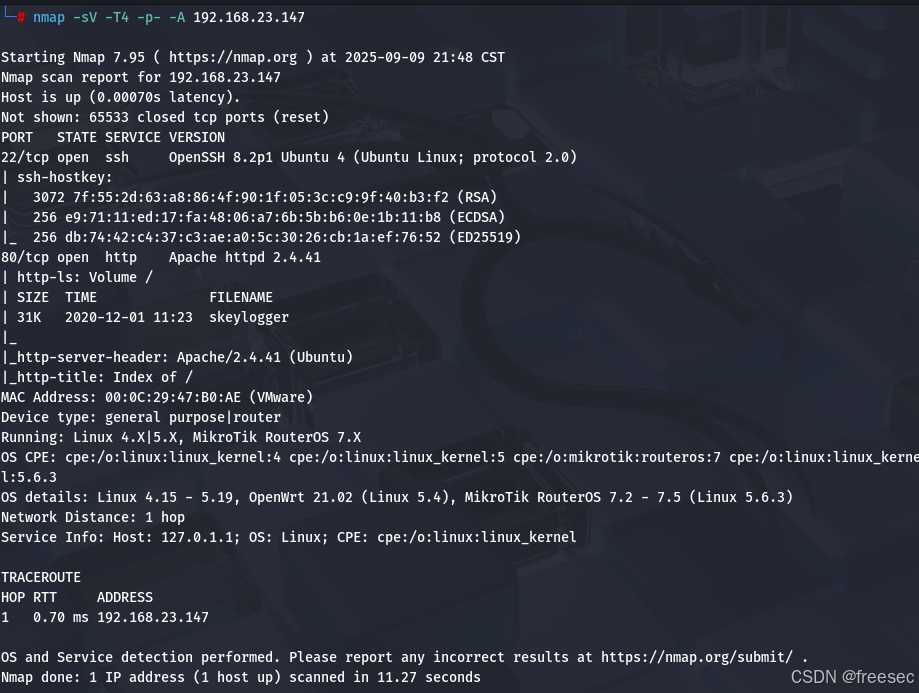

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.147

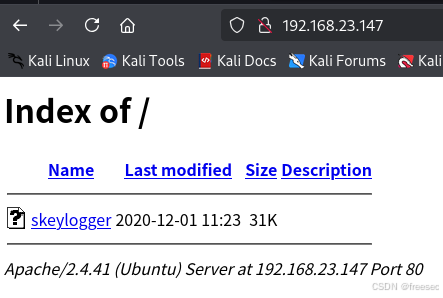

4,访问一下80端口的http服务

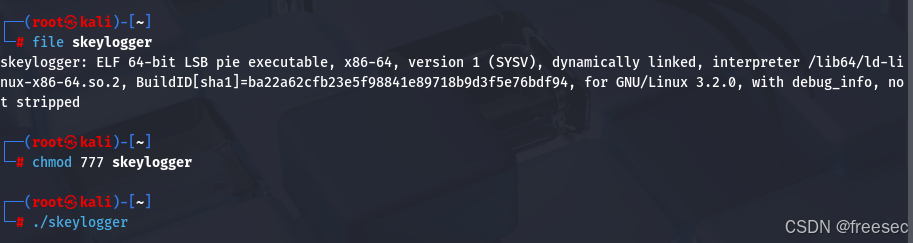

下载得到一个文件,分析分析是ELF可执行文件

但是执行之后什么都没有,进程排查并无异常

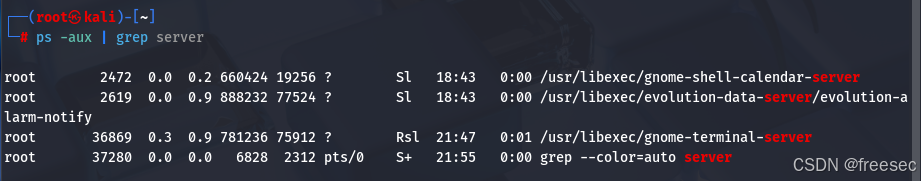

ps -aux | grep server

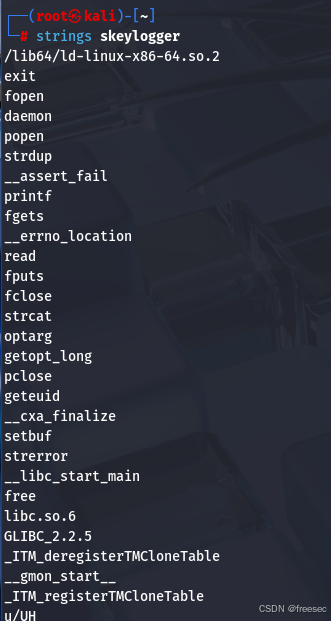

直接strings查看文件字符串

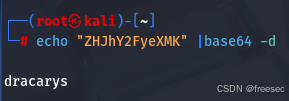

base64解码获得密码dracarys

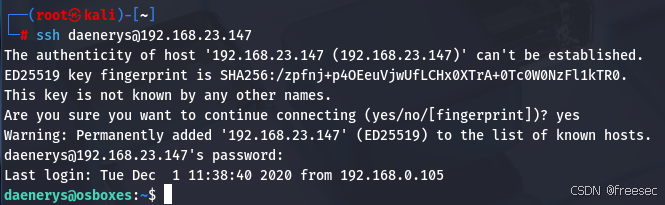

5,已知用户daenerys,直接ssh登录尝试

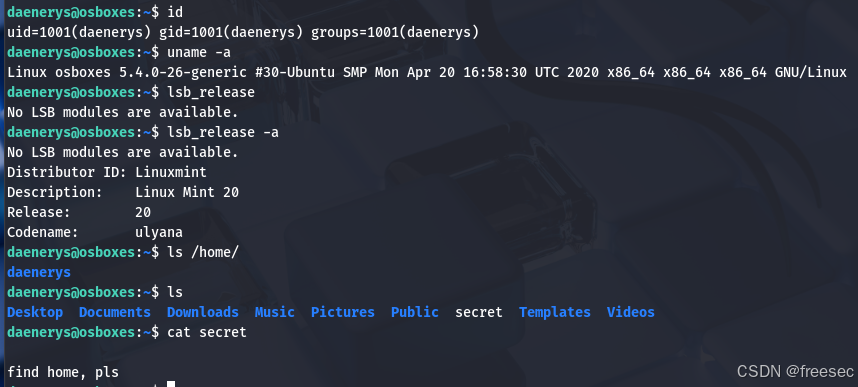

登陆成功,信息收集一下

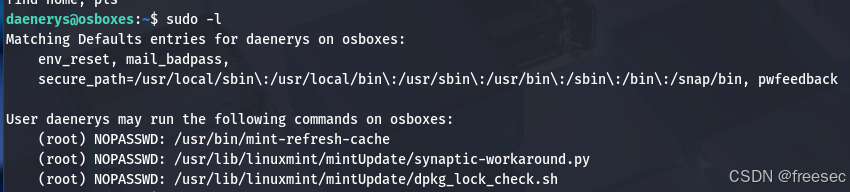

然后开始尝试提权

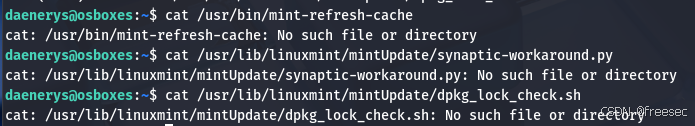

分别查看这三个比较特殊的脚本

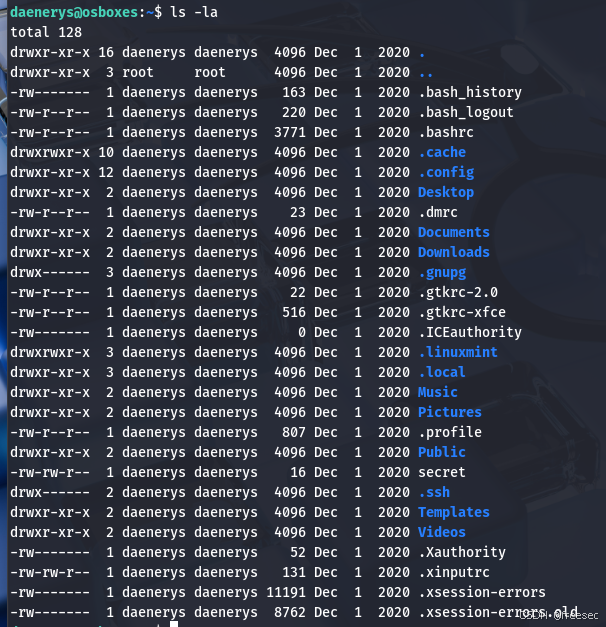

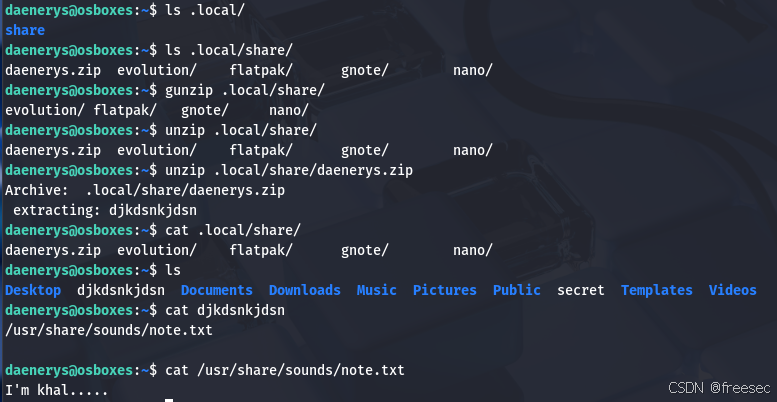

结果根本就没有。查看家目录下隐藏目录

根据提示的一步步引导去操作

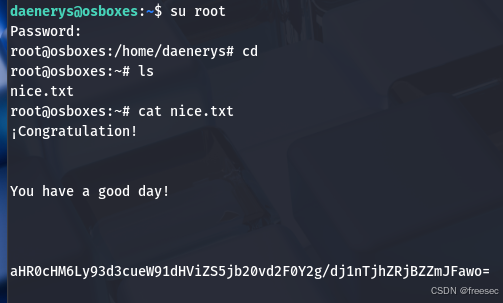

得到root密码,使用命令su root,密码输入khaldrogo

成功提权变成root,得到flag